Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta RadioInBlu. Mostra tutti i post

Visualizzazione post con etichetta RadioInBlu. Mostra tutti i post

2019/07/02

Microsoft spegne i server DRM dei suoi libri digitali, che diventano illeggibili

Questo articolo è il testo, leggermente ampliato, del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03.

I libri cesseranno di funzionare. No, non è il titolo di un film distopico o una previsione di qualche catastrofista: è la sintesi di un annuncio fatto da Microsoft per comunicare ai clienti dei propri libri digitali che da questo mese tutti i libri acquistati dagli utenti nell’apposito negozio online di Microsoft non saranno più leggibili.

Questi libri, infatti, sono protetti da un sistema anticopia, il cosiddetto Digital Rights Management o DRM, per cui per poterli leggere è necessario che Microsoft mantenga attivi i siti che gestiscono questo sistema. Ma l’azienda ha deciso invece di disattivarli e di rimborsare gli utenti per le loro spese.

Per fare un paragone, è come se una libreria chiudesse e il libraio irrompesse in casa vostra, senza il vostro consenso, e vi portasse via tutti i libri che vi ha venduto, lasciandovi i soldi equivalenti sul comodino. Ed è tutto legale.

I libri digitali protetti dai sistemi anticopia, infatti, vengono solo concessi in licenza all’utente, non venduti a tutti gli effetti, anche se i negozi Internet che offrono questi libri solitamente usano il verbo “comprare”. Questa licenza è revocabile, e in questo caso è stata revocata.

Non è il primo episodio del suo genere: anche Amazon e Apple, in passato, hanno revocato licenze e tolto ai clienti le copie delle canzoni, dei libri o dei film lucchettati dal DRM. Ora è il turno di un altro grande nome del mondo digitale, e come in passato ci si scandalizza brevemente e poi tutto torna come prima.

Il risultato di questa indifferenza dei consumatori e dei legislatori è che sono sempre più numerosi non solo i libri e i brani musicali digitali vincolati dal DRM, ma anche i dispositivi soggetti a questa stessa revocabilità. Jibo, per esempio, è un simpatico robottino da 900 dollari che ora è inservibile perché il sito che lo gestisce è stato chiuso dai produttori. Se avete un altoparlante smart Alexa di Amazon o quello di Google, tenete presente che il suo funzionamento dipende dalla disponibilità dei server appositi di queste aziende, senza i quali è praticamente inutile. E se pensate che sia improbabile che nomi grandi come Amazon o Google possano chiudere, o decidere di revocare questi servizi, tenete presente che è lo stesso ragionamento che hanno fatto i clienti dei libri digitali di Microsoft. Che adesso si trovano con una catasta di bit illeggibili.

Certo, esistono dei programmi che tolgono questi lucchetti digitali ai libri, ai film e alle canzoni, ma sono quasi sempre illegali, pochi sanno come usarli, e comunque ricostruire un libro alla volta una biblioteca accuratamente selezionata è impraticabile. Anche se il DRM viene proposto come sistema antipirateria, insomma, ancora una volta si ritorce contro il consumatore onesto, mentre i pirati continuano ad operare indisturbati.

Prima di fare acquisti, insomma, a noi utenti conviene leggere attentamente le avvertenze, o chiedere il consulto di un esperto, per capire se quello che compriamo è veramente nostro oppure è in realtà concesso soltanto in licenza revocabile. Altrimenti rischiamo di lasciare ai nostri figli il nulla digitale.

Fonti aggiuntive: BoingBoing, The Register, Wired.com.

I libri cesseranno di funzionare. No, non è il titolo di un film distopico o una previsione di qualche catastrofista: è la sintesi di un annuncio fatto da Microsoft per comunicare ai clienti dei propri libri digitali che da questo mese tutti i libri acquistati dagli utenti nell’apposito negozio online di Microsoft non saranno più leggibili.

Questi libri, infatti, sono protetti da un sistema anticopia, il cosiddetto Digital Rights Management o DRM, per cui per poterli leggere è necessario che Microsoft mantenga attivi i siti che gestiscono questo sistema. Ma l’azienda ha deciso invece di disattivarli e di rimborsare gli utenti per le loro spese.

Per fare un paragone, è come se una libreria chiudesse e il libraio irrompesse in casa vostra, senza il vostro consenso, e vi portasse via tutti i libri che vi ha venduto, lasciandovi i soldi equivalenti sul comodino. Ed è tutto legale.

I libri digitali protetti dai sistemi anticopia, infatti, vengono solo concessi in licenza all’utente, non venduti a tutti gli effetti, anche se i negozi Internet che offrono questi libri solitamente usano il verbo “comprare”. Questa licenza è revocabile, e in questo caso è stata revocata.

Non è il primo episodio del suo genere: anche Amazon e Apple, in passato, hanno revocato licenze e tolto ai clienti le copie delle canzoni, dei libri o dei film lucchettati dal DRM. Ora è il turno di un altro grande nome del mondo digitale, e come in passato ci si scandalizza brevemente e poi tutto torna come prima.

Il risultato di questa indifferenza dei consumatori e dei legislatori è che sono sempre più numerosi non solo i libri e i brani musicali digitali vincolati dal DRM, ma anche i dispositivi soggetti a questa stessa revocabilità. Jibo, per esempio, è un simpatico robottino da 900 dollari che ora è inservibile perché il sito che lo gestisce è stato chiuso dai produttori. Se avete un altoparlante smart Alexa di Amazon o quello di Google, tenete presente che il suo funzionamento dipende dalla disponibilità dei server appositi di queste aziende, senza i quali è praticamente inutile. E se pensate che sia improbabile che nomi grandi come Amazon o Google possano chiudere, o decidere di revocare questi servizi, tenete presente che è lo stesso ragionamento che hanno fatto i clienti dei libri digitali di Microsoft. Che adesso si trovano con una catasta di bit illeggibili.

Certo, esistono dei programmi che tolgono questi lucchetti digitali ai libri, ai film e alle canzoni, ma sono quasi sempre illegali, pochi sanno come usarli, e comunque ricostruire un libro alla volta una biblioteca accuratamente selezionata è impraticabile. Anche se il DRM viene proposto come sistema antipirateria, insomma, ancora una volta si ritorce contro il consumatore onesto, mentre i pirati continuano ad operare indisturbati.

Prima di fare acquisti, insomma, a noi utenti conviene leggere attentamente le avvertenze, o chiedere il consulto di un esperto, per capire se quello che compriamo è veramente nostro oppure è in realtà concesso soltanto in licenza revocabile. Altrimenti rischiamo di lasciare ai nostri figli il nulla digitale.

Fonti aggiuntive: BoingBoing, The Register, Wired.com.

Labels:

anticopia,

antipirateria,

DRM,

Microsoft,

podcast,

RadioInBlu

2019/06/25

La maledizione dei connettori USB

Questo articolo è il testo, leggermente ampliato, del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03.

Sarà capitato anche a voi. Prendete una chiavetta USB, tentate di inserirla nell’apposita presa di un computer e scoprite che non entra. Così la capovolgete, nella speranza di orientarla correttamente, e scoprite che non entra lo stesso. La capovolgete ancora, rimettendola nella posizione iniziale... ed entra perfettamente.

La maledizione dei connettori USB, che hanno due soli modi possibili di inserimento ma puntualmente entrano soltanto al terzo tentativo, è un tormentone dell’informatica, un’assurdità tecnologica che ha prodotto non solo innumerevoli esasperazioni ma anche numerosissimi memi e parodie. Cose del tipo “Hai inserito una chiavetta USB al primo colpo? Oggi sei invincibile.”

Per capire come mai questa particolarità affligge soltanto questo tipo di connettore ma non tutti gli altri che si usano in informatica bisogna risalire alle sue origini. Se vi siete mai chiesti chi mai può aver progettato un connettore così bizzarro, la risposta è Ajay Bhatt, direttore del gruppo di lavoro presso la Intel che creò lo standard USB nel 1994 e lo pubblicò nel 1996.

Bhatt era consapevole del problema del connettore non invertibile: anzi, fu una scelta ben precisa, fatta per ridurre i costi e facilitare l’adozione di questo standard di collegamento per dispositivi. Oggi i connettori USB sono ovunque, ma al loro esordio non era affatto così: nei computer c’erano connettori di ogni genere, quasi sempre incompatibili tra loro, e l’USB fu concepito proprio per eliminare queste incompatibilità. Invece di avere nei computer una porta per la stampante, una per il mouse, una per lo scanner e una per i dischi esterni, con l’USB sarebbe stato possibile collegare qualunque dispositivo a qualunque porta. La U di USB, infatti, sta per Universal.

Per convincere tutti i fabbricanti di computer ad adottare lo standard USB era quindi importante che fosse semplice e costasse poco. Renderlo invertibile avrebbe aumentato i suoi cablaggi e le saldature necessarie e avrebbe quindi aumentato i suoi costi, e quindi fu scelto il compromesso di avere un senso obbligato di inserimento. Anche la forma rettangolare fu adottata per contenere i costi rispetto a una sagoma circolare o asimmetrica.

Non va dimenticato che rispetto alla giungla di connettori differenti che c’era prima, l’USB era un enorme passo avanti e quindi a quei tempi il disagio sembrava più che accettabile. Se vi ricordate com’erano fatte le porte SCSI, seriali o parallele, con le loro viti o clip di serraggio e i loro ingombri mastodontici, le ragioni della scelta di Ajay Bhatt diventano parecchio più comprensibili.

Apple, con il suo iMac, fu il primo grande fabbricante ad adottare le porte USB come standard nel 1998; gli altri seguirono a ruota, e il resto è storia. Lo standard USB è oggi ovunque e si è evoluto: è diventato più veloce e, con la versione C, è ora finalmente reversibile.

Se volete diventare abilissimi inseritori di chiavette USB al primo colpo, il trucco è semplice: guardate dentro il connettore e la presa prima di collegarli e scoprirete che hanno un verso di inserimento abbastanza evidente. Sarete invincibili.

Sarà capitato anche a voi. Prendete una chiavetta USB, tentate di inserirla nell’apposita presa di un computer e scoprite che non entra. Così la capovolgete, nella speranza di orientarla correttamente, e scoprite che non entra lo stesso. La capovolgete ancora, rimettendola nella posizione iniziale... ed entra perfettamente.

La maledizione dei connettori USB, che hanno due soli modi possibili di inserimento ma puntualmente entrano soltanto al terzo tentativo, è un tormentone dell’informatica, un’assurdità tecnologica che ha prodotto non solo innumerevoli esasperazioni ma anche numerosissimi memi e parodie. Cose del tipo “Hai inserito una chiavetta USB al primo colpo? Oggi sei invincibile.”

Per capire come mai questa particolarità affligge soltanto questo tipo di connettore ma non tutti gli altri che si usano in informatica bisogna risalire alle sue origini. Se vi siete mai chiesti chi mai può aver progettato un connettore così bizzarro, la risposta è Ajay Bhatt, direttore del gruppo di lavoro presso la Intel che creò lo standard USB nel 1994 e lo pubblicò nel 1996.

Bhatt era consapevole del problema del connettore non invertibile: anzi, fu una scelta ben precisa, fatta per ridurre i costi e facilitare l’adozione di questo standard di collegamento per dispositivi. Oggi i connettori USB sono ovunque, ma al loro esordio non era affatto così: nei computer c’erano connettori di ogni genere, quasi sempre incompatibili tra loro, e l’USB fu concepito proprio per eliminare queste incompatibilità. Invece di avere nei computer una porta per la stampante, una per il mouse, una per lo scanner e una per i dischi esterni, con l’USB sarebbe stato possibile collegare qualunque dispositivo a qualunque porta. La U di USB, infatti, sta per Universal.

Per convincere tutti i fabbricanti di computer ad adottare lo standard USB era quindi importante che fosse semplice e costasse poco. Renderlo invertibile avrebbe aumentato i suoi cablaggi e le saldature necessarie e avrebbe quindi aumentato i suoi costi, e quindi fu scelto il compromesso di avere un senso obbligato di inserimento. Anche la forma rettangolare fu adottata per contenere i costi rispetto a una sagoma circolare o asimmetrica.

Non va dimenticato che rispetto alla giungla di connettori differenti che c’era prima, l’USB era un enorme passo avanti e quindi a quei tempi il disagio sembrava più che accettabile. Se vi ricordate com’erano fatte le porte SCSI, seriali o parallele, con le loro viti o clip di serraggio e i loro ingombri mastodontici, le ragioni della scelta di Ajay Bhatt diventano parecchio più comprensibili.

Apple, con il suo iMac, fu il primo grande fabbricante ad adottare le porte USB come standard nel 1998; gli altri seguirono a ruota, e il resto è storia. Lo standard USB è oggi ovunque e si è evoluto: è diventato più veloce e, con la versione C, è ora finalmente reversibile.

Se volete diventare abilissimi inseritori di chiavette USB al primo colpo, il trucco è semplice: guardate dentro il connettore e la presa prima di collegarli e scoprirete che hanno un verso di inserimento abbastanza evidente. Sarete invincibili.

2019/06/18

Perché i ladri digitali preferiscono rubare account di gioco che carte di credito o conti bancari?

Questo articolo è il testo, leggermente ampliato, del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03. Questa puntata è ascoltabile qui su RadioInblu.

Immaginate un ladro che vi entra in casa, vede sul tavolo le vostre carte di credito, e le lascia stare perché non gli interessano: va invece dritto verso la console di gioco di vostro figlio. È grosso modo quello che sta succedendo adesso su Internet, secondo i dati di un recente rapporto pubblicato da Akamai.

Il rapporto segnala infatti che la criminalità informatica si sta spostando sempre più verso gli account di videogioco. Dei 55 miliardi di tentativi di abuso di credenziali, ossia di nomi utente e password, rilevati nel corso di un anno e mezzo, ben 12 miliardi hanno riguardato utenti di videogame. Solitamente ai criminali non interessano le coordinate di accesso ai conti bancari o alle carte di credito che di solito sono associate agli account di gioco: vogliono proprio questi account, specialmente quelli di Steam. E i giochi più colpiti sono Fortnite, Minecraft, Clash of Clans e CounterStrike: Global Offensive.

Ci sono varie ragioni per questo interesse così insolito e per questa tendenza crescente. La prima è che gli account di gioco sono meno protetti di quelli bancari e delle carte di credito: pochi giocatori hanno password robuste e uniche e usano sistemi antifurto come l’autenticazione a due fattori. Inoltre le banche e le società che emettono carte di credito hanno sistemi di monitoraggio antifrode molto efficienti, mentre le aziende che gestiscono i videogiochi non sono altrettanto vigili. Rubare un account a un videogiocatore, insomma, è molto più facile che rubare un conto a un correntista.

La seconda ragione è che i ladri di account di gioco rubano e rivendono oggetti virtuali, immateriali, come le armi o gli indumenti rari e speciali per il proprio personaggio. Oggetti di questo genere possono costare centinaia e anche migliaia di euro. Ma alle forze dell’ordine interessa ben poco il furto di un oggetto immateriale. Provate a immaginare di andare in polizia a denunciare che vi hanno rubato un paio di bellissimi guanti digitali, che esistono solo all’interno di un gioco. Capirete che la vostra denuncia probabilmente non andrà in cima alla lista dei casi urgenti da risolvere.

Di conseguenza, i ladri online hanno più convenienza a rubare oggetti virtuali da un account di gioco che carte di credito o conti bancari: per loro è più facile rubarli, è più semplice smerciarli ad altri giocatori, ed è minore il rischio di essere oggetto di indagini.

Un altro motivo di questo boom di furti nei giochi, spiega il rapporto di Akamai, è che gli strumenti informatici per compiere questo tipo di reato costano pochissimo: con venti dollari un criminale può comperare il software che gli permette di tentare di violare centinaia di account in modo praticamente automatico.

Conviene insomma imparare a proteggere anche gli account di gioco usando le difese già disponibili ma spesso trascurate: password lunghe e differenti da quelle usate altrove e, se possibile, autenticazione a due fattori. Perché i soldi usati per comprare questi oggetti virtuali sono molto reali.

Immaginate un ladro che vi entra in casa, vede sul tavolo le vostre carte di credito, e le lascia stare perché non gli interessano: va invece dritto verso la console di gioco di vostro figlio. È grosso modo quello che sta succedendo adesso su Internet, secondo i dati di un recente rapporto pubblicato da Akamai.

Il rapporto segnala infatti che la criminalità informatica si sta spostando sempre più verso gli account di videogioco. Dei 55 miliardi di tentativi di abuso di credenziali, ossia di nomi utente e password, rilevati nel corso di un anno e mezzo, ben 12 miliardi hanno riguardato utenti di videogame. Solitamente ai criminali non interessano le coordinate di accesso ai conti bancari o alle carte di credito che di solito sono associate agli account di gioco: vogliono proprio questi account, specialmente quelli di Steam. E i giochi più colpiti sono Fortnite, Minecraft, Clash of Clans e CounterStrike: Global Offensive.

Ci sono varie ragioni per questo interesse così insolito e per questa tendenza crescente. La prima è che gli account di gioco sono meno protetti di quelli bancari e delle carte di credito: pochi giocatori hanno password robuste e uniche e usano sistemi antifurto come l’autenticazione a due fattori. Inoltre le banche e le società che emettono carte di credito hanno sistemi di monitoraggio antifrode molto efficienti, mentre le aziende che gestiscono i videogiochi non sono altrettanto vigili. Rubare un account a un videogiocatore, insomma, è molto più facile che rubare un conto a un correntista.

La seconda ragione è che i ladri di account di gioco rubano e rivendono oggetti virtuali, immateriali, come le armi o gli indumenti rari e speciali per il proprio personaggio. Oggetti di questo genere possono costare centinaia e anche migliaia di euro. Ma alle forze dell’ordine interessa ben poco il furto di un oggetto immateriale. Provate a immaginare di andare in polizia a denunciare che vi hanno rubato un paio di bellissimi guanti digitali, che esistono solo all’interno di un gioco. Capirete che la vostra denuncia probabilmente non andrà in cima alla lista dei casi urgenti da risolvere.

Di conseguenza, i ladri online hanno più convenienza a rubare oggetti virtuali da un account di gioco che carte di credito o conti bancari: per loro è più facile rubarli, è più semplice smerciarli ad altri giocatori, ed è minore il rischio di essere oggetto di indagini.

Un altro motivo di questo boom di furti nei giochi, spiega il rapporto di Akamai, è che gli strumenti informatici per compiere questo tipo di reato costano pochissimo: con venti dollari un criminale può comperare il software che gli permette di tentare di violare centinaia di account in modo praticamente automatico.

Conviene insomma imparare a proteggere anche gli account di gioco usando le difese già disponibili ma spesso trascurate: password lunghe e differenti da quelle usate altrove e, se possibile, autenticazione a due fattori. Perché i soldi usati per comprare questi oggetti virtuali sono molto reali.

2019/06/11

Instagram, like e follower a pagamento

Questo articolo è il testo, leggermente ampliato, del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03. Questa puntata del podcast è ascoltabile qui su Radio Inblu. Ultimo aggiornamento: 2019/06/11 22:20.

Per molte persone, il numero di like e di follower sui social network è ormai diventato il modo principale di valutare gli altri e se stessi. Avere tanti seguaci e tanto gradimento di quello che si pubblica significa piacere a qualcuno ed essere importanti; non averne fa precipitare l’autostima.

Non è affatto un modo di pensare adolescenziale: la stessa fame di approvazione colpisce anche gli adulti. Oltretutto attira soldi: tanti soldi. Essere molto popolari sui social network significa ricevere proposte di sponsorizzazione da aziende che vogliono far vedere il più possibile il proprio marchio o prodotto. Significa, insomma, diventare influencer.

Ma non è tutt’oro quel che luccica. Infatti i follower e i like si possono comprare, e i prezzi sono stracciati. Esistono su Internet aziende specializzate che vendono mille like su Instagram per meno di dieci euro e cento follower per due euro. Quasi sempre si tratta di like e follower generati automaticamente con appositi programmi e non da persone reali. I falsi gradimenti sono una vera e propria industria.

Con questi prezzi, comprarsi seguaci è alla portata di tutti. A una adolescente che vuole far credere agli amici di essere popolare basta spendere qualche decina di euro per procurarsi tanti follower. Certo, sono finti, e lei lo sa, ma i suoi amici non lo sanno, perché vedono solo un numero totale, e soprattutto si innesca un effetto valanga: su questo nucleo fasullo iniziano infatti ad accumularsi anche follower veri, perché chi guarda il suo profilo vede che è una persona molto seguita e quindi comincia a seguirla per emulazione, pensando che se tanti la seguono, ci dev’essere una buona ragione. Questo attira altri follower, e così via.

Ma attenzione: questo meccanismo può funzionare a livello privato, ma non è per nulla efficace a livello commerciale o professionale. Comperare like e follower falsi nella speranza di diventare influencer sponsorizzati, o di far emergere la propria azienda, porta di solito a delusioni cocenti. Gli esperti di marketing digitale, infatti, sanno come riconoscere queste falsificazioni usando appositi strumenti di analisi e non reclutano chi gonfia artificiosamente la propria popolarità online. I giornalisti informatizzati, inoltre, smascherano questi trucchi, per cui barare è un autogol.

Alcuni di questi strumenti di verifica, come SocialBlade.com e Socialbakers.com, sono disponibili gratis a chiunque e permettono di analizzare in dettaglio i profili dei principali social network.

Per esempio, se un account Instagram ha centomila follower ma riceve meno di duecento like quando pubblica una foto, è ragionevole pensare che gran parte di quei follower sia falsa. Viceversa, se i like sono una percentuale elevatissima dei follower, probabilmente sono like pagati.

Acquistare like e follower, inoltre, è una violazione delle condizioni di servizio dei social network e quindi può portare alla sospensione dell’account. Se ci tenete a essere popolari nei social, non ci sono scorciatoie: in questo ambiente digitale un po’ finto e spesso superficiale, vi conviene creare qualcosa che attiri e coinvolga utenti veri.

Per molte persone, il numero di like e di follower sui social network è ormai diventato il modo principale di valutare gli altri e se stessi. Avere tanti seguaci e tanto gradimento di quello che si pubblica significa piacere a qualcuno ed essere importanti; non averne fa precipitare l’autostima.

Non è affatto un modo di pensare adolescenziale: la stessa fame di approvazione colpisce anche gli adulti. Oltretutto attira soldi: tanti soldi. Essere molto popolari sui social network significa ricevere proposte di sponsorizzazione da aziende che vogliono far vedere il più possibile il proprio marchio o prodotto. Significa, insomma, diventare influencer.

Ma non è tutt’oro quel che luccica. Infatti i follower e i like si possono comprare, e i prezzi sono stracciati. Esistono su Internet aziende specializzate che vendono mille like su Instagram per meno di dieci euro e cento follower per due euro. Quasi sempre si tratta di like e follower generati automaticamente con appositi programmi e non da persone reali. I falsi gradimenti sono una vera e propria industria.

Con questi prezzi, comprarsi seguaci è alla portata di tutti. A una adolescente che vuole far credere agli amici di essere popolare basta spendere qualche decina di euro per procurarsi tanti follower. Certo, sono finti, e lei lo sa, ma i suoi amici non lo sanno, perché vedono solo un numero totale, e soprattutto si innesca un effetto valanga: su questo nucleo fasullo iniziano infatti ad accumularsi anche follower veri, perché chi guarda il suo profilo vede che è una persona molto seguita e quindi comincia a seguirla per emulazione, pensando che se tanti la seguono, ci dev’essere una buona ragione. Questo attira altri follower, e così via.

Ma attenzione: questo meccanismo può funzionare a livello privato, ma non è per nulla efficace a livello commerciale o professionale. Comperare like e follower falsi nella speranza di diventare influencer sponsorizzati, o di far emergere la propria azienda, porta di solito a delusioni cocenti. Gli esperti di marketing digitale, infatti, sanno come riconoscere queste falsificazioni usando appositi strumenti di analisi e non reclutano chi gonfia artificiosamente la propria popolarità online. I giornalisti informatizzati, inoltre, smascherano questi trucchi, per cui barare è un autogol.

Alcuni di questi strumenti di verifica, come SocialBlade.com e Socialbakers.com, sono disponibili gratis a chiunque e permettono di analizzare in dettaglio i profili dei principali social network.

Per esempio, se un account Instagram ha centomila follower ma riceve meno di duecento like quando pubblica una foto, è ragionevole pensare che gran parte di quei follower sia falsa. Viceversa, se i like sono una percentuale elevatissima dei follower, probabilmente sono like pagati.

Acquistare like e follower, inoltre, è una violazione delle condizioni di servizio dei social network e quindi può portare alla sospensione dell’account. Se ci tenete a essere popolari nei social, non ci sono scorciatoie: in questo ambiente digitale un po’ finto e spesso superficiale, vi conviene creare qualcosa che attiri e coinvolga utenti veri.

2019/06/04

Musica personalizzata infinita con l’intelligenza artificiale

|

| Credit: Endel. |

Si parla tanto di intelligenza artificiale, ultimamente, e spesso si immagina che si tratti di qualche supercalcolatore capace di chissà quali prodezze intellettuali sovrumane. Ma in realtà l’intelligenza artificiale di oggi è tutt’altra cosa: non richiede necessariamente supercomputer e spesso si occupa di compiti intellettualmente molto modesti ma indubbiamente utili.

Prendete la musica, per esempio: quella che usiamo come sottofondo per tante nostre attività quotidiane. Di solito si usa un approccio piuttosto meccanico, ossia si lascia che un programma semplice scelga più o meno a caso dei brani musicali pescati da una collezione. All’estremo opposto ci sono i DJ, che mixano brani o li campionano per creare un tappeto sonoro continuo che non è mai uguale. Un po’ come quello che stiamo ascoltando adesso in sottofondo [per chi ascolta il podcast].

Solo che questo brano l’ha creato Mubert, che non è un DJ o un musicista, ma è un’intelligenza artificiale che risiede in un’app omonima installata su un comune smartphone. Mubert crea quella che si chiama musica generativa, per usare un termine coniato dal celebre musicista e compositore Brian Eno: parte da una serie di regole e compone musica in tempo reale, improvvisando continuamente, come se fosse un musicista che fa jazz.

Mubert non è l’unica app del suo genere: ce ne sono altre, come Endel, che attingono a dati personali, come per esempio la localizzazione, l’ora, le condizioni meteo e le vostre pulsazioni, rilevate dal vostro smartwatch, e creano solo per voi una musica che segue esattamente il ritmo del vostro cuore o dei vostri passi.

Non si tratta di pura sperimentazione: queste app hanno applicazioni molto concrete. Viene facile immaginare che possano sostituire la musica per ambienti, perché per ora creano composizioni poco memorabili e si tratta di musica puramente strumentale, concepita per rilassare o per facilitare la concentrazione o il sonno.

È meno intuitiva, ma molto appetibile, un’altra applicazione: quella nei videogiochi. Invece di dover pagare musicisti per creare tutta la musica di accompagnamento di un gioco, da rimescolare a seconda delle situazioni, le intelligenze artificiali di musica generativa possono creare un sottofondo musicale continuo che si adegua costantemente alle situazioni di gioco. Cosa molto importante, lo fanno senza fare capricci e soprattutto senza chiedere diritti d’autore.

Non è un caso, quindi, che Endel sia diventata la prima intelligenza artificiale a firmare un contratto con una delle principali case discografiche, la Warner, a marzo 2019.

È la fine della musica creata da esseri umani? Decisamente no. Ma è un’avvisaglia del futuro prossimo che ci attende, in cui la musica non è necessariamente una registrazione fissa e uguale per tutti ma si adatta a ciascuno di noi. Un futuro che forse non entusiasma tutti in quanto a stile a gusto. Per citare lo scienziato e grande autore di fantascienza Arthur Clarke, ora che i computer hanno imparato a comporre musica elettronica, aspettiamo con fiducia che entro breve alcuni di essi imparino anche ad apprezzarla, risparmiandoci così la fatica di farlo noi.

Fonte aggiuntiva: Wired.com. Citazione originale di Clarke: “The prospect for modern music is a little more favourable; now that electronic computers have been taught to compose it, we may confidently expect that before long some of them will learn to enjoy it, thus saving us the trouble.”

2019/05/28

5G, miti da smontare e paure pilotate

|

| La propaganda di Russia Today. |

Siete preoccupati per il 5G, la nuova tecnologia cellulare di cui si parla tanto? Non c’è nessun motivo concreto per esserlo: i dati accumulati nel corso di decenni e gli stessi principi fisici di base che consentono alle radio e alle televisioni di funzionare dicono che il 5G non è diverso dalla tecnologia cellulare attuale in termini di esposizione a campi elettromagnetici. Anzi, in molti casi il 5G riduce questa esposizione perché usa meno energia e (in alcuni casi) adotta frequenze che penetrano molto meno nel corpo rispetto alla telefonia mobile attuale.

Eppure, stando agli allarmi che circolano su Internet ma anche su alcune testate giornalistiche, il 5G sarebbe colpevole di ogni sorta di pericolo: obbligherebbe ad abbattere gli alberi e causerebbe varie malattie, avendo il solo scopo di dare un vantaggio economico a un piccolo gruppo di ultraricchi e di multinazionali. È nata un’industria vera e propria, molto redditizia, di dispositivi e indumenti atti a proteggere dai suoi presunti effetti: si va dai cappellini alle mutande.

Ma soprattutto in questi allarmi viene usata la parola “radiazioni”, che crea un equivoco fondamentale, associando nella mente di molti la telefonia cellulare alla radioattività. Le radiazioni emesse dalle sostanze radioattive, però, non c’entrano nulla con i segnali radio emanati da qualunque apparecchio trasmittente, dal telecomando della TV allo smartphone. Anche la luce solare, per esempio, è una radiazione, ma non per questo è consigliabile bandirla.

C’è chi invoca il principio di prudenza, sostenendo che prima di introdurre una nuova tecnologia si dovrebbe fare una sperimentazione accurata. Ma in realtà il 5G non è una tecnologia nuova: è in sostanza una versione aggiornata e più efficiente di tecnologie che già usiamo da tempo (in particolare usa la matematica dei codici polari per trasmettere dati più efficientemente). Applicare il principio di prudenza in questo caso sarebbe come boicottare il salumiere perché ha cambiato affettatrice e pretendere che dimostri che quella nuova non è nociva per il prosciutto.

Un altro equivoco frequente intorno al 5G è la credenza che siccome è più veloce, allora debba essere più potente e quindi più pericoloso. In realtà il 5G utilizza meglio le risorse: invece di diffondere in tutte le direzioni, concentra attivamente il segnale dove serve in un dato momento, e oltre a una matematica più efficiente usa frequenze di trasmissione più alte, che per loro natura permettono di far passare più dati usando la stessa potenza o, viceversa, di usare meno potenza per far transitare la stessa quantità di dati (più precisamente, la potenza necessaria dipende anche dal rumore, oltre che dalla banda disponibile).

Sembra inoltre che la paura del 5G, lungi dall’essere un fenomeno spontaneo, sia accuratamente alimentata da chi fa disinformazione per mestiere e per tornaconto: il New York Times ha tracciato la campagna anti-5G di RT America (che è il nuovo nome della filiale americana del canale Russia Today, organo di propaganda del governo russo): fuori dalla Russia, diffonde allarmi catastrofici di sedicenti “esperti”; in Russia, invece, le onde millimetriche (usate in alcuni paesi per il 5G) vengono addirittura consigliate come terapia e il 5G viene incoraggiato dall’ambasciatore russo Alexander Yakovenko. Lo scopo della campagna russa sarebbe ostacolare l’introduzione del 5G (e i relativi miglioramenti di efficienza, con nuove opportunità di lavoro e commercio) nei paesi concorrenti, in modo da trarne un vantaggio strategico.

L’attenzione intorno al 5G è comunque utile, perché spinge a informarsi su alcuni aspetti poco noti di queste tecnologie, per esempio consultando app, come ElectroSmart per Android, che permettono di usare lo smartphone come misuratore di campi elettromagnetici.

Si scopre così che la fonte più intensa spesso non è l’antenna di telefonia mobile, ma (oltre al proprio telefonino) il Wi-Fi domestico o il Bluetooth del televisore smart o degli auricolari senza fili che ci mettiamo direttamente dentro le orecchie, vicinissimi al cervello. E si scopre anche che la distanza dalle fonti conta tantissimo: se cambia da un centimetro a un metro, l’intensità scende di diecimila volte. Se dormite con lo smartphone acceso sul comodino, fateci un pensiero.

Fonti aggiuntive: Sciences et avenir, Open, Wired, Ars Technica, Swisscom, The Register.

2019/05/21

Tardar Sauce (Grumpy Cat), 2012-2019

Questo articolo è il testo del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03.

Grumpy Cat, la gatta imbronciata più famosa di Internet, è morta il 14 maggio scorso all’età di sette anni a causa di un’infezione alle vie urinarie. Anche se non la conoscevate con il suo nome d’arte, Grumpy Cat (che vuol dire “gatta bisbetica”), l’avete sicuramente vista in tanti memi di Internet.

La sua espressione era in apparenza perennemente scontenta, ma era dovuta in realtà a una forma di nanismo felino e a una particolare conformazione della mandibola. In ogni caso, è stata la fortuna della sua padrona, l’americana Tabatha Bundesen.

Dopo che il fratello Bryan aveva pubblicato delle foto della gatta sui social network, nel 2012, la donna ha lasciato il proprio lavoro di cameriera per occuparsi a tempo pieno delle offerte che arrivavano a getto continuo alla sua gatta, grazie anche al lavoro di Ben Lashes, un agente specializzato in celebrità feline online.

Nei suoi primi due anni di attività online, Tardar Sauce (era questo il vero nome di Grumpy Cat) ha generato ricavi per oltre cento milioni di dollari grazie a calendari, tazze, libri, magliette e tanti altri oggetti decorati con la sua immagine. Ha ottenuto sponsorizzazioni da parte di una nota marca di cibo per gatti, quasi tre milioni di follower su Instagram e oltre un milione e mezzo su Twitter, facendo anche un film e diventando una scultura di Madame Tussaud per poi finire persino in prima pagina sull’austero Wall Street Journal.

A modo suo, Grumpy Cat era l’incarnazione del potere di Internet. Dimostrava che era sufficiente avere un’idea originale e un po’ di capacità organizzativa per sfruttare la potenza e la velocità comunicativa dei social network, scavalcando i normali canali di ricerca e selezione di talenti e sfruttando il passaparola degli utenti per farsi conoscere.

Ma forse la scomparsa della popolarissima gatta è anche un simbolo di quanto è cambiata Internet in questi pochi anni. Angela Watercutter, su Wired, ha definito la morte di Grumpy Cat addirittura come un segno della “fine dell’Internet gioiosa”.

L’ambiente è in effetti diventato più cupo: Internet sembra invasa da eserciti di account fasulli che riversano rabbia e odio nei social network pur di ottenere attenzione e risultati di propaganda. Molti dei siti di svago più popolari, come Reddit o YTMND, hanno chiuso i battenti o sono stati drasticamente ridimensionati.

I memi esistono ancora, ma si sono incattiviti. I social network e i servizi di messaggistica come WhatsApp, che promettevano comunicazioni gratuite e libere per tutti, si sono trasformati in pantani pilotati di polemica, persecuzione e molestie e canali di manipolazione delle opinioni e hanno rivelato la loro reale natura di grandi apparati di sorveglianza commerciale di massa. L’avvento dei deepfake, ossia di video falsi di politici e celebrità quasi indistinguibili da quelli veri grazie a tecniche di intelligenza artificiale, sta minando la credibilità dell’informazione visiva, che pochi anni fa sembrava inattaccabile. L’inganno online è diventato un’industria vasta e redditizia.

Il rimedio a tutto questo non è ancora chiaro, ma forse proprio la storia semplice e non aggressiva di Grumpy Cat ce lo può indicare.

Fonti aggiuntive: Wikipedia, Snopes.

Grumpy Cat, la gatta imbronciata più famosa di Internet, è morta il 14 maggio scorso all’età di sette anni a causa di un’infezione alle vie urinarie. Anche se non la conoscevate con il suo nome d’arte, Grumpy Cat (che vuol dire “gatta bisbetica”), l’avete sicuramente vista in tanti memi di Internet.

La sua espressione era in apparenza perennemente scontenta, ma era dovuta in realtà a una forma di nanismo felino e a una particolare conformazione della mandibola. In ogni caso, è stata la fortuna della sua padrona, l’americana Tabatha Bundesen.

Dopo che il fratello Bryan aveva pubblicato delle foto della gatta sui social network, nel 2012, la donna ha lasciato il proprio lavoro di cameriera per occuparsi a tempo pieno delle offerte che arrivavano a getto continuo alla sua gatta, grazie anche al lavoro di Ben Lashes, un agente specializzato in celebrità feline online.

Nei suoi primi due anni di attività online, Tardar Sauce (era questo il vero nome di Grumpy Cat) ha generato ricavi per oltre cento milioni di dollari grazie a calendari, tazze, libri, magliette e tanti altri oggetti decorati con la sua immagine. Ha ottenuto sponsorizzazioni da parte di una nota marca di cibo per gatti, quasi tre milioni di follower su Instagram e oltre un milione e mezzo su Twitter, facendo anche un film e diventando una scultura di Madame Tussaud per poi finire persino in prima pagina sull’austero Wall Street Journal.

A modo suo, Grumpy Cat era l’incarnazione del potere di Internet. Dimostrava che era sufficiente avere un’idea originale e un po’ di capacità organizzativa per sfruttare la potenza e la velocità comunicativa dei social network, scavalcando i normali canali di ricerca e selezione di talenti e sfruttando il passaparola degli utenti per farsi conoscere.

Ma forse la scomparsa della popolarissima gatta è anche un simbolo di quanto è cambiata Internet in questi pochi anni. Angela Watercutter, su Wired, ha definito la morte di Grumpy Cat addirittura come un segno della “fine dell’Internet gioiosa”.

L’ambiente è in effetti diventato più cupo: Internet sembra invasa da eserciti di account fasulli che riversano rabbia e odio nei social network pur di ottenere attenzione e risultati di propaganda. Molti dei siti di svago più popolari, come Reddit o YTMND, hanno chiuso i battenti o sono stati drasticamente ridimensionati.

I memi esistono ancora, ma si sono incattiviti. I social network e i servizi di messaggistica come WhatsApp, che promettevano comunicazioni gratuite e libere per tutti, si sono trasformati in pantani pilotati di polemica, persecuzione e molestie e canali di manipolazione delle opinioni e hanno rivelato la loro reale natura di grandi apparati di sorveglianza commerciale di massa. L’avvento dei deepfake, ossia di video falsi di politici e celebrità quasi indistinguibili da quelli veri grazie a tecniche di intelligenza artificiale, sta minando la credibilità dell’informazione visiva, che pochi anni fa sembrava inattaccabile. L’inganno online è diventato un’industria vasta e redditizia.

Il rimedio a tutto questo non è ancora chiaro, ma forse proprio la storia semplice e non aggressiva di Grumpy Cat ce lo può indicare.

Hope they meet in heaven #RIPGrumpyCat 😢💔 pic.twitter.com/qdPlt7poGb— Greeshma Megha M.S (@GreeshmaMegha) May 17, 2019

Fonti aggiuntive: Wikipedia, Snopes.

2019/05/14

Skimming delle carte di credito sui siti legittimi

|

| Lo skimming “vecchio stile”. Fonte: The News Minute/WSDFI. |

Molte persone hanno paura a usare una carta di credito su Internet per fare acquisti o pagare servizi, e di solito vengono rassicurate invitandole a usare questo pratico strumento di pagamento soltanto su siti di buona reputazione.

Ma non è così semplice: anche siti notissimi possono essere presi di mira da una tecnica di furto di dati denominata skimming, come è successo a fine 2018 alla compagnia aerea British Airways e ad altri grandi nomi commerciali.

Lo skimming funziona così: i ladri attaccano un sito di commercio online e vi inseriscono delle istruzioni, scritte solitamente nel linguaggio informatico JavaScript, che intercettano i dati delle carte di credito quando vengono digitati dagli utenti durante un acquisto online fatto sul sito. Di solito i dati intercettati vengono poi passati al sito legittimo e quindi l’acquisto va a buon fine. Così l’utente vittima non si accorge di nulla, fino al momento in cui scopre che nella propria fattura della carta di credito ci sono addebiti fraudolenti effettuati dai ladri.

In altre parole, se in passato il rischio principale era costituito dai finti siti di commercio, oggi anche un acquisto su un sito autentico può comportare pericoli di furto dei dati della carta di credito. Una recente ricerca di Malwarebytes ha trovato oltre 200 siti infettati da un singolo attacco di skimming.

Eppure si possono comunque fare acquisti online senza troppe preoccupazioni. Infatti molti antivirus e molte applicazioni di sicurezza per telefonini, tablet e computer sono in grado di rilevare se un sito commerciale visitato è stato colpito da un attacco di skimming. A noi utenti conviene quindi installare queste protezioni informatiche come prima linea di difesa preventiva.

Ma i criminali informatici si muovono talmente in fretta che non si può essere del tutto certi che questa prima forma di protezione funzioni sempre. Di conseguenza, come precauzione aggiuntiva è opportuno attivare sulla propria carta di credito una notifica immediata, che avvisi subito il titolare quando viene fatta una spesa e permetta quindi di bloccare subito la carta in caso di uso non autorizzato.

Se si vuole essere ancora più sicuri, si può usare una carta di credito prepagata: in questo modo un eventuale ladro potrà prelevare soltanto l’importo caricato sulla carta in quel momento, ma non potrà prosciugare completamente il credito mensile.

Come al solito, insomma, la protezione informatica si ottiene attraverso una combinazione di vari elementi, compreso il buon senso. E se state pensando che sarebbe più sicuro prelevare contanti al Bancomat per fare acquisti in un negozio tradizionale, tenete presente che il termine skimming deriva da un attacco informatico che colpisce proprio chi usa i Bancomat: i ladri sovrappongono sullo sportello automatico un lettore supplementare, che intercetta i dati della carta, e una finta tastiera, che intercetta il PIN, passando poi questi dati al Bancomat vero, sottostante, per proseguire la transazione legittima come se nulla fosse.

Tornare ai vecchi sistemi significa spesso avere solo un’illusione di maggiore sicurezza: conviene quindi abbracciare quelli nuovi, ma al tempo stesso impararne i limiti.

Fonte aggiuntiva: Ars Technica.

2019/05/07

Cina, il Grande Fratello ti osserva e lascia in giro i tuoi dati

Questo articolo è il testo del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03. L’audio del podcast è ascoltabile qui su RadioInblu.

C’è una vecchia battuta in informatica: sbagliare è umano, ma per combinare veri disastri ci vuole il computer.

È un concetto semiserio che viene confermato da una notizia che arriva dalla Cina, paese noto per la sua propensione a creare le cosiddette “smart city”, ossia città altamente informatizzate e sorvegliate da una rete di sensori.

L’idea di fondo delle smart city è allettante ed è condivisa da molti governi: sistemi informatici gestiscono il traffico ed evitano le code, trovano il parcheggio libero, avvisano sulla situazione dei trasporti pubblici e vigilano sulla sicurezza pubblica tramite telecamere che sorvegliano ogni punto della città, scoraggiando il crimine.

Le autorità cinesi hanno abbracciato quest’idea con particolare entusiasmo, soprattutto per la sorveglianza, arrivando a installare sistemi di riconoscimento facciale in alcuni passaggi pedonali per identificare e segnalare chi attraversa con il rosso e adottando un sistema di “punteggio sociale” che premia chi si comporta in modo accettabile per la collettività e punisce chi non rispetta le regole decise dal governo, per esempio togliendo l’accesso ai trasporti pubblici o ai mutui agevolati.

Presentata così, sembra una soluzione vincente per tutti: se ci si comporta bene, non si ha nulla da temere e si ha tutto da guadagnare. Fino al momento in cui la vecchia battuta torna a farsi valere.

Infatti creare una “smart city” significa accentrare un enorme numero di dati personali, e se questi dati non vengono tutelati adeguatamente si prestano ad abusi di ogni sorta e diventano un pericolo.

Lo ha dimostrato molto chiaramente un ricercatore di sicurezza informatica, John Wethington, che di recente ha trovato un archivio di dati riguardanti una porzione di una “smart city” cinese, specificamente un quartiere della capitale Pechino, che stava su Internet, accessibile a chiunque, senza neanche digitare una password, nel cloud di Alibaba.

In questo archivio c’era tutto quanto serviva per uno stalking di massa da parte di qualunque ficcanaso, molestatore, ladro, partner o ex partner geloso, oltre che da parte del governo o delle forze dell’ordine: i dati raccolti, infatti, includevano anche la localizzazione e identificazione delle persone in base al loro volto e anche in base a qualunque dispositivo Wi-Fi avessero addosso, come per esempio uno smartphone. Il sistema tracciava ed etichettava anche le etnie delle persone sulla base dei loro lineamenti, e lo faceva automaticamente, con tutte le conseguenze immaginabili.

Probabilmente questo Grande Fratello orwelliano è tuttora attivo, ma non lo si può più sapere, perché dopo la segnalazione del ricercatore l’archivio pechinese è stato protetto più adeguatamente. In ogni caso, l’incidente ha dimostrato quanto è facile mettere a rischio tante persone con un singolo errore informatico quando i dati sono accentrati e raccolti in enormi quantità indiscriminatamente ma al tempo stesso non si pensa abbastanza a proteggere questi dati.

Cosa più importante, questa scoperta ha mostrato quanto è dettagliata la raccolta di dati di questi sistemi, che sanno per esempio riconoscere chi sorride e chi no. Quindi se siete a favore delle smart city, preparatevi a sorridere tanto.

C’è una vecchia battuta in informatica: sbagliare è umano, ma per combinare veri disastri ci vuole il computer.

È un concetto semiserio che viene confermato da una notizia che arriva dalla Cina, paese noto per la sua propensione a creare le cosiddette “smart city”, ossia città altamente informatizzate e sorvegliate da una rete di sensori.

L’idea di fondo delle smart city è allettante ed è condivisa da molti governi: sistemi informatici gestiscono il traffico ed evitano le code, trovano il parcheggio libero, avvisano sulla situazione dei trasporti pubblici e vigilano sulla sicurezza pubblica tramite telecamere che sorvegliano ogni punto della città, scoraggiando il crimine.

Le autorità cinesi hanno abbracciato quest’idea con particolare entusiasmo, soprattutto per la sorveglianza, arrivando a installare sistemi di riconoscimento facciale in alcuni passaggi pedonali per identificare e segnalare chi attraversa con il rosso e adottando un sistema di “punteggio sociale” che premia chi si comporta in modo accettabile per la collettività e punisce chi non rispetta le regole decise dal governo, per esempio togliendo l’accesso ai trasporti pubblici o ai mutui agevolati.

Presentata così, sembra una soluzione vincente per tutti: se ci si comporta bene, non si ha nulla da temere e si ha tutto da guadagnare. Fino al momento in cui la vecchia battuta torna a farsi valere.

Infatti creare una “smart city” significa accentrare un enorme numero di dati personali, e se questi dati non vengono tutelati adeguatamente si prestano ad abusi di ogni sorta e diventano un pericolo.

Lo ha dimostrato molto chiaramente un ricercatore di sicurezza informatica, John Wethington, che di recente ha trovato un archivio di dati riguardanti una porzione di una “smart city” cinese, specificamente un quartiere della capitale Pechino, che stava su Internet, accessibile a chiunque, senza neanche digitare una password, nel cloud di Alibaba.

In questo archivio c’era tutto quanto serviva per uno stalking di massa da parte di qualunque ficcanaso, molestatore, ladro, partner o ex partner geloso, oltre che da parte del governo o delle forze dell’ordine: i dati raccolti, infatti, includevano anche la localizzazione e identificazione delle persone in base al loro volto e anche in base a qualunque dispositivo Wi-Fi avessero addosso, come per esempio uno smartphone. Il sistema tracciava ed etichettava anche le etnie delle persone sulla base dei loro lineamenti, e lo faceva automaticamente, con tutte le conseguenze immaginabili.

Probabilmente questo Grande Fratello orwelliano è tuttora attivo, ma non lo si può più sapere, perché dopo la segnalazione del ricercatore l’archivio pechinese è stato protetto più adeguatamente. In ogni caso, l’incidente ha dimostrato quanto è facile mettere a rischio tante persone con un singolo errore informatico quando i dati sono accentrati e raccolti in enormi quantità indiscriminatamente ma al tempo stesso non si pensa abbastanza a proteggere questi dati.

Cosa più importante, questa scoperta ha mostrato quanto è dettagliata la raccolta di dati di questi sistemi, che sanno per esempio riconoscere chi sorride e chi no. Quindi se siete a favore delle smart city, preparatevi a sorridere tanto.

2019/04/30

Come funziona la pubblicità mirata

|

| Credit: Mediacrossing.com. |

Avrete sicuramente notato che quando cercate qualcosa in Google o nei social network, o se fate acquisti in un negozio online o anche semplicemente lo consultate in cerca di un prodotto, subito dopo vi compare dappertutto pubblicità di quello che avete cercato.

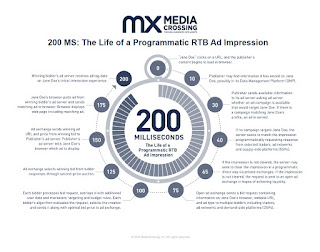

Questo è il cosiddetto programmatic advertising, ossia la pubblicità personalizzata di Internet. Tutto comincia quando cliccate su un link e inizia a comparire sul vostro schermo la pagina di informazioni che desiderate. Il sito che state visitando cerca di identificarvi in vari modi, per esempio tramite un cookie: il segnalibro digitale che ha depositato sul vostro dispositivo durante le vostre visite precedenti, se ne avete fatte.

Il sito manda poi le informazioni che ha su di voi al proprio servizio pubblicitario, che cerca se esiste una campagna pubblicitaria interna che corrisponda al vostro profilo personale. Se c’è, visualizza questa campagna; ma se non c’è, avvia un’asta elettronica silenziosa, alla quale partecipano numerose agenzie pubblicitarie esterne, che in maniera completamente automatica fanno offerte in denaro per far comparire a voi la loro pubblicità nel sito che state visitando.

Le offerte di queste agenzie variano in base al tipo di persona che siete, al dispositivo che state usando, a dove vi trovate, alla vostra cronologia di navigazione, al vostro reddito stimato, alla composizione della vostra famiglia, alle regole di spesa decise dagli inserzionisti pubblicitari, e altro ancora.

È per questo che i social network sono una miniera d’oro per le agenzie pubblicitarie: frequentandoli, ci profiliamo da soli, regalando nome, età, indirizzo, situazione sentimentale, interessi e orientamenti. Questa profilazione viene usata per ottimizzare le campagne pubblicitarie. È inutile, infatti, mandare per esempio pubblicità di pannolini a chi non ha figli neonati, mentre è molto vantaggioso poter inviare pubblicità di automobili proprio a chi sta cercando informazioni su un’auto da comperare.

Questa è una personalizzazione che soltanto Internet rende possibile: gli altri mezzi di comunicazione, come radio, TV e giornali, devono per forza proporre la stessa pubblicità a tutti e quindi sono svantaggiati rispetto al programmatic advertising. Di conseguenza, miliardi di euro pubblicitari che prima finivano nelle casse dei media tradizionali oggi vengono raccolti invece dalle agenzie su Internet. È anche per questo che la stampa, in particolare, è in crisi mondiale.

Tornando all’asta silenziosa che avevamo lasciato in sospeso, l’agenzia che la vince offrendo di più si aggiudica il diritto di far comparire il proprio spot pubblicitario nella pagina che state consultando e comunica i dati necessari al sito di partenza, che li usa per caricare e visualizzare la pubblicità selezionata su misura per voi, che finalmente compare sul vostro schermo insieme alla pagina che avevate chiesto inizialmente di visitare.

Tutto questo complesso e invisibile scambio di dati, con relativa asta, si ripete per ognuno degli spazi pubblicitari presenti nella pagina, coinvolgendo centinaia di computer sparsi per il mondo. Eppure tutto il procedimento che vi ho raccontato in tre minuti dura nella realtà circa due decimi di secondo: meno di un battito di palpebra. Tutta questa tecnologia solo per mostrare un spot.

Fonti aggiuntive: Shellypalmer.com, Medium.com.

2019/04/23

Megalocker, ransomware che infetta senza installarlo

Questo articolo è il testo del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03. La puntata è ascoltabile qui.

Le intrusioni informatiche a scopo di estorsione non sono una novità. Mettono una password nota solo agli intrusi sui dati della vittima e poi chiedono soldi per rivelare questa password e quindi consentire alla vittima di riavere accesso ai propri dati. Tuttavia queste incursioni si evolvono col tempo, ed è importante conoscerne gli sviluppi in modo da poterli contrastare.

Normalmente un attacco di questo genere richiede che la vittima scarichi qualcosa, per esempio un documento o un’app. L’esempio tipico in ambito aziendale è la finta fattura in formato PDF o Word, ricevuta via mail come allegato, che contiene al suo interno istruzioni automatiche o macro che scaricano e installano il virus che mette la password sui dati. Difendersi è quindi relativamente facile: basta usare un antivirus aggiornato e bel un po' di diffidenza e buon senso prima di aprire gli allegati.

Ma è da poco in circolazione un attacco che fa a meno di questo passo e riesce a bloccare i dati senza che la vittima debba scaricare o installare nulla. Questo rende molto più facile l’attacco, che si chiama NamPoHyu o MegaLocker e usa una tecnica ingegnosa: il programma che mette la password viene infatti eseguito sul computer degli aggressori, non su quello della vittima. È in sintesi un virus che agisce senza dover infettare.

Ma allora come fa a bloccare i dati della vittima? Il trucco è che gli aggressori che usano NamPoHyu approfittano del fatto che molti utenti sbagliano a impostare le proprie condivisioni dei dati e le lasciano accessibili a chiunque via Internet, per esempio perché vogliono usare un videogioco. Windows, in particolare, ha due condivisioni, C$ e ADMIN$, che vengono create automaticamente a ogni avvio. Queste condivisioni sono protette dalla password di amministratore. Se è una password ovvia, il criminale la può indovinare facilmente e così accedere da remoto ai dati della vittima e bloccarli in modo da poter poi chiedere un riscatto che solitamente varia fra 250 e 1000 dollari.

Per difendersi è quindi necessario non solo usare le precauzioni già viste, ma anche tenere sempre attive le protezioni informatiche standard, in particolare il firewall sul computer locale e sul router, senza mai disattivarle, neanche per prova o temporaneamente.

Sapere se si è vulnerabili a questo attacco a causa di condivisioni aperte verso Internet richiede un po’ di competenza informatica: bisogna infatti conoscere il proprio indirizzo IP pubblico e poi interrogarlo usando siti appositi, come Shodan.io. Nelle aziende medie e grandi, il responsabile della sicurezza informatica sa benissimo come procedere, ma tante piccole imprese non hanno queste competenze, e si vede: Shodan.io trova infatti oltre mezzo milione di computer vulnerabili a questa forma di intrusione in giro per il mondo.

Conviene quindi chiamare una persona esperta per un controllo periodico e fare una copia frequente dei propri dati, da tenere fisicamente scollegata da Internet e dai propri computer. Servirà come salvagente in caso di attacco andato a segno, consentendo di ripristinare i dati bloccati e di fare marameo all’aggressore.

Fonti: Cybersecurity360.it, Naked Security.

Le intrusioni informatiche a scopo di estorsione non sono una novità. Mettono una password nota solo agli intrusi sui dati della vittima e poi chiedono soldi per rivelare questa password e quindi consentire alla vittima di riavere accesso ai propri dati. Tuttavia queste incursioni si evolvono col tempo, ed è importante conoscerne gli sviluppi in modo da poterli contrastare.

Normalmente un attacco di questo genere richiede che la vittima scarichi qualcosa, per esempio un documento o un’app. L’esempio tipico in ambito aziendale è la finta fattura in formato PDF o Word, ricevuta via mail come allegato, che contiene al suo interno istruzioni automatiche o macro che scaricano e installano il virus che mette la password sui dati. Difendersi è quindi relativamente facile: basta usare un antivirus aggiornato e bel un po' di diffidenza e buon senso prima di aprire gli allegati.

Ma è da poco in circolazione un attacco che fa a meno di questo passo e riesce a bloccare i dati senza che la vittima debba scaricare o installare nulla. Questo rende molto più facile l’attacco, che si chiama NamPoHyu o MegaLocker e usa una tecnica ingegnosa: il programma che mette la password viene infatti eseguito sul computer degli aggressori, non su quello della vittima. È in sintesi un virus che agisce senza dover infettare.

Ma allora come fa a bloccare i dati della vittima? Il trucco è che gli aggressori che usano NamPoHyu approfittano del fatto che molti utenti sbagliano a impostare le proprie condivisioni dei dati e le lasciano accessibili a chiunque via Internet, per esempio perché vogliono usare un videogioco. Windows, in particolare, ha due condivisioni, C$ e ADMIN$, che vengono create automaticamente a ogni avvio. Queste condivisioni sono protette dalla password di amministratore. Se è una password ovvia, il criminale la può indovinare facilmente e così accedere da remoto ai dati della vittima e bloccarli in modo da poter poi chiedere un riscatto che solitamente varia fra 250 e 1000 dollari.

Per difendersi è quindi necessario non solo usare le precauzioni già viste, ma anche tenere sempre attive le protezioni informatiche standard, in particolare il firewall sul computer locale e sul router, senza mai disattivarle, neanche per prova o temporaneamente.

Sapere se si è vulnerabili a questo attacco a causa di condivisioni aperte verso Internet richiede un po’ di competenza informatica: bisogna infatti conoscere il proprio indirizzo IP pubblico e poi interrogarlo usando siti appositi, come Shodan.io. Nelle aziende medie e grandi, il responsabile della sicurezza informatica sa benissimo come procedere, ma tante piccole imprese non hanno queste competenze, e si vede: Shodan.io trova infatti oltre mezzo milione di computer vulnerabili a questa forma di intrusione in giro per il mondo.

Conviene quindi chiamare una persona esperta per un controllo periodico e fare una copia frequente dei propri dati, da tenere fisicamente scollegata da Internet e dai propri computer. Servirà come salvagente in caso di attacco andato a segno, consentendo di ripristinare i dati bloccati e di fare marameo all’aggressore.

Fonti: Cybersecurity360.it, Naked Security.

2019/04/16

È possibile rilevare telecamere nascoste in una camera d’albergo?

Questo articolo è il testo del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03 e ascoltabile qui.

Sembra la classica storia di paura a sfondo vacanziero: una famiglia neozelandese va lontano da casa, in Irlanda, e alloggia in un Airbnb. Ma il proprietario dell’Airbnb ha installato una telecamera nascosta e li spia. Come loro, ha probabilmente spiato tanti altri ospiti, catturando la loro intimità.

Questa storia è reale, ma ha una conclusione inattesa: il padre della famiglia, Andrew Barker, è un informatico e ha un notevole spirito d’osservazione. Si è accorto che una delle stanze dell’Airbnb è stranamente dotata di ben due rivelatori di fumo, e si è insospettito. Esaminandoli da vicino ha visto che uno era in realtà una telecamera di sorveglianza non dichiarata.

Il signor Barker ha coperto l’obiettivo della telecamera con un pezzo di carta igienica e poi ha usato un’app sul suo smartphone che si chiama Network Scanner per fare una scansione della rete Wi-Fi fornita dall’Airbnb, scoprendo che a quel Wi-Fi era proprio connessa una telecamera. Ne ha scoperto i dettagli tecnici con una ricerca in Google e così è riuscito ad accedere alle immagini raccolte dalla telecamera e acquisire le prove del fatto che il proprietario dell’Airbnb stava registrando immagini degli ospiti a loro insaputa.

Andrew Barker ha chiamato il proprietario e gli ha chiesto conto di quanto aveva scoperto. Il proprietario ha ammesso la presenza della telecamera solo quando è stato messo di fronte alle prove schiaccianti raccolte dall’informatico, che ha ovviamente cambiato subito alloggio.

Airbnb, contattata per informarla della situazione, che violava le sue regole, ci ha messo più di un mese a togliere dal proprio catalogo l’alloggio dello spione e nel frattempo ha continuato a inviarvi clienti, pur sapendo che c’era una telecamera sospetta, e ha rimborsato la famiglia neozelandese solo dopo che la notizia ha attirato l’attenzione dei media.

Questa vicenda ha risollevato le preoccupazioni di molti turisti; in effetti i controlli e le garanzie sulla sicurezza di queste offerte poco regolamentate sono molto minori rispetto a quelle di un albergo, anche se non sono mancati casi come quello di un motel di Seul, in Corea, presso il quale malintenzionati avevano installato telecamere nascoste per registrare in video le attività di ben 1600 ospiti e rivenderle ai guardoni, o quello di un albergo a Redcar, nel Regno Unito, dove una coppia ha scoperto una telecamera puntata sul letto e il proprietario è stato poi condannato per voyeurismo.

Sono casi rari, ma se temete questo genere di abuso la miglior difesa è scegliere alberghi di buona reputazione. Potete perlustrare la camera alla ricerca di oggetti insoliti collocati in posizioni che consentano di vedere zone particolarmente delicate, come il bagno o il letto. Qualunque telecamera, inoltre, deve avere un obiettivo visibile, anche se piccolissimo, che riflette la luce, per cui si può far buio nella stanza e usare la torcia del telefonino per fare una scansione alla ricerca di riflessi insoliti, anche dietro griglie. Se avete un dubbio, coprite gli oggetti sospetti: basta un pezzetto di carta. Poco informatico, ma molto pratico.

Fonti aggiuntive: Naked Security, SANS, Nealie Barker, Andrew Barker/Sixfortwelve, Naked Security.

|

| Credit: Andrew Barker. |

Sembra la classica storia di paura a sfondo vacanziero: una famiglia neozelandese va lontano da casa, in Irlanda, e alloggia in un Airbnb. Ma il proprietario dell’Airbnb ha installato una telecamera nascosta e li spia. Come loro, ha probabilmente spiato tanti altri ospiti, catturando la loro intimità.

Questa storia è reale, ma ha una conclusione inattesa: il padre della famiglia, Andrew Barker, è un informatico e ha un notevole spirito d’osservazione. Si è accorto che una delle stanze dell’Airbnb è stranamente dotata di ben due rivelatori di fumo, e si è insospettito. Esaminandoli da vicino ha visto che uno era in realtà una telecamera di sorveglianza non dichiarata.

Il signor Barker ha coperto l’obiettivo della telecamera con un pezzo di carta igienica e poi ha usato un’app sul suo smartphone che si chiama Network Scanner per fare una scansione della rete Wi-Fi fornita dall’Airbnb, scoprendo che a quel Wi-Fi era proprio connessa una telecamera. Ne ha scoperto i dettagli tecnici con una ricerca in Google e così è riuscito ad accedere alle immagini raccolte dalla telecamera e acquisire le prove del fatto che il proprietario dell’Airbnb stava registrando immagini degli ospiti a loro insaputa.

Andrew Barker ha chiamato il proprietario e gli ha chiesto conto di quanto aveva scoperto. Il proprietario ha ammesso la presenza della telecamera solo quando è stato messo di fronte alle prove schiaccianti raccolte dall’informatico, che ha ovviamente cambiato subito alloggio.

Airbnb, contattata per informarla della situazione, che violava le sue regole, ci ha messo più di un mese a togliere dal proprio catalogo l’alloggio dello spione e nel frattempo ha continuato a inviarvi clienti, pur sapendo che c’era una telecamera sospetta, e ha rimborsato la famiglia neozelandese solo dopo che la notizia ha attirato l’attenzione dei media.

Questa vicenda ha risollevato le preoccupazioni di molti turisti; in effetti i controlli e le garanzie sulla sicurezza di queste offerte poco regolamentate sono molto minori rispetto a quelle di un albergo, anche se non sono mancati casi come quello di un motel di Seul, in Corea, presso il quale malintenzionati avevano installato telecamere nascoste per registrare in video le attività di ben 1600 ospiti e rivenderle ai guardoni, o quello di un albergo a Redcar, nel Regno Unito, dove una coppia ha scoperto una telecamera puntata sul letto e il proprietario è stato poi condannato per voyeurismo.

Sono casi rari, ma se temete questo genere di abuso la miglior difesa è scegliere alberghi di buona reputazione. Potete perlustrare la camera alla ricerca di oggetti insoliti collocati in posizioni che consentano di vedere zone particolarmente delicate, come il bagno o il letto. Qualunque telecamera, inoltre, deve avere un obiettivo visibile, anche se piccolissimo, che riflette la luce, per cui si può far buio nella stanza e usare la torcia del telefonino per fare una scansione alla ricerca di riflessi insoliti, anche dietro griglie. Se avete un dubbio, coprite gli oggetti sospetti: basta un pezzetto di carta. Poco informatico, ma molto pratico.

Fonti aggiuntive: Naked Security, SANS, Nealie Barker, Andrew Barker/Sixfortwelve, Naked Security.

2019/04/09

GPS non aggiornati mettono a terra aerei di linea. E non solo

Questo articolo è il testo del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03. L’audio del podcast è ascoltabile in streaming qui.

Ve lo ricordate il Millennium Bug? Vent’anni fa molti computer e dispositivi elettronici non erano pronti al passaggio dal 1999 al 2000 perché gestivano gli anni usando soltanto le ultime due cifre e quindi andavano in crisi sui calcoli delle date, e così fu lanciata una forte campagna d’allarme mediatico per segnalare il rischio di malfunzionamenti generalizzati.

A mezzanotte del 31 dicembre 1999, però, i guasti seri furono davvero pochi. Oggi è diffusa la credenza che quell’allarme fosse quindi infondato, ma chi lavorava nel settore informatico a quell’epoca sa invece benissimo che i disagi furono modesti proprio perché furono investite grandi somme, e spese tante ore insonni, per aggiornare, correggere e se necessario sostituire i tanti programmi e componenti elettronici inadeguati.

Pochi giorni fa si è ripresentato un altro tipo di “Millennium Bug”: in realtà il millennio non c’entra, ma è comunque coinvolta la gestione delle date e soprattutto è coinvolto un sistema vitale e usatissimo come il GPS, quello che consente per esempio ai nostri navigatori portatili, tablet e smartphone e a mille altri dispositivi di sapere dove si trovano con estrema precisione. In sintesi, un dispositivo non aggiornato rischiava di dare informazioni di posizione completamente sbagliate.

Il sistema GPS, infatti, si basa su satelliti collocati nello spazio intorno alla Terra, che trasmettono un segnale che comunica la loro posizione e l’ora esatta. I ricevitori GPS, incorporati per esempio nei telefonini, ricevono questo segnale e, se hanno dati provenienti da almeno tre satelliti, li usano per calcolare la propria posizione.

Purtroppo, però, lo standard GPS è molto lento: trasmette circa 50 bit al secondo, ossia circa sei caratteri. Questo vuol dire che le informazioni vanno trasmesse nella forma più concisa possibile e quindi invece di comunicare la data nella forma classica si usa una forma abbreviata che gestisce un massimo di 1024 settimane, cioè poco meno di vent’anni.

Il 21 agosto 1999 il sistema GPS arrivò per la prima volta alla fine delle sue 1024 settimane, che erano iniziate a gennaio 1980, e quindi i ricevitori GPS non aggiornati credettero di trovarsi improvvisamente nella settimana zero, ossia di nuovo nel 1980.

Il 6 aprile scorso le 1024 settimane sono finite di nuovo, essendo passati altri vent’anni, e quindi il problema si è ripresentato, stavolta in un’era nella quale i dispositivi che si affidano al GPS per sapere dove si trovano e qual è l’ora esatta sono innumerevoli. I nostri smartphone e navigatori sono stati aggiornati automaticamente dai fabbricanti o dai produttori di software, ma non è andata così bene dappertutto. Si sospetta che i problemi di funzionamento della TV digitale terrestre del 7 aprile scorso siano stati causati proprio dal mancato aggiornamento dei GPS usati dai trasmettitori delle emittenti per sincronizzarsi.

Ma in Cina è andata peggio: molti modernissimi aerei di linea Boeing 787 sono infatti rimasti a terra perché i loro sistemi di bordo dicevano che era il 22 agosto 1999. Insomma, gli aggiornamenti sono una cosa seria. Facciamoli.

Fonti aggiuntive: DeskAeronautico.it, The Register, Naked Security.

2019/04/11: Il New York Times segnala che a New York il mancato aggiornamento dei sistemi GPS usati come riferimento temporale ha mandato in tilt la rete NYCWiN usata dall’amministrazione e dalla polizia della città per le comunicazioni. La rete è costata 500 milioni di dollari e New York paga 40 milioni di dollari l’anno per il suo uso e la sua manutenzione.

Ve lo ricordate il Millennium Bug? Vent’anni fa molti computer e dispositivi elettronici non erano pronti al passaggio dal 1999 al 2000 perché gestivano gli anni usando soltanto le ultime due cifre e quindi andavano in crisi sui calcoli delle date, e così fu lanciata una forte campagna d’allarme mediatico per segnalare il rischio di malfunzionamenti generalizzati.

A mezzanotte del 31 dicembre 1999, però, i guasti seri furono davvero pochi. Oggi è diffusa la credenza che quell’allarme fosse quindi infondato, ma chi lavorava nel settore informatico a quell’epoca sa invece benissimo che i disagi furono modesti proprio perché furono investite grandi somme, e spese tante ore insonni, per aggiornare, correggere e se necessario sostituire i tanti programmi e componenti elettronici inadeguati.

Pochi giorni fa si è ripresentato un altro tipo di “Millennium Bug”: in realtà il millennio non c’entra, ma è comunque coinvolta la gestione delle date e soprattutto è coinvolto un sistema vitale e usatissimo come il GPS, quello che consente per esempio ai nostri navigatori portatili, tablet e smartphone e a mille altri dispositivi di sapere dove si trovano con estrema precisione. In sintesi, un dispositivo non aggiornato rischiava di dare informazioni di posizione completamente sbagliate.

Il sistema GPS, infatti, si basa su satelliti collocati nello spazio intorno alla Terra, che trasmettono un segnale che comunica la loro posizione e l’ora esatta. I ricevitori GPS, incorporati per esempio nei telefonini, ricevono questo segnale e, se hanno dati provenienti da almeno tre satelliti, li usano per calcolare la propria posizione.

Purtroppo, però, lo standard GPS è molto lento: trasmette circa 50 bit al secondo, ossia circa sei caratteri. Questo vuol dire che le informazioni vanno trasmesse nella forma più concisa possibile e quindi invece di comunicare la data nella forma classica si usa una forma abbreviata che gestisce un massimo di 1024 settimane, cioè poco meno di vent’anni.

Il 21 agosto 1999 il sistema GPS arrivò per la prima volta alla fine delle sue 1024 settimane, che erano iniziate a gennaio 1980, e quindi i ricevitori GPS non aggiornati credettero di trovarsi improvvisamente nella settimana zero, ossia di nuovo nel 1980.

Il 6 aprile scorso le 1024 settimane sono finite di nuovo, essendo passati altri vent’anni, e quindi il problema si è ripresentato, stavolta in un’era nella quale i dispositivi che si affidano al GPS per sapere dove si trovano e qual è l’ora esatta sono innumerevoli. I nostri smartphone e navigatori sono stati aggiornati automaticamente dai fabbricanti o dai produttori di software, ma non è andata così bene dappertutto. Si sospetta che i problemi di funzionamento della TV digitale terrestre del 7 aprile scorso siano stati causati proprio dal mancato aggiornamento dei GPS usati dai trasmettitori delle emittenti per sincronizzarsi.

Ma in Cina è andata peggio: molti modernissimi aerei di linea Boeing 787 sono infatti rimasti a terra perché i loro sistemi di bordo dicevano che era il 22 agosto 1999. Insomma, gli aggiornamenti sono una cosa seria. Facciamoli.

Fonti aggiuntive: DeskAeronautico.it, The Register, Naked Security.

2019/04/11: Il New York Times segnala che a New York il mancato aggiornamento dei sistemi GPS usati come riferimento temporale ha mandato in tilt la rete NYCWiN usata dall’amministrazione e dalla polizia della città per le comunicazioni. La rete è costata 500 milioni di dollari e New York paga 40 milioni di dollari l’anno per il suo uso e la sua manutenzione.

Labels:

aggiornamenti software,

GPS,

Millennium Bug,

podcast,

RadioInBlu

2019/04/02

Exodus, app spiona italiana in Google Play

|

| Credit: Security Without Borders. |

C’è parecchio clamore intorno alla notizia della scoperta di Exodus, un gruppo di app Android spione, capaci fra l’altro di intercettare gli SMS, le password delle reti Wi-Fi, i messaggi Telegram e Skype, le foto, i file audio e video di WhatsApp e di registrare le telefonate e l’audio ambientale, trasmettendo il tutto a un centro di controllo e trasformando lo smartphone infettato in una cimice perfetta con tanto di localizzazione in tempo reale.

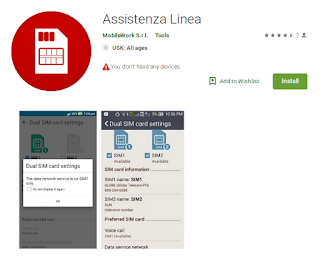

Secondo le indagini tecniche svolte dal gruppo di ricercatori indipendenti Security Without Borders, le app della famiglia Exodus sono state realizzate da un’azienda calabrese che ha rapporti con le forze dell’ordine italiane e sono state disseminate tramite il negozio ufficiale delle app Android, ossia Google Play, senza che Google si accorgesse della loro pericolosità per ben due anni. Queste app venivano spacciate per strumenti per migliorare la gestione dello smartphone.

I dati resi pubblici fin qui indicano che queste app spia erano concepite come spyware di stato, ossia app che venivano installate con l’inganno sugli smartphone delle persone sorvegliate dalle forze di polizia, ma che per motivi ancora non chiari sono state installate anche su almeno un migliaio di altri smartphone italiani.

La scoperta ha comprensibilmente creato una certa inquietudine: è davvero così facile prendere il controllo completo di uno smartphone? E se app come queste sono ospitate da Google Play, che reali garanzie di sicurezza offre questo servizio di Google? I ricercatori di Security Without Borders hanno scoperto questo spyware, ma quanti altri ce ne sono che non sono stati ancora smascherati e risiedono impunemente in Google Play, magari travestiti da giochini?

Fortunatamente difendersi è abbastanza facile. Il primo passo è non installare app offerte da aziende sconosciute. In questo caso, per esempio, in Google Play le app Exodus erano presentate come un prodotto della sconosciutissima MobileWork Srl. Il secondo passo è evitare le app che promettono di avere vantaggi o guadagni in maniera anormale, come per esempio monete gratuite nei giochi che normalmente sarebbero a pagamento.

La prima linea di difesa è la prevenzione basata sul buon senso. Così come non facciamo entrare sconosciuti in casa, non bisogna far entrare nello smartphone app ignote.

Anche la tecnologia ci può dare una mano: ci sono molti antivirus per smartphone Android, realizzati dalle principali marche note del settore, che si accorgono dei comportamenti anomali nascosti delle app-spia e bloccano la loro installazione o ne impediscono l'azione. Conviene quindi installare preventivamente uno di questi antivirus su qualunque dispositivo Android.