È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate presso www.rsi.ch/ildisinformatico (link diretto) e qui sotto.

Le puntate del Disinformatico sono ascoltabili anche tramite feed RSS, iTunes, Google Podcasts e Spotify.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: Video di Re;memory]

Il signor Lee sapeva che gli restava poco da vivere ed era preoccupato per sua moglie, che sarebbe rimasta sola, e così le ha lasciato il suo gemello digitale. Pochi mesi dopo la sua morte, la moglie è andata a trovarlo. “Tesoro, sono io. È passato molto tempo” le ha detto.

Sembra l’inizio di una puntata di Black Mirror, ma è invece l’inizio di un video commerciale che promuove i servizi molto concreti di un’azienda coreana che offre griefbot: repliche digitali interattive, audio e video, delle persone decedute.

Benvenuti alla puntata del 21 luglio 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo, e in questo podcast vi racconterò i dettagli di questi griefbot e dei loro usi inattesi, insieme alle ultime novità riguardanti lo scontro fra Threads e Twitter e la storia di uno degli hacker più famosi di sempre, Kevin Mitnick.

[SIGLA di apertura]

Griefbot e intelligenze artificiali

La visionaria serie televisiva distopica Black Mirror ha ormai una lunga tradizione di previsioni tecnologiche che qualche anno dopo si avverano. Dieci anni fa, nella puntata Be Right Back (Torna da me nella versione italiana), aveva immaginato un servizio online che raccoglieva tutte le informazioni pubblicate sui social network da una persona defunta e tutti i suoi messaggi vocali e video e li usava per creare un avatar che, sullo schermo dello smartphone, parlava esattamente come quella persona e aveva il suo stesso aspetto.

Con l’arrivo di ChatGPT e delle altre tecnologie di intelligenza artificiale, quest’idea è diventata fattibile, e ha un nome tecnico, griefbot, che combina il termine inglese “grief” (cioè “lutto”), con “bot”, vale a dire “programma o agente automatico”.

Già alcuni anni fa erano stati realizzati in Russia, Canada, Stati Uniti e Cina dei griefbot elementari, capaci di scrivere messaggi e di chattare online imitando più o meno lo stile e, in alcuni casi, anche la voce di una persona defunta, e proprio un anno fa in questi giorni Amazon proponeva di dare al suo assistente vocale Alexa la voce di un familiare deceduto. Ma questi griefbot erano abbastanza limitati come fedeltà delle loro conversazioni e non erano in grado di mostrare interazioni video.

Ora, però, l’azienda coreana Deepbrain AI, che produce assistenti virtuali e conduttori sintetici per telegiornali, offre anche queste interazioni su schermo, tramite Re;memory, un servizio che permette alle persone di dialogare anche in video con chi non c’è più.

A differenza dei griefbot realizzati fin qui, che si basano sui dati lasciati dalla persona deceduta, Re;memory si appoggia a suoni, immagini e dati forniti appositamente e preventivamente. Chi vuole lasciare ai posteri un proprio avatar interattivo deve farsi videoregistrare per circa sette ore, durante le quali avviene un colloquio dettagliato, il cui contenuto viene poi usato per fornire a un’intelligenza artificiale una serie di campioni audio e video e di informazioni personali sulle quali basare l’avatar che replicherà l’aspetto fisico e la voce della persona.

I familiari potranno incontrare l’avatar, e interagirvi in vere e proprie conversazioni, recandosi in apposite sedi, dove vedranno l’immagine della persona su un grande schermo, a grandezza naturale, seduta comodamente in poltrona, che parla e si muove in risposta alle loro parole.

Nel video promozionale del servizio, che costa circa 10.000 dollari e si paga anche ogni volta che lo si usa, si vede che l’avatar dialoga per esempio con la figlia di un defunto, rispondendo a senso alle sue parole e creando in lei una forte commozione anche se il tono dell’avatar è poco dinamico e molto pacato, perché il software si basa solo sui campioni registrati in queste sedute apposite, che comprensibilmente non sono ricolme di entusiasmo.

Re;memory non è l’unico griefbot sul mercato: aziende come Hereafter AI offrono avatar più vivaci, ma solo in versione audio, che dialogano con i familiari e sono anche in grado di citare storie e aneddoti del passato della persona scomparsa.

L’avvento di questi fantasmi digitali era facilmente prevedibile, ma come capita spesso queste nuove possibilità, concepite con uno scopo di conforto ben preciso, hanno anche delle applicazioni meno facili da anticipare.

Per esempio, nulla vieta, almeno dal punto di vista tecnico, di creare un avatar di una persona e di usarlo mentre quella persona è ancora in vita, al posto di quella persona. Immaginate un adolescente che passa moltissimo tempo al telefonino a dialogare con i propri amici e si rende conto che preferisce interagire con gli avatar di quegli amici, che sono meno impulsivi e più socievoli e non sono mai stanchi o scocciati, e comincia a preferirli agli amici in carne e ossa. Per citare il futurologo Ian Beacraft in un suo recente intervento pubblico, una sfida dei genitori di domani non sarà decidere quanto tempo è giusto lasciare che i propri figli stiano online, ma decidere quanti dei loro amici possano essere sintetici.

[CLIP: Beacraft che dice “as many of you with kids, the challenges aren't going to be about how much time they spend on their digital devices but deciding how many of their friends should be synthetic versus organic”]

Oppure immaginate uno stalker che si crea un avatar della persona dalla quale

è ossessionata, attingendo ai testi, ai video e ai messaggi vocali pubblicati

sui social network da quella persona. Tutti quei dati che abbiamo così

disinvoltamente condiviso in questi anni verranno custoditi tecnicamente, e verranno

protetti legalmente, contro questo tipo di abuso? Non si sa.

Ma ci sono anche delle applicazioni potenzialmente positive: una persona molto

timida o che ha difficoltà di relazione o si trova a dover affrontare una

conversazione molto difficile potrebbe per esempio esercitarsi e acquisire fiducia in se stessa

usando un avatar interattivo. In ogni caso, è ormai chiaro che la frontiera delle persone virtuali è stata aperta e non si chiude.

Fonte aggiuntiva: Engadget.

Threads vs Twitter

Non capita spesso di sentire che un social network impedisce intenzionalmente ai propri utenti di frequentarlo più di tanto, ma è quello che succede da qualche tempo su Twitter. Proprio mentre sto preparando questo podcast mi è comparso l’avviso che ho “raggiunto il limite giornaliero di visualizzazione di post” e mi è stato proposto di abbonarmi “per vedere più post giornalmente”.

La limitazione è stata decisa ai primi di luglio ufficialmente per contenere il cosiddetto data scraping, ossia la copiatura su vasta scala dei contenuti pubblicati dagli utenti, però è anche un modo per incoraggiare gli utenti a pagare per abbonarsi.

Queste limitazioni sono insolite e non piacciono né agli utenti né agli inserzionisti, perché ovviamente impediscono agli utenti di vedere le loro pubblicità, eppure anche Threads, il rivale di Twitter creato da Meta e rilasciato in fretta e furia pochi giorni fa in versione incompleta, ha dovuto prendere una misura analoga per difendersi dagli attacchi degli spammer. Anche in questo caso, ci stanno andando di mezzo anche gli utenti onesti che sfogliano tanto il servizio.

Threads ha ovviamente anche una limitazione ben più forte per noi utenti dell’Europa continentale. Ufficialmente, infatti, l’app non è disponibile per chi risiede in Europa, salvo nel Regno Unito, perché acquisisce dati personali in modi incompatibili con le principali norme europee. Questo blocco fino a pochi giorni fa era aggirabile in vari modi, ma ora è stato reso più robusto: molti di coloro che riuscivano a usare Threads dall’Europa passando attraverso una VPN si sono visti comparire un messaggio di errore e non possono più postare messaggi ma solo leggere quelli degli altri.

Nel frattempo, anche senza gli utenti europei, Threads ha battuto ogni record di velocità di adozione di un servizio online, raggiungendo i primi 100 milioni di iscritti complessivi nel giro di una settimana dal suo debutto e superando anche il primatista precedente, ChatGPT, che ci aveva impiegato due mesi. Ma dopo l’entusiasmo iniziale, il numero di utenti attivi giornalmente su Threads si è dimezzato rispetto all’inizio, scendendo da 49 milioni [nel podcast per errore dico 40] a circa 24, ossia poco meno di un quinto di quelli di Twitter. La strada per rimpiazzare Twitter come fonte di notizie in tempo reale è insomma ancora lunga.

Nonostante il calo molto significativo, Threads rimane comunque enorme rispetto a Mastodon, altra piattaforma simile a Twitter, caratterizzata dalla sua indipendenza federata e dal fatto che non raccoglie dati personali, come fanno invece Threads e Twitter. Il confronto è particolarmente significativo perché Meta, proprietaria di Threads, ha avviato formalmente presso il World Wide Web Consortium, uno dei principali enti di standardizzazione di Internet, la procedura di adozione dello standard ActivityPub, lo stesso usato da Mastodon e da tanti altri servizi analoghi, e questo in teoria permetterebbe agli utenti di Mastodon di interagire con quelli di Threads e viceversa. Ma molti degli amministratori delle varie istanze di Mastodon, le “isole” che compongono questa piattaforma federata, non vedono di buon occhio l’arrivo di un colosso commerciale come Threads, che li potrebbe travolgere sommergendole di traffico, e stanno già pensando di bloccare o defederare Threads. Altri, invece, sperano che la popolarità di Threads possa dare maggiore visibilità a questo ideale di libera migrazione e interoperabilità proposto da ActivityPub e da Mastodon.

Twitter, da parte sua, non se la passa bene economicamente. Il suo

proprietario, Elon Musk, aveva

detto in

un’intervista recente che Twitter era a un passo dal generare profitti e che gli

inserzionisti che erano scappati dopo la sua acquisizione della piattaforma

stavano tornando, ma pochi giorni fa ha invece

dichiarato che i ricavi pubblicitari sono scesi del 50%. E su Twitter grava anche

il debito di 13 miliardi di dollari che Musk ha usato per acquistare questa

piattaforma a ottobre 2022. Quel debito sta costando circa un miliardo e mezzo

di dollari l’anno, e il bilancio rimane in rosso nonostante i licenziamenti

massicci e, a quanto risulta perlomeno dalla

ventina di cause

avviate contro Twitter, nonostante le bollette non pagate e i compensi di liquidazione ai

dipendenti licenziati che non sono stati corrisposti. Non è chiaro quanto possa ancora

durare Twitter in queste condizioni. Se non avete ancora fatto una copia dei vostri dati pubblicati su Twitter, forse è il caso di cominciare a pensarci.

Storia di un hacker

È il 1979. Un ragazzino di sedici anni riesce a farsi dare il numero telefonico di accesso ad Ark, il sistema informatico sul quale la Digital Equipment Corporation, uno dei grandi nomi dell’informatica dell’epoca, sta sviluppando il suo nuovo sistema operativo. Il ragazzino entra nel sistema e si copia il software. Per questo reato trascorre un mese in carcere e resta per tre anni in libertà vigilata. Verso la fine del periodo di sorveglianza, riesce a entrare nei computer della società telefonica Pacific Bell che gestiscono le segreterie telefoniche e per i successivi due anni e mezzo si rende irreperibile, usando telefoni cellulari clonati per nascondere la sua localizzazione e violando numerosi sistemi informatici.

Il ragazzo viene inseguito a lungo dall’FBI, che lo arresta nel 1995 per una lunga serie di reati informatici, e trascorre cinque anni in carcere.

Ma questa non è la storia di un criminale informatico qualunque, perché l’allora nascente Internet insorge in sua difesa. Il sito Yahoo, popolarissimo in quel periodo, viene violato e ospita un messaggio che chiede la scarcerazione del giovane hacker. Lo stesso succede al sito del New York Times [13 settembre 1998]. La rivista informatica 2600 Magazine, lettura fondamentale degli hacker di allora, distribuisce un adesivo con due semplici parole che faranno la storia dell’informatica: FREE KEVIN.

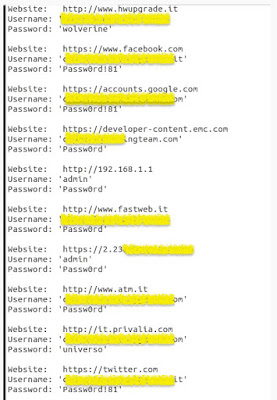

Quel ragazzo, infatti, è Kevin Mitnick, uno degli hacker più famosi e temuti della storia dell’informatica, e la punizione inflittagli dalle autorità viene vista da molti informatici come eccessiva e gonfiata dalle pressioni dei media, anche perché le tecniche di penetrazione usate da Mitnick sono spesso elementari e basate più sulla persuasione delle persone (il cosiddetto social engineering) e sull’inettitudine delle aziende in fatto di protezione dei dati e di sicurezza dei sistemi che su chissà quali acrobazie informatiche, e Mitnick ha avuto accesso a tantissimi sistemi ma non ne ha tratto grande profitto economico.

Kevin Mitnick viene rilasciato nel 2000, con il divieto di usare qualunque sistema di comunicazione diverso dal telefono fisso, e diventa un affermatissimo consulente informatico, che insegna le proprie tecniche di social engineering agli addetti alla sicurezza di moltissime aziende in tutto il mondo. Scrive alcuni dei libri fondamentali della sicurezza informatica, come The Art of Deception, in italiano L’arte dell’inganno, e The Art of Intrusion, che diventa L’arte dell’intrusione in italiano, e racconta il proprio punto di vista sulle sue scorribande informatiche nel libro The Ghost in the Wires, altra lettura obbligatoria per chiunque voglia fare sicurezza informatica seriamente, tradotta in italiano con il titolo Il fantasma nella rete.

Una delle sue caratteristiche, oltre alla fama mondiale nel suo campo, è il suo biglietto da visita: è realizzato in lamina di metallo, fustellata in modo da formare dei grimaldelli che sono funzionanti e adatti per aprire la maggior parte delle serrature.

Mentre preparo questo podcast, il New York Times, quello violato tanti anni fa dai sostenitori di Kevin Mitnick, ha pubblicato la notizia della sua morte a 59 anni in seguito alle complicanze di un tumore pancreatico. Lascia la moglie Kimberley, che aspetta da lui il primo figlio. E qualcuno, su Twitter, si augura caldamente che l’inferno e il paradiso abbiano installato l’autenticazione a due fattori. Kevin is free.

Both Heaven and Hell have hopefully installed two-factor Authenticationhttps://t.co/CtMOt0lJLW

— Jason Scott (@textfiles) July 19, 2023