Ultimo aggiornamento: 2021/06/22 8:20.

La recente serie di video di provenienza militare che mostrano avvistamenti di

oggetti volanti non identificati in prossimità di navi da guerra ha scatenato le

fantasie di molti, che si aspettano straordinari annunci imminenti di contatti

con civiltà extraterrestri o un salto di qualità nelle informazioni sul fenomeno

UFO.

È un copione già visto in tante occasioni: chi segue la storia

dell’ufologia sa che queste presunte grandi rivelazioni vengono sempre descritte

dagli entusiasti come se fossero dietro l’angolo, ma non arrivano mai.

In questa foga ufologica gioca un ruolo molto importante il

cherry-picking: la selezione volontaria o involontaria degli elementi

che favoriscono la propria tesi, tralasciando tutti quelli che la

smentiscono.

Per esempio, si parla tanto delle dichiarazioni fatte da piloti militari a

proposito di questi avvistamenti misteriosi, ma quanti di voi sanno che fra

queste dichiarazioni ce n’è anche una che parla esplicitamente di un UFO

“grande circa quanto una valigetta”? E un’altra in cui il pilota dice

di aver intercettato

“un piccolo velivolo con un’apertura alare di circa 1,5 metri”? E

un’altra ancora in cui si parla di un incontro con un velivolo

“avente all’incirca le dimensioni e la forma di un drone o di un

missile”? Trovate i dettagli in

questo mio articolo.

Quante volte avete sentito citare questo dettaglio delle dimensioni dai vari

resoconti giornalistici di questi avvistamenti?

Non solo: quante volte avete sentito precisare che gli avvistamenti in

questione sono

avvenuti all’interno di spazi militari di addestramento navale o al volo e che la Marina degli Stati Uniti se ne preoccupa perché

vuole semplicemente evitare che i suoi piloti abbiano incidenti?

Appunto. Eppure l’ho segnalato quasi due anni fa. Questi dettagli sono stati

disinvoltamente “dimenticati”.

In questa situazione di fatto, ben diversa da quella fantasiosamente dipinta

da tanti giornalisti, c’è anche un altro elemento molto importante da

considerare: la disinformazione militare intenzionale.

Chi segue da tempo l‘ufologia sa anche che i militari hanno spesso

approfittato del clamore dei presunti avvistamenti alieni per distrarre

l’opinione pubblica dalle loro attività clandestine. Faccio qualche

esempio.

-

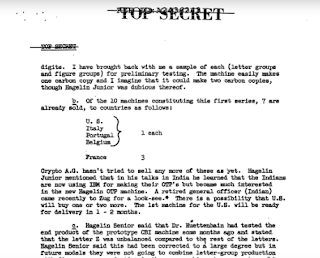

Nel 1947, a Roswell, nel New Mexico, si diffuse la notizia di un disco

volante precipitato: i militari lasciarono che la notizia galoppasse (con

grande successo, visto che circola ancora) per coprire il fatto che era

caduto in realtà un aerostato militare che portava un apparato di

monitoraggio delle esplosioni nucleari sovietiche che all’epoca era

top secret.

-

L’anno successivo, il celebre incidente aereo nel quale perse la vita il

pilota USAF Thomas Mantell, mentre inseguiva quello che descrisse come

“un oggetto metallico enorme”, fu raccontato (e tuttora viene

raccontato da molti ufologi) come un’interazione con un veicolo

extraterrestre, ma in realtà si trattò di una collisione con un aerostato

militare della serie

Skyhook, la cui

esistenza non poteva essere resa nota in quel periodo.

-

In tempi leggermente più vicini a noi, negli anni Cinquanta e Sessanta,

molte segnalazioni di avvistamenti di UFO da parte di piloti di linea erano

in realtà avvistamenti di velivoli militari segreti, come gli U-2 e gli A-12

(The CIA and the U-2 Program, 1954-1974, di Pedlow e Welzenbach, 1998). Il libro

Area 51 Black Jets di Bill Yenne, pubblicato nel 2014, ne parla estesamente; ho riassunto

qui

la vicenda. Dato che si trattava di velivoli che ufficialmente non

esistevano, ai piloti non poteva essere spiegato che cosa avevano visto

realmente e ai militari faceva comodo che si diffondesse la teoria che si

trattasse di veicoli alieni.

Si chiama MILDEC (military deception): depistare, depistare,

depistare per distogliere l’attenzione dalle vere attività. Se volete un

ripasso di quanto sia storicamente diffusa, consolidata ed efficace questa tecnica, potete

partire da

questa voce di Wikipedia.

Mettetevi comodi, perché questo è un articolo lungo.

Gli UFO “militari” come depistaggio

Il sito specialistico statunitense The War Zone ha pubblicato un

dettagliatissimo articolo di analisi

che propone la tesi del depistaggio anche per questi avvistamenti recenti:

lasciare che l’opinione pubblica (e anche quella politica) si scateni sulle

fantasie ufologiche, in modo da distrarre dal concetto imbarazzantissimo che

“un avversario molto terrestre sta giocando con noi, nel nostro giardino di

casa, usando tecnologie relativamente semplici -- droni e palloni -- e

portandosi a casa quello che potrebbe essere il più grande bottino di

intelligence di una generazione.”

L’articolo, firmato da Tyler Rogoway ma frutto di una ricerca di gruppo, premette innanzi tutto un concetto fondamentale: i vari video di

avvistamenti “autenticati” da fonti militari di cui si parla in questi mesi presumibilmente non hanno una spiegazione unica ma sono dovuti a

fenomeni differenti. Cercare di giustificarli con una spiegazione unica,

ufologica o meno, è un errore di metodo fondamentale. Inoltre non c’è nessuna

pretesa di spiegarli tutti. In originale:

...people expect one blanket and grand explanation for the entire UFO mystery

to one day emerge. This is flawed thinking at its core. This issue is clearly

one with multiple explanations due to the wide range of events that have

occurred under a huge number of circumstances.

Poi precisa che il depistaggio sarebbe favorevole sia agli avversari, sia (a

breve termine) ai militari statunitensi:

“Credo inoltre che i problemi culturali prevalenti dell’America e lo stigma

generale che circonda gli UFO sia stato preso di mira e sfruttato con successo

dai nostri avversari, consentendo di proseguire queste attività molto più a

lungo del dovuto. In effetti ritengo che le persone al potere che ridacchiano a

proposito di resoconti credibili di strani oggetti in cielo e ostacolano la

ricerca su di essi, compreso l’accesso ai dati riservati, siano diventate esse

stesse una minaccia alla sicurezza nazionale. La loro carenza di fantasia,

curiosità e creatività sembra aver creato un vuoto quasi perfetto che i nostri

nemici possono sfruttare e probabilmente hanno sfruttato in misura

sconcertante.”

Rogoway prosegue notando che un paio d’anni fa c’è stata una

“improvvisa disponibilità del Pentagono a parlare di UFO e delle loro

potenziali implicazioni”, sono aumentati gli avvistamenti in particolare fra i piloti di caccia

della Marina e c’è una forte correlazione fra questi avvistamenti e le

grandi esercitazioni navali nelle quali si sviluppano e si integrano i nuovi

sistemi d’arma, di comando e di acquisizione di informazioni.

“In altre parole, sembrava che questi velivoli misteriosi avessero un

interesse molto spiccato per le capacità operative contraeree più grandi e

recenti degli Stati Uniti”.

Un interesse piuttosto strano se si ipotizzano visitatori extraterrestri, che

per il semplice fatto di essere capaci di attraversare lo spazio

interplanetario o interstellare dovrebbero possedere tecnologie in confronto

alle quali i sistemi d’arma di una Marina militare sarebbero interessanti quanto delle tavolette di cera

per chi usa un laptop. Ma questo interesse diventa invece molto ragionevole se si

ipotizza un altro scenario:

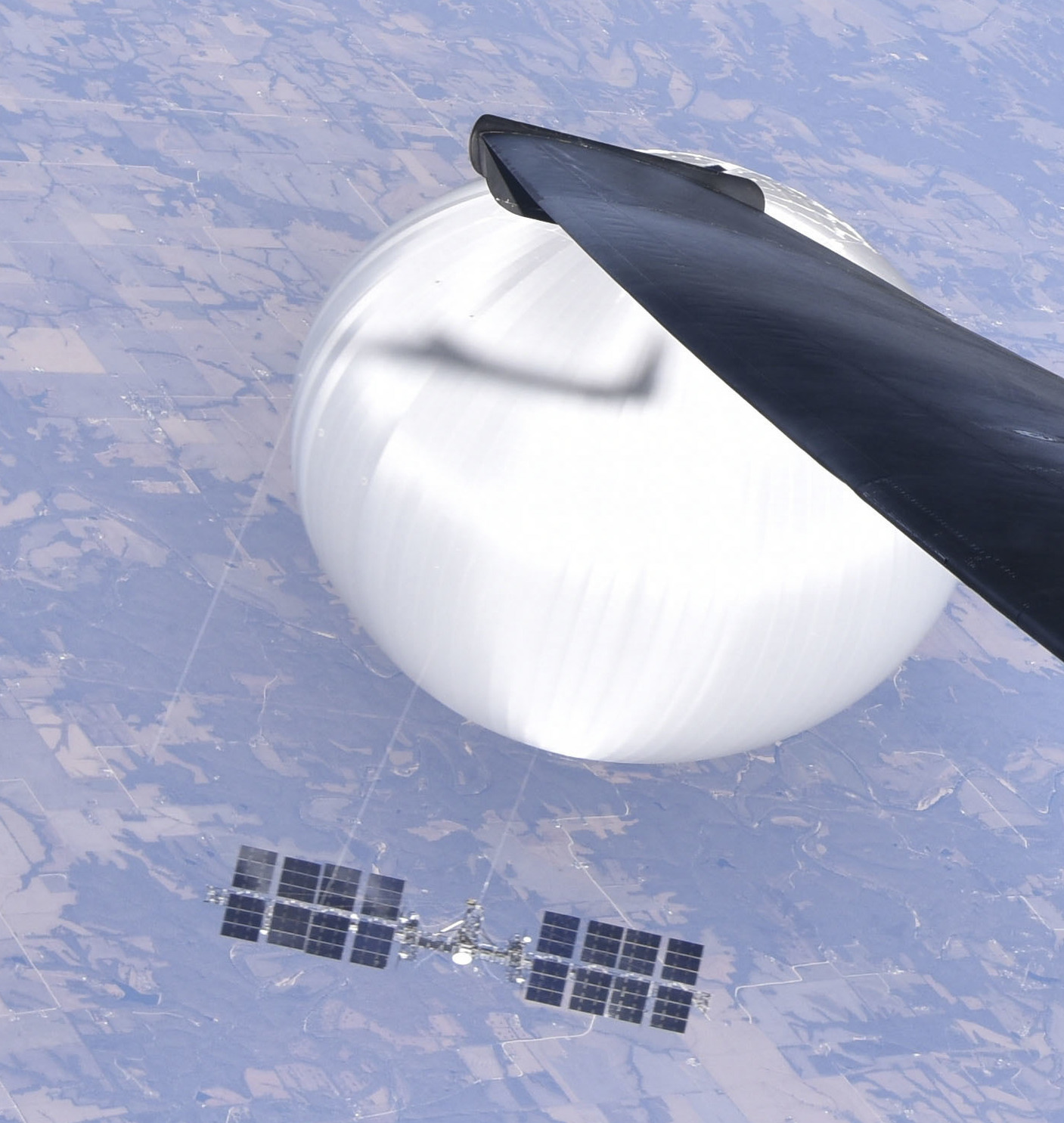

“Abbiamo poi ottenuto

chiarimenti dai piloti testimoni a

proposito delle asserzioni principali riguardanti quello che loro e i loro

compagni di squadriglia avevano

vissuto, prima di esplorare quella che per molti era un’ipotesi scomoda:

quella che almeno alcuni degli oggetti che questi equipaggi e queste navi

incontravano non fossero affatto un fenomeno esotico inspiegato, ma fossero droni

e piattaforme più leggere dell’aria (palloni) avversari concepiti per

stimolare [nel senso di far reagire -- Paolo] i sistemi di difesa aerea più avanzati degli Stati Uniti e

raccogliere dati di intelligence elettronica di qualità estremamente

alta su di essi. Dati critici che, fra l’altro, sono difficilissimi da

ottenere affidabilmente in altro modo.”

Tramite questa raccolta di dati diventa possibile

“sviluppare contromisure e tattiche di guerra elettronica per interferire con

questi sistemi o batterli. È inoltre possibile stimare e persino clonare

accuratamente le capacità e si possono registrare e sfruttare le tattiche. Già

da sole, le ‘firme’ di queste forme d’onda possono essere usate per

identificare, classificare e geolocalizzarle [...]

Diventare a tutti gli effetti il bersaglio [di questi sistemi] porta la

qualità dell’intelligence raccolta a un livello completamente

differente.”

Non è pura teoria: l’articolo di The War Zone cita un caso in cui

furono proprio gli Stati Uniti a usare questa tecnica per acquisire

informazioni sulle capacità nemiche.

“...abbiamo pubblicato un

intero precedente storico

per operazioni molto simili, che risale allo sviluppo dell’aereo-spia

A12 Oxcart

e all‘avvento della guerra elettronica moderna. In sintesi, durante i primi

anni Sessanta, la CIA lanciò dei riflettori radar montati su palloni al

largo della costa di Cuba tramite un sommergibile della Marina USA e usò un

sistema di guerra elettronica denominato PALLADIUM che avrebbe ingannato i

più recenti sistemi radar sovietici, facendo loro mostrare agli operatori

che degli aerei nemici stavano dirigendosi rapidamente verso le coste cubane

o stavano facendo ogni sorta di manovre pazzesche [evidenziazione mia

-- Paolo]. Questo indusse la difesa aerea cubana e i suoi radar ad attivarsi

e provocò comunicazioni rapide fra gli elementi della difesa aerea

sull’isola.

I riflettori radar portati da palloni di dimensioni differenti apparvero

anche sui radar sovietici, e monitorando i bersagli sui quali gli operatori

di questi radar si concentravano e che quindi erano in grado di rilevare fu

possibile determinare quanto fossero realmente sensibili i sistemi radar

sovietici. Questo fornì informazioni critiche sulla capacità di

sopravvivenza dell’A-12, che volava a oltre Mach 3 ed era leggermente

stealth, ma soprattutto stabilì un precedente di come la guerra

elettronica e i bersagli aerei potessero essere usati per sondare le difese

aeree nemiche in modo da poter ottenere intelligence critica sulle

loro capacità -- tutto senza mettere a rischio un pilota in volo.”

Fra l’altro, questo test produsse un altro effetto tipicamente ufologico,

raccontato

qui:

Gli intercettori cubani furono lanciati per andare a caccia dell’“intruso”, e

quando uno dei loro piloti disse al suo controllore di intercettazione

comandata da terra (GCI) che aveva acquisito sul proprio radar il “bersaglio”,

il tecnico sul cacciatorpediniere [che gestiva i riflettori radar] commutò un

interruttore e il “caccia americano” scomparve [evidenziazione mia -- Paolo]”.

Un pallone, spiega l’articolo, può sembrare un mezzo primitivo, ma funziona,

costa poco, non comporta rischi di vite umane e permette periodi di sorvolo o

di loitering (permanenza in zona) elevatissimi, tanto che l’uso

statunitense dei questi palloni proseguì per decenni, anche dopo l’avvento dei

satelliti spia, tanto che i sovietici svilupparono un aereo apposito (l’M-17) per tentare di intercettarli.

È quindi ragionevole pensare che le altre potenze militari del mondo abbiano

preso nota delle tecniche usate dagli Stati Uniti e le abbiano adottate; la

miniaturizzazione dell’elettronica consentirebbe oggi di montare sistemi di

acquisizione di segnali o di guerra elettronica in un drone o un pallone. È

sicuramente un’ipotesi più concreta e plausibile di uno stuolo di visitatori

extraterrestri, ma giornalisticamente è assai meno seducente.

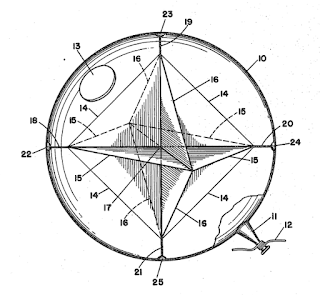

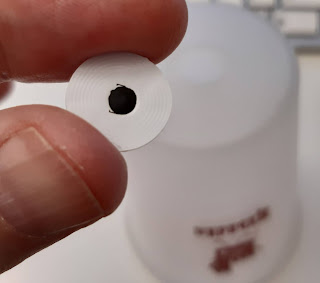

L’UFO cubico-sferico, i radar e i droni

A ulteriore sostegno di questa tesi, Rogoway presenta un esempio molto preciso: la

descrizione dell’UFO fornita dal pilota della Marina USA Ryan Graves (video), che dice di aver incontrato più volte nell’Oceano Atlantico un oggetto che

sembrava stazionario, fluttuante nell’aria, capace di rimanere in volo per

ore. Altri

resoconti

di oggetti di questo tipo, rilevati sui radar e anche a vista da piloti di

varie squadriglie, parlano sistematicamente di un cubo all’interno di una

sfera.

Misterioso e inquietante, vero? Ma fluttuare stazionario per ore è esattamente quello che fa

un pallone. E c’è un brevetto, lo

US2463517, intitolato Airborne Corner Reflector e datato 1949, che mostra un

riflettore radar cubico (una forma classica per questi dispositivi) installato all’interno di un pallone, come nella

figura qui sotto, tratta appunto da questo brevetto.

È possibile che questi avvistamenti siano dovuti a dispositivi analoghi usati

da potenze militari rivali degli Stati Uniti. È solo un’ipotesi, ma la

coincidenza è notevole.

Non ci sono solo i palloni radar-riflettenti: anche i droni hanno delle

applicazioni nella sorveglianza e ricognizione militare, e quelli realizzati

appositamente per questi compiti hanno autonomie e durate di volo

notevolissime (ben superiori a quelle dei giocattolini commerciali, grazie a motori alimentati a carburante al posto delle batterie), e

“le loro configurazioni uniche e le loro caratteristiche prestazionali

possono sembrare strane anche a piloti di caccia esperti o a osservatori a

terra che non sono mai stati realmente addestrati a queste minacce,” nota Rogoway, mostrando alcuni esempi di droni dalle forme davvero bislacche.

Ci sono già oggi tecnologie, come il programma statunitense

NEMESIS, che usano sciami di droni relativamente semplici ed economici, collegati in

rete tra loro insieme a navi, sommergibili e veicoli subacquei senza

equipaggio, che permettono di convincere il nemico che ha davanti flotte

fantasma e squadriglie di aerei che in realtà non esistono. L’illusione è tale

che

“sensori multipli nemici in luoghi differenti vedono la stessa cosa.”

Non c’è motivo di pensare che altre potenze militari, oltre agli Stati Uniti,

non abbiano sviluppato tecnologie del genere.

Questo scenario spiegherebbe anche le tracce radar misteriose descritte in

vari incidenti ufologici:

“...molte delle strane caratteristiche di alte prestazioni rilevate talvolta

da navi e aerei oltre la portata visiva durante questi incidenti possono

essere, e probabilmente sono, il risultato di attività di guerra elettronica.

Infatti cose come le accelerazioni rapide e gli improvvisi cali di quota sul

radar rappresentano dogmi basilari delle tattiche di guerra elettronica. Nel

caso degli eventi sulla costa orientale [degli USA], per esempio, stando a quanto ci è

stato detto le caratteristiche di alte prestazioni di questi oggetti non sono

mai state osservate visivamente ma sono state viste sui radar. Gli incontri a

vista descrivono oggetti simili a palloni che fanno cose da palloni, senza

muoversi rapidamente, mentre altri oggetti hanno prestazioni più simili a

droni che ad altro.”

E c’è di più: a proposito degli oggetti anomali segnalati da piloti di caccia

al largo della costa orientale degli Stati Uniti, proprio nelle aree in cui si

esercitano con i sistemi più sofisticati, i rapporti pubblicamente

disponibili

“...non descrivono affatto veicoli alieni [evidenziazione mia -- Paolo]. Invece descrivono droni propulsi da

motori a getto, simili a missili, e altri aeromobili ad ala fissa senza pilota

che si arrampicano fino alle quote di volo, nonché droni multirotore che

volano a punto fisso a quote molto elevate molto al largo.”

E nell’estate del 2019, al largo della costa californiana

“[s]ciami di droni perseguitarono vari cacciatorpediniere statunitensi che

svolgevano esercitazioni di combattimento a meno di 100 miglia da Los Angeles.

Questo avvenne per più notti [...] potete immaginare quanto sarebbe stata buona

la intelligence con i sensori e sistemi di comunicazione delle navi

stimolati [] dallo sciame di origine sconosciuta, apparentemente al sicuro in

acque territoriali americane.”

Veicoli volanti quindi molto, molto terrestri. Come mai di questo dettaglio cruciale non si parla al di

fuori delle pubblicazioni specialistiche e invece si predilige la narrazione

ufologica?

Ci sarebbe da chiedersi anche come mai questi video provengono dalla Marina USA, quando il compito

di proteggere i cieli americani spetta all’USAF, che

evita accuratamente di rilasciare dichiarazioni. Non sarà, banalmente, perché l’aeronautica militare

“non è capace di fornire una difesa contro [la minaccia dei droni] e ha

chiaramente fallito nel farlo fin qui”?

L’articolo di The War Zone prosegue con moltissime altre considerazioni

tecniche e strategiche ben documentate, con un inquietante parallelo con le

vistose vulnerabilità della difesa aerea statunitense sfruttate per gli

attentati dell’11 settembre 2001 e con dei dettagliati debunking dei

principali video ufologici di provenienza militare resi pubblici di recente. Vi invito a leggerlo

tutto, se potete, ma il suo senso è chiaro:

“Sembra che stiamo assistendo alla storia che si ripete, ma stavolta sono gli

altri a creare lo spettacolo magico. Vale anche la pena di notare che una

campagna del genere ha anche enormi aspetti di guerra informativa e

psicologica. In ultima analisi, se viene rivelata ufficialmente o resa

pubblica in altro modo, fa sembrare terribilmente impotente la nazione presa

di mira, che risulta incapace persino di difendere il proprio spazio aereo o

anche solo di definire una minaccia che la riguarda.”

Di conseguenza, c’è il rischio molto credibile che i militari statunitensi

sappiano benissimo di cosa si tratta e che il can-can ufologico sia per

loro un’ottima cortina fumogena per evitare di doverlo ammettere e quindi

dover riconoscere pubblicamente la propria impotenza. La più potente,

sofisticata e costosa flotta militare del pianeta, umiliata da semplici droni

e palloni.

Ma se volete continuare a fantasticare di visitatori alieni che giocano a

nascondino, fate pure.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle

donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere

ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico) o

altri metodi.