Le bizzarrie dei meccanismi commerciali della Rete non finiscono mai. Youtube Rewind 2018, il video creato da Youtube per celebrare la musica, i memi e le tendenze del 2018 è appena uscito ed è già uno dei video meno piaciuti di sempre.

Al momento in cui scrivo ha accumulato oltre 11 milioni di “non mi piace” contro 2,2 milioni di “mi piace”.

Questo video batte così il detentore storico del primato per il video più detestato su Youtube, Baby di Justin Bieber, che risale al 2010 e ci ha messo otto anni ad accumulare circa 9,7 milioni di “non mi piace”, contrastati però da altrettanti “mi piace”. Youtube Rewind 2018, invece, ci ha messo appena una settimana.

Ma i boss di Youtube sono comunque contenti: il video ha totalizzato finora 127 milioni di visualizzazioni e 1,6 milioni di commenti, per cui ha ottenuto comunque il risultato che interessa a Youtube: far passare il maggior tempo possibile agli utenti sul sito, in modo che siano maggiormente esposti alle pubblicità pagate dagli inserzionisti.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2018/12/14

Google+ anticipa la data di chiusura. Se lo usate, affrettatevi

A ottobre scorso Google ha annunciato che avrebbe chiuso la versione consumer di Google+ ad agosto 2019. Ma pochi giorni fa ha cambiato idea: la chiusura verrà anticipata ad aprile 2019.

La ragione della chiusura anticipata è la scoperta di un’altra falla, dopo quella che aveva ispirato la decisione di chiudere Google+.

Quest’altra falla permetteva agli intrusi di carpire nomi, età, genere, stato delle relazioni, indirizzi di mail, indirizzi di abitazione, professioni e/o scuole frequentate e in generale le informazioni del profilo anche quando l’utente le aveva impostate come private.

Sono state risparmiate, per fortuna, le password, anche se i dati personali resi pubblici sarebbero stati sufficienti in molti casi per operazioni di sorveglianza, stalking o molestia. Il danno riguardava circa 52 milioni di utenti.

Se avete immesso in Google+ dati che volete conservare, sbrigatevi a farlo: avete poco più di tre mesi di tempo. Potete farlo anche subito, con questa procedura:

Buon lavoro.

La ragione della chiusura anticipata è la scoperta di un’altra falla, dopo quella che aveva ispirato la decisione di chiudere Google+.

Quest’altra falla permetteva agli intrusi di carpire nomi, età, genere, stato delle relazioni, indirizzi di mail, indirizzi di abitazione, professioni e/o scuole frequentate e in generale le informazioni del profilo anche quando l’utente le aveva impostate come private.

Sono state risparmiate, per fortuna, le password, anche se i dati personali resi pubblici sarebbero stati sufficienti in molti casi per operazioni di sorveglianza, stalking o molestia. Il danno riguardava circa 52 milioni di utenti.

Se avete immesso in Google+ dati che volete conservare, sbrigatevi a farlo: avete poco più di tre mesi di tempo. Potete farlo anche subito, con questa procedura:

- Andate a Google Takeout (takeout.google.com)

- Nell’elenco di tipi di dati, cliccate su Deseleziona tutto

- Attivate solo la selezione di G+1

- Andate in fondo all’elenco e cliccate su Avanti

- Scegliete il formato del file e il metodo di consegna

- Cliccate su Crea archivio.

Buon lavoro.

2018/12/13

Trailer di Star Trek Discovery: torna il 17 gennaio. Con i vulcaniani che sorridono

Va be'. Vado a vedermi The Orville.

Quanto è realmente privata la navigazione privata? Fate il test

La navigazione privata o navigazione anonima o in incognito è una di quelle funzioni di smartphone, tablet e computer il cui nome sembra spiegarne perfettamente lo scopo: navigare su Internet in modo privato e anonimo. Ma non è proprio così, e quindi è meglio sapere quali sono i suoi limiti in modo da usarla correttamente.

Si accede a questa navigazione privata in vari modi, che dipendono dal dispositivo e dall’app usata per navigare: per esempio, nei computer che usano Google Chrome si clicca su Altro e si sceglie Nuova finestra di navigazione in incognito. Sugli iPhone, iPad e iPod touch, si apre Safari e si tocca l'icona a forma di due quadratini sovrapposti e si sceglie Privata. Sugli smartphone Android, invece, si tocca l'icona con tre trattini o puntini disposti verticalmente e si sceglie Nuova scheda anonima.

Questo tipo di navigazione è effettivamente privato, ma soltanto nel senso che non lascia tracce sul vostro dispositivo: ne lascia invece eccome presso il vostro fornitore di accesso a Internet e nei siti che visitate.

Per esempio, se usate la navigazione privata sul Wi-Fi del luogo dove lavorate, della scuola dove studiate o dell’albergo dove alloggiate, chi vi fornisce il servizio Wi-Fi può sapere quali siti avete visitato e può identificarvi benissimo, per esempio tramite i dati tecnici che la vostra app di navigazione passa a qualunque sito glieli chieda, anche se avete attivato la navigazione anonima.

Questi dati tecnici includono il tipo esatto di app di navigazione, il tipo di dispositivo usato, la lingua utilizzata, le dimensioni dello schermo, il tipo di processore, la scheda grafica, i font installati e altro ancora.

Ogni dispositivo ha una combinazione unica di queste caratteristiche: di conseguenza, se usate lo stesso tablet, smartphone o computer per navigare anche in modo non anonimo, è facile per un fornitore di accesso a Internet o anche per un sito Web riconoscere la particolare combinazione di questi dati tecnici del vostro dispositivo e quindi capire che la persona che prima navigava in incognito eravate voi: è una tecnica chiamata fingerprinting, ossia “riconoscimento dell’impronta digitale”, con un doppio senso informatico molto calzante.

Potete verificare quante informazioni tecniche vengono raccolte usando per esempio Panopticlick.eff.org, Siamogeek.com/jsinfo/ e Uniquemachine.org (cliccate ripetutamente su Get my fingerprint).

Ma allora la navigazione anonima è inutile? No, anzi: è efficacissima per non lasciare tracce delle ricerche effettuate in Google e negli altri motori di ricerca, per non memorizzare visite a siti web e per non trovarsi bombardati da pubblicità mirata, per esempio di viaggi dopo aver acquistato un biglietto aereo. Secondo un recente sondaggio pubblicato dal sito Duckduckgo.com, che offre ricerche anonimizzate, la ragione principale per la quale gli utenti usano la navigazione in incognito è far sparire quelle ricerche che il sondaggio definisce, con raro garbo, “potenzialmente imbarazzanti”.

Ma non è solo questione di imbarazzi. Soprattutto in questa stagione, molti usano Google per cercare regali. Vedersi rovinare la sorpresa perché il nome o il sito del regalo cercato compare non appena si digita qualche lettera sarebbe un peccato. In casi come questi, la navigazione privata è impagabile. Usatela e, specialmente se avete un computer condiviso con altri, fatela usare.

Fonte aggiuntiva: Naked Security.

Si accede a questa navigazione privata in vari modi, che dipendono dal dispositivo e dall’app usata per navigare: per esempio, nei computer che usano Google Chrome si clicca su Altro e si sceglie Nuova finestra di navigazione in incognito. Sugli iPhone, iPad e iPod touch, si apre Safari e si tocca l'icona a forma di due quadratini sovrapposti e si sceglie Privata. Sugli smartphone Android, invece, si tocca l'icona con tre trattini o puntini disposti verticalmente e si sceglie Nuova scheda anonima.

Questo tipo di navigazione è effettivamente privato, ma soltanto nel senso che non lascia tracce sul vostro dispositivo: ne lascia invece eccome presso il vostro fornitore di accesso a Internet e nei siti che visitate.

Per esempio, se usate la navigazione privata sul Wi-Fi del luogo dove lavorate, della scuola dove studiate o dell’albergo dove alloggiate, chi vi fornisce il servizio Wi-Fi può sapere quali siti avete visitato e può identificarvi benissimo, per esempio tramite i dati tecnici che la vostra app di navigazione passa a qualunque sito glieli chieda, anche se avete attivato la navigazione anonima.

Questi dati tecnici includono il tipo esatto di app di navigazione, il tipo di dispositivo usato, la lingua utilizzata, le dimensioni dello schermo, il tipo di processore, la scheda grafica, i font installati e altro ancora.

Ogni dispositivo ha una combinazione unica di queste caratteristiche: di conseguenza, se usate lo stesso tablet, smartphone o computer per navigare anche in modo non anonimo, è facile per un fornitore di accesso a Internet o anche per un sito Web riconoscere la particolare combinazione di questi dati tecnici del vostro dispositivo e quindi capire che la persona che prima navigava in incognito eravate voi: è una tecnica chiamata fingerprinting, ossia “riconoscimento dell’impronta digitale”, con un doppio senso informatico molto calzante.

Potete verificare quante informazioni tecniche vengono raccolte usando per esempio Panopticlick.eff.org, Siamogeek.com/jsinfo/ e Uniquemachine.org (cliccate ripetutamente su Get my fingerprint).

Ma allora la navigazione anonima è inutile? No, anzi: è efficacissima per non lasciare tracce delle ricerche effettuate in Google e negli altri motori di ricerca, per non memorizzare visite a siti web e per non trovarsi bombardati da pubblicità mirata, per esempio di viaggi dopo aver acquistato un biglietto aereo. Secondo un recente sondaggio pubblicato dal sito Duckduckgo.com, che offre ricerche anonimizzate, la ragione principale per la quale gli utenti usano la navigazione in incognito è far sparire quelle ricerche che il sondaggio definisce, con raro garbo, “potenzialmente imbarazzanti”.

Ma non è solo questione di imbarazzi. Soprattutto in questa stagione, molti usano Google per cercare regali. Vedersi rovinare la sorpresa perché il nome o il sito del regalo cercato compare non appena si digita qualche lettera sarebbe un peccato. In casi come questi, la navigazione privata è impagabile. Usatela e, specialmente se avete un computer condiviso con altri, fatela usare.

Fonte aggiuntiva: Naked Security.

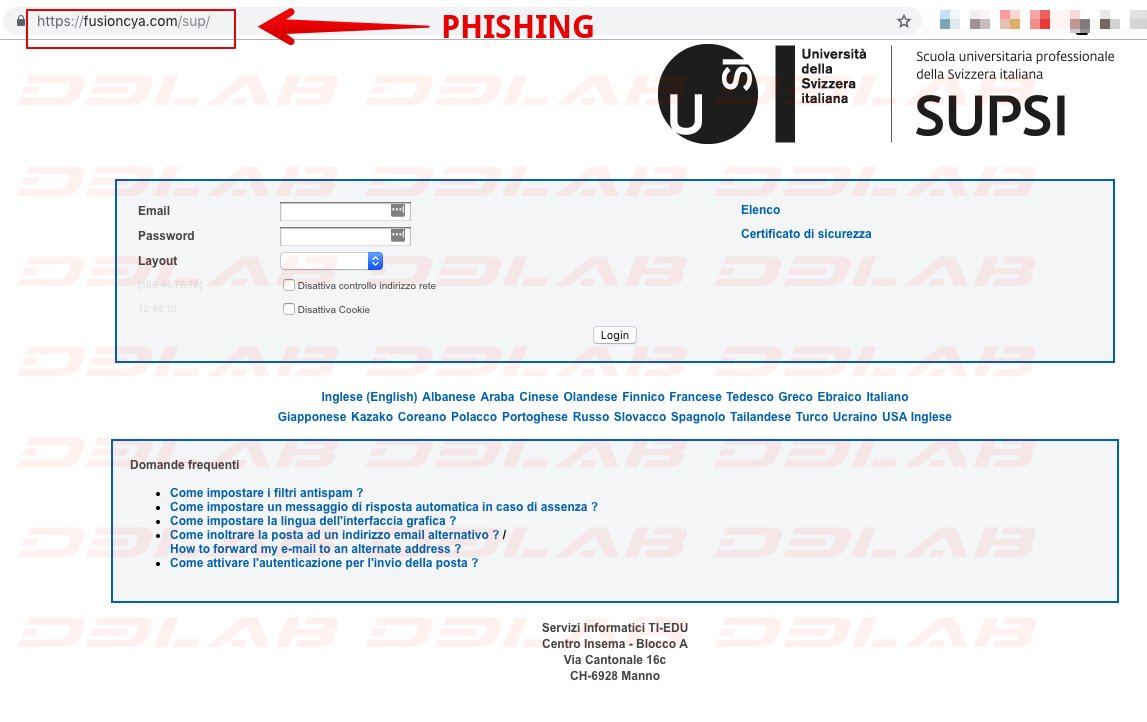

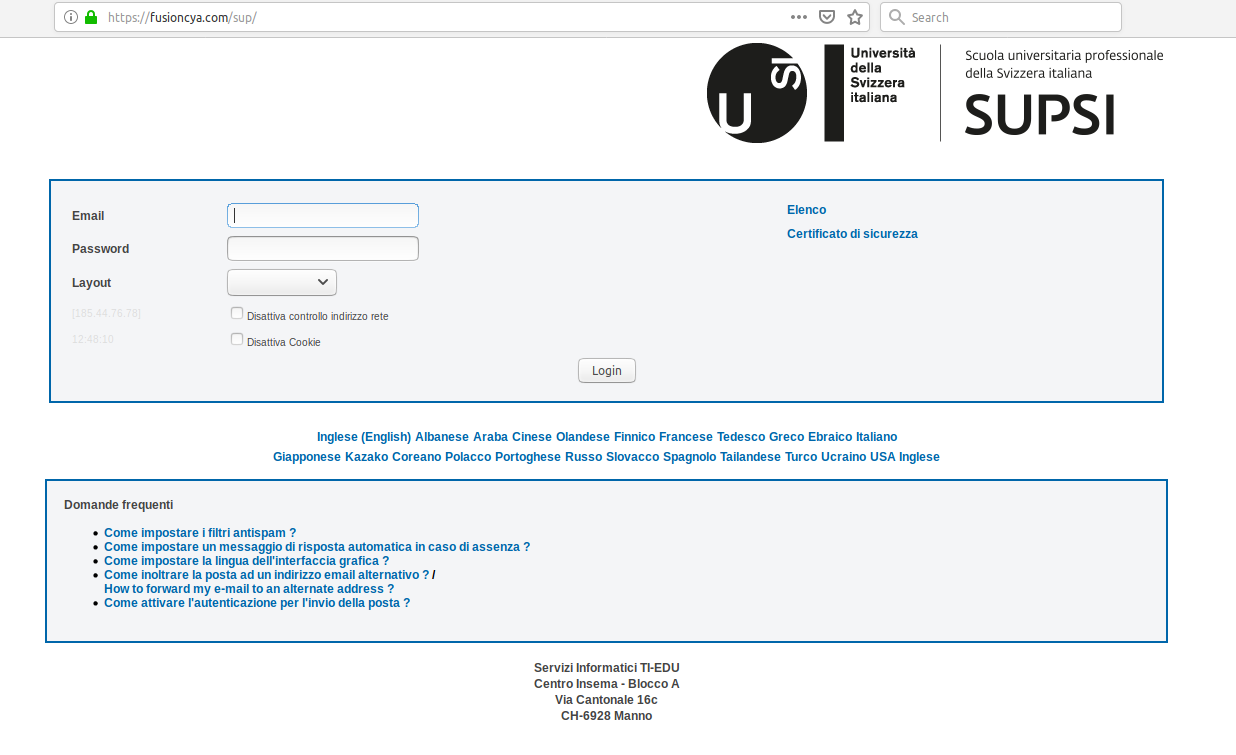

Tentativo di rubare password alla SUPSI (Scuola universitaria professionale della Svizzera italiana)

D3LabIT mi segnala questo tentativo di phishing ai danni degli utenti della SUPSI, la Scuola universitaria professionale della Svizzera italiana. La falsa pagina di login, mostrata qui sopra, si trova in realtà presso https://fusioncya punto com/sup/. Gli altri link nella pagina portano alle pagine corrispondenti del vero sito SUPSI.

I truffatori probabilmente portano le vittime su questa pagina mandando loro dei messaggi (mail o altri canali di messaggistica) contenenti un link che apparentemente porta al sito della SUPSI ma in realtà porta al sito dei truffatori. È sempre pericoloso cliccare su link contenuti in messaggi; diffidate di quelli che vi portano a pagine di login.

Notate il lucchetto, che può dare un falso senso di sicurezza: indica soltanto che la comunicazione è cifrata, ma non autentica il sito che lo presenta. Il certificato digitale che fa mostrare al browser questo lucchetto è fornito in questo caso gratuitamente da Let’s Encrypt.

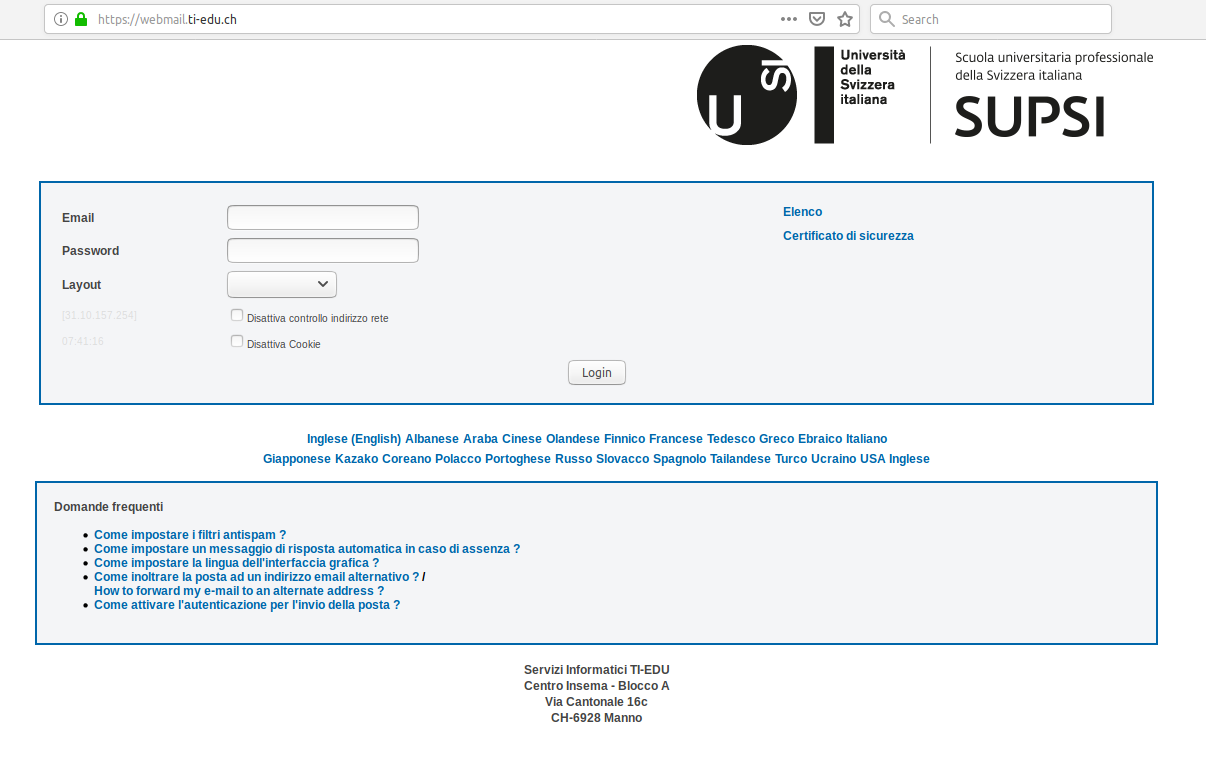

Dopo aver cliccato su Login nella pagina dei ladri di password si viene portati alla vera pagina di login della SUPSI (https://webmail.ti-edu.ch/). Questo fa credere all’utente che ci sia stato semplicemente un banale errore di immissione, perfezionando l’inganno.

|

| La falsa pagina di login. |

|

| La vera pagina di login. |

Ovviamente non bisogna mai immettere password in pagine come questa. Se l’avete fatto, cambiate immediatamente la vostra password visitando il sito vero. Per essere sicuri di visitare il sito vero, digitatene a mano il nome nel vostro browser.

@supsi_ch vi segnaliamo una campagna di phishing a danno dei vostri utenti. Target la posta elettronica. Pagine clone su https[:]//fusioncya[.]com/sup/@PoliziaTI @disinformatico pic.twitter.com/7NNXmS3wel— D3LabIT (@D3LabIT) December 13, 2018

Può avere senso visitare in massa la pagina dei ladri di password e immettere dati fasulli, in modo da inquinare e rendere inservibile l’archivio di login e password che stanno accumulando? È probabile. In ogni caso, prudenza.

2018/12/14 10:30. Firefox ora segnala il sito truffaldino come pericoloso, grazie a Google Safe Browsing.

2018/12/08

Tesla Model 3: un giro nel configuratore europeo

Ultimo aggiornamento: 2018/12/09 14:05.

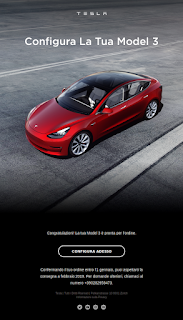

Il 6 dicembre ho ricevuto una mail di invito (immagine qui accanto) a configurare la Model 3 che avevo pre-riservato ad aprile del 2016, quando quest’auto elettrica fu presentata al pubblico.

L’auto è in vendita negli Stati Uniti da quasi un anno, ma è disponibile in Europa soltanto da pochi giorni.

L’invito dice che “Confermando il tuo ordine entro l'1 gennaio, puoi aspettarti la consegna a febbraio 2019”. Le consegne, dice qui Tesla, seguono una priorità “stabilita in base alla data della prenotazione, al luogo della consegna e alle opzioni di configurazione”; inoltre “Dopo la conferma dell'ordine, l'ordine di priorità della consegna si basa sulla data della prenotazione, sul luogo della consegna e sulle opzioni di configurazione. Il modo migliore per garantire una consegna più rapida possibile consiste nel confermare l'ordine quanto prima.”

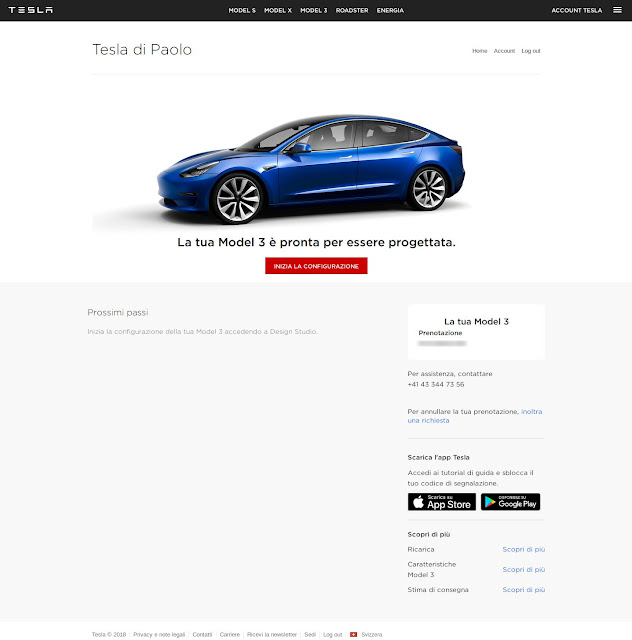

Vediamo che succede se uso il mio account Tesla per configurare l’auto. Visto che (se ho capito bene) questo configuratore è accessibile soltanto a chi ha effettuato una prenotazione e finora l’accesso è arrivato a pochi utenti (quelli che, come me, hanno prenotato nei primissimi giorni), magari può interessarvi vederlo senza dovervi esporre finanziariamente.

I prezzi sono in franchi svizzeri perché abito in Svizzera. Lascio a voi le conversioni.

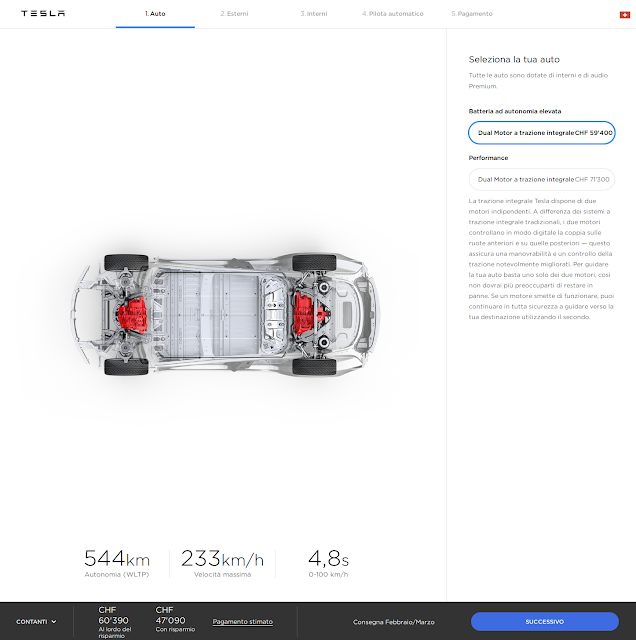

Cliccando su Inizia la configurazione trovo questa schermata, dove posso scegliere soltanto fra le due versioni a doppio motore con trazione integrale: quella con batteria ad autonomia elevata (544 km WLTP) a 60.390 CHF e con consegna a febbraio/marzo oppure quella Performance, che ha prestazioni velocistiche superiori (250 km/h di velocità massima contro 233 km/h, 3,7 s per fare 0-100 km/h contro 4,8 s) e un’autonomia leggermente inferiore (530 km WLTP) e costa 72.290 CHF, sempre con consegna a febbraio/marzo.

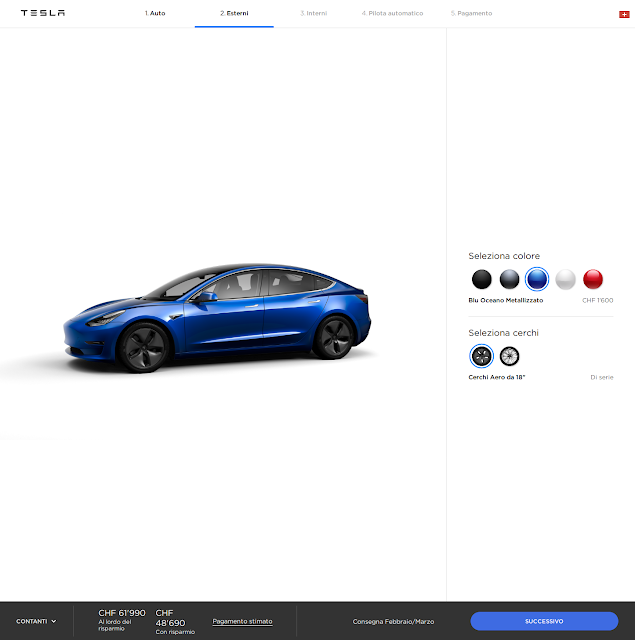

Scegliendo la meno costosa, mi viene proposto di scegliere il colore della carrozzeria (il nero è senza maggiorazione di prezzo, gli altri colori costano fino a 2600 CHF) e il tipo di cerchi (quelli Sport da 19" costano altri 1600 CHF; quelli Aero sono di serie).

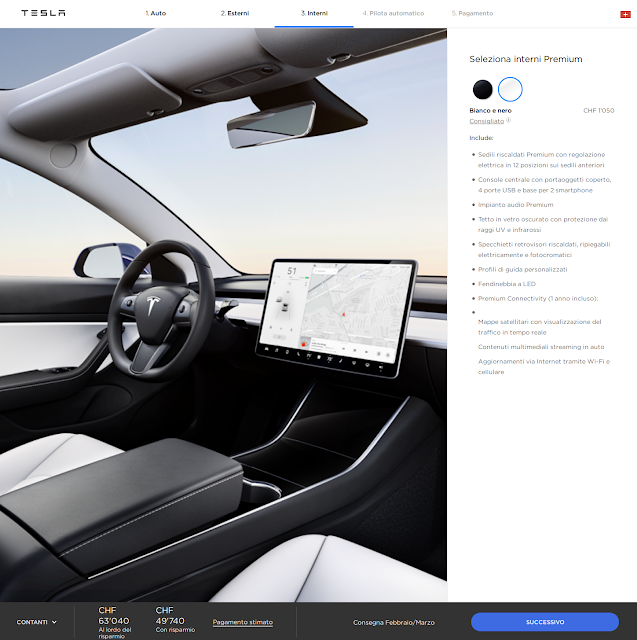

Nella schermata successiva posso scegliere fra interni completamente neri (di serie) e interni con alcuni dettagli bianchi (1050 CHF in più):

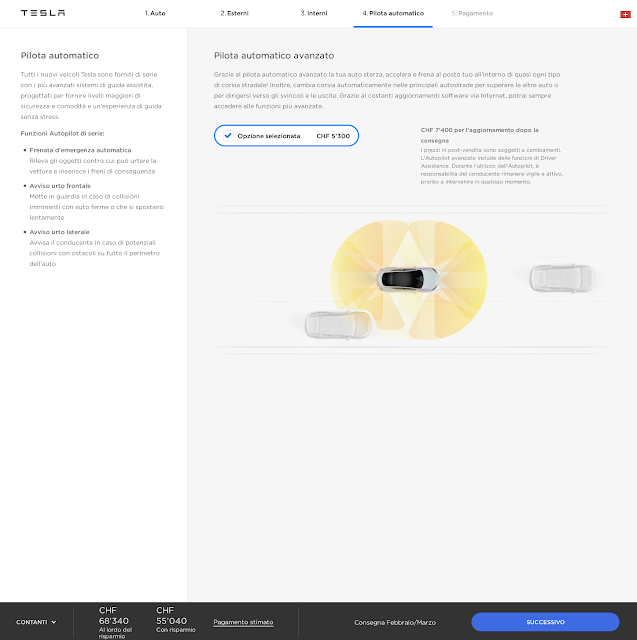

A questo punto posso scegliere se attivare subito il “Pilota automatico avanzato”: sono altri 5300 CHF. Se dovessi decidere di attivarlo successivamente, mi costerebbe 7400 CHF.

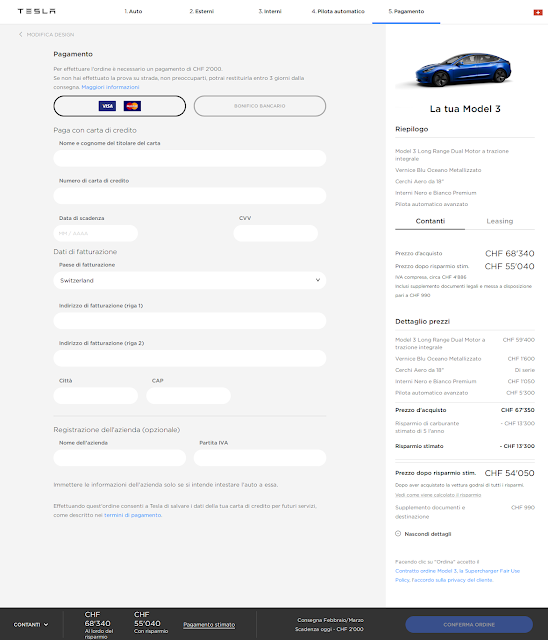

La tappa finale sarebbe la conferma definitiva dell’ordine: dovrei pagare subito 2000 CHF (oltre ai 1000 già anticipati, che posso soltanto presumere che verranno scalati dal prezzo totale, visto che nel configuratore non se ne parla). In questa schermata trovo i link al contratto d’ordine, alle norme di uso equo dei Supercharger e all’accordo sulla privacy.

Il prezzo per contanti di una Model 3 blu con interni bianchi e neri e Autopilot sarebbe 68.340 CHF; in leasing mi verrebbe proposto automaticamente un acconto di 6834 CHF, seguito da 60 mesi di rata da 623 CHF e da un importo finale (fra 5 anni) di 25.286 CHF; dai commenti risulta che è possibile scegliere anche altre formule di finanziamento.

A queste condizioni, la consegna promessa è sempre “Febbraio/Marzo” (del 2019, presumo).

Per il momento non ho intenzione di confermare la prenotazione: aspetto di vedere la Model 3 dal vivo per saggiarne concretamente le dimensioni comunque piuttosto grandi, e aspetto di provarla su strada e di sentire le reazioni di chi la acquisterà. Aspetto anche che diventino disponibili anche in Europa le versioni un po' meno costose di quest’auto, che già esistono negli Stati Uniti.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Il 6 dicembre ho ricevuto una mail di invito (immagine qui accanto) a configurare la Model 3 che avevo pre-riservato ad aprile del 2016, quando quest’auto elettrica fu presentata al pubblico.

L’auto è in vendita negli Stati Uniti da quasi un anno, ma è disponibile in Europa soltanto da pochi giorni.

L’invito dice che “Confermando il tuo ordine entro l'1 gennaio, puoi aspettarti la consegna a febbraio 2019”. Le consegne, dice qui Tesla, seguono una priorità “stabilita in base alla data della prenotazione, al luogo della consegna e alle opzioni di configurazione”; inoltre “Dopo la conferma dell'ordine, l'ordine di priorità della consegna si basa sulla data della prenotazione, sul luogo della consegna e sulle opzioni di configurazione. Il modo migliore per garantire una consegna più rapida possibile consiste nel confermare l'ordine quanto prima.”

Vediamo che succede se uso il mio account Tesla per configurare l’auto. Visto che (se ho capito bene) questo configuratore è accessibile soltanto a chi ha effettuato una prenotazione e finora l’accesso è arrivato a pochi utenti (quelli che, come me, hanno prenotato nei primissimi giorni), magari può interessarvi vederlo senza dovervi esporre finanziariamente.

I prezzi sono in franchi svizzeri perché abito in Svizzera. Lascio a voi le conversioni.

Cliccando su Inizia la configurazione trovo questa schermata, dove posso scegliere soltanto fra le due versioni a doppio motore con trazione integrale: quella con batteria ad autonomia elevata (544 km WLTP) a 60.390 CHF e con consegna a febbraio/marzo oppure quella Performance, che ha prestazioni velocistiche superiori (250 km/h di velocità massima contro 233 km/h, 3,7 s per fare 0-100 km/h contro 4,8 s) e un’autonomia leggermente inferiore (530 km WLTP) e costa 72.290 CHF, sempre con consegna a febbraio/marzo.

Scegliendo la meno costosa, mi viene proposto di scegliere il colore della carrozzeria (il nero è senza maggiorazione di prezzo, gli altri colori costano fino a 2600 CHF) e il tipo di cerchi (quelli Sport da 19" costano altri 1600 CHF; quelli Aero sono di serie).

Nella schermata successiva posso scegliere fra interni completamente neri (di serie) e interni con alcuni dettagli bianchi (1050 CHF in più):

A questo punto posso scegliere se attivare subito il “Pilota automatico avanzato”: sono altri 5300 CHF. Se dovessi decidere di attivarlo successivamente, mi costerebbe 7400 CHF.

La tappa finale sarebbe la conferma definitiva dell’ordine: dovrei pagare subito 2000 CHF (oltre ai 1000 già anticipati, che posso soltanto presumere che verranno scalati dal prezzo totale, visto che nel configuratore non se ne parla). In questa schermata trovo i link al contratto d’ordine, alle norme di uso equo dei Supercharger e all’accordo sulla privacy.

Il prezzo per contanti di una Model 3 blu con interni bianchi e neri e Autopilot sarebbe 68.340 CHF; in leasing mi verrebbe proposto automaticamente un acconto di 6834 CHF, seguito da 60 mesi di rata da 623 CHF e da un importo finale (fra 5 anni) di 25.286 CHF; dai commenti risulta che è possibile scegliere anche altre formule di finanziamento.

A queste condizioni, la consegna promessa è sempre “Febbraio/Marzo” (del 2019, presumo).

Per il momento non ho intenzione di confermare la prenotazione: aspetto di vedere la Model 3 dal vivo per saggiarne concretamente le dimensioni comunque piuttosto grandi, e aspetto di provarla su strada e di sentire le reazioni di chi la acquisterà. Aspetto anche che diventino disponibili anche in Europa le versioni un po' meno costose di quest’auto, che già esistono negli Stati Uniti.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2018/12/07

Puntata del Disinformatico RSI del 2018/12/07

È disponibile lo streaming audio e video della puntata del 7 dicembre del Disinformatico della Radiotelevisione Svizzera.

È disponibile lo streaming audio e video della puntata del 7 dicembre del Disinformatico della Radiotelevisione Svizzera.La versione podcast solo audio (senza canzoni, circa 20 minuti) è scaricabile da questa sezione del sito RSI (link diretto alla puntata) ed è disponibile qui su iTunes (per dispositivi compatibili) e tramite le app RSI (iOS/Android); la versione video (canzoni incluse, circa 60 minuti) è nella sezione La radio da guardare del sito della RSI ed è incorporata qui sotto. Buona visione e buon ascolto!

Elettrochiacchiere, prima puntata sperimentale

Come ogni venerdì mattina, oggi sono andato in auto elettrica dal Maniero Digitale alla sede della Radiotelevisione Svizzera per la consueta diretta del Disinformatico: già che c’ero, ho provato a registrare una videochiacchierata sulle ultime novità elettriche che non ho (ancora) avuto il tempo di raccontare per iscritto qui. Non abbiate grandi pretese: sono solo chiacchiere fatte mentre guido.

A 14.30 circa un automobilista non si accorge che la sua auto sta scivolando indietro verso la mia ELSA e devo suonare il clacson per svegliarlo. Poi la gente mi chiede perché non vedo l’ora che arrivi la guida autonoma.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

A 14.30 circa un automobilista non si accorge che la sua auto sta scivolando indietro verso la mia ELSA e devo suonare il clacson per svegliarlo. Poi la gente mi chiede perché non vedo l’ora che arrivi la guida autonoma.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Scegliere un impianto di videosorveglianza non attaccabile

Da un lettore, Andrea, mi è arrivata una domanda a proposito di telecamere per monitoraggio domestico: “...vorrei installare nella mia abitazione un sistema di videosorveglianza. Sono

però spaventato dall'eventualità che il sistema possa essere hackerato e

che io e la mia famiglia veniamo spiati nel nostro quotidiano.”

In effetti oggi c’è l’abitudine molto diffusa di realizzare un impianto di videosorveglianza domestica usando le telecamerine IP (quelle che usano i protocolli di Internet) collegabili tramite Wi-Fi che sono in vendita nei negozi d’informatica invece di collegare le telecamere e gli altri sensori tramite cavi. Questo espone a un paio di rischi fondamentali.

Il primo è che qualunque cosa interferisca con il segnale Wi-Fi (dal forno a microonde al telefono cordless, vostro o del vicino, al jammer professionale dei ladri) rischia di impedire alle telecamere di inviare le proprie immagini al software o al dispositivo di gestione degli allarmi. Meglio quindi adottare, se possibile, telecamere collegabili tramite cavi. Molte offrono un connettore Ethernet al quale si possono collegare cavi piatti poco ingombranti.

Il secondo è che un impianto di telecamerine IP che si affaccia a Internet in modo normale può essere accessibile a un intruso. Molte di queste telecamerine hanno password predefinite per interrogarle da remoto, che sono note a chiunque legga il manuale e che molti acquirenti non sanno di dover cambiare.

Non ci si può affidare alla speranza di passare inosservati, perché se una telecamerina IP è affacciata direttamente a Internet è facile da trovare, visto che si annuncia di solito con marca e modello ed esistono appositi motori di ricerca, come Shodan. E se la password è quella predefinita o il software delle telecamerine non è aggiornato ed è vulnerabile, entrarvi è assolutamente banale.

Queste telecamere vanno quindi installate in modo che non siano accessibili direttamente dall’esterno. Per esempio, si può impostare il proprio software di videosorveglianza in modo che le telecamere mandino immagini o video esclusivamente tramite mail se e quando rilevano un movimento. In alternativa, si può rinunciare completamente alla trasmissione all’esterno delle immagini e non collegare le telecamere a Internet, salvando le immagini localmente. Questo ovviamente impedisce la sorveglianza in tempo reale, ma è decisamente più sicuro che lasciare tutto alla mercé del primo smanettone che passa.

A parte queste considerazioni, è sempre consigliabile affidarsi a un installatore professionista che improvvisare un fai da te.

In effetti oggi c’è l’abitudine molto diffusa di realizzare un impianto di videosorveglianza domestica usando le telecamerine IP (quelle che usano i protocolli di Internet) collegabili tramite Wi-Fi che sono in vendita nei negozi d’informatica invece di collegare le telecamere e gli altri sensori tramite cavi. Questo espone a un paio di rischi fondamentali.

Il primo è che qualunque cosa interferisca con il segnale Wi-Fi (dal forno a microonde al telefono cordless, vostro o del vicino, al jammer professionale dei ladri) rischia di impedire alle telecamere di inviare le proprie immagini al software o al dispositivo di gestione degli allarmi. Meglio quindi adottare, se possibile, telecamere collegabili tramite cavi. Molte offrono un connettore Ethernet al quale si possono collegare cavi piatti poco ingombranti.

Il secondo è che un impianto di telecamerine IP che si affaccia a Internet in modo normale può essere accessibile a un intruso. Molte di queste telecamerine hanno password predefinite per interrogarle da remoto, che sono note a chiunque legga il manuale e che molti acquirenti non sanno di dover cambiare.

Non ci si può affidare alla speranza di passare inosservati, perché se una telecamerina IP è affacciata direttamente a Internet è facile da trovare, visto che si annuncia di solito con marca e modello ed esistono appositi motori di ricerca, come Shodan. E se la password è quella predefinita o il software delle telecamerine non è aggiornato ed è vulnerabile, entrarvi è assolutamente banale.

Queste telecamere vanno quindi installate in modo che non siano accessibili direttamente dall’esterno. Per esempio, si può impostare il proprio software di videosorveglianza in modo che le telecamere mandino immagini o video esclusivamente tramite mail se e quando rilevano un movimento. In alternativa, si può rinunciare completamente alla trasmissione all’esterno delle immagini e non collegare le telecamere a Internet, salvando le immagini localmente. Questo ovviamente impedisce la sorveglianza in tempo reale, ma è decisamente più sicuro che lasciare tutto alla mercé del primo smanettone che passa.

A parte queste considerazioni, è sempre consigliabile affidarsi a un installatore professionista che improvvisare un fai da te.

Quora, 100 milioni di account violati

Ultimo aggiornamento: 2018/12/08 23:30.

Ah, che gioia iniziare la giornata con una mail che ti avvisa che uno dei tuoi account online è stato violato, non per colpa tua ma per inettitudine di chi dovrebbe custodire i tuoi dati.

È successo anche a me con Quora, un sito nel quale si pubblicano domande e si chiedono le risposte degli esperti e che si è fatto fregare i dati di cento milioni di utenti, come riferisce Naked Security.

Visto che vi ho contribuito con qualche risposta, mi è arrivata infatti questa simpatica comunicazione da parte di Quora:

Quello che si scrive su Quora è normalmente pubblico, per cui il problema principale qui è sapere qual è la sorte delle password trafugate. Chi ha usato su Quora la stessa password che ha usato altrove dovrebbe considerarla compromessa e quindi cambiarla. Quora dice che le password erano protette da cifratura, ma non specifica quale. Alcune cifrature sono particolarmente facili da decifrare.

Chi invece, come me, si è loggato su Quora usando la login di Google o Facebook farebbe bene a impostare in Quora una password apposita andando qui e cliccando su Change password: riceverà una mail con le istruzioni da seguire. In pratica dovrà creare una password apposita per Quora (ovviamente differente da quelle usate altrove) e scollegare il proprio profilo Quora da quello Google (sempre nelle impostazioni).

Come segnalato nei commenti, è opportuno inoltre andare a myaccount.google.com/permissions e cliccare su Rimuovi accesso per Quora.

Ah, che gioia iniziare la giornata con una mail che ti avvisa che uno dei tuoi account online è stato violato, non per colpa tua ma per inettitudine di chi dovrebbe custodire i tuoi dati.

È successo anche a me con Quora, un sito nel quale si pubblicano domande e si chiedono le risposte degli esperti e che si è fatto fregare i dati di cento milioni di utenti, come riferisce Naked Security.

Visto che vi ho contribuito con qualche risposta, mi è arrivata infatti questa simpatica comunicazione da parte di Quora:

Dear Paolo Attivissimo,

We are writing to let you know that we recently discovered that some user data was compromised as a result of unauthorized access to our systems by a malicious third party. We are very sorry for any concern or inconvenience this may cause. We are working rapidly to investigate the situation further and take the appropriate steps to prevent such incidents in the future.

What Happened

On Friday we discovered that some user data was compromised by a third party who gained unauthorized access to our systems. We're still investigating the precise causes and in addition to the work being conducted by our internal security teams, we have retained a leading digital forensics and security firm to assist us. We have also notified law enforcement officials.

While the investigation is still ongoing, we have already taken steps to contain the incident, and our efforts to protect our users and prevent this type of incident from happening in the future are our top priority as a company.

What information was involved

The following information of yours may have been compromised:

Account and user information, e.g. name, email, IP, user ID, encrypted password, user account settings, personalization data

Public actions and content including drafts, e.g. questions, answers, comments, blog posts, upvotes

Data imported from linked networks when authorized by you, e.g. contacts, demographic information, interests, access tokens (now invalidated)

Questions and answers that were written anonymously are not affected by this breach as we do not store the identities of people who post anonymous content.

What we are doing

While our investigation continues, we're taking additional steps to improve our security:

We’re in the process of notifying users whose data has been compromised.

Out of an abundance of caution, we are logging out all Quora users who may have been affected, and, if they use a password as their authentication method, we are invalidating their passwords.

We believe we’ve identified the root cause and taken steps to address the issue, although our investigation is ongoing and we’ll continue to make security improvements.

We will continue to work both internally and with our outside experts to gain a full understanding of what happened and take any further action as needed.

What you can do

We’ve included more detailed information about more specific questions you may have in our help center, which you can find here.

While the passwords were encrypted (hashed with a salt that varies for each user), it is generally a best practice not to reuse the same password across multiple services, and we recommend that people change their passwords if they are doing so.

Conclusion

It is our responsibility to make sure things like this don’t happen, and we failed to meet that responsibility. We recognize that in order to maintain user trust, we need to work very hard to make sure this does not happen again. There’s little hope of sharing and growing the world’s knowledge if those doing so cannot feel safe and secure, and cannot trust that their information will remain private. We are continuing to work very hard to remedy the situation, and we hope over time to prove that we are worthy of your trust.

The Quora Team

Quello che si scrive su Quora è normalmente pubblico, per cui il problema principale qui è sapere qual è la sorte delle password trafugate. Chi ha usato su Quora la stessa password che ha usato altrove dovrebbe considerarla compromessa e quindi cambiarla. Quora dice che le password erano protette da cifratura, ma non specifica quale. Alcune cifrature sono particolarmente facili da decifrare.

Chi invece, come me, si è loggato su Quora usando la login di Google o Facebook farebbe bene a impostare in Quora una password apposita andando qui e cliccando su Change password: riceverà una mail con le istruzioni da seguire. In pratica dovrà creare una password apposita per Quora (ovviamente differente da quelle usate altrove) e scollegare il proprio profilo Quora da quello Google (sempre nelle impostazioni).

Come segnalato nei commenti, è opportuno inoltre andare a myaccount.google.com/permissions e cliccare su Rimuovi accesso per Quora.

Iscriviti a:

Post (Atom)