Ultimo aggiornamento: 2020/04/24 15:25.

L’amico e collega Medbunker ha posto oggi su Twitter una domanda alla quale ho provato a dare una risposta rapida. Ricopio qui lo scambio, che magari è utile a qualcuno, con qualche nota e qualche ripulitura.

Per evitare equivoci:

non sono contrario per principio alle app di tracciamento per le emergenze sanitarie; sono contrario a quelle fatte male. Scrivo questi appunti non per contrarietà alle app, ma per far capire quanto è dannatamente difficile fare un’app di questo genere in modo efficace e corretto.

Medbunker:

Riguardo la app di tracciamento sono incompetente e probabilmente ho i dubbi di tutti. Percepisco un grande problema etico (dati sensibili importanti lasciati a privato). Chi ha competenza chiarirebbe se rischio reale per privacy superiore a quello ordinario di internet? Grazie.

Io: Provo a fare una sintesi. Premetto che il problema principale NON è la privacy, ma la sicurezza, e tutto dipende da _come_ è fatta l'app.

Per privacy:

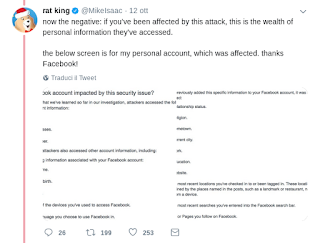

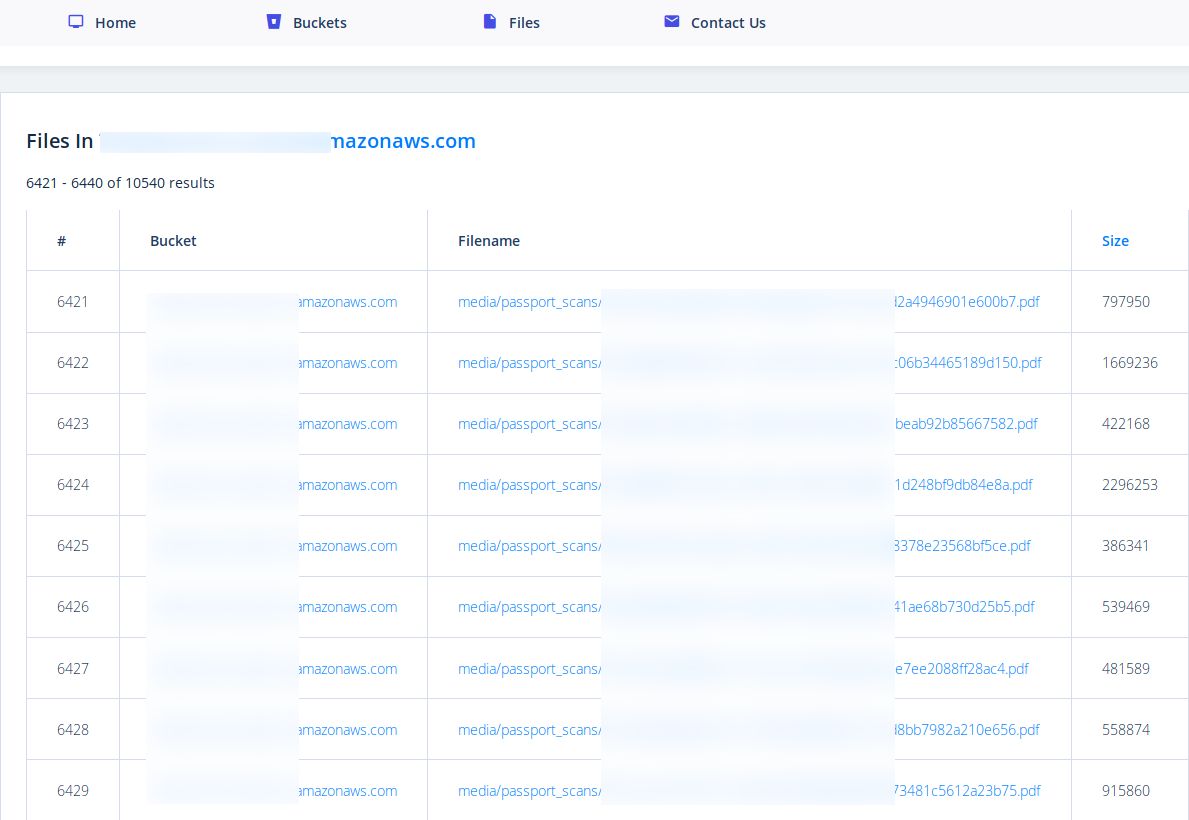

1. vengono raccolti i tuoi dati di salute, giorno per giorno. Roba che fa gola a tanti. Industrie, marketing, governi rivali.

2. Viene raccolta la catena dei tuoi contatti con le persone. Quindi si sa se vai in moschea, se vai dal ginecologo ( :-) ) [Medbunker è appunto ginecologo], se vai dall'avvocato, se vai con escort/amante, se incontri un politico di nascosto, se ti raduni per fondare un movimento di opposizione.

3. Un governo può sapere (SE l'app è fatta male) esattamente chi ha partecipato a una manifestazione di civile protesta. Un potere che fa gola. Tu andresti a manifestare contro il governo se dovessi depositare un tuo documento in Questura per partecipare?

[NOTA: NSA fa già questo genere di raccolta dati con il suo strumento

CO-TRAVELER]

4. Google, Apple, Facebook non hanno altrettanto potere. Nemmeno con i loro strumenti di analisi di quello che postiamo e con la localizzazione. Anche perché li possiamo usare senza dare informazioni personali (postando solo gattini e buongiornissimi, per esempio).

Per sicurezza:

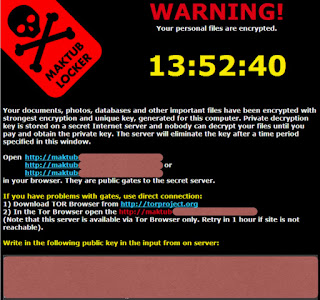

5. Qui si tratta di dare a un'app un potere immensamente maggiore di Google/Apple/FB: quello di obbligarci a stare a casa se "risultiamo" positivi a un algoritmo (che non sappiamo quanto sbagli).

6. L'app ti dice: stai a casa, sei entrato in contatto con un positivo. E perdi il lavoro. Questo Google/FB/Apple non te lo fanno.

7. Un troll, un rivale, un terrorista circola in metropolitana con un telefonino che emette il segnale (vero o fasullo) "sono positivo". Risultato: migliaia di persone si auto-isolano. È come una bomba, ma invisibile e silente. Rischio per chi la usa: zero. Questo fa gola.

[NOTA: Chi obietta che il positivo risulta tale solo dopo diagnosi da

parte di un medico e quindi non è possibile simulare la positività deve

considerare che un troll o terrorista potrebbe anche farsi infettare per

diventare

realmente positivo. Chi pensa che nessuno sarebbe così pazzo dia un’occhiata al caso della setta coreana

Shincheonji. O pensi al caso della persona che ragiona

“sono positivo, ma se sto a casa perdo il lavoro e se lascio a casa il telefono i clienti non mi trovano”, dello studente che pensa

“mi metto accanto a una positiva così l‘app mi obbliga a stare a casa da scuola, yay” oppure dello scemo che dice

“sono positivo ma esco lo stesso e mi porto pure il telefono perché sono scemo fino in fondo”]

8. È brutto dirlo, ma c'è [presumo che ci sia] in ogni governo una stanza dove un funzionario sta facendo il conteggio di quanto si risparmierà in pensioni a causa della morìa degli anziani. E accanto a quella stanza ce n'è [presumo che ce ne sia] un'altra in cui si pensa come sfruttare la pandemia per indebolire il "nemico".

9. La campagna antivaccinista, quella

anti-5G, quella sulle "scie chimiche" sono tutte alimentate (anche) dai dipartimenti di propaganda di vari paesi. Non è una novità; è semplicemente [la strategia vecchia] confezionata diversamente. Info su

@STRATCOMCOE.

10. Logicamente, [è ragionevole presumere che] alcuni governi stiano considerando quale vantaggio strategico possono ottenere indebolendo i rivali tramite canali digitali come appunto i falsi positivi dell'app anti-Covid-19.

11. So che questi discorsi profumano facilmente di complottismo, ma è sufficiente ripassare un po' di storia (non solo informatica) recente per vedere che questo tipo di strategia esiste da decenni. Cambridge Analytica,

RT.com, Voice of America... così fan tutti.

[NOTA:

Lolita di Nabokov fu sponsorizzato dagli Stati Uniti come arma contro l’Unione Sovietica per fiaccare il morale e indebolire la propaganda governativa. L’URSS sponsorizzava direttamente o indirettamente i cantanti italiani che si esibivano nei Festival de L’Unità e i cantautori che cantavano cose tristi, deprimenti e sovversive perché criticavano il potere e l’ordine sociale. Così fan tutti]

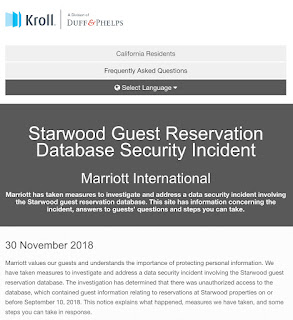

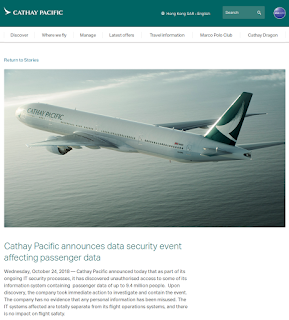

12. Cina con i dati dell'OPM americano:

en.wikipedia.org/wiki/Office_of…. E ovviamente tutte le cosine simpatiche rivelate/confermate da Snowden.

13. Svizzera con la crittografia farlocca (

en.wikipedia.org/wiki/Crypto_AG), eccetera. Per questo parlo di rischio sicurezza più che di privacy: perché mi aspetto, logicamente, che qualcuno stia già studiando come sabotare quest'app per indebolire il paese rivale.

14. In fin dei conti, perché spendere in bombardieri e carri armati quando mi basta insinuare nella popolazione del paese bersaglio il dubbio che i vaccini facciano male? Si vaccineranno di meno, moriranno di più, e i costi sanitari saliranno, rendendo quel paese più debole.

15. Per questo gli esperti hanno chiesto in coro di poter verificare che l'app rispetti tutti i criteri di sicurezza oltre che di privacy. Per questo, e per evitare che l'app dia troppo potere al governo locale. Che oggi ti piace, ma domani come sarà? (v. IBM e nazismo).

16. Con questo ho auto-Godwinizzato il thread e quindi mi autozittisco :-)

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.