Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2015/12/18

Linux, sicurezza scavalcata premendo 28 volte Backspace

I ricercatori, Hector Marco e Ismael Rispoli, hanno infatti trovato che si può scavalcare completamente la sicurezza di un computer Linux correttamente configurato semplicemente premendo il tasto Backspace 28 volte durante l'avvio, quando la macchina chiede il nome dell’utente. C’è infatti un difetto nel bootloader Grub2, per cui queste pressioni ripetute portano alla Rescue Shell di Grub.

Niente panico, comunque: la falla è sfruttabile soltanto da chi ha accesso fisico al computer, per cui è un rischio soltanto in ambienti promiscui, e il bello del software libero è che chiunque può apportare modifiche e correzioni. Infatti i due ricercatori hanno realizzato una patch che risolve il problema. Ubuntu, Red Hat e Debian hanno già pubblicato degli aggiornamenti ufficiali.

2010/01/20

Zio Ballmer e il Baco Quasi Maggiorenne [UPD 2010/01/21]

Come se non bastassero i guai con Internet Explorer, adesso sbuca anche una falla che è presente in tutte le versioni di Windows prodotte dal 1993 in poi. C'è in XP, Server 2003, Vista, Server 2008 e in Windows 7. E permette a un utente non privilegiato di iniettare codice direttamente nel kernel del sistema operativo. Ops.

Come se non bastassero i guai con Internet Explorer, adesso sbuca anche una falla che è presente in tutte le versioni di Windows prodotte dal 1993 in poi. C'è in XP, Server 2003, Vista, Server 2008 e in Windows 7. E permette a un utente non privilegiato di iniettare codice direttamente nel kernel del sistema operativo. Ops.Il problema risiede nella Virtual DOS Machine di Windows, come spiegato in dettaglio nell'annuncio pubblicato da Tavis Ormandy. Che lavora per Google. Volendo essere malizioso, direi che Google sta facendo i dispetti a Steve Ballmer.

Ormandy scrive di aver avvisato formalmente Microsoft del problema a giugno del 2009 e di aver tenuto segreta la scoperta della vulnerabilità, ma visto che i mesi passano e il problema non viene risolto, ha deciso di fare un annuncio pubblico.

Fortunatamente il baco è facilmente eliminabile disattivando i sottosistemi MSDOS e WOWEXEC, che di solito non servono comunque (servono per le applicazioni vecchie DOS e Windows 3.1 a 16 bit). Non ci sono attacchi noti in corso che sfruttino questa falla, ma probabilmente è questione di tempo.

Altre fonti: The Register.

2010/01/21

Microsoft ha confermato la vulnerabilità in Windows 2000 SP4, Windows XP SP2 e SP3, Windows Server 2003 SP2, Vista, Vista SP1 e SP2, Windows Server 2008 a 32 bit (anche con SP2) e Windows 7 a 32 bit. L'advisory di conferma include anche le istruzioni su come rimediare. Secondo Microsoft, la falla è sfruttable soltanto se l'aggressore ha credenziali di logon valide ed è in grado di fare logon localmente, ma non è sfruttabile da remoto o da utenti anonimi: in tal caso, la probabilità di attacchi significativi è abbastanza scarsa.

2008/11/11

AVG fallato devasta Windows

Attenti ad AVG, l'antivirus che ammazza Windows

Questo articolo vi arriva grazie alla donazione straordinaria di "piero.fas****".

Questo articolo vi arriva grazie alla donazione straordinaria di "piero.fas****".Ho sempre consigliato AVG come un buon antivirus gratuito, ma stavolta il consiglio è risultato nefasto.

Un recente aggiornamento di AVG 7.5 e 8.0 uscito nel corso di questo fine settimana, infatti, s'è messo in testa di segnalare che il file user32.dll è un trojan horse, ossia è infetto (schermata di allerta), e di consigliarne dunque la cancellazione. Soltanto che user32.dll è uno dei file vitali di Windows, per cui chi si è fidato del consiglio s'è trovato con Windows inutilizzabile, morto, kaputt.

Questo è indubbiamente un metodo efficacissimo per evitare che Windows s'infetti, ma ad alcuni potrà sembrare forse un po' drastico. I produttori di AVG hanno corretto l'errore e pubblicato una spiegazione di come rimediare e istruzioni per ripristinare il file di Windows disintegrato. I successivi aggiornamenti di AVG (270.9.0/1778 in poi) rimediano inoltre alla falsa diagnosi. Ma la figuraccia è ormai fatta e il danno agli utenti non verrà dimenticato facilmente.

Punto Informatico fornisce dettagli e spiegazioni sul pasticcio.

2008/06/24

Firefox, 8 milioni di download col buco

Download Day per Firefox, con chicche nascoste e falle

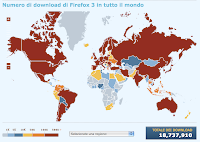

L'iniziativa di Mozilla per promuovere il browser alternativo Firefox nella sua nuova versione, la numero 3, con uno scaricamento collettivo da record il 17 giugno scorso, ha avuto un discreto successo, con 8,3 milioni di download nell'arco delle 24 ore. Secondo la pagina ufficiale del tentativo, il record è ancora in attesa di omologazione; nel frattempo il contatore degli scaricamenti va avanti ed è ormai a quota 18 milioni e passa.

L'iniziativa di Mozilla per promuovere il browser alternativo Firefox nella sua nuova versione, la numero 3, con uno scaricamento collettivo da record il 17 giugno scorso, ha avuto un discreto successo, con 8,3 milioni di download nell'arco delle 24 ore. Secondo la pagina ufficiale del tentativo, il record è ancora in attesa di omologazione; nel frattempo il contatore degli scaricamenti va avanti ed è ormai a quota 18 milioni e passa.Il tentativo ha avuto i suoi alti e bassi, come descritto nella mia disavventura personale e dalla BBC: i server sono risultati inizialmente sovraccarichi a causa dei 9000 download al minuto che si sono trovati a gestire e scaricare Firefox 3 è stata un'impresa. La festa è stata guastata anche dall'annuncio di una falla in Firefox 3 e nelle versioni precedenti che si può attivare visitando un sito infetto oppure cliccando su un link in un e-mail. Per ora non sono stati resi noti altri dettagli, in attesa che Mozilla pubblichi la correzione di questa falla.

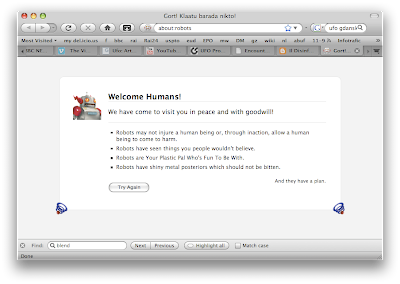

Nel frattempo, godetevi alcune chicche nascoste in Firefox: digitate about:robots nella barra degli indirizzi e guardate quante allusioni alla fantascienza riuscite a riconoscere. Non dimenticate di guardare anche il codice sorgente della pagina che compare. Poi date un'occhiata a cosa succede digitando about:config.

2008/07/15

Ecco le chicche spiegate:

- Il "Please do not press this button again" che compare cliccando su "Try again" è tratto dalla Guida Galattica per Autostoppisti di Douglas Adams.

- "And they have a plan" è tratto dalla nuova serie Battlestar Galactica.

- "Gort! Klaatu barada nikto" è tratto da Ultimatum alla Terra.

- I "posteriori metallici lucidi" sono un'allusione alla battuta di Bender in Futurama.

- "Welcome Humans!" è da La Fuga di Logan.

- La prima frase è una citazione delle Tre Leggi della Robotica di Asimov.

- "Robots have seen things you people wouldn't believe" è un riferimento alla celeberrima frase "Ho visto cose che voi umani..." di Blade Runner.

- "Robots are Your Plastic Pal Who's Fun To Be With" è la descrizione dei robot fornita dalla Sirius Cybernetics Corporation nella già citata Guida Galattica.

2007/04/07

ASUS infettata dal cursore animato

Il sito taiwanese di Asus infettato dal virus del cursore animato

Questo articolo vi arriva grazie alle gentili donazioni di "ninosoft" e "tania.fur****".

Questo articolo vi arriva grazie alle gentili donazioni di "ninosoft" e "tania.fur****".La società antivirale Kaspersky conferma che il sito del notissimo produttore di hardware Asus è stato infettato da un virus che sfrutta la falla del cursore animato in Windows. Le pagine infette sono al momento disattivate. Alcuni dettagli dell'infezione di Asus sono pubblicati da Dynamoo, e a quanto pare non è la prima volta che Asus si fa beccare con le mutande calate.

Le ragioni per cui Microsoft ha rattoppato la falla con così tanta fretta sono ora ancora più evidenti: gli utenti possono infettarsi anche visitando siti rispettabili. Quindi scaricate e installate senza indugio l'aggiornamento di sicurezza, anche se in alcuni casi (segnalati nei commenti al mio articolo precedente sulla falla) l'aggiornamento stesso può causare problemi. La falla non si presenta nei sistemi operativi diversi da Windows.

2007/04/03

I cursori animati minacciano persino Vista

Patch d'emergenza per Windows: i cursori animati lo mandano in tilt

Questo articolo vi arriva grazie alle gentili donazioni di "franco.bo****" e "happy.moto****". L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Microsoft ha pubblicato un avviso di sicurezza riguardante una falla importante in Windows XP e, in misura minore, anche in Windows Vista. La pezza apposita dovrebbe uscire oggi, secondo ZDNet, a testimonianza della gravità del problema (di solito Microsoft rilascia gli aggiornamenti di sicurezza una sola volta al mese, in blocco).

La falla consente a un cursore animato (file .ANI), annidabile in un e-mail o in una pagina Web visitata con Internet Explorer 6 o 7, di causare un buffer overflow sfruttabile dai vandali della Rete per infettare i computer e usarli per ulteriori attacchi virali o campagne di spam. La falla viene già sfruttata da almeno un worm e da alcuni spammer e si diffonde anche tramite chiavette USB e altri supporti, come riferiscono F-Secure e McAfee.

Aggiornamento (4/4/2007): Zdnet segnala che anche Firefox è vulnerabile a questa falla se usato sotto Windows (anche Windows Vista); non disponendo del Protected Mode di IE, Firefox consente un accesso ai dati dell'utente più esteso rispetto a IE in Protected Mode sotto Vista (con IE, l'intruso può "soltanto" leggere i dati dell'utente; con Firefox può anche modificarli). Sul sito di Determina.com trovate un'animazione (non un cursore animato!) che dimostra IE e Firefox su Vista alle prese con questa falla. Va notato che per Firefox si tratta di un proof of concept, ossia di codice dimostrativo, attualmente non circolante in Rete, ma è comunque una dimostrazione eloquente: come spiega l'animazione, Firefox si appoggia a Windows per la gestione dei cursori animati.

Il blog di McAfee presenta inoltre un video molto eloquente di Vista alle prese con un cursore animato ostile: il crash e riavvio, nota McAfee, non è quello che avviene negli attuali attacchi via Web, ma è comunque una dimostrazione chiara della vulnerabilità. Trend Micro descrive la falla qui.

Microsoft, secondo quanto riferito dal SANS Internet Storm Center, dice che gli utenti di IE7 con il Protected Mode sono protetti, e che gli antivirus aggiornati sono in grado di rilevare la minaccia. Gli utenti di Outlook 2007 sono protetti, come lo sono quelli di Windows Mail su Vista se non inoltrano l'e-mail infetto, mentre gli utenti di Outlook Express restano vulnerabili persino quando leggono la posta in formato "testo semplice".

La raccomandazione, come al solito, è evitare di navigare con Internet Explorer, bersaglio preferito dei vandali, e sostituirlo con Opera, Firefox* o Mozilla.

*Aggiornamento (4/4/2007): Firefox resiste alla falla circolante, ma è vulnerabile (sotto Windows) al codice dimostrativo di Determina.com citato sopra, che usa i cursori animati come vettore d'infezione.

La falla è uno smacco per Microsoft, che ha puntato molto sulla sicurezza come motivo d'acquisto di Vista; vedere che anche Vista è così facilmente bucabile potrebbe indurre a qualche ripensamento, soprattutto all'altezza del portafogli.

2007/03/20

Falla Mac OS X, basta un’immagine per bucarlo

Serie di falle gravi in Mac OS X, aggiornate subito

La newsletter @Risk di Qualys segnala una serie di falle critiche in Mac OS X: basta un'immagine, un file DMG o TAR o un photocast di iPhoto appositamente confezionato per ottenere la "completa compromissione dei sistemi degli utenti". Decisamente imbarazzante.

Apple ha pronti gli aggiornamenti di sicurezza, che è ovviamente consigliabilissimo installare senza indugio. Gli avvisi di sicurezza diramati da Apple sono qui: uno, due e tre.

2007/02/27

Firefox, falle da turare

Falle in Firefox 1.5 e 2.0, la pezza è pronta

Questo articolo vi arriva grazie alle gentili donazioni di "pilli48" e "giuseppe".

Secunia segnala una serie di falle di Firefox che vanno turate subito in quanto definite "altamente critiche". Sono colpite sia la versione vecchia, la 1.5, alla quale sono rimasti fedeli molti utenti, sia la più recente versione 2.0. Chi per il momento non può aggiornare Firefox farebbe bene a disabilitare Javascript.

Una delle falle riguarda Javascript, e l'utente si trova esposto a rischi di intrusione, furto di file ed esecuzione di programmi indesiderati, scelti dall'aggressore, in caso di visita a siti-trappola o di visualizzazione di un e-mail ostile in formato HTML.

Gli aggiornamenti per Firefox sono già disponibili: riceverete un avviso automatico che vi invita a scaricarli e installarli. Accettate l'avviso e riavviate Firefox per attivarli e navigare più tranquilli.

Sempre secondo Secunia, anche Internet Explorer 7 ha dei problemi con la stessa vulnerabilità, ma in misura "meno critica".

2006/02/21

Brutta falla in Safari, Mail e Mac OS X, turatela subito: sta peggiorando

L'articolo è stato aggiornato abbondantemente rispetto alla sua pubblicazione iniziale.

L'Internet Storm Center segnala una falla molto grave per gli utenti Mac: riguarda Safari, il browser di Mac OS X, Mail (il programma di posta preinstallato sui Mac) e più in generale l'intero sistema operativo. La falla consente di eseguire qualsiasi comando, a scelta dell'aggressore, sul computer della vittima semplicemente inducendola a visitare un sito-trappola con Safari oppure inviando alla vittima un e-mail appositamente confezionato.

L'Internet Storm Center segnala una falla molto grave per gli utenti Mac: riguarda Safari, il browser di Mac OS X, Mail (il programma di posta preinstallato sui Mac) e più in generale l'intero sistema operativo. La falla consente di eseguire qualsiasi comando, a scelta dell'aggressore, sul computer della vittima semplicemente inducendola a visitare un sito-trappola con Safari oppure inviando alla vittima un e-mail appositamente confezionato.In altre parole, questa è una falla grave come quelle che siamo abituati a vedere in Internet Explorer sotto Windows, dove per infettarsi basta appunto visitare una pagina Web ostile o ricevere un allegato traditore.

Inizialmente si pensava che la falla riguardasse soltanto Safari, ma ora si è estesa anche a Mail e, più in generale, al sistema operativo Mac OS X e al suo modo di gestire i file tramite Finder. Safari e Mail semplificano l'attacco, ma non sono indispensabili.

Per esempio, è possibile inviare un e-mail contenente un allegato che sfrutta la falla: se Mail apre l'allegato, che sembra essere un'immagine, ne esegue invece i comandi.

Il rimedio consigliato, in attesa di una pezza da Apple, è su vari livelli, che vanno applicati tutti:

- non usare Safari, preferendo altri browser (per esempio Firefox), che non consentono l'esecuzione automatica dell'attacco;

- se si usa Safari, disattivare l'opzione "Apri doc. "sicuri" dopo il download" (si trova in Preferenze - Generale, ed è imprudentemente attiva di default);

- non lavorare con privilegi di amministratore (cosa che purtroppo avviene con la normale installazione di Mac OS X), ma creare un utente non privilegiato per il lavoro normale. Questo immunizza Mac OS X da questa forma di attacco.

- non usare Mail (usando altri programmi, come Thunderbird, che sono immuni al problema) o fare molta attenzione a tutti gli allegati, evitando di aprirli cliccandovi sopra in Mail e salvandoli invece manualmente per poi aprirli dopo un controllo descritto qui sotto.

I dettagli tecnici del funzionamento della falla sono ampiamente descritti dalla pagina dell'Internet Storm Center già citata, per cui li salto qui in favore di una descrizione dei suoi effetti e di alcuni test per verificare se siete vulnerabili o no.

Il test di Michael Lehn

Il primo test è questo: visitate con Safari la pagina Web che ospita il proof of concept creato dallo scopritore iniziale della falla, Michael Lehn. Un proof of concept è una versione innocua dimostrativa di come si può sfruttare una falla.

Se siete vulnerabili, Safari scarica automaticamente un file di nome Mac-TV-stream.mov.zip (dall'aria insomma abbastanza innocua) e lo scompatta altrettanto automaticamente; poi esegue uno script che apre una finestra di Terminale, nella quale compare ripetutamente la scritta Hallo Welt ("Ciao mondo" in tedesco, adattamento del classico testo "Hello world" dei programmi per principianti). Al posto di quella scritta potrebbe esserci qualsiasi comando (un comando di cancellazione di tutti i vostri file, per esempio).

Visitando la medesima pagina Web con Safari come utente non privilegiato, la falla è inefficace: compare soltanto un avviso di Quicktime che segnala che il documento non è in un formato riconosciuto.

Impostando Safari in modo che non apra automaticamente i file "sicuri", il file ostile di prova viene scaricato e scompattato, ma è necessario lanciarlo manualmente. Se lo si lancia come utente non privilegiato, non accade nulla di dannoso (compare l'avviso di Quicktime); se lo si lancia come utente amministratore, il file viene eseguito. Questo significa che la falla è sfruttabile, sia pure in modo meno agevolato, anche tramite un allegato e-mail o altri browser: basta indurre l'utente amministratore ad aprire il file.

Il test Secunia

Anche Secunia ha una pagina informativa e un test innocuo. Il test di Secunia consiste nel cliccare su un link: chi è vulnerabile si vedrà lanciare automaticamente la Calcolatrice. Ecco i risultati sul mio iBook con OS X Tiger 10.4.5:

- con Firefox usato come amministratore, il test Secunia fallisce;

- con Safari usato come amministratore e l'apertura dei file "sicuri" disattivata, il test fallisce;

- con Safari usato come amministratore e l'apertura dei file "sicuri" attivata, il test ha successo e si apre una finestra di Terminale che lancia la Calcolatrice;

- con Safari usato come utente non privilegiato e l'apertura dei file "sicuri" attivata, il test fallisce: compare un avviso di Quicktime ma non viene eseguito nulla.

Il test via e-mail di Heise.de: il rischio peggiora

Dopo la pubblicazione della prima segnalazione del problema, il sito tedesco Heise.de, che aveva segnalato la prima falla, l'ha approfondita, scoprendo che si estende anche a Mail.app.

Heise.de ha preparato un test innocuo: la pagina è in tedesco, ma basta cliccare su Skript in Apple Mail, digitare il proprio indirizzo di e-mail nella casella e cliccare su Anfordern per ricevere (intasamento del sito permettendo) un e-mail con istruzioni in tedesco.

L'e-mail invita a cliccare su un link (tranquilli, non è una trappola) in modo da aprirlo con un qualsiasi browser. Solo a questo punto ricevete un e-mail contenente il test. Potete verificarne l'autenticità guardando il codice segreto indicato nella pagina Web comparsa quando avete cliccato sul link (il codice è la parola in grassetto dopo in Klammern das Wort).

L'e-mail che arriva da Heise contiene un allegato che sembra essere un'immagine JPG (a giudicare dall'icona), ma in realtà è uno script. Se usate Mail e non avete disabilitato la visualizzazione delle immagini, il fatto che l'immagine non sia visualizzata potrebbe far sorgere un dubbio negli osservatori attenti, ma è facile non accorgersi dell'anomalia. Cliccando sull'allegato in Mail, viene eseguito uno script che apre una finestra di Terminale ed elenca i file presenti in una directory. Lo script avrebbe potuto, per esempio, cancellare tutti i file dell'utente.

Contro questa falla non serve a nulla usare un account non privilegiato: l'effetto è esattamente lo stesso sia usando un utente amministratore, sia usando un utente normale.

Ahi, ahi, ahi.

Per risolvere il guaio, in attesa di correzioni da Apple, chi usa Mail deve evitare di fare clic sugli allegati, e deve invece salvarli e poi esaminarli nel Finder. Le informazioni sui file ricevuti fornite da Ottieni informazioni (clic destro sul file) indicheranno quale applicazione li aprirà: se è Terminale, si tratta di un file ostile, che va quindi eliminato.

Finder, lo schizofrenico

Il problema, stando all'Internet Storm Center, è nella gestione schizofrenica dei file da parte del Finder. Per decidere quale icona mostrare all'utente, il Finder usa sempre e solo l'estensione del file.

Per decidere invece cosa fare con il file, il Finder guarda i permessi del file. Se il file ha i permessi di esecuzione, il Finder lo esegue passandolo a Terminale.app. Se non li ha, il Finder lo gestisce in base all'estensione.

Mail.app è vulnerabile perché gestisce la specificazione dei permessi negli allegati, ossia gestisce il Content-type x-unix-mode. Se l'e-mail che contiene l'allegato ha questo Content type impostato a 0755, Mail salva e gestisce il file come eseguibile. Altri programmi di posta, come Thunderbird, non hanno questa gestione e quindi non rendono eseguibile l'allegato.

Approfondimenti

La discussione della falla su Slashdot è qui. Secondo ZDNet, Apple è già al lavoro per creare una patch ma non si è sbilanciata su quando sarà disponibile.

Non ci sono per ora segnalazioni di siti o di attacchi via e-mail che sfruttano questa falla, ma è soltanto questione di tempo. Prendete le opportune precauzioni, e occhio agli allegati e a quello che scaricate, anche se sembra un file innocuo mandato da un amico.

2005/12/11

Sony, nuova falla in altro sistema anticopia

Per proteggere i suoi dischi, Sony rende vulnerabili i vostri PC. Di nuovo

Questo articolo vi arriva grazie alle gentili donazioni di "fam.tasca", "iubatus" e "pot".

Dopo la figuraccia disastrosa fatta con il sistema anticopia XCP, che infetta volontariamente i computer degli utenti e li rende vulnerabili, Sony rimedia un altro sfacelo. Anche il sistema MediaMax usato per proteggere (si fa per dire) i suoi dischi apre il computer degli utenti ad attacchi informatici, dando a tutti (aggressori esterni compresi) accesso totale al computer.

La Electronic Frontier Foundation ha pubblicato un rapporto (PDF) che spiega la nuova vulnerabilità. In estrema sintesi, i dischi anticopia contenenti MediaMax installano sui PC Windows del software usando privilegi di accesso sbagliati: invece di essere eseguibile soltanto dall'utente normale, il software è eseguibile da chiunque, anche da comandi provenienti da Internet.

Questo rende inutile la tattica di protezione, molto diffusa nelle aziende, di concedere agli utenti diritti limitati di esecuzione, in modo che non possano installare giochini o altre porcherie trovate in Rete, e permette sia attacchi dall'esterno, sia "attacchi" da parte dell'utente stesso, che può installare e modificare quello che gli pare. Un incubo per gli amministratori dei sistemi informatici.

La EFF chiarisce la cosa con un'ottima analogia:

Immaginate un dipendente al quale vengono date le chiavi del proprio ufficio e della porta d'ingresso all'edificio in cui lavora, ma non le chiavi degli altri uffici o del magazzino. Ci sono molti modi per ottenere un accesso più ampio: scassinare le serrature, sfruttare una serratura dimenticata aperta, o rubare le chiavi del responsabile della sicurezza dell'edificio. Questa vulnerabilità è un ulteriore modo di ottenere maggiore accesso, analoga a lasciare appese fuori dalla porta le chiavi del responsabile della sicurezza. Rubandole, il dipendente può acquisire maggiori privilegi, come per esempio accedere ad ufficio o locali per i quali non è autorizzato.

Lo scenario di attacco descritto dalla EFF è questo: un utente normale (con diritti di accesso giustamente limitati) usa un computer Windows sul quale è stato suonato un CD dotato del sistema anticopia MediaMax. L'utente decide che non gli piacciono le limitazioni imposte dall'amministratore di sistema e decide di fare di testa propria, oppure visita un sito Web o apre un e-mail contenente un virus apposito.

Grazie alla falla Sony bis, l'utente deve semplicemente sostituire il programma mmx.exe installato da MediaMax con un altro programma di suo gradimento, come un giochino o un programma per scaricare film. L'aggressore, invece, può (tramite per esempio una pagina infetta) sostituire mmx.exe con un altro programma ostile, che può per esempio aprire ulteriori falle nel sistema operativo o eseguire funzioni non autorizzate o semplicemente copiare o devastare i dati contenuti nel computer.

La volta successiva che un utente con privilegi di amministratore inserisce nel computer un CD MediaMax, scatta la trappola: al posto di mmx.exe viene eseguito il programma ostile. Questo significa che ogni computer Windows sul quale è stato suonato un disco Sony MediaMax contiene una trappola a tempo, che può scattare anche a distanza di mesi dall'infezione.

Sony ha messo in Rete una prima patch di correzione di questa falla, ma la EFF dice che anche la patch è fallata. Così Sony ha pubblicato una seconda patch, che al momento viene studiata dagli esperti. La raccomandazione della EFF è, almeno per ora, di non installare queste patch.

Sony ha pubblicato un elenco dei dischi infettati da questo sistema anticopia.

A questo punto, la raccomandazione di sicurezza informatica non può che essere una: rifiutate di installare qualsiasi software proposto da CD musicali e non suonate CD anticopia nei vostri computer. Siamo arrivati infatti al paradosso che è più sicura la musica scaricata da Internet che quella confezionata dai discografici.

2005/12/09

Firefox 1.5 fallato, ma non gravemente come sembrava

Falla in FireFox. Non è critica ma sempre meglio aggiornare

Questo articolo vi arriva grazie alle gentili donazioni di "eversordvl", "gennies" e "paolo.bon****".

Packetstorm Security ha annunciato una falla nella nuova versione, la 1.5, del popolare browser alternativo gratuito Firefox (disponibile per Linux, Mac e Windows in inglese e molte altre lingue, italiano compreso). La notizia è stata riportata inizialmente con molto allarme da parte di CNet.com. Tuttavia la falla è meno grave di quanto sembrasse inizialmente, e per molti utenti semplicemente non esiste. CNet.com ha pubblicato una rettifica.

La reputazione di sicurezza di Firefox rimane quindi piuttosto solida, specialmente se confrontata con le numerose falle devastanti che persistono in Internet Explorer. È per questo che consiglio da anni di usare Firefox o Opera al posto di Internet Explorer e pubblico il pulsante di invito a Firefox in questo blog.

A proposito: se usate già Firefox, vi consiglio vivamente di aggiornarlo alla versione 1.5, che ha migliorato nettamente le proprie prestazioni. Per esempio, adesso è attivo l'aggiornamento automatico; quando chiudete e riavviate Firefox, riapre automaticamente le pagine Web che stavate consultando. Ci vuole però una piccola cautela: se usate le estensioni di Firefox (piccole applicazioni aggiuntive che ne estendono le funzioni, come la Netcraft Toolbar, utile per rivelare i siti-trappola), verificate che siano già uscite le versioni aggiornate di queste estensioni. Firefox 1.5, infatti, disabilita per sicurezza le estensioni non aggiornate, per cui potreste trovarvi con un Firefox limitato rispetto al solito. Firefox 1.5, fra l'altro, cerca automaticamente gli aggiornamenti delle estensioni. Se non sapete cosa sono le estensioni e non le usate, aggiornate Firefox senza preoccupazioni.

Tornando alla presunta falla, si tratta di un errore nel modo in cui Firefox gestisce i titoli delle pagine Web se sono estremamente lunghi. Se Firefox si imbatte in una pagina che ha un titolo (quello che compare nella barra del browser) lunghissimo, creato con questo trucchetto, può piantarsi e rifiutarsi di ripartire. Il problema riguarda soltanto la versione Windows, e non si verifica sempre. Anzi, la Mozilla Foundation, che produce Firefox, non è riuscita a ricreare il problema nonostante numerosi tentativi, e lo stesso è successo a molti utenti.

Per quanto risulta finora, il difetto (se si presenta) non causa danni all'integrità e alla stabilità del sistema operativo e quindi non dovrebbe consentire attacchi o penetrazioni del computer dell'utente. Semplicemente, Firefox si pianta. Questo non è comunque un bene, ed è opportuno che la falla venga corretta al più presto.

Se vi imbattete in questo problema, potete rimediare in vari modi, descritti dal Sans Institute:

- Impostate Firefox in modo che non conservi la cronologia dei siti visitati: scegliete Strumenti - Opzioni - Privacy - Cronologia, poi cliccate su Svuota e impostate a zero il numero di giorni per il quale Firefox ricorda le pagine visitate.

- Trovate e cancellate manualmente il file history.dat, nel quale viene memorizzato il titolo ostile, e riavviate Firefox; Firefox ricreerà automaticamente il file.

- Dopo aver chiuso Firefox, modificate il file prefs.js aggiungendo questa riga:

user_pref("capability.policy.default.HTMLDocument.title.set","noAccess"); - Usate l'estensione Noscript.

Ciao da Paolo.

2004/10/05

Toh guarda, immagini assassine anche per Mac

Infatti la patch di oggi, stando alla descrizione Apple, corregge (fra le altre cose) una falla di Quicktime, etichettata CAN-2004-0926, che consente a un'immagine in formato BMP di sovrascrivere la memoria heap, aprendo quindi la strada a eventuale codice ostile annidato nell'immagine.

Traduzione: anche il Mac può essere danneggiato attraverso le immagini. Non sembra un problema così vasto come quello delle JPEG di Windows, perché per esempio Quicktime non viene invocato dal browser per visualizzare le immagini e quindi non dovrebbe essere possibile infettarsi visualizzando un'immagine online. Né, che io sappia, ci sono in giro "virus" o altri tipi di exploit che sfruttino questa falla. Comunque sia, non è piacevole.

2004/09/24

[IxT] JPEG assassina per Windows, pronto il kit per la strage. Adesso che si fa?

Questa newsletter vi arriva grazie alle gentili donazioni di "lenor8", "maurizio" e "rmbianchi".

Come preannunciato qualche giorno fa, la falla di sicurezza del software Microsoft che permette di infettare un computer semplicemente visualizzando un'immagine in formato JPEG appositamente confezionata (sì, non sto scherzando) non è più una vulnerabilità teorica: ora è un problema concreto.Infatti sono già in circolazione le prime dimostrazioni e i kit per fabbricare le immagini infettanti. Ecco un'immagine (innocua!) del kit a portata di dilettanti, tratta dal sito della società antivirale F-Secure:

http://www.f-secure.com/weblog/

E qui c'è un pezzo (censurato) di codice dimostrativo:

http://www.k-otik.com/exploits/09222004.ms04-28.sh.php

La spiegazione tecnica di come funziona la falla e di quanto sia paurosamente semplice sfruttarla è qui.

Per gli utenti Windows, il problema a questo punto è cosa fare, visto che l'ondata di piena è sicuramente in arrivo e a breve troveremo la Rete infestata di siti ed e-mail contenenti immagini JPEG che infettano o fanno impallare Windows. È prevedibile che nelle prossime settimane assisteremo alla solita litania di blocchi di sistemi informatici pubblici basati su Windows (Bancomat, Poste, banche, prenotazioni mediche, check-in aeroportuali, eccetera): tenetene conto nelle vostre attività, magari tenendo in tasca qualche euro in più per le emergenze.

È una raccomandazione che faccio anche agli utenti Mac e Linux, anche se non sono affetti direttamente da questa falla: lo saranno lo stesso indirettamente in caso di collasso dei PC Windows usati da colleghi, clienti, fornitori e servizi pubblici.

Le istruzioni fornite da Microsoft sono incasinatissime:

http://www.microsoft.com/technet/security/bulletin/MS04-028.mspx

In sintesi, potete usare Windows Update per eliminare la falla da Windows XP: si può fare anche senza installare il contestatissimo Service Pack 2, usando l'aggiornamento KB833987 disponibile nella pagina Microsoft indicata sopra.

Ma può non bastare: se avete Microsoft Office, potreste essere comunque a rischio. Anche alcune versioni di Microsoft Office, infatti, contengono una versione vulnerabile del componente che gestisce le immagini JPEG (gdiplus.dll). Per cui dovete usare anche Office Update.

Non è finita. A prescindere dalla versione di Windows che usate, se avete installato alcune versioni di programmi come Project, Visio, Visual Studio .NET, Visual C#, Picture It, Digital Image Pro e altri (tutta roba Microsoft, per la serie "un nome, una garanzia"), potreste essere comunque vulnerabili a prescindere da patch e contropatch. Se usate uno dei programmi indicati da Microsoft (la lista completa è sempre nella pagina Microsoft citata sopra), dovete aggiornarlo con una versione non vulnerabile.

Una versione semplificata della procedura è descritta in inglese qui e in italiano qui.

La procedura semplificata include una funzione che controlla la presenza di programmi vulnerabili nel vostro PC. Fate però attenzione: questo controllo non dice se avete una versione sicura o no dei vari programmi, ma si limita a ricordarvi che avete nel computer uno dei programmi potenzialmente vulnerabili.

Può anche darsi che i prossimi aggiornamenti degli antivirus riescano a gestire alcuni dei canali attraverso i quali possono arrivare immagini infette (gli allegati agli e-mail, per esempio). Staremo a vedere: resta valido il consiglio di tenere costantemente aggiornato l'antivirus e di diffidare di ogni allegato di qualsiasi provenienza.

Se tutto questo vi manda in bestia, vi capisco perfettamente. È proprio per falle come queste che da tempo consiglio (e non sono certo il solo) di passare a soluzioni alternative. Una recente falla vagamente analoga per il formato grafico PNG si risolse con una mini-patch assolutamente indolore per Linux e per Mac. Con Windows non si sa neppure da che parte cominciare a rattoppare.

Certo migrare a Linux o Mac costa fatica, ma quanto vi costerà restare con Windows dopo questa falla? E cosa farete quando arriverà la prossima? Pensateci. Io l'ho fatto, e ora vi scrivo tranquillo dal mio Mac.

Non voglio sembrare allarmista, ma questa è obiettivamente una delle falle più pericolose da anni a questa parte, perché riguarda un formato, il JPEG, che tutti ritenevano impossibile usare come veicolo d'infezione, e soprattutto riguarda un elemento assolutamente essenziale di Internet come le immagini. Ma quando una cosa sembra impossibile, ci pensa mamma Microsoft a renderla possibile. E poi dicono che zio Bill non sa innovare!

Di conseguenza, non state lì ad aspettare: fate qualcosa. Qualsiasi cosa. Installate le patch (dopo un backup o almeno un punto di ripristino, mi raccomando), fatevi aiutare da un amico esperto, tempestate di telefonate l'assistenza Microsoft o quella del vostro rivenditore (a seconda delle condizioni indicate nella vostra licenza di Windows), buttate via il computer, comprate un Mac, installate Linux, ma non statevene con le mani in mano. Ogni computer che rimane vulnerabile è un computer in più che può diffondere l'infezione.

Proteggersi, fra l'altro, è una questione di responsabilità sociale, perché se non vi proteggete, danneggerete non soltanto voi stessi, ma anche altri utenti.

Siete nella posizione tutto sommato vantaggiosa di sapere che il pericolo sta arrivando e avete tempo per porvi rimedio. Aspettare e sperare che le cose si sistemino da sole sarebbe incosciente.

2004/09/15

[IxT] Sicurezza: immagini JPEG, mega-falla per Windows

Questa newsletter vi arriva grazie alle gentili donazioni di "a.passi", "luigi.ponzi***" e "samuele".

Adesso non ci si può fidare più neppure delle immagini. Infatti può essere sufficiente visualizzare un'immagine nel popolarissimo formato JPEG per infettare un computer Windows. Questo nuovo traguardo del progresso informatico è stato annunciato da Microsoft ieri (14/9/2004). I dettagli tecnici sono disponibili qui e in forma ancora più tecnica qui.Ulteriori informazioni, appena disponibili, saranno catalogate qui.

Microsoft consiglia ai propri utenti Windows XP di aggiornare subito il proprio software con Windows Update. Sono a rischio anche gli utenti di varie versioni di Microsoft Office, per i quali c'è un apposito aggiornamento.

Non sono a rischio, secondo Microsoft, gli utenti di Windows NT, 98, 98SE, ME, 2000 e chi ha Windows XP ed è già riuscito ad installare il Service Pack 2. Un elenco delle versioni di Windows e dei numerosi programmi vulnerabili è fornita da Microsoft, insieme ai link per l'aggiornamento, presso il secondo dei link citati sopra.

La vulnerabilità è considerata "critica" da Microsoft, dato che rende appunto sufficiente la visualizzazione di un'immagine (per esempio in Internet Explorer o in Outlook o in un documento Office) per permettere all'aggressore di fare quel che gli pare al PC del bersaglio.

Giusto per chiarire oltre ogni dubbio: per infettarsi, a un utente Windows basta visitare un sito Web contenente un'immagine appositamente confezionata, oppure ricevere l'immagine in un e-mail o via chat e aprirla/visualizzarla. È una falla grave.

Al momento non mi risultano disponibili dimostrazioni pubbliche del funzionamento di questa vulnerabilità.

È dunque il caso di smettere di scaricare immagini? Dobbiamo metterci a tremare ogni volta che ci arriva una foto da un amico o sfogliamo una pagina Web? Per adesso no, ma nei prossimi giorni sì.

La ragione è semplice: ora che la falla è stata annunciata, gli aggressori (sia quelli che agiscono per puro vandalismo, sia quelli che agiscono con fini di lucro, come spammer e pornovendoli) si daranno da fare per scoprire il funzionamento della falla e sfruttarla (alcuni probablmente l'hanno già fatto). È quindi assolutamente indispensabile scaricare e installare gli aggiornamenti di sicurezza predisposti da Microsoft.

Gli utenti Mac e Linux al momento non risultano affetti da questo problema, che ricorda (in peggio) il recente allarme che li aveva colpiti per l'immagine ammazzabrowser, quella in formato PNG, già descritta in questa newsletter. Mentre nel caso della falla Mac e Linux il risultato era il collasso del browser, senza possibilità di infezione e senza danni permanenti al sistema operativo, nel caso di questa falla di Windows l'immagine non si limita ad ammazzare il browser, ma consente di infettare permanentemente il sistema operativo.

Per il vostro bene e per quello della Rete, insomma, se usate Windows, aggiornatelo. Aggiornatelo SUBITO.

2004/08/06

[Ixt] Browser Challenge: l’immagine ammazzabrowser risparmia Internet

Questa newsletter vi arriva grazie alle gentili donazioni di "marina1946", "Lucio Boninu" e "stefano".

Scusate se mi faccio vivo poco ultimamente, ma sono in semi-vacanza e sono molto preso dallo studio del nuovo arrivo della famiglia del Maniero Digitale: l'iBook.Confesso che è stato amore a prima vista, e che le attese sono state largamente soddisfatte. Non mi capitava da anni di divertirmi così tanto a studiare un computer nuovo. È un oggetto bello e al tempo stesso funzionale. E poi è UNIX, finalmente! È una gioia lavorare con un computer che non ha mai bisogno di essere spento o riavviato.

Ringrazio tutti per i preziosissimi consigli di migrazione. Li sto distillando in una miniguida che pubblicherò appena sono sicuro di non scrivere stupidaggini. I primi risultati li avete sotto gli occhi: questa è la prima newsletter scritta sotto Mac OS X.

Ma in realtà vi scrivo per raccontarvi un'altra cosa. È stata scoperta da poco una falla piuttosto imbarazzante, che consente di mandare in crash un browser semplicemente cliccando su un link che porta a un'immagine apparentemente innocua. La particolarità è che stavolta, a quanto risulta dalle mie prove, l'imbarazzo non è in casa Microsoft.

Internet Explorer aggiornato, infatti, regge benissimo; sono i browser alternativi, come Opera, Mozilla, Firefox e Safari, a cadere come pere.

La falla è così semplice e così insolita che mi sembra degna di una nuova pagina del Browser Challenge. Divertitevi e raccontatemi com'è andata con i vostri browser preferiti.

Il test dell'immagine assassina è qui.

2004/07/14

Falla “shell:” anche in Word e Messenger

Altre vitime della falla "shell:"

La stessa falla "shell:" interesserebbe anche Word e Messenger, secondo Secunia (fonte):

Microsoft's MSN Messenger and Word word processing application both support a feature that could give remote users access to functions that could be used launch applications on Windows computers, according to an alert from Secunia, which tracks software vulnerabilities.

... The applications both fail to restrict access to the "shell:" URI (Universal Resource Identifier), a feature that allows Windows users or software applications to launch programs associated with specific file extensions such as doc (associated with Word) or txt (associated with Notepad, the Windows text editing program), said Secunia, of Copenhagen.

Malicious hackers could launch programs associated with specific extensions using links embedded in Word documents or instant messages sent using MSN. However, the vulnerability does not allow attackers to pass instructions to the programs, which would allow more sophisticated attacks, Secunia said.

2004/07/13

[IxT] Altre falle di Internet Explorer; chiarimenti su falle nei browser

Questa newsletter vi arriva grazie alle gentili donazioni di "silvio.bacch***", "fiorentino" e "pietro.pall***".

Secunia riferisce di altre quattro falle in Internet Explorer.La prima consente a un sito ostile di aggirare le normali limitazioni di sicurezza di IE e quindi eseguire istruzioni (script) ostili come se provenissero da un altro sito ritenuto sicuro.

La seconda consente a un sito ostile di ingannare gli utenti, facendoli cliccare su un oggetto, oppure trascinarlo, senza esserne consapevoli, per esempio aggiungendo dei link pericolosi o compromettenti ai Preferiti.

La terza consente di far eseguire script ostili nei link dei Preferiti. La quarta, infine, permette di alterare a piacimento l'aspetto delle finestre dell'applicazione o delle finestre di dialogo, creando schermate ingannevoli che inducono gli utenti ad aprire inconsapevolmente file pericolosi o a compiere altre operazioni a rischio.

Le soluzioni, secondo Secunia, sono due:

- disabilitare l'Active Scripting

- usare un altro prodotto

Queste falle hanno effetto su Internet Explorer 5.01, Internet Explorer 5.5 e Internet Explorer 6 con tutti gli aggiornamenti di sicurezza sinora forniti.

Secunia ha al momento questa classifica di segnalazioni di falle:

- 55 per Internet Explorer 6

- 26 per Opera 7.x

- 12 per Netscape 7.

- 6 per Safari

- 5 per Firefox 0.x

- 5 per Mozilla 1.6

- 3 per Internet Explorer 5.x per Mac

La presenza di Internet Explorer al primo posto sotto Windows e all'ultimo sotto Mac sembra confermare una delle critiche più frequenti al browser Microsoft, ossia che la sua vulnerabilità deriva dalla scelta di integrarlo strettamente nel sistema operativo.

Già che sono in tema di sicurezza, charisco un punto della precedente newsletter del 10/7 riguardante altre falle per Opera, Mozilla, Firefox, Safari e altri prodotti non-Microsoft.

In quella newsletter ho descritto due falle distinte, ma non le ho separate abbastanza chiaramente. Una è la falla "shell:", l'altra è quella annunciata da Secunia.

Stando alle informazioni pubblicate da Secunia e da Mozillaitalia.org, oltanto le ultimissime versioni disponibili di Opera, Mozilla, Firefox e Thunderbird risolvono entrambe le falle.

2004/07/10

[IxT] Falle anche per Mozilla, Firefox, Safari, Thunderbird, Opera

Questa newsletter vi arriva grazie alla gentile donazione di "enzoeffe".

Ci sono guai anche per i browser non-Microsoft; spero di preparare un test del Browser Challenge anche per queste magagne, ma nel frattempo mi premeva avvisarvi al più presto, in modo che possiate adottare i rimedi del caso. Infatti, a differenza del problema descritto ieri a proposito del browser Microsoft, le correzioni degli altri browser sono già pronte.Le versioni Windows di Mozilla, Firefox e Thunderbird sono vulnerabili a una falla che consente accesso ai file dell'utente:

http://www.mozilla.org/security/shell.html

La falla è stata segnalata il 7 luglio e la correzione è disponibile dall'8 luglio sul sito www.mozilla.org all'indirizzo indicato sopra. Trovate anche istruzioni in italiano qui.

Il rimedio più semplice è scaricare e installare le nuove versioni di questi browser e client di posta. In alternativa, potete usare ShellBlock, un miniprogramma che corregge il problema senza dover installare le versioni aggiornate dei programmi vulnerabili:

http://update.mozilla.org/extensions/moreinfo.php?id=154

La falla non riguarda gli utenti Linux e Mac di questi browser, dato che è legata a una particolare funzione di Windows.

Inoltre Secunia ha pubblicato un'altra falla che consente a un sito ostile di far comparire il proprio contenuto all'interno di quello di un sito regolare, consentendo per esempio furti di password o di numeri di carte di credito, se si visitano contemporaneamente siti fidati che richiedono questi dati e siti non fidati.

La descrizione della falla, che colpisce numerosi browser, compreso IE per Mac, Konqueror, Mozilla, Firefox, Safari e Opera, è disponibile insieme a un simpatico test qui.

Per gli utenti Opera, Firefox e Mozilla, la falla è risolta scaricando le versioni aggiornate, rispettivamente la 7.52, 0.9 e 1.7.

La falla risale, secondo Secunia, a sei anni fa.

[IxT] Internet Explorer crasha con una riga di codice

È stata pubblicata da poco una curiosa falla di Internet Explorer che lo fa andare in crash usando semplicemente una riga di codice.

Imbarazzante.

http://www.attivissimo.net/security/bc/test11.htm

Dilettatevi a collaudare i vari browser: secondo le mie prove, sono immuni Firefox 0.9.1 per Windows, Opera 7.52 per Windows e Mac, e Mozilla 1.6 per Windows.

Safari 1.2.2 per Mac e Internet Explorer 5.2 per Mac resistono ma non si comportano correttamente (non visualizzano la pagina di fine test).

Il test che ho preparato è innocuo: il suo unico effetto è mandare in crash il browser. Questa falla non consente intrusioni.

Buon divertimento!

2004/07/02

[IxT] Pronta la pezza contro Download.Ject

Microsoft ha preparato l'aggiornamento di Windows XP che rimedia almeno in parte alla falla evidenziata dal recente attacco di Download.ject, che aveva infettato molti siti commerciali e che consentiva all'aggressore di infettare chiunque visitasse i siti infetti usando Internet Explorer.

L'aggiornamento è disponibile tramite Windows Update. Usate questa funzione, ma rimane il consiglio di sempre: non usate Internet Explorer; usate invece un altro programma browser analogo (Opera, Mozilla, Firefox, Netscape).Se il sito che volete visitare funziona solo con Internet Explorer, chiedetevi se è davvero indispensabile visitarlo; se lo è, usate

Internet Explorer soltanto con quel sito e a vostro rischio e pericolo. Per tutto il resto, usate altri browser.

L'attacco di Download.Ject ha avuto effetto soltanto sui siti Web che usano Microsoft Internet Information Server. I siti che usano altri tipi di software non-Microsoft (per esempio Apache) ne sono immuni. Se gestite un sito Web usando Internet Information Server, leggete le apposite istruzioni per aggiornare il vostro software con la relativa correzione, disponibile da tempo.

Le informazioni Microsoft in italiano per gli utenti di Windows XP e per i gestori di siti Web basati su softare Microsoft sono qui.

Fra l'altro, l'attacco di Download.Ject era coordinato tramite un sito localizzato in Russia, che è stato disattivato: praticamente, visitando un sito infetto, la vittima veniva dirottata al sito russo, che iniettava il virus. Questo non deve indurre ad abbassare la guardia.

Il rimedio di Microsoft sembra essere molto specifico per questo attacco e non risolve i problemi di fondo di Internet Explorer, stando a The Register:

http://www.theregister.co.uk/2004/07/02/ie_vuln_workaround/

La falla di Internet Explorer è risultata abbastanza grave da suscitare un suggerimento senza precedenti dell'autorevolissimo ente di sicurezza CERT, che ha consigliato di "ridurre l'esposizione a queste vulnerabilità [di IE] usando un altro browser, specialmente nel visitare siti non fidati":

http://www.kb.cert.org/vuls/id/713878

Secondo la rivista Wired, la preoccupazione per questa falla e l'avviso del CERT hanno convinto un numero insolitamente alto di utenti a scaricare browser alternativi: gli scaricamenti di Mozilla e Firefox (immuni a questa falla e a molte altre) sono raddoppiati, arrivando a 200.000 in un solo giorno.

A furia di prendere bastonate, qualcuno sta imparando la lezione. Peccato che si debba arrivare a tanto.

Ciao da Paolo.