Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta anticopia. Mostra tutti i post

Visualizzazione post con etichetta anticopia. Mostra tutti i post

2019/07/02

Microsoft spegne i server DRM dei suoi libri digitali, che diventano illeggibili

Questo articolo è il testo, leggermente ampliato, del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03.

I libri cesseranno di funzionare. No, non è il titolo di un film distopico o una previsione di qualche catastrofista: è la sintesi di un annuncio fatto da Microsoft per comunicare ai clienti dei propri libri digitali che da questo mese tutti i libri acquistati dagli utenti nell’apposito negozio online di Microsoft non saranno più leggibili.

Questi libri, infatti, sono protetti da un sistema anticopia, il cosiddetto Digital Rights Management o DRM, per cui per poterli leggere è necessario che Microsoft mantenga attivi i siti che gestiscono questo sistema. Ma l’azienda ha deciso invece di disattivarli e di rimborsare gli utenti per le loro spese.

Per fare un paragone, è come se una libreria chiudesse e il libraio irrompesse in casa vostra, senza il vostro consenso, e vi portasse via tutti i libri che vi ha venduto, lasciandovi i soldi equivalenti sul comodino. Ed è tutto legale.

I libri digitali protetti dai sistemi anticopia, infatti, vengono solo concessi in licenza all’utente, non venduti a tutti gli effetti, anche se i negozi Internet che offrono questi libri solitamente usano il verbo “comprare”. Questa licenza è revocabile, e in questo caso è stata revocata.

Non è il primo episodio del suo genere: anche Amazon e Apple, in passato, hanno revocato licenze e tolto ai clienti le copie delle canzoni, dei libri o dei film lucchettati dal DRM. Ora è il turno di un altro grande nome del mondo digitale, e come in passato ci si scandalizza brevemente e poi tutto torna come prima.

Il risultato di questa indifferenza dei consumatori e dei legislatori è che sono sempre più numerosi non solo i libri e i brani musicali digitali vincolati dal DRM, ma anche i dispositivi soggetti a questa stessa revocabilità. Jibo, per esempio, è un simpatico robottino da 900 dollari che ora è inservibile perché il sito che lo gestisce è stato chiuso dai produttori. Se avete un altoparlante smart Alexa di Amazon o quello di Google, tenete presente che il suo funzionamento dipende dalla disponibilità dei server appositi di queste aziende, senza i quali è praticamente inutile. E se pensate che sia improbabile che nomi grandi come Amazon o Google possano chiudere, o decidere di revocare questi servizi, tenete presente che è lo stesso ragionamento che hanno fatto i clienti dei libri digitali di Microsoft. Che adesso si trovano con una catasta di bit illeggibili.

Certo, esistono dei programmi che tolgono questi lucchetti digitali ai libri, ai film e alle canzoni, ma sono quasi sempre illegali, pochi sanno come usarli, e comunque ricostruire un libro alla volta una biblioteca accuratamente selezionata è impraticabile. Anche se il DRM viene proposto come sistema antipirateria, insomma, ancora una volta si ritorce contro il consumatore onesto, mentre i pirati continuano ad operare indisturbati.

Prima di fare acquisti, insomma, a noi utenti conviene leggere attentamente le avvertenze, o chiedere il consulto di un esperto, per capire se quello che compriamo è veramente nostro oppure è in realtà concesso soltanto in licenza revocabile. Altrimenti rischiamo di lasciare ai nostri figli il nulla digitale.

Fonti aggiuntive: BoingBoing, The Register, Wired.com.

I libri cesseranno di funzionare. No, non è il titolo di un film distopico o una previsione di qualche catastrofista: è la sintesi di un annuncio fatto da Microsoft per comunicare ai clienti dei propri libri digitali che da questo mese tutti i libri acquistati dagli utenti nell’apposito negozio online di Microsoft non saranno più leggibili.

Questi libri, infatti, sono protetti da un sistema anticopia, il cosiddetto Digital Rights Management o DRM, per cui per poterli leggere è necessario che Microsoft mantenga attivi i siti che gestiscono questo sistema. Ma l’azienda ha deciso invece di disattivarli e di rimborsare gli utenti per le loro spese.

Per fare un paragone, è come se una libreria chiudesse e il libraio irrompesse in casa vostra, senza il vostro consenso, e vi portasse via tutti i libri che vi ha venduto, lasciandovi i soldi equivalenti sul comodino. Ed è tutto legale.

I libri digitali protetti dai sistemi anticopia, infatti, vengono solo concessi in licenza all’utente, non venduti a tutti gli effetti, anche se i negozi Internet che offrono questi libri solitamente usano il verbo “comprare”. Questa licenza è revocabile, e in questo caso è stata revocata.

Non è il primo episodio del suo genere: anche Amazon e Apple, in passato, hanno revocato licenze e tolto ai clienti le copie delle canzoni, dei libri o dei film lucchettati dal DRM. Ora è il turno di un altro grande nome del mondo digitale, e come in passato ci si scandalizza brevemente e poi tutto torna come prima.

Il risultato di questa indifferenza dei consumatori e dei legislatori è che sono sempre più numerosi non solo i libri e i brani musicali digitali vincolati dal DRM, ma anche i dispositivi soggetti a questa stessa revocabilità. Jibo, per esempio, è un simpatico robottino da 900 dollari che ora è inservibile perché il sito che lo gestisce è stato chiuso dai produttori. Se avete un altoparlante smart Alexa di Amazon o quello di Google, tenete presente che il suo funzionamento dipende dalla disponibilità dei server appositi di queste aziende, senza i quali è praticamente inutile. E se pensate che sia improbabile che nomi grandi come Amazon o Google possano chiudere, o decidere di revocare questi servizi, tenete presente che è lo stesso ragionamento che hanno fatto i clienti dei libri digitali di Microsoft. Che adesso si trovano con una catasta di bit illeggibili.

Certo, esistono dei programmi che tolgono questi lucchetti digitali ai libri, ai film e alle canzoni, ma sono quasi sempre illegali, pochi sanno come usarli, e comunque ricostruire un libro alla volta una biblioteca accuratamente selezionata è impraticabile. Anche se il DRM viene proposto come sistema antipirateria, insomma, ancora una volta si ritorce contro il consumatore onesto, mentre i pirati continuano ad operare indisturbati.

Prima di fare acquisti, insomma, a noi utenti conviene leggere attentamente le avvertenze, o chiedere il consulto di un esperto, per capire se quello che compriamo è veramente nostro oppure è in realtà concesso soltanto in licenza revocabile. Altrimenti rischiamo di lasciare ai nostri figli il nulla digitale.

Fonti aggiuntive: BoingBoing, The Register, Wired.com.

Labels:

anticopia,

antipirateria,

DRM,

Microsoft,

podcast,

RadioInBlu

2019/01/08

Bandersnatch: interattività significa (anche) antipirateria

Questo è il testo del mio podcast La Rete in tre minuti per Radio Inblu di questa settimana, che potete ascoltare qui.

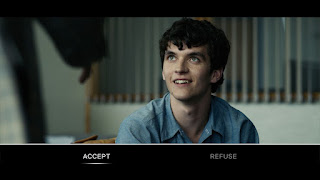

Avete sentito parlare di Bandersnatch? È la nuova puntata della serie televisiva di fantascienza distopica Black Mirror, prodotta da Netflix, di cui si discute moltissimo su Internet. Anche se non vi interessa la fantascienza, Bandersnatch è importante per una ragione decisamente insolita: perché è talmente impossibile da piratare informaticamente che persino siti dedicati alla pirateria audiovisiva raccomandano di acquistare l’originale, abbonandosi a Netflix, invece di cercarne online copie piratate.

È un risultato davvero notevole, dopo anni di pirateria audiovisiva galoppante, ottenuto con un espediente tecnico e narrativo altrettanto insolito: la puntata è infatti interattiva. Nel corso del suo svolgimento, lo spettatore può scegliere fra varie azioni possibili del protagonista e ottenere quindi una trama e un finale differenti. A volte anche scelte banali possono portare a conseguenze profondamente differenti, e questo è uno dei temi ricorrenti di tutta la serie Black Mirror.

Ma questa interattività ha come effetto collaterale quello di rendere fondamentalmente inutile scaricare abusivamente Bandersnatch, perché le copie pirata sono incomplete. Non consentono di effettuare scelte e quindi mostrano soltanto una parte della storia complessiva. Ricreare l’interattività richiederebbe un lavoro enorme di scrittura di software apposito che nessun pirata audiovisivo si sente di fare. E questo lavoro andrebbe fatto più volte: una per ogni tipo di dispositivo usato per guardare video, dai computer ai tablet agli smartphone. I film e telefilm normali, invece, una volta digitalizzati, sono fruibili su qualunque dispositivo senza ulteriori adattamenti.

La fruizione abusiva di film e telefilm via Internet è un problema ben conosciuto da tempo, che secondo le case cinematografiche e le reti televisive causa mancati guadagni molto ingenti. Riuscire di colpo a bloccarla così efficacemente, e per un prodotto estremamente popolare come Black Mirror, è sicuramente un successo che attirerà l’attenzione di chiunque produca contenuti audiovisivi commerciali. Specialmente dopo il fallimento sostanziale delle varie tecnologie anticopia usate finora, che hanno penalizzato soltanto gli utenti onesti che si sono trovati a dover per esempio cambiare lettore Blu-ray o altri dispositivi di lettura pur di poter fruire di un film regolarmente acquistato.

È presto per dire se ci troveremo di fronte a un’ondata di produzioni interattive ispirate dal successo di Bandersnatch: non tutti gli spettatori, infatti, sono entusiasti di dover fare delle scelte e molti preferiscono rilassarsi e lasciare che la storia si dipani da sola. Ma già adesso si pone un’altra questione ancora più interessante: la conservazione della cultura digitale.

Infatti se è impossibile creare una copia di un’opera, e se quell’opera è fruibile soltanto finché esiste il servizio online commerciale che la gestisce, è anche impossibile conservarla per i posteri se quel servizio chiude o decide semplicemente di non offrirla più. E se vi sembra eccessivo pensare che un prodotto commerciale sia un’opera degna di essere tramandata, parlatene con i cultori di Tex o di qualunque telefilm ormai diventato classico. O, più semplicemente, provate a immaginare come sarebbe la cultura italiana se Dante Alighieri avesse scritto la Divina Commedia interattiva in esclusiva per Netflix e Netflix avesse chiuso.

Dai commenti riporto questa splendida chicca di Epsilon Eridani:

Avete sentito parlare di Bandersnatch? È la nuova puntata della serie televisiva di fantascienza distopica Black Mirror, prodotta da Netflix, di cui si discute moltissimo su Internet. Anche se non vi interessa la fantascienza, Bandersnatch è importante per una ragione decisamente insolita: perché è talmente impossibile da piratare informaticamente che persino siti dedicati alla pirateria audiovisiva raccomandano di acquistare l’originale, abbonandosi a Netflix, invece di cercarne online copie piratate.

È un risultato davvero notevole, dopo anni di pirateria audiovisiva galoppante, ottenuto con un espediente tecnico e narrativo altrettanto insolito: la puntata è infatti interattiva. Nel corso del suo svolgimento, lo spettatore può scegliere fra varie azioni possibili del protagonista e ottenere quindi una trama e un finale differenti. A volte anche scelte banali possono portare a conseguenze profondamente differenti, e questo è uno dei temi ricorrenti di tutta la serie Black Mirror.

Ma questa interattività ha come effetto collaterale quello di rendere fondamentalmente inutile scaricare abusivamente Bandersnatch, perché le copie pirata sono incomplete. Non consentono di effettuare scelte e quindi mostrano soltanto una parte della storia complessiva. Ricreare l’interattività richiederebbe un lavoro enorme di scrittura di software apposito che nessun pirata audiovisivo si sente di fare. E questo lavoro andrebbe fatto più volte: una per ogni tipo di dispositivo usato per guardare video, dai computer ai tablet agli smartphone. I film e telefilm normali, invece, una volta digitalizzati, sono fruibili su qualunque dispositivo senza ulteriori adattamenti.

La fruizione abusiva di film e telefilm via Internet è un problema ben conosciuto da tempo, che secondo le case cinematografiche e le reti televisive causa mancati guadagni molto ingenti. Riuscire di colpo a bloccarla così efficacemente, e per un prodotto estremamente popolare come Black Mirror, è sicuramente un successo che attirerà l’attenzione di chiunque produca contenuti audiovisivi commerciali. Specialmente dopo il fallimento sostanziale delle varie tecnologie anticopia usate finora, che hanno penalizzato soltanto gli utenti onesti che si sono trovati a dover per esempio cambiare lettore Blu-ray o altri dispositivi di lettura pur di poter fruire di un film regolarmente acquistato.

È presto per dire se ci troveremo di fronte a un’ondata di produzioni interattive ispirate dal successo di Bandersnatch: non tutti gli spettatori, infatti, sono entusiasti di dover fare delle scelte e molti preferiscono rilassarsi e lasciare che la storia si dipani da sola. Ma già adesso si pone un’altra questione ancora più interessante: la conservazione della cultura digitale.

Infatti se è impossibile creare una copia di un’opera, e se quell’opera è fruibile soltanto finché esiste il servizio online commerciale che la gestisce, è anche impossibile conservarla per i posteri se quel servizio chiude o decide semplicemente di non offrirla più. E se vi sembra eccessivo pensare che un prodotto commerciale sia un’opera degna di essere tramandata, parlatene con i cultori di Tex o di qualunque telefilm ormai diventato classico. O, più semplicemente, provate a immaginare come sarebbe la cultura italiana se Dante Alighieri avesse scritto la Divina Commedia interattiva in esclusiva per Netflix e Netflix avesse chiuso.

2019/01/09

Dai commenti riporto questa splendida chicca di Epsilon Eridani:

L'interattiva Commedia

Nel mezzo del cammin di nostra vita

Mi ritrovai per una selva oscura

Che la diritta via era smarrita

Poiché qui giunto, deh, il piè ormai si stanca

Sii mio Virgilio: volto a destra o giro a manca?

2018/11/23

Hacker buono salva malati di apnea ostruttiva nel sonno

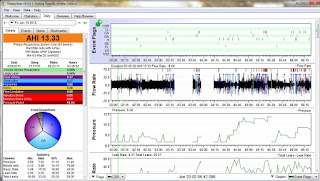

Chi soffre di apnea ostruttiva nel sonno dipende da speciali macchine, denominate CPAP (Continuous Positive Airway Pressure), che vanno regolate con precisione per non causare danni.

Secondo quanto riferisce Motherboard, una delle aziende che fabbrica queste macchine e le vende in tutto il mondo si chiama Resmed. L’azienda cifra i dati generati dalle proprie macchine e si aspetta che i pazienti portino questi dati a mano ai propri medici su schedine di memoria SD e che i medici leggano questi dati per calibrare le macchine usando un programma speciale, ResScan, che i pazienti non possono acquistare: un procedimento assurdamente lento e complicato, che anche i medici hanno pochissimo tempo di eseguire.

Ma Mark Watkins, uno sviluppatore australiano affetto da quest’apnea, ha scritto un software, Sleepyhead, che decodifica i dati cifrati e permette ai pazienti di fornirli ai propri medici oppure di interpretarli ed effettuare piccole regolazioni degli apparecchi senza doversi sottoporre a queste trafile.

Piccolo problema: distribuire Sleepyhead è probabilmente illegale in molti paesi, perché le macchine di CPAP della Resmed usano una cifratura anticopia (DRM, Digital Rights Management) per proteggere l’accesso al proprio funzionamento, come tanti altri dispositivi per uso medico, e disseminare strumenti che scavalchino queste protezioni è spesso una violazione delle leggi sulla pirateria informatica. Usare questi strumenti è legale, ma diffonderli non lo è. Un amico che ne fornisce una copia a un malato commette un reato.

Ovviamente questo fai-da-te è rischioso anche dal punto di vista medico oltre che da quello legale, ma per molti pazienti l’alternativa è aspettare mesi per una regolazione professionale che consenta loro di dormire adeguatamente, e quest’attesa può essere devastante per la salute, per i rapporti sociali e per il lavoro.

Non è l’unico caso di hacking da parte di utenti per riprendere il controllo dei propri dispositivi, perché usare il copyright e i meccanismi anticopia per controllare l’uso delle macchine o degli elettrodomestici acquistati dagli utenti è una prassi diffusissima. Ci sono agricoltori che lo fanno per poter riparare i propri trattori della John Deere. Esistono persino macchine per il caffé della Keurig che usano la legge e i sistemi antipirateria per vietare agli utenti di adoperare cialde di altri produttori. Se non siamo padroni dei nostri dispositivi, non siamo utenti: siamo schiavi digitali.

Secondo quanto riferisce Motherboard, una delle aziende che fabbrica queste macchine e le vende in tutto il mondo si chiama Resmed. L’azienda cifra i dati generati dalle proprie macchine e si aspetta che i pazienti portino questi dati a mano ai propri medici su schedine di memoria SD e che i medici leggano questi dati per calibrare le macchine usando un programma speciale, ResScan, che i pazienti non possono acquistare: un procedimento assurdamente lento e complicato, che anche i medici hanno pochissimo tempo di eseguire.

Ma Mark Watkins, uno sviluppatore australiano affetto da quest’apnea, ha scritto un software, Sleepyhead, che decodifica i dati cifrati e permette ai pazienti di fornirli ai propri medici oppure di interpretarli ed effettuare piccole regolazioni degli apparecchi senza doversi sottoporre a queste trafile.

Piccolo problema: distribuire Sleepyhead è probabilmente illegale in molti paesi, perché le macchine di CPAP della Resmed usano una cifratura anticopia (DRM, Digital Rights Management) per proteggere l’accesso al proprio funzionamento, come tanti altri dispositivi per uso medico, e disseminare strumenti che scavalchino queste protezioni è spesso una violazione delle leggi sulla pirateria informatica. Usare questi strumenti è legale, ma diffonderli non lo è. Un amico che ne fornisce una copia a un malato commette un reato.

Ovviamente questo fai-da-te è rischioso anche dal punto di vista medico oltre che da quello legale, ma per molti pazienti l’alternativa è aspettare mesi per una regolazione professionale che consenta loro di dormire adeguatamente, e quest’attesa può essere devastante per la salute, per i rapporti sociali e per il lavoro.

Non è l’unico caso di hacking da parte di utenti per riprendere il controllo dei propri dispositivi, perché usare il copyright e i meccanismi anticopia per controllare l’uso delle macchine o degli elettrodomestici acquistati dagli utenti è una prassi diffusissima. Ci sono agricoltori che lo fanno per poter riparare i propri trattori della John Deere. Esistono persino macchine per il caffé della Keurig che usano la legge e i sistemi antipirateria per vietare agli utenti di adoperare cialde di altri produttori. Se non siamo padroni dei nostri dispositivi, non siamo utenti: siamo schiavi digitali.

Labels:

anticopia,

antipirateria,

diritti,

DRM,

hacking,

medicina,

ReteTreRSI

2017/04/28

Il mistero delle vie fantasma e delle città inesistenti nelle mappe

Se andate in vacanza negli Stati Uniti, non provate a visitare la località di Agloe, nello stato di New York. Non ve lo sto sconsigliando perché è un postaccio: è che semplicemente non la troverete, nonostante sia indicata sulle cartine e sia catalogata su Wikipedia.

Se invece vi trovate a Bristol, nel Regno Unito, non perdete tempo a cercare di entrare nella viuzza chiamata Lye Close: è riportata chiaramente sulle mappe cartacee, ma in realtà non esiste. Posti fantasma come questi sono segnalati in tutto il mondo: ad Atene, per esempio, una delle più vendute cartine stradali include numerose vie in realtà inesistenti.

Le mappe, insomma, mentono. Di solito si parla di città o strade segrete che non compaiono sulle mappe, ma esiste anche il fenomeno contrario.

No, non è un complotto per nascondere strade o città segrete: è un trucco contro le copie abusive delle mappe. Da almeno un secolo, infatti, i cartografi inseriscono intenzionalmente dei dati falsi qua e là in modo da smascherare chiunque duplichi abusivamente il loro lavoro. I diritti d'autore sulle mappe rappresentano un mercato enorme e la pirateria dei dati delle cartine è molto più frequente di quel che si potrebbe immaginare. Le vie inesistenti si chiamano trap street o copyright trap.

Il caso più sensazionale di pirateria cartografica smascherata grazie a questi dati fittizi accadde nel Regno Unito fra il 1999 e il 2001, quando emerse che la Automobile Association (grosso modo l'equivalente dell'ACI italiano) aveva copiato le cartine dell'ente cartografico dello stato britannico e risarcì la violazione pagando ben venti milioni di sterline di allora (circa 36 milioni di euro di oggi).

Questi errori intenzionali si usano ancora oggi: li adoperano i creatori delle mappe digitali usate nei navigatori satellitari e negli smartphone, in modo da sapere se qualcuno copia il loro paziente lavoro cartografico e avere le prove schiaccianti della pirateria che li danneggia.

È forse per questo che a volte i navigatori digitali sbagliano o propongono strade improbabili? Per fortuna no: oggi i cartografi digitali usano trucchi più sofisticati, che non rischiano di far perdere l'utente a caccia di vie o località inesistenti. Per esempio, i tratteggi usati per delimitare un'area possono essere composti da linee e punti che sembrano casuali ma in realtà sono parole in codice Morse. Un altro metodo molto elegante è alterare uniformemente gli ultimi decimali delle coordinate geografiche, in modo che siano differenti dai valori reali. La differenza non ha alcun effetto pratico sulla navigazione, perché rappresenta uno scostamento di qualche centimetro, ma consente di dimostrare la provenienza dei dati e rivelare facilmente la pirateria.

Essere onesti conviene, insomma, anche a proposito di mappe: fra l'altro, se vi servono dati cartografici, non volete piratarli ma non potete pagarli, esiste da tempo il progetto senza scopo di lucro Openstreetmap.org, le cui cartine digitali del mondo sono liberamente utilizzabili, a patto di citarne la fonte, senza finire in strade fantasma.

Fonti: Mental Floss, Open Street Map, Wikipedia.

Se invece vi trovate a Bristol, nel Regno Unito, non perdete tempo a cercare di entrare nella viuzza chiamata Lye Close: è riportata chiaramente sulle mappe cartacee, ma in realtà non esiste. Posti fantasma come questi sono segnalati in tutto il mondo: ad Atene, per esempio, una delle più vendute cartine stradali include numerose vie in realtà inesistenti.

Le mappe, insomma, mentono. Di solito si parla di città o strade segrete che non compaiono sulle mappe, ma esiste anche il fenomeno contrario.

No, non è un complotto per nascondere strade o città segrete: è un trucco contro le copie abusive delle mappe. Da almeno un secolo, infatti, i cartografi inseriscono intenzionalmente dei dati falsi qua e là in modo da smascherare chiunque duplichi abusivamente il loro lavoro. I diritti d'autore sulle mappe rappresentano un mercato enorme e la pirateria dei dati delle cartine è molto più frequente di quel che si potrebbe immaginare. Le vie inesistenti si chiamano trap street o copyright trap.

Il caso più sensazionale di pirateria cartografica smascherata grazie a questi dati fittizi accadde nel Regno Unito fra il 1999 e il 2001, quando emerse che la Automobile Association (grosso modo l'equivalente dell'ACI italiano) aveva copiato le cartine dell'ente cartografico dello stato britannico e risarcì la violazione pagando ben venti milioni di sterline di allora (circa 36 milioni di euro di oggi).

Questi errori intenzionali si usano ancora oggi: li adoperano i creatori delle mappe digitali usate nei navigatori satellitari e negli smartphone, in modo da sapere se qualcuno copia il loro paziente lavoro cartografico e avere le prove schiaccianti della pirateria che li danneggia.

È forse per questo che a volte i navigatori digitali sbagliano o propongono strade improbabili? Per fortuna no: oggi i cartografi digitali usano trucchi più sofisticati, che non rischiano di far perdere l'utente a caccia di vie o località inesistenti. Per esempio, i tratteggi usati per delimitare un'area possono essere composti da linee e punti che sembrano casuali ma in realtà sono parole in codice Morse. Un altro metodo molto elegante è alterare uniformemente gli ultimi decimali delle coordinate geografiche, in modo che siano differenti dai valori reali. La differenza non ha alcun effetto pratico sulla navigazione, perché rappresenta uno scostamento di qualche centimetro, ma consente di dimostrare la provenienza dei dati e rivelare facilmente la pirateria.

Essere onesti conviene, insomma, anche a proposito di mappe: fra l'altro, se vi servono dati cartografici, non volete piratarli ma non potete pagarli, esiste da tempo il progetto senza scopo di lucro Openstreetmap.org, le cui cartine digitali del mondo sono liberamente utilizzabili, a patto di citarne la fonte, senza finire in strade fantasma.

Fonti: Mental Floss, Open Street Map, Wikipedia.

2016/11/04

Smascherato un circuito di pirati cinematografici: gli addetti ai lavori di Hollywood

Ultimo aggiornamento: 2016/11/15 23:50.

Vi siete mai chiesti da dove arrivano le copie pirata perfette dei film appena usciti al cinema? E cosa vogliono dire le strane diciture inglesi “For your consideration” (“Per la vostra valutazione”) che ci sono spesso in queste copie?

Ce lo spiega la Warner Bros, che di recente ha portato in tribunale un’agguerritissima organizzazione dedita alla pirateria cinematografica ai più alti livelli. Quest’organizzazione metteva su Google Drive, a disposizione dei propri clienti, copie perfette di film di prima visione o che addirittura non erano ancora usciti al cinema.

Piccolo particolare importante e sorprendente: l’organizzazione piratesca era un’agenzia di talenti cinematografici che opera a Santa Monica, in California. Gente, insomma, che vive di cinema e la cui esistenza dipende dal rispetto del diritto d’autore.

Secondo i documenti della causa, si tratta della Innovative Artists, accusata dalla Warner di aver violato il diritto d’autore mettendo online numerosi film di prima visione, compresi i cosiddetti screener DVD, ossia i DVD ufficiali dei film non ancora usciti, che vengono distribuiti regolarmente dalla Warner per consentire agli operatori di settore di valutarli (vengono inviati per esempio ai giurati che scelgono gli Oscar). Ecco il perché della dicitura “Per la vostra valutazione”.

La Innovative Artists, dice la Warner, riceveva questi DVD e doveva semplicemente inoltrarli ai propri clienti, ma invece li copiava, togliendo loro le protezioni anticopia (Patronus e CSS) e metteva online le copie, rendendole accessibili anche a familiari e amici al di fuori dell’agenzia. Da qui copie abusive di film come Creed - Nato per combattere e In the Heart of the Sea - Le origini di Moby Dick finivano anche nei circuiti di scambio pubblici di Internet, dove venivano duplicate in massa.

La Warner ha identificato la provenienza di quete copie pirata grazie al fatto che i suoi DVD contengono non solo dei sistemi antiduplicazione ma anche dei watermark (codici identificativi individuali) che l’operazione di copia abusiva non rimuoveva. Ora la casa cinematografica sta chiedendo fino a 150.000 dollari di risarcimento per ciascuna violazione del suo diritto d’autore.

La Innovative Artists ha chiesto pubblicamente scusa, ma ha anche sottolineato che “la Warner è ben consapevole... che la condivisione degli screener per le premiazioni è la norma all’interno della comunità di Hollywood.” In altre parole, si parla tanto di utenti pirati, ma stavolta gli utenti non c’entrano. Chi è senza peccato scagli la prima pellicola.

Labels:

anticopia,

copyright,

pirateria,

pirateria nei media,

ReteTreRSI,

watermark

2016/09/09

iPhone 7, le cose realmente da sapere

Ultimo aggiornamento: 2016/09/11 17:20.

Gli articoli che forniscono tutte le specifiche tecniche del nuovo iPhone 7 e 7 Plus sono già tantissimi e non si fa fatica a trovarli, grazie alla solita campagna di promozione Apple offerta gratuitamente da tanti giornalisti, per cui non mi dilungo sulle novità di base: l’iPhone diventa resistente all’acqua e perde la presa per cuffie dedicata. Per il resto, è semplicemente un altro smartphone, mica la soluzione alla fame nel mondo.

La scomparsa della presa per cuffie standard, a mio avviso, è il punto da ponderare, a breve e a lungo termine. Con il nuovo iPhone occorre usare le apposite cuffie (fornite) che si collegano all’unico connettore rimanente del dispositivo, il Lightning, oppure adoperare un adattatore (fornito) per continuare a usare le cuffie dotate di jack standard. L’alternativa è usare cuffie Bluetooth oppure pagare circa 160 euro per le cuffie senza filo AirPod di Apple (non fornite insieme al telefonino e facilissime da perdere camminando o da lasciar ingerire a un bambino).

In altre parole, tutti i dispositivi che finora sfruttavano la presa per cuffie (selfie stick, terminali per carte di credito, accessori per disabili, dispositivi medici, microfoni per i tanti giornalisti che usano lo smartphone come unità di registrazione e montaggio tascabile per le interviste) non funzioneranno più o dovranno essere collegati all’adattatore, che è scomodo e ingombrante (per non parlare dell’estetica, cosa alla quale gli utenti iPhone di solito sono molto affezionati).

Cosa più significativa, il nuovo iPhone rende sempre più difficile estrarre audio dal dispositivo senza passare dai controversi filtri anticopia: l’eliminazione della presa per cuffie chiude sempre più strettamente il cosiddetto analog hole, la “falla analogica”, ossia la possibilità finora presente di poter aggirare sempre e comunque eventuali restrizioni arbitrarie all’uso esportando l’audio attraverso l’uscita analogica.

Un utente legittimo poteva copiare per sé un brano protetto da sistemi anticopia passando dalla presa per cuffie e ottenere una versione di buona qualità da usare su altri suoi dispositivi (esempio tipico: la canzone comprata legalmente ma lucchettata contro la copia e quindi impossibile da riprodurre sul lettore CD dell'auto senza acrobazie discutibili). Nel nuovo iPhone, invece, per ascoltare in cuffia la musica, la radio o qualunque altro contenuto audio occorre passare da dispositivi digitali, sui quali è facile imporre restrizioni, come già accaduto in passato. Questo è decisamente appetibile per chiunque voglia esercitare controllo sui contenuti: case discografiche, case cinematografiche (difficile guardare un film se l’audio non c’è, come fa Cinavia), governi.

Se credete che sia impensabile che vengano messi in commercio dispositivi che si rifiutano di riprodurre un suono scelto arbitrariamente da un’autorità (che so, parole chiave come echelon o falun gong), arrivate tardi: il sistema Cinavia funziona già così ed è nel mio lettore Blu-ray di casa.

La Electronic Frontier Foundation spiega bene le implicazioni a lungo termine della scelta di Apple. Nel leggerle, ricordate la storiella della rana messa nella pentola d’acqua tiepida sopra un fornello acceso. Se l’acqua si scalda lentamente, la rana si abitua man mano alla temperatura che sale, e quando si rende conto che la stanno cucinando è già bollita. Le rane siamo noi.

...Quando infili un cavo audio in uno smartphone, funziona e basta. Non importa se le cuffie sono state fabbricate dalla stessa marca che ha fabbricato il telefono. Non importa neanche cosa intendi fare con il segnale audio: funziona comunque, sia che il cavo vada ad un altoparlante, sia che vada a un mixer o a un registratore.

Il connettore Lightning funziona diversamente. I fabbricanti devono applicare e pagare un compenso di licenza per creare un dispositivo compatibile con Lightning... se è impossibile connettere a un iPhone un altoparlante o un altro dispositivo audio senza che lo governi il software di Apple, allora le grandi aziende dei media possono fare pressioni su Apple perché limiti i modi in cui i clienti di Apple possono usare i loro contenuti. Dato che la legge statunitense protegge le tecnologie di gestione dei diritti digitali (DRM), può essere illegale eludere le eventuali restrizioni anche se lo si fa per ragioni perfettamente legali. Non manca di certo il precedente: queste aziende spinsero Apple a includere il DRM in iTunes.

...I produttori televisivi e cinematografici hanno insistito che devono avere il potere di decidere quali dispositivi possono ricevere segnali video. Possiamo credere che l’industria dei contenuti lascerà stare i segnali audio se le uscite diventano totalmente digitali?

...Va riconosciuto ad Apple che è stata chiara nel dire che non userà la nuova concezione per imporre restrizioni. Ma sta proprio qui il problema: non dovremmo essere costretti a dipendere dal permesso di un fabbricante per usare i suoi apparecchi nel modo che desideriamo (o per fabbricare periferiche o accessori per quegli apparecchi). Quello che possiamo fare con i nostri dispositivi dovrebbe dipendere dai limiti della tecnologia stessa, non dalle decisioni di politica dei loro fabbricanti.

2014/12/26

Cinavia, il sistema antipirateria inutile che blocca i video amatoriali degli onesti

Questo articolo vi arriva grazie alla gentile donazione di “lorenzo.rap*”.

Magic in the Moonlight, il nuovo film di Woody Allen, è in programmazione in questi giorni nei cinema in Europa ma è già uscito in DVD e Blu-Ray e quindi è già in circolazione su Internet in un rip di ottima qualità. Il film, fra l'altro, è bello; ciliegina sulla torta, la trama è una gioia per qualunque debunker e simpatizzante del CICAP.

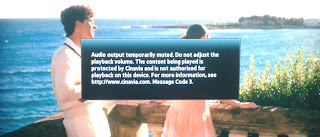

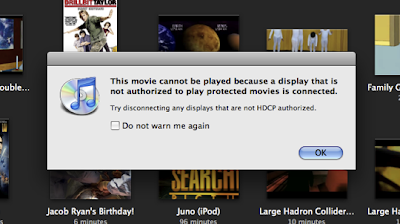

Alcune delle versioni circolanti in Rete producono un effetto piuttosto sorprendente quando vengono riprodotte da un lettore Blu-ray recente: dopo alcuni minuti compare una dicitura in inglese e sparisce l'audio. Nello screenshot mostrato qui sopra, tratto appunto da Magic in the Moonlight, la dicitura recita: “Audio output temporarily muted. Do not adjust the playback volume. The content being played is protected by Cinavia and is not authorised for playback on this device. For more information, see http://www.cinavia.com. Message Code 3.”

L'avviso è generato da un sistema antipirateria incorporato obbligatoriamente nei lettori Blu-ray (è uno standard imposto dalla Blu-ray Association) e venduto da Cinavia. Il sistema si basa sul fatto che nella traccia audio dei film che lo usano vengono incluse delle informazioni non udibili che vengono riconosciute dai lettori Blu-ray. Non è quindi un vero e proprio DRM, ma un watermark: l'effetto è comunque quello di inibire la riproduzione non autorizzata. Il watermark sopravvive ai riversamenti analogici e alle conversioni digitali di formato e risulta presente anche nelle pessime copie abusive fatte con una telecamera al cinema.

Ovviamente Cinavia non regala il proprio sistema a nessuno, né ai produttori dei film, né ai fabbricanti di lettori Blu-ray, per cui alla fine lo paghiamo noi: nel prezzo del biglietto, se andiamo al cinema, e nel prezzo del lettore, se ne acquistiamo uno. Non ho cifre, per ora, per quantificare questo costo, ma è di fatto un prodotto inutile, che non fa nulla per risolvere il problema per il quale viene venduto però fa credere a chi lo usa di aver fatto qualcosa per risolverlo. In altre parole, è l'equivalente cinematografico dell'omeopatia.

Il sistema Cinavia, infatti, non viene installato in tutti i dispositivi: per esempio non c'è in molti media player hardware commerciali, che quindi se ne infischiano del watermark e riproducono senza problemi il contenuto “protetto” da Cinavia. Non solo: esiste software che rimuove il watermark, e oltretutto questo software è legale, perlomeno in Europa, dove le leggi inibiscono la rimozione dei sistemi anticopia ma non parlano di rimozione di watermark (che è un sistema di marchiatura, non di protezione contro la copia: il file “protetto” da Cinavia è infatti perfettamente copiabile).

In pratica, quindi, il sistema Cinavia è facilmente aggirabile da chiunque sia sufficientemente competente e determinato. Non serve a nulla contro i pirati professionisti. Ma ha una conseguenza subdola sugli utenti onesti, quelli che comprano o noleggiano soltanto copie legittime e autorizzate dei film che guardano: blocca i video amatoriali nei quali c'è audio “protetto”. Lo dice chiaramente questa “raccomandazione” della Samsung a proposito di Cinavia:

Sul sito di Cinavia c'è l'equivalente in italiano:

Cinavia offre anche delle linee guida per i video domestici che spiegano ulteriori dettagli.

Supponiamo, per esempio, che riprendiate la vostra famiglia, con la vostra videocamera, durante le feste di fine anno, mentre in sottofondo c'è la TV accesa che mostra un film. Volete conservare per sempre le reazioni dei vostri figli la prima volta che vedono Bambi o scoprono chi è davvero Darth Vader o come funziona l'inganno centrale di The Prestige. In entrambi i casi Cinavia bloccherà la riproduzione del vostro contenuto autoprodotto, perché nel vostro video c'è l'audio di un film “protetto”. Non siete pirati, non volete esserlo, ma i vostri ricordi personali saranno proibiti e irriproducibili. Per riprodurli dovrete imparare a usare sistemi di rimozione dei watermark (se avete le competenze tecniche per farlo). E pagare per usarli. Cornuti e mazziati, insomma.

Ed è per questo che la lotta digitale alla pirateria, praticata con questi mezzucci, non è semplicemente inutile: è perversa.

Magic in the Moonlight, il nuovo film di Woody Allen, è in programmazione in questi giorni nei cinema in Europa ma è già uscito in DVD e Blu-Ray e quindi è già in circolazione su Internet in un rip di ottima qualità. Il film, fra l'altro, è bello; ciliegina sulla torta, la trama è una gioia per qualunque debunker e simpatizzante del CICAP.

Alcune delle versioni circolanti in Rete producono un effetto piuttosto sorprendente quando vengono riprodotte da un lettore Blu-ray recente: dopo alcuni minuti compare una dicitura in inglese e sparisce l'audio. Nello screenshot mostrato qui sopra, tratto appunto da Magic in the Moonlight, la dicitura recita: “Audio output temporarily muted. Do not adjust the playback volume. The content being played is protected by Cinavia and is not authorised for playback on this device. For more information, see http://www.cinavia.com. Message Code 3.”

L'avviso è generato da un sistema antipirateria incorporato obbligatoriamente nei lettori Blu-ray (è uno standard imposto dalla Blu-ray Association) e venduto da Cinavia. Il sistema si basa sul fatto che nella traccia audio dei film che lo usano vengono incluse delle informazioni non udibili che vengono riconosciute dai lettori Blu-ray. Non è quindi un vero e proprio DRM, ma un watermark: l'effetto è comunque quello di inibire la riproduzione non autorizzata. Il watermark sopravvive ai riversamenti analogici e alle conversioni digitali di formato e risulta presente anche nelle pessime copie abusive fatte con una telecamera al cinema.

Ovviamente Cinavia non regala il proprio sistema a nessuno, né ai produttori dei film, né ai fabbricanti di lettori Blu-ray, per cui alla fine lo paghiamo noi: nel prezzo del biglietto, se andiamo al cinema, e nel prezzo del lettore, se ne acquistiamo uno. Non ho cifre, per ora, per quantificare questo costo, ma è di fatto un prodotto inutile, che non fa nulla per risolvere il problema per il quale viene venduto però fa credere a chi lo usa di aver fatto qualcosa per risolverlo. In altre parole, è l'equivalente cinematografico dell'omeopatia.

Il sistema Cinavia, infatti, non viene installato in tutti i dispositivi: per esempio non c'è in molti media player hardware commerciali, che quindi se ne infischiano del watermark e riproducono senza problemi il contenuto “protetto” da Cinavia. Non solo: esiste software che rimuove il watermark, e oltretutto questo software è legale, perlomeno in Europa, dove le leggi inibiscono la rimozione dei sistemi anticopia ma non parlano di rimozione di watermark (che è un sistema di marchiatura, non di protezione contro la copia: il file “protetto” da Cinavia è infatti perfettamente copiabile).

In pratica, quindi, il sistema Cinavia è facilmente aggirabile da chiunque sia sufficientemente competente e determinato. Non serve a nulla contro i pirati professionisti. Ma ha una conseguenza subdola sugli utenti onesti, quelli che comprano o noleggiano soltanto copie legittime e autorizzate dei film che guardano: blocca i video amatoriali nei quali c'è audio “protetto”. Lo dice chiaramente questa “raccomandazione” della Samsung a proposito di Cinavia:

If the video you’re playing back is a home movie or other personal recording, that includes some professionally produced content (including the audio track of a professionally produced movie or television show), you will need to either skip over the parts of the video that contain the professionally produced content during playback or else create or obtain a version of the video that does not include this protected material.

Sul sito di Cinavia c'è l'equivalente in italiano:

Se il video che si intende riprodurre è un film domestico o un’altra registrazione personale che comprende materiale realizzato professionalmente (come la traccia audio di un video realizzato professionalmente), per riprodurre la vostra registrazione senza disattivazione dell’audio esistono due possibilità:

– Mettere in pausa il video, attendere per 30 secondi che l’audio venga riattivato, quindi saltare le parti corrispondenti al materiale di fattura professionale e continuare a riprodurre il resto del video, oppure

– Mettere in pausa il video, attendere per 30 secondi che l’audio venga riattivato, quindi riprodurlo da un diverso disco ottico per almeno 10 minuti prima di continuare la riproduzione del video.

Cinavia offre anche delle linee guida per i video domestici che spiegano ulteriori dettagli.

Supponiamo, per esempio, che riprendiate la vostra famiglia, con la vostra videocamera, durante le feste di fine anno, mentre in sottofondo c'è la TV accesa che mostra un film. Volete conservare per sempre le reazioni dei vostri figli la prima volta che vedono Bambi o scoprono chi è davvero Darth Vader o come funziona l'inganno centrale di The Prestige. In entrambi i casi Cinavia bloccherà la riproduzione del vostro contenuto autoprodotto, perché nel vostro video c'è l'audio di un film “protetto”. Non siete pirati, non volete esserlo, ma i vostri ricordi personali saranno proibiti e irriproducibili. Per riprodurli dovrete imparare a usare sistemi di rimozione dei watermark (se avete le competenze tecniche per farlo). E pagare per usarli. Cornuti e mazziati, insomma.

Ed è per questo che la lotta digitale alla pirateria, praticata con questi mezzucci, non è semplicemente inutile: è perversa.

2014/10/10

Adobe, i sistemi antipirateria spiano i lettori dei libri digitali

Digital Editions 4, l'app per e-book di Adobe, raccoglie una quantità impressionante di dati sui libri letti dai suoi utenti: il titolo del libro, l'autore, la data di acquisto, la durata della lettura, la percentuale letta, quali pagine sono state lette, l'identificativo univoco dell'utente e del dispositivo di lettura e l'indirizzo IP dell'utente.

Già così è un'invasione spettacolare della privacy dell'utente, che non si aspetta di certo di essere spiato nelle proprie abitudini di lettura. Ma c'è di più: Adobe è talmente disinvolta nel raccogliere dati su un'attività così intima e personale come la lettura che se li fa mandare via Internet in chiaro, senza alcuna protezione. Così non solo Adobe può farne l'uso che le pare, ma lo può fare anche chiunque altro si trovi lungo il percorso di trasmissione dei dati via Internet: un amministratore di rete locale, gli altri utenti della stessa rete Wi-Fi, un provider, un governo.

Lo ha segnalato Nate Hoffelder di The Digital Reader, che ha intercettato la fuga di dati personali dal proprio e-reader usando il software libero di monitoraggio Wireshark, che gli ha rivelato che venivano trasmessi molti dati all'indirizzo IP 192.150.16.235, che appartiene ad Adobe. Oltre a quelli già citati, dice Hoffelder, ci sono anche tutti i dati degli altri libri aggiunti alla biblioteca digitale del dispositivo.

Adobe, interpellata, ha confermato questa sorveglianza (tranne la parte riguardante la lettura degli altri libri presenti sull'e-reader) e ha dichiarato che è necessaria per la gestione dei sistemi anticopia e antipirateria, che permettono il “prestito” di libri digitali e il pagamento dei libri in base al numero delle pagine lette (sì, esiste anche questo modello commerciale). Ha dichiarato inoltre che l'indirizzo IP serve per geolocalizzare l'utente allo scopo di tenere conto dei prezzi diversi dello stesso libro nei vari paesi.

Anche nel caso dei libri digitali, come già avvenuto per la musica, i sistemi antipirateria compromettono la privacy e violano le leggi che la tutelano senza ottenere nessun risultato concreto contro le duplicazioni non autorizzate. Nel caso della musica, il colpo di grazia all'uso di questi sistemi fu dato quando quello di Sony infettò i computer degli utenti, rendendoli vulnerabili ad attacchi informatici. La cosa portò ad azioni legali che costarono a Sony milioni di dollari e portarono il Digital Rights Management musicale alla sostanziale estinzione. Chissà se Adobe e l'industria del libro digitale capiranno la lezione.

L'utente può contrastare quest'intrusione modificando l'indirizzamento della propria rete locale in modo che adelogs.adobe.com venga rediretto all'indirizzo 0.0.0.0; questo impedirà ai dati raccolti dall'app di raggiungere Adobe e di viaggiare in chiaro su Internet. Intanto Adobe ha promesso che preparerà un aggiornamento che terrà conto dei problemi evidenziati. Problemi che non sarebbero mai emersi se non ci fosse stata la curiosità di un utente interessato a difendere i propri diritti.

E se vi sembra che il diritto a non essere sorvegliati in quello che si legge sia tutto sommato superfluo, provate a immaginare che qualcuno sappia quanto tempo avete passato a leggere Il Capitale o Mein Kampf o Cinquanta Sfumature di Grigio e sappia precisamente su quali brani vi siete soffermati più a lungo, quando l'avete fatto e dove eravate quando l'avete fatto. Orwell era un ottimista.

Fonti: Electronic Frontier Foundation, Naked Security, The Digital Reader, Ars Technica.

Già così è un'invasione spettacolare della privacy dell'utente, che non si aspetta di certo di essere spiato nelle proprie abitudini di lettura. Ma c'è di più: Adobe è talmente disinvolta nel raccogliere dati su un'attività così intima e personale come la lettura che se li fa mandare via Internet in chiaro, senza alcuna protezione. Così non solo Adobe può farne l'uso che le pare, ma lo può fare anche chiunque altro si trovi lungo il percorso di trasmissione dei dati via Internet: un amministratore di rete locale, gli altri utenti della stessa rete Wi-Fi, un provider, un governo.

Lo ha segnalato Nate Hoffelder di The Digital Reader, che ha intercettato la fuga di dati personali dal proprio e-reader usando il software libero di monitoraggio Wireshark, che gli ha rivelato che venivano trasmessi molti dati all'indirizzo IP 192.150.16.235, che appartiene ad Adobe. Oltre a quelli già citati, dice Hoffelder, ci sono anche tutti i dati degli altri libri aggiunti alla biblioteca digitale del dispositivo.

Adobe, interpellata, ha confermato questa sorveglianza (tranne la parte riguardante la lettura degli altri libri presenti sull'e-reader) e ha dichiarato che è necessaria per la gestione dei sistemi anticopia e antipirateria, che permettono il “prestito” di libri digitali e il pagamento dei libri in base al numero delle pagine lette (sì, esiste anche questo modello commerciale). Ha dichiarato inoltre che l'indirizzo IP serve per geolocalizzare l'utente allo scopo di tenere conto dei prezzi diversi dello stesso libro nei vari paesi.

Anche nel caso dei libri digitali, come già avvenuto per la musica, i sistemi antipirateria compromettono la privacy e violano le leggi che la tutelano senza ottenere nessun risultato concreto contro le duplicazioni non autorizzate. Nel caso della musica, il colpo di grazia all'uso di questi sistemi fu dato quando quello di Sony infettò i computer degli utenti, rendendoli vulnerabili ad attacchi informatici. La cosa portò ad azioni legali che costarono a Sony milioni di dollari e portarono il Digital Rights Management musicale alla sostanziale estinzione. Chissà se Adobe e l'industria del libro digitale capiranno la lezione.

L'utente può contrastare quest'intrusione modificando l'indirizzamento della propria rete locale in modo che adelogs.adobe.com venga rediretto all'indirizzo 0.0.0.0; questo impedirà ai dati raccolti dall'app di raggiungere Adobe e di viaggiare in chiaro su Internet. Intanto Adobe ha promesso che preparerà un aggiornamento che terrà conto dei problemi evidenziati. Problemi che non sarebbero mai emersi se non ci fosse stata la curiosità di un utente interessato a difendere i propri diritti.

E se vi sembra che il diritto a non essere sorvegliati in quello che si legge sia tutto sommato superfluo, provate a immaginare che qualcuno sappia quanto tempo avete passato a leggere Il Capitale o Mein Kampf o Cinquanta Sfumature di Grigio e sappia precisamente su quali brani vi siete soffermati più a lungo, quando l'avete fatto e dove eravate quando l'avete fatto. Orwell era un ottimista.

Fonti: Electronic Frontier Foundation, Naked Security, The Digital Reader, Ars Technica.

2012/12/14

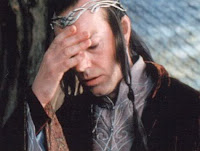

Sistemi anticopia de “Lo Hobbit” paralizzano le proiezioni

Quando io e tanti altri diciamo che i sistemi anticopia e antipirateria puniscono soltanto gli utenti legittimi e non bloccano i pirati, questo è proprio quello che intendiamo: la proiezione della prima di Lo Hobbit, quella in 3D a 48 fotogrammi al secondo, insomma la più speciale e ambita, quella da veri fan, è stata un flop epico, con spettatori inferociti ed esercenti umiliati.

In Italia, stando al Corriere, solo 12 sale sulle 21 attrezzate sono riuscite a proiettare il film, perché i codici di sblocco del sistema anticopia sono arrivati troppo tardi. Disagi analoghi sono stati registrati anche in Francia e Germania.

E poi chi fa film si chiede perché la gente sta a casa e scarica i film a scrocco.

In Italia, stando al Corriere, solo 12 sale sulle 21 attrezzate sono riuscite a proiettare il film, perché i codici di sblocco del sistema anticopia sono arrivati troppo tardi. Disagi analoghi sono stati registrati anche in Francia e Germania.

E poi chi fa film si chiede perché la gente sta a casa e scarica i film a scrocco.

2012/10/26

Amazon: i libri digitali che comprate non sono vostri. Le gioie del DRM

Ho scritto per la Radiotelevisione Svizzera una serie di articoli sulla notizia di una cliente di Amazon che si è trovata con l'e-reader azzerato e svuotato di libri. Il caso ha messo in luce un fatto troppo disinvoltamente ignorato: gli e-book non vengono venduti. Vengono dati in licenza. E la concessione d'uso può essere revocata senza preavviso, senza motivo, senza appello e senza rimborso.

Così ho fatto un test di autodifesa sul mio Kindle e ho tolto i lucchetti digitali ai libri che ho regolarmente comprato. Craccare il DRM anticopia di Amazon è facile e quindi il DRM è inutile e danneggia solo gli acquirenti onesti.

Lo hanno già capito i produttori di software e i venditori di musica. Gli editori no. Sarà meglio che si sveglino. E presto.

Se vi interessa, la storia comincia qui.

Aggiornamento (2012/10/28): è disponibile il podcast della puntata del Disinformatico radiofonico nel quale ho raccontato la vicenda.

Così ho fatto un test di autodifesa sul mio Kindle e ho tolto i lucchetti digitali ai libri che ho regolarmente comprato. Craccare il DRM anticopia di Amazon è facile e quindi il DRM è inutile e danneggia solo gli acquirenti onesti.

Lo hanno già capito i produttori di software e i venditori di musica. Gli editori no. Sarà meglio che si sveglino. E presto.

Se vi interessa, la storia comincia qui.

Aggiornamento (2012/10/28): è disponibile il podcast della puntata del Disinformatico radiofonico nel quale ho raccontato la vicenda.

2012/01/08

Cory Doctorow spiega perché i computer generici spariranno

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Di recente Cory Doctorow (blogger, giornalista e autore di fantascienza) ha tenuto al Chaos Computer Congress di Berlino una lezione di eloquenza straordinaria che riassume magnificamente le preoccupazioni di molti informatici: il computer generico, il PC che esegue qualunque programma, fonte di enorme ricchezza ed emancipazione culturale per tre decenni, è sotto attacco perché è sfuggito di mano.

Non è controllabile da aziende e governi. Ci si può far girare un programma piratato o vedere un film a scrocco. Ci si può installare un programma di crittografia che rende impossibile intercettare le comunicazioni, con grande gioia di terroristi e dissidenti. Lo si può usare per far circolare idee senza che i governi, le religioni o le aziende possano filtrarle, edulcorarle, censurarle. Rende troppo potenti i cittadini e i consumatori. Il PC è quindi un mostro sovversivo e come tale va estirpato.

Come? Non certo facendo retate e irruzioni nelle case, ma sostituendolo dolcemente con oggetti dedicati e lucchettati che l'utente vuole comperare al posto del computer. Invece del PC, oggi vengono offerti dalle aziende (spesso sottocosto, per penetrare il mercato o come canale per vendere altri oggetti) lettori portatili, console di gioco, lettori home theater, tablet, lettori di e-book le cui architetture non-PC permettono il controllo. Su questi oggetti, almeno secondo le intenzioni dei produttori, gira solo il software benedetto dallo Steve Jobs, Bill Gates/Steve Ballmer o Kim Jong Un di turno. O dall'inserzionista pubblicitario di turno.

E tutto questo, ci viene detto, è per il nostro bene. Per permetterci di consumare in modo sicuro e per tutelare i diritti degli editori – pardon, degli autori. Pazienza se questo permette ad Amazon di entrare in casa nostra e togliere dalla nostra biblioteca digitale un libro a suo piacimento. Pazienza se questo significa proporre bootloader come U-EFI che non permettono di caricare sistemi operativi non approvati e controllabili (adieu, Linux). Pazienza se questo vuol dire che diventa illegale discutere di tecnologia o scrivere certi numeri (o certi altri) perché facilitano la pirateria audiovisiva.

Ma non voglio anticipare troppo: Cory Doctorow sa spiegare tutto questo molto, molto meglio di me. Per cui vi propongo qui il video della sua lezione, che a mio avviso dovrebbe essere lettura obbligatoria a scuola, per qualunque informatico e per qualunque consumatore di oggetti seducenti e luccicanti. Non è una questione di mera informatica. È una questione di difendersi dalla lenta erosione delle libertà. Buona visione.

Prima che vi lamentiate che a furia di frequentar cospirazionismi sono diventato complottista, vorrei ricordare che proprio la dimestichezza con i complotti fasulli mi permette di riconoscere meglio quelli reali. E vorrei ricordare che nel 2005 Sony installò un rootkit nei computer degli utenti e che le leggi in molti paesi europei vietano di farsi una copia dei propri film DVD e Blu-ray. Provate a installare su un iPad o iPhone un'app non approvata da Apple. Provate a leggervi un libro che contiene materiale illustrato che Apple ritiene inadatto (l'Ulisse di Joyce a fumetti). È ancora vostro il telefonino o il tablet, se qualcun altro decide arbitrariamente, al di fuori della legge e senza processo, cosa ci potete far girare e leggere? Doctorow fa molti altri esempi. Pensateci.

La sottotitolazione è disponibile in varie lingue, italiano compreso; è stata fatta collettivamente di corsa, è in lavorazione ed è sicuramente migliorabile: potete dare una mano tramite Universal Subtitles. Per quel che mi riguarda, do il consenso alla libera ripubblicazione. La trascrizione dell'originale inglese è disponibile qui.

Questa è la trascrizione tradotta dell'intera relazione di Cory Doctorow. L'originale è sotto licenza Creative Commons CC-BY (come indicato qui) e lo è anche questa traduzione, la cui prima stesura è opera di Luigi Rosa. La revisione finale, e quindi la colpa di eventuali errori, è mia.

This is an Italian translation of Cory Doctorow's talk. Like the original, it can be distributed freely under the Creative Commons CC-BY license. The first draft was written by Luigi Rosa; final revision was done by me and therefore any mistakes are mine.

Cory Doctorow: Quando parlo davanti a persone la cui lingua madre non è l'inglese, faccio sempre un avviso e delle scuse perché parlo molto velocemente. Quando ero alle Nazioni Unite al World Intellectual Property Organization, mi avevano soprannominato il flagello dei traduttori simultanei [risate del pubblico]. Quando mi alzavo per parlare e mi guardavo attorno vedevo una schiera di finestre con dietro i traduttori, tutti con questa espressione [facepalm] [risate]. Quindi se parlerò troppo in fretta vi autorizzo a fare così [agita le braccia] e io rallenterò.

Il discorso di questa sera... wah, wah, waaah [Doctorow risponde a qualcuno del pubblico che agita le braccia, il pubblico ride]... Il discorso di questa sera non riguarda il copyright. Tengo moltissimi discorsi sul copyright; i problemi della cultura e della creatività sono molto interessanti, ma sinceramente comincio ad averne abbastanza. Se volete ascoltare scrittori indipendenti come me tediare il pubblico su cosa stia succedendo al modo in cui ci guadagniamo da vivere, andate pure a cercare su YouTube uno dei tanti discorsi che ho fatto su questo tema.

Questa sera, invece, vorrei parlare di qualcosa più importante: voglio parlare dei computer universali [general purpose]. Perché questi computer sono davvero sbalorditivi; così tanto che la nostra società si sta ancora sforzando di capirli, di capire a cosa servano, come integrarli e come gestirli. Tutto questo, purtroppo, mi riporta al copyright. Perché la natura delle guerre di copyright e le lezioni che ci possono insegnare sulle future lotte per il destino dei computer universali sono importanti.

In principio vi era il software preconfezionato e l'industria che lo produceva. E i file venivano trasferiti su supporti fisici: avevamo buste o scatole di floppy appese nei negozi e vendute come caramelle o riviste. Ed erano molto facili da copiare e così venivano copiati rapidamente da molti, con gran dispiacere di chi scriveva e vendeva software.

Arrivò il DRM 0.96. Iniziarono a introdurre difetti fisici nei dischi o a esigere altri elementi fisici che il software poteva verificare: dongle, settori nascosti, protocolli di domanda e risposta che richiedevano il possesso fisico di grossi ed ingombranti manuali difficili da copiare. Naturalmente questi sistemi fallirono, per due ragioni. Innanzi tutto erano commercialmente impopolari – ovviamente – perché riducevano l'usabilità del software da parte del proprietario legittimo e non andavano a toccare chi si era procurato illegalmente il software. Gli acquirenti legittimi lamentavano che le copie di sicurezza non funzionavano, detestavano sacrificare porte a cui attaccare i dongle e pativano il disagio di dover trasportare manuali voluminosi per poter eseguire il software.

In seconda istanza, tutto questo non fermava i pirati, che trovarono modi molto semplici per modificare il software e aggirare la protezione. In genere quello che succedeva era che qualche esperto dotato di tecnologia ed esperienza pari a quelle di chi produceva il software riusciva a decifrare il programma [reverse engineering] e a rilasciare versioni craccate, che venivano distribuite rapidamente.

Questo tipo di esperienza e tecnologia poteva sembrare altamente specializzata, ma in realtà non lo era affatto. Scoprire cosa facevano dei programmi recalcitranti e aggirare i difetti di floppy scadenti erano competenze di base dei programmatori e lo erano ancora di più in quel periodo, in cui i dischetti erano fragili e lo sviluppo del software era fatto alla buona.

Le strategie anticopia si intensificarono con la diffusione delle reti. Quando si diffusero le BBS, i servizi online, i newsgroup e le mailing list, la competenza di chi capiva come sconfiggere questi sistemi di protezione poteva essere impacchettata come software e disseminata in programmini come i crack file o, all'aumentare della capacità delle reti, divenne possibile diffondere le immagini dei dischi e gli eseguibili craccati.

Questo ci portò al DRM 1.0. Nel 1996 divenne chiaro a tutti quelli che sedevano nelle stanze dei bottoni che stava per succedere qualcosa di importante. Stavamo per entrare in un'economia dell'informazione, qualunque cosa fosse.

Loro credevano che questo significasse un'economia dove avremmo acquistato e venduto informazioni. L'informatica rende le cose efficienti, quindi immaginate i mercati che un'economia dell'informazione poteva creare. Si sarebbe potuto acquistare un libro per un giorno, vendere il diritto di vedere un film a un euro e dare a noleggio il tasto Pausa a un centesimo al secondo. Si sarebbe potuto vendere un film a un certo prezzo in un paese e a un altro prezzo in un altro paese e così via. Le fantasticherie di quei giorni erano un po' come un noioso adattamento fantascientifico del Libro dei Numeri della Bibbia: un tedioso elenco di tutte le permutazioni delle cose che la gente fa con le informazioni e dei modi in cui gliele si poteva far pagare.

Ma nulla di tutto questo sarebbe stato possibile senza la possibilità di controllare il modo in cui le persone usano i propri computer e i file che trasferiamo in essi. Dopotutto era una bella idea pensare di poter vendere i diritti di fruizione di un video per 24 ore o il diritto di trasferire la musica a un iPod ma non di poterla spostare da un iPod a un altro dispositivo. Ma come diavolo si poteva farlo, una volta che la persona era entrata in possesso di un file?

Per far funzionare il tutto, bisognava trovare il modo di impedire che i computer eseguissero certi programmi e analizzassero certi file e processi. Per esempio, si poteva cifrare il file e obbligare l'utente a eseguire un programma che decifrasse il file solamente in determinate circostanze.

Ma come si dice su Internet, a questo punto i problemi sono due. Adesso si deve anche impedire all'utente di salvare il file decrittato e impedirgli di capire dove il programma abbia registrato le chiavi per decrittare il file, perché se l'utente trova quelle chiavi, decritterà il file e non userà la stupida app di lettura.

Ma a questo punto i problemi sono tre [risate], perché adesso si deve impedire agli utenti di condividere il file decrittato con altri utenti. E ora i problemi sono quattro!

Si deve impedire agli utenti che riescono a capire come carpire i segreti dei programmi di sblocco di spiegare ad altri utenti come fare altrettanto, ma ora i problemi sono cinque! Bisogna impedire agli utenti che capiscono come estrarre i segreti dai programmi di decrittazione di dire quali siano questi segreti.

Sono un bel po' di problemi. Ma nel 1996 trovammo una soluzione. Ci fu il trattato WIPO sul copyright, approvato dalla World Intellectual Property Organization delle Nazioni Unite, che creò leggi che resero illegale l'estrazione di segreti dai programmi di sblocco, leggi che resero illegale estrarre dei dati in chiaro dai programmi di sblocco mentre questi stavano girando; leggi che resero illegale dire alla gente come estrarre i segreti dai programmi di sblocco; e leggi che resero illegale ospitare contenuti protetti da copyright e ospitare segreti. Il tutto con una comoda e snella procedura che permetteva di rimuovere cose da Internet senza dover perdere tempo con avvocati, giudici e tutte quelle stronzate. E così la copia illegale finì per sempre [risate e applausi]. L'economia dell'informazione sbocciò in un magnifico fiore che portò prosperità al mondo intero. Come si dice sulle portaerei, "Missione compiuta" [risate e applausi].

Naturalmente non è così che finisce la storia, perché chiunque capiva qualcosa di computer e reti capì che queste leggi creavano più problemi di quanti ne risolvessero. Dopotutto queste erano leggi che rendevano illegale guardare nel proprio computer quando stava eseguendo certi programmi; rendevano illegale raccontare alla gente cosa avevi trovato quando avevi guardato dentro il tuo computer; rendevano facile censurare contenuti su Internet senza dover dimostrare che fosse successo qualcosa di illegale. In poche parole, pretendevano dalla realtà prestazioni irrealistiche e la realtà si rifiutò di collaborare.

Dopotutto, copiare i contenuti divenne invece più semplice dopo che furono passate queste leggi. Copiare non può che diventare più facile! Siamo nel 2011: copiare non sarà mai difficile più di quanto lo sia oggi! I vostri nipoti, al pranzo di Natale, vi diranno "Dai nonno, dai nonna, raccontateci ancora com'era difficile copiare le cose nel 2011, quando non avevate un disco grande come un'unghia che potesse contenere ogni canzone mai incisa, ogni film mai girato, ogni parola pronunciata, ogni fotografia mai scattata... tutto! E trasferire tutto questo così in fretta che neanche te ne accorgevi. Raccontateci ancora quanto era stupidamente difficile copiare le cose nel 2011!"

E così la realtà prevalse e ognuno si fece una sonora risata su quanto erano stravaganti le idee sbagliate che avevamo all'inizio del XXI secolo. E poi fu raggiunta una pace duratura e vi furono libertà e prosperità per tutti [il pubblico ridacchia].

Beh, non proprio. Come la donna della filastrocca, che ingoia un ragno per prendere una mosca e deve ingoiare un uccellino per prendere il ragno e un gatto per prendere l'uccellino e così via, anche una regolamentazione che è d'interesse così generale ma disastrosa nell'implementazione deve partorire una nuova regolamentazione che consolidi il fallimento di quella vecchia. È forte la tentazione di terminare qui la storia concludendo che il problema è che il legislatore è incapace o malvagio, o magari malignamente incapace, e chiuderla lì. Ma non è una conclusione soddisfacente, perché è fondamentalmente un invito alla rassegnazione. Ci dice che i nostri problemi non potranno essere risolti finché stupidità e malvagità saranno presenti nelle stanze dei bottoni, che è come dire che non li risolveremo mai.

Ma io ho un'altra teoria su cosa sia successo. Non è che i legislatori non comprendano l'informatica, perché dovrebbe essere possibile fare delle buone leggi senza essere esperti! I parlamentari vengono eletti per rappresentare aree geografiche e persone, non discipline e problemi. Non abbiamo un parlamentare per la biochimica, né un senatore per la pianificazione urbana, né un parlamentare europeo per il benessere dei bambini (anche se dovremmo averlo). Nonostante tutto, queste persone esperte di politica e leggi, non discipline tecniche, spesso riescono a promulgare leggi buone e coerenti, perché chi governa si affida all'euristica, a regole basate sul buon senso su come bilanciare le voci degli esperti di vari settori che sostengono tesi diverse. Ma l'informatica confonde quest'euristica e la prende a calci in un modo importante, che è il seguente.

Un test importante per valutare se una legge è adatta per uno scopo è, naturalmente, per prima cosa vedere se funziona. In secondo luogo bisogna vedere se, nel funzionare, avrà molti effetti su tutto il resto. Se voglio che il Congresso, il Parlamento o l'Unione Europea regolamentino la ruota è difficile che io ci riesca. Se io dicessi "Beh, sappiamo tutti a cosa servono le ruote e sappiamo che sono utili, ma avete notato che ogni rapinatore di banca ha quattro ruote sulla sua auto quando scappa con il bottino? Non possiamo fare qualcosa?" la risposta sarebbe naturalmente "No", perché non sappiamo come realizzare una ruota che resti generalmente utile per usi legittimi ma sia inutilizzabile per i malintenzionati.

Ed è ovvio per tutti che i benefici generali delle ruote sono così profondi che saremmo matti a rischiare di perderli in una folle missione di bloccare le rapine attraverso la modifica delle ruote. Anche se ci fosse un'epidemia di rapine, anche se la società fosse sull'orlo del collasso a causa delle rapine in banca, nessuno penserebbe che le ruote siano il posto giusto per iniziare a risolvere il problema.

Ma se mi dovessi presentare davanti a quella stessa gente e dire che ho la prova assoluta che i telefoni a viva voce rendono le automobili più pericolose e dicessi "Vorrei che approvaste una legge che rende illegali i viva voce in auto" i legislatori potrebbero rispondere "Sì, ha senso, lo faremo". Potremmo dissentire sul fatto che sia o no una buona idea, se le mie prove stiano in piedi, ma in pochi direbbero "Una volta che togli i viva voce dalle auto queste non sono più auto". Sappiamo che le auto restano tali anche se togliamo qualche funzione.

Le auto servono a scopi specifici, se paragonate alle ruote, e tutto quello che fa il viva voce è aggiungere una funzione ad una tecnologia che è già specializzata. In effetti possiamo applicare anche qui una regola euristica: le tecnologie che hanno scopi specifici sono complesse e si possono togliere loro delle caratteristiche senza menomare la loro utilità di fondo.

Questa regola empirica aiuta molto i legislatori in generale, ma viene resa inutile dai computer e dalle reti universali: i PC e Internet. Perché se pensate ad un software come una funzione, ovvero un computer con un programma di foglio elettronico ha la funzione di foglio elettronico, un computer su cui gira World of Warcraft ha la funzione di MMORPG, allora questa regola euristica porta a pensare che si potrebbe ragionevolmente dire "Costruitemi un computer su cui non girino fogli elettronici" senza che ciò costituisca un attacco all'informatica più di quanto dire "Costruitemi un'auto senza telefoni viva voce" sia un attacco alle automobili.

E se pensiamo ai protocolli e ai siti come funzione della rete, allora dire "Sistemate Internet in modo tale che non sia più possibile utilizzare BitTorrent" oppure "Sistemate Internet in modo tale che Thepiratebay.org non venga più risolto" sembra uguale a dire "Cambiate il segnale di occupato" o "Scollegate dalla rete telefonica la pizzeria all'angolo" e non sembra un attacco ai principi fondamentali dell'interconnessione di reti.

Non comprendere che questa regola empirica che funziona per auto, case e ogni altra area tecnologica importante non funziona per Internet non ti rende malvagio e nemmeno un ignorante. Ti rende semplicemente parte di quella vasta maggioranza del mondo per cui concetti come "Turing complete" e "end-to-end" non hanno significato.

Così i nostri legislatori vanno ad approvare allegramente queste leggi, che diventano parte della realtà del nostro mondo tecnologico. All'improvviso ci sono numeri che non possiamo più scrivere su Internet, programmi che non possiamo più pubblicare e per far sparire materiale legittimo da Internet basta dire "Quella roba viola il copyright". Questo non raggiunge le finalità della legge: non impedisce alla gente di violare il copyright. Ma somiglia superficialmente all'imposizione del rispetto del copyright: soddisfa il sillogismo di sicurezza "bisogna fare qualcosa, sto facendo qualcosa, qualcosa è stato fatto". E così eventuali fallimenti che si verificano possono essere addebitati al fatto che la legge non si spinge abbastanza in là e non a suoi difetti di fondo.

Così i nostri legislatori vanno ad approvare allegramente queste leggi, che diventano parte della realtà del nostro mondo tecnologico. All'improvviso ci sono numeri che non possiamo più scrivere su Internet, programmi che non possiamo più pubblicare e per far sparire materiale legittimo da Internet basta dire "Quella roba viola il copyright". Questo non raggiunge le finalità della legge: non impedisce alla gente di violare il copyright. Ma somiglia superficialmente all'imposizione del rispetto del copyright: soddisfa il sillogismo di sicurezza "bisogna fare qualcosa, sto facendo qualcosa, qualcosa è stato fatto". E così eventuali fallimenti che si verificano possono essere addebitati al fatto che la legge non si spinge abbastanza in là e non a suoi difetti di fondo.

Questo tipo di analogia superficiale ma divergenza di fondo si verifica in altri contesti tecnici. Un mio amico, che è stato un alto dirigente di una ditta di beni di consumo confezionati, mi ha raccontato che una volta quelli del marketing dissero ai tecnici che avevano una grande idea per i detersivi. Da quel momento avrebbero fatto detersivi che rendevano i capi più nuovi ad ogni lavaggio! Dopo che i tecnici avevano tentato invano di spiegare il concetto di "entropia" al marketing [risate] arrivarono a un'altra soluzione... "soluzione"... Svilupparono un detersivo con degli enzimi che aggredivano le fibre sfilacciate, quelle rotte che fanno sembrare vecchio un capo, così che ad ogni lavaggio il capo sarebbe sembrato più nuovo. Ma questo avveniva perché il detersivo digeriva letteralmente gli indumenti. Usarlo faceva sciogliere i capi dentro la lavatrice. Questo era l'opposto di far sembrare il capo più nuovo: il detersivo invecchiava artificialmente i capi a ogni lavaggio. Come utente, più si applicava la "soluzione" al capo di abbigliamento, più diventavano drastici i rimedi per mantenerlo apparentemente nuovo, tanto che alla fine bisognava comperare un vestito nuovo perché quello vecchio si era disfatto.

Quindi oggi abbiamo persone del marketing che dicono "Non abbiamo bisogno di computer, ma di... elettrodomestici. Fatemi un computer che non esegua ogni programma ma solamente un programma che faccia questo lavoro specifico, come lo streaming audio, il routing di pacchetti, o esegua i giochi della Xbox e assicuratevi che non esegua programmi che io non ho autorizzato e che potrebbero ridurre i nostri profitti."

In maniera superficiale, questa sembra un'idea ragionevole: un programma che esegue un compito specifico; dopotutto possiamo mettere un motore elettrico in un frullatore e possiamo installare un motore in una lavapiatti senza preoccuparci se sia possibile eseguire un programma di lavaggio stoviglie in un frullatore. Ma non è quello che succede quando trasformiamo un computer in un "elettrodomestico". Non facciamo un computer che esegue solamente la app "elettrodomestico", ma fabbrichiamo un computer in grado di eseguire ogni tipo di programma e che usa una combinazione di rootkit, spyware e firme digitali per impedire all'utente di sapere quali processi girano, per impedire l'installazione di software e bloccare i processi che non desidera vengano eseguiti.

In altre parole, un elettrodomestico non è un computer a cui è stato tolto tutto, ma un computer perfettamente funzionante con spyware preinstallato dal fornitore [applausi fragorosi]. Grazie.

Perché non sappiamo come costruire un computer multifunzione in grado di eseguire ogni programma che possiamo compilare tranne alcuni programmi che non ci piacciono o che proibiamo per legge o che ci fanno perdere soldi. La migliore approssimazione che abbiamo è un computer con spyware: un computer in cui qualcuno, da remoto, imposta delle regole senza che il proprietario del computer se ne accorga e senza che acconsenta.

Ed ecco che la gestione dei diritti digitali converge sempre verso il malware. C'è stato, ovviamente, quell'incidente famoso, una sorta di regalo alle persone che hanno formulato questa ipotesi, quando la Sony collocò degli installer di rootkit nascosti in 6 milioni di CD audio, che eseguirono segretamente un programma che monitorava i tentativi di leggere tracce audio dai CD e li bloccava; questo programma si nascondeva e induceva il kernel a mentire in merito ai processi in esecuzione e in merito ai file presenti sul disco.

Ma questo non è l'unico esempio. Di recente Nintendo ha rilasciato il 3DS, che aggiorna in maniera opportunistica il firmware ed esegue un controllo di integrità per assicurarsi che il vecchio firmware non sia stato modificato; se vengono rilevate modifiche non autorizzate, l'aggiornamento rende inservibile il dispositivo. Diventa un fermaporta.

Attivisti dei diritti umani hanno diramato allarmi in merito a U-EFI, il nuovo bootloader dei PC, che limita il computer in modo che possa caricare solamente sistemi operativi firmati digitalmente, evidenziando il fatto che i governi repressivi probabilmente non concederanno firme digitali ai sistemi operativi a meno che possano eseguire operazioni nascoste di sorveglianza.

Sul versante della rete, i tentativi di creare una rete che non possa essere utilizzata per violare il copyright portano sempre alle misure di sorveglianza tipiche dei governi repressivi. SOPA, la legge americana Stop Online Piracy Act, impedisce l'utilizzo di tool come DNSSec perché possono essere utilizzati per aggirare i blocchi dei DNS. E vieta anche tool come Tor perché possono essere utilizzati per aggirare le misure di blocco degli IP. Tant'è vero che i fautori di SOPA, la Motion Picture Association of America, hanno diramato un memorandum in cui citano una ricerca secondo la quale SOPA probabilmente funzionerà, perché usa le stesse misure usate in Siria, Cina e Uzbekistan. La loro tesi è che se queste misure funzionano in quegli stati, funzioneranno anche in America! [risate e applausi]

Non applaudite me, applaudite la MPAA! Ora, può sembrare che SOPA sia la mossa finale di una lunga lotta sul copyright e su Internet e può sembrare che se riusciamo a sconfiggere SOPA saremo sulla buona strada per assicurare la libertà dei PC e delle reti. Ma, come ho detto all'inizio di questo discorso, non si tratta di copyright, perché le guerre per il copyright sono solamente la versione 0.9 beta della lunga guerra contro il calcolo che è imminente. L'industria dell'intrattenimento è solamente il primo belligerante di questo conflitto venturo, che occuperà tutto il secolo.