Zitto zitto, Conficker infetta tre milioni e mezzo di utenti

Anche a voi pare strano che da un bel po' di tempo a questa parte non ci siano più le epidemie di virus informatici che periodicamente si scatenavano in passato? Infatti ci sono ancora, ma sono diventate più discrete, ora che lo scopo delle infezioni non è fare danni visibili, ma introdursi di soppiatto per poi usare il sistema infetto per altri crimini.

F-Secure

segnala appunto Conficker, noto anche come , che si aggira per la Rete da novembre scorso e sfrutta una vulnerabilità di Windows (la

MS08-067) che Microsoft ha già corretto da tempo (da

ottobre 2008). L'ultimo

conteggio indica che i PC infettati nel mondo sono oltre tre milioni e mezzo.

E' una stima piuttosto precisa, perché una delle caratteristiche di Conficker è quella di "chiamare casa": dopo essersi insediato nel computer della vittima, si collega automaticamente a vari siti, dai quali scarica un programma ostile scelto dai suoi padroni. Una tecnica in sé non nuova, ma proposta qui con una variante che la rende molto più pericolosa che in passato.

Infatti gli altri virus che "chiamavano casa" potevano essere bloccati in un modo molto semplice: i responsabili della sicurezza di Internet facevano bloccare l'accesso al sito chiamato dal virus, che così non poteva più scaricare nulla o prendere ordini dai suoi malvagi creatori. Una decapitazione efficace e radicale che invece non fa un baffo a Conficker, perché questo virus (più propriamente un

worm, visto che si autopropaga) si collega ogni giorno a un sito differente.

Conficker sa a quale sito collegarsi perché contiene, come dice F-Secure,

"un algoritmo complesso che cambia quotidianamente e si basa sui timestamp

di siti pubblici come Google.com e Baidu.com. Con questo algoritmo, il worm genera molti nomi di dominio possibili ogni giorno. Centinaia di nomi, come : qimkwaify .ws, mphtfrxs .net, gxjofpj .ws, imctaef .cc, and hcweu .org MS08-067 sui computer non aggiornati (e chi non li ha aggiornati è un incosciente), ma tenta di scoprire per forza bruta le password di amministratore sulle reti locali, si propaga utilizzando le condivisioni di rete locale e soprattutto infetta i dispositivi rimovibili (penne USB, dischi esterni) creandovi un particolare file

autorun.inf e depositandovi una DLL.

Per definizione, qualsiasi file

autorun.inf viene eseguito automaticamente dalla funzione Autoplay di Windows quando si inserisce un disco o un CD/DVD o una penna USB (bella furbata, direte voi). Questo vuol dire che se inserite nel vostro computer Windows una penna USB infettata da Conficker, Windows aprirà automaticamente il file

autorun.inf scritto dal worm e ne eseguirà le istruzioni.

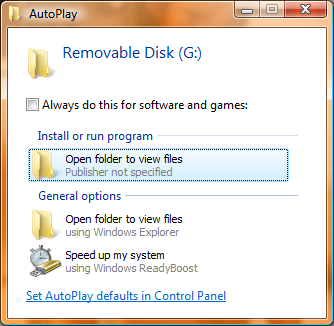

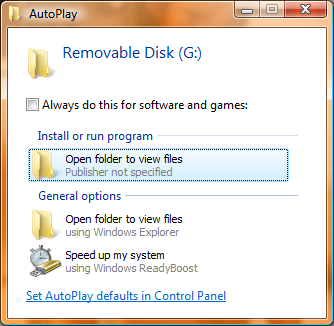

Per esempio, sotto Windows Vista verrà presentata automaticamente una finestra come questa:

Qui scatta l'ingegneria sociale: la prima icona etichettata innocuamente

"Open folder to view files" (

"apri la cartella per visualizzare i file") sembra appartenere a Windows, e in effetti è così, ma è stata richiamata da Conficker, che la usa come travestimento. Cliccando sull'icona, infatti, verrà lanciato Conficker e il computer verrà infettato.

I rimedi contro questo genere di infezione sono molteplici:

- aggiornare Windows con gli aggiornamenti automatici e gratuiti di sicurezza

- usare un antivirus aggiornato per scandire tutto quello che viene inserito o collegato al computer

- disabilitare funzioni intrinsecamente pericolose, come l'Autoplay (le istruzioni sono facilmente reperibili in Rete a seconda della versione di Windows, per esempio qui)

- evitare l'uso promiscuo di penne USB (per esempio per scambiarsi file fra amici o colleghi)

- non cliccare prima di riflettere sul senso del messaggio sullo schermo

Una chicca finale: secondo

The Register, Conficker evita di attaccare computer che si trovano in Ucraìna. Questo potrebbe indicare dove risiedono i suoi padroni.