Molte automobili moderne offrono un sistema keyless di apertura delle portiere e di accensione del motore: al posto dell'ormai consueto telecomando c'è una tessera o una chiavetta elettronica che l'utente può tenere in tasca o in borsa e che apre l'auto e la avvia semplicemente avvicinandosi e toccandone la portiera.

Una gran comodità, ma secondo il giornalista Nick Bilton del New York Times ci sono dei problemi di sicurezza che è meglio conoscere: lui li ha scoperti quando ha visto due ragazzini avvicinarsi alla sua auto, premere un tasto su una misteriosa scatoletta di colore nero e aprire la portiera.

A quanto risulta dalle prime indagini, la scatoletta è un amplificatore di segnale che consente di far credere all'auto che la sua “chiave” elettronica sia vicina quando in realtà è distante (per esempio in casa, mentre l'auto è parcheggiata davanti all'abitazione) e che quindi le portiere debbano sbloccarsi perché il proprietario vuole salire a bordo.

Nelle auto che hanno un normale telecomando, è questo telecomando a trasmettere un segnale radio verso l'automobile; ma in quelle con la tessera o chiavetta elettronica è l'auto a trasmettere costantemente un debole segnale radio che cerca la chiave. Se la trova, le portiere si aprono. L'amplificatore di segnale, un oggetto fra l'altro molto a buon mercato e facilmente reperibile, inganna questo sistema facendogli credere che la chiave sia vicina e che quindi il proprietario dell'auto voglia aprirla e quindi consente l'intrusione silenziosa nella vettura.

La soluzione migliore è non avere questo sistema di chiusura, ma se non lo si può evitare è opportuno tenere la chiave in un contenitore schermante (una scatola metallica o un forno a microonde – ovviamente spento!) quando non la si vuole usare.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2015/04/17

Impressionante successo del phishing: abboccano in troppi

Molti pensano che gli attacchi informatici siano frutto di chissà quali astuzie, ma in realtà gran parte delle incursioni ha successo per via dell'impreparazione delle vittime anche nei confronti delle tecniche d'attacco più banali e classiche.

Un rapporto dell'operatore cellulare statunitense Verizon, intitolato Data Breach Investigations Report, ha analizzato con l'aiuto di esperti del settore ben 80.000 incidenti di sicurezza e 2000 intrusioni in vari paesi del mondo. Fra i tanti dati presentati dal rapporto spicca il numero di attacchi basati sul phishing (l'invio di mail false che simulano mittenti attendibili e includono allegati ostili o link a siti che imitano le pagine d'immissione password dei siti più diffusi): i due terzi dei casi di spionaggio informatico è riconducibile a questa tecnica elementare.

Infatti un'analisi di 150.000 mail di phishing ha indicato che il 23% dei destinatari apre questi messaggi-trappola e l'11% apre anche gli allegati. Il tasso d'ingenuità è insomma inquietante, specialmente in ambienti di lavoro e di governo che trattano dati sensibili e informazioni vitali.

Non solo: in media, dal momento in cui viene inviata una bordata di messaggi-trappola al momento in cui la prima vittima abbocca passano ottantadue secondi, e il 50% delle vittime apre gli allegati o clicca sui link-trappola in meno di un'ora, ossia prima che i responsabili dei sistemi informatici possano intervenire sul problema.

L'unico modo per contenere questo bagno di sangue è educare gli utenti a diffidare dei messaggi che invitano a cliccare su un link o ad aprire un allegato, anche se sembrano provenire da mittenti attendibili. Se sono sgrammaticati o non sono personalizzati, è meglio cestinarli direttamente; un controllo degli allegati con un antivirus aggiornato è sempre consigliabile, e i link vanno esaminati per vedere se portano a siti diversi da quelli dichiarati.

Un rapporto dell'operatore cellulare statunitense Verizon, intitolato Data Breach Investigations Report, ha analizzato con l'aiuto di esperti del settore ben 80.000 incidenti di sicurezza e 2000 intrusioni in vari paesi del mondo. Fra i tanti dati presentati dal rapporto spicca il numero di attacchi basati sul phishing (l'invio di mail false che simulano mittenti attendibili e includono allegati ostili o link a siti che imitano le pagine d'immissione password dei siti più diffusi): i due terzi dei casi di spionaggio informatico è riconducibile a questa tecnica elementare.

Infatti un'analisi di 150.000 mail di phishing ha indicato che il 23% dei destinatari apre questi messaggi-trappola e l'11% apre anche gli allegati. Il tasso d'ingenuità è insomma inquietante, specialmente in ambienti di lavoro e di governo che trattano dati sensibili e informazioni vitali.

Non solo: in media, dal momento in cui viene inviata una bordata di messaggi-trappola al momento in cui la prima vittima abbocca passano ottantadue secondi, e il 50% delle vittime apre gli allegati o clicca sui link-trappola in meno di un'ora, ossia prima che i responsabili dei sistemi informatici possano intervenire sul problema.

L'unico modo per contenere questo bagno di sangue è educare gli utenti a diffidare dei messaggi che invitano a cliccare su un link o ad aprire un allegato, anche se sembrano provenire da mittenti attendibili. Se sono sgrammaticati o non sono personalizzati, è meglio cestinarli direttamente; un controllo degli allegati con un antivirus aggiornato è sempre consigliabile, e i link vanno esaminati per vedere se portano a siti diversi da quelli dichiarati.

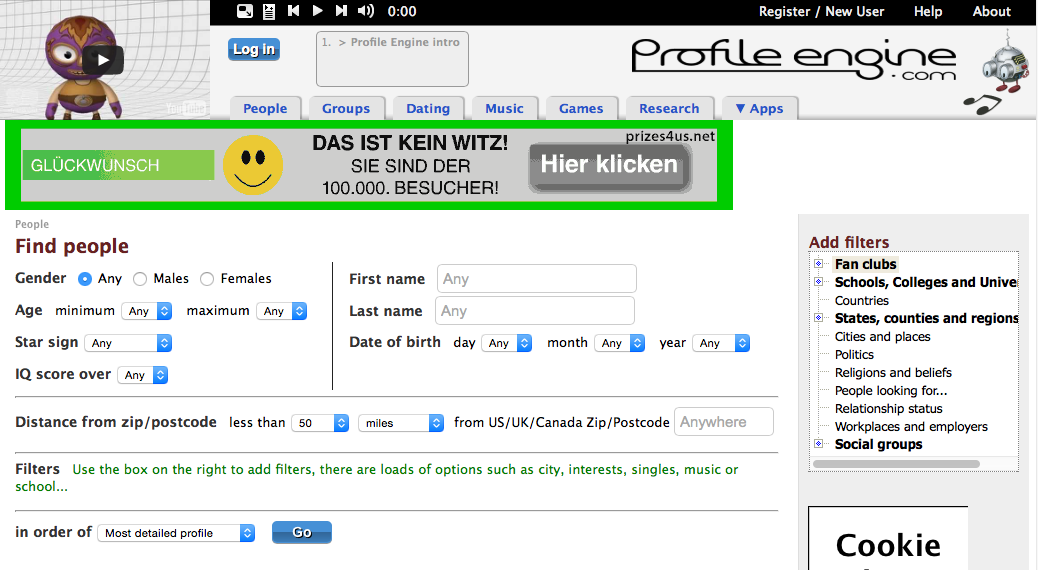

Profile Engine conserva i profili Facebook anche dopo che sono stati eliminati

Avete deciso di uscire da Facebook o di ricominciare da capo la vostra vita social creando un profilo nuovo ed eliminando quello vecchio? Allora v'imbatterete in un problema: c'è in Rete una vecchia copia del vostro profilo Facebook, che rimane visibile a tutti dopo che avete eliminato l'originale.

La copia risiede presso Profile Engine, un motore di ricerca per social network situato in Nuova Zelanda che dal 2008 al 2010 aveva il diritto di esplorare gli archivi di Facebook, di cui doveva diventare la funzione di ricerca avanzata. Da lì Profile Engine ha raccolto oltre 400 milioni di profili, insieme a 15 miliardi di connessioni di amicizia e 3 miliardi di “Mi piace”.

Fra Profile Engine e Facebook c'è stata una lite legale, per cui il motore neozelandese non ha più accesso ai dati del social network, per cui presenta una copia non aggiornata (o solo parzialmente aggiornata) dei profili degli utenti. Profile Engine dice che non può aggiornare i propri archivi, e quindi eliminare la propria copia di un profilo quando la elimina Facebook, perché Facebook non le consente più l'accesso pattuito, e quindi i dati degli utenti restano online anche dopo che sono stati rimossi da Facebook.

I dati dei profili degli utenti di Facebook sono stati ottenuti legalmente da Profile Engine e quindi chi li vuole far eliminare deve rivendicare di essere il proprietario del profilo e poi chiederne la cancellazione usando una procedura descritta esclusivamente in inglese, che di solito comporta l'invio di una scansione di un documento d'identità a un soggetto sconosciuto, con tutti i rischi che questo comporta. In alternativa si può esercitare il diritto all'oblio previsto dall'Unione Europea, chiedendo a Google di rimuovere dai propri risultati i link alla copia del proprio profilo su Profile Engine: il profilo continuerà ad esistere, ma perlomeno non sarà reperibile tramite Google. Una corsa a ostacoli, insomma, per chi vuole riprendersi un po' della privacy che ha regalato incautamente iscrivendosi anni fa a Facebook.

La copia risiede presso Profile Engine, un motore di ricerca per social network situato in Nuova Zelanda che dal 2008 al 2010 aveva il diritto di esplorare gli archivi di Facebook, di cui doveva diventare la funzione di ricerca avanzata. Da lì Profile Engine ha raccolto oltre 400 milioni di profili, insieme a 15 miliardi di connessioni di amicizia e 3 miliardi di “Mi piace”.

Fra Profile Engine e Facebook c'è stata una lite legale, per cui il motore neozelandese non ha più accesso ai dati del social network, per cui presenta una copia non aggiornata (o solo parzialmente aggiornata) dei profili degli utenti. Profile Engine dice che non può aggiornare i propri archivi, e quindi eliminare la propria copia di un profilo quando la elimina Facebook, perché Facebook non le consente più l'accesso pattuito, e quindi i dati degli utenti restano online anche dopo che sono stati rimossi da Facebook.

I dati dei profili degli utenti di Facebook sono stati ottenuti legalmente da Profile Engine e quindi chi li vuole far eliminare deve rivendicare di essere il proprietario del profilo e poi chiederne la cancellazione usando una procedura descritta esclusivamente in inglese, che di solito comporta l'invio di una scansione di un documento d'identità a un soggetto sconosciuto, con tutti i rischi che questo comporta. In alternativa si può esercitare il diritto all'oblio previsto dall'Unione Europea, chiedendo a Google di rimuovere dai propri risultati i link alla copia del proprio profilo su Profile Engine: il profilo continuerà ad esistere, ma perlomeno non sarà reperibile tramite Google. Una corsa a ostacoli, insomma, per chi vuole riprendersi un po' della privacy che ha regalato incautamente iscrivendosi anni fa a Facebook.

2015/04/16

Han Solo: “Siamo a casa”. Ciube: “Sì, ma il copione dov’è?”

Poco fa è stato pubblicato il secondo trailer di Star Wars: The Force Awakens. Eccolo. Buona visione.

Jar Jar Abrams non mi sta simpatico, a causa di quello che ha fatto a Star Trek, ma per la scena finale di questo trailer è difficile non fare salti di gioia :-)

Chissà se ci sarà anche una storia decente, oltre alla sequenza di immagini fatte apposta per compiacere i fan e presentare un assortimento di nuovi oggetti di merchandising da collezionare. Sapete cosa mi fa pensar male, in particolare? Quelle parole di Luke Skywalker (è sua, o meglio dell'attore Mark Hamill, la voce nel trailer) a proposito della Forza che scorre potente nella sua famiglia: “My father has it”.* Notate il tempo verbale presente. Ma Darth Vader è morto, o perlomeno è diventato fantasmino: perché parlarne al presente e farne sentire l'inconfondibile respiro? Non ditemi che Abrams ha trovato un pretesto per farlo tornare in vita semplicemente perché Vader è un cattivo cool.

A proposito, se l'inquadratura di Han e Ciube vi è sembrata familiare, non vi state sbagliando:

Prima che me lo chiediate: no, sono cresciuto a pane e Star Wars, ma non andrò comunque al cinema a vederlo il giorno della prima. Proprio perché sono cresciuto a pane e Star Wars. Aspetterò i commenti altrui.

*Nota da nerd: la frase “The force is strong in my family. My father has it. I have it. My sister has it” è la stessa pronunciata da Luke alla fine de Il Ritorno dello Jedi. Secondo quanto dichiarato da Abrams, è un mix della frase originale e di una nuova registrazione fatta da Mark Hamill. Inoltre il pianeta desertico non è Tatooine, ma un altro, di nome Jakku (fonte).

Jar Jar Abrams non mi sta simpatico, a causa di quello che ha fatto a Star Trek, ma per la scena finale di questo trailer è difficile non fare salti di gioia :-)

Chissà se ci sarà anche una storia decente, oltre alla sequenza di immagini fatte apposta per compiacere i fan e presentare un assortimento di nuovi oggetti di merchandising da collezionare. Sapete cosa mi fa pensar male, in particolare? Quelle parole di Luke Skywalker (è sua, o meglio dell'attore Mark Hamill, la voce nel trailer) a proposito della Forza che scorre potente nella sua famiglia: “My father has it”.* Notate il tempo verbale presente. Ma Darth Vader è morto, o perlomeno è diventato fantasmino: perché parlarne al presente e farne sentire l'inconfondibile respiro? Non ditemi che Abrams ha trovato un pretesto per farlo tornare in vita semplicemente perché Vader è un cattivo cool.

A proposito, se l'inquadratura di Han e Ciube vi è sembrata familiare, non vi state sbagliando:

Prima che me lo chiediate: no, sono cresciuto a pane e Star Wars, ma non andrò comunque al cinema a vederlo il giorno della prima. Proprio perché sono cresciuto a pane e Star Wars. Aspetterò i commenti altrui.

*Nota da nerd: la frase “The force is strong in my family. My father has it. I have it. My sister has it” è la stessa pronunciata da Luke alla fine de Il Ritorno dello Jedi. Secondo quanto dichiarato da Abrams, è un mix della frase originale e di una nuova registrazione fatta da Mark Hamill. Inoltre il pianeta desertico non è Tatooine, ma un altro, di nome Jakku (fonte).

2015/04/14

SpaceX lancia Dragon verso la Stazione Spaziale; atterraggio sperimentale quasi riuscito

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alla gentile donazione di “pioladav*” ed è stato aggiornato dopo la pubblicazione iniziale. Se vi piace, potete incoraggiarmi a scrivere ancora.

Oggi SpaceX ha lanciato con successo verso la Stazione Spaziale Internazionale un missile Falcon con una capsula Dragon. Questo è il video in HD del decollo e dell'arrampicata verso l'orbita. Il decollo vero è proprio è a 19:50; la separazione del primo stadio è a 22:35; lo sgancio della capsula Dragon è a 30:00, seguita dalla spettacolare apertura dei pannelli solari vista dalla telecamera di bordo del secondo stadio a 28:30.

Il volo è stato seguito in diretta dagli astronauti a bordo della Stazione, come mostrato da questa foto pubblicata quasi in tempo reale dall'astronauta Scott Kelly:

Il rientro controllato del primo stadio, con l'intento di farlo atterrare verticalmente su una chiatta nell'Oceano Atlantico, è andato meglio dei tentativi precedenti, ma non si è concluso con pieno successo: Elon Musk ha tweetato che “sembra che il Falcon sia atterrato bene ma che la velocità laterale eccessiva l'abbia fatto rovesciare dopo l'atterraggio”.

Queste sono per ora le uniche immagini disponibili del tentativo di atterraggio: Musk ha dichiarato che sarà pubblicato un video tra alcuni giorni.

La prima impressione è che SpaceX si stia avvicinando progressivamente all'obiettivo ambizioso che si è posta: ha dimostrato di saper far frenare e rientrare in assetto controllato un primo stadio vettore completo e di saperlo dirigere con precisione verso un bersaglio molto piccolo. Il volo spaziale è difficile e procede spesso per miglioramenti graduali: ogni insuccesso è comunque una fonte di dati in più da analizzare per capire come correggere gli errori per il tentativo successivo, che è già pianificato per il 19 giugno.

Elon Musk ha appena pubblicato quest'immagine davvero notevole, che sembra essere un fotogramma tratto da un video e mostra quanto sia piccola la chiatta rispetto al razzo:

SpaceX ha anche postato un Vine che s'interrompe sul più bello. Non è chiaro se sia accelerato o se sia a velocità reale; nel secondo caso, la velocità di discesa è davvero impressionante, così come lo è la manovra correttiva del razzo.

È stato pubblicato su Youtube un video più lungo e in buona definizione che mostra in dettaglio l'atterraggio tentato e il suo epilogo esplosivo.

Notate come le zampe vengano abbassate completamente solo negli ultimi istanti (probabilmente per proteggerle dal calore del getto del motore) e come i motori di stabilizzazione, in cima al razzo, tentino disperatamente di raddrizzare il Falcon. Ma non c'è niente da fare: il razzo s'inclina sempre di più e poi esplode in mille frammenti e in una fiammata. Sarebbe interessante capire se è previsto che la velocità di avvicinamento sia così alta o se si è trattato di un errore.

Una fonte anonima ha pubblicato un video che mostra l'atterraggio del Falcon visto da una telecamera a bordo della chiatta.

Inoltre Ars Technica cita un tweet di Elon Musk, poi cancellato, secondo il quale sembra che la causa dell'impatto sia "stiction in the biprop throttle valve, resulting in control system phase lag": la valvola che regola l'erogazione del propellente si muoveva troppo lentamente e quindi i comandi correttivi di stabilizzazione venivano eseguiti con eccessivo ritardo, causando ulteriori tentativi di correzione, e così via: un problema classico dei sistemi di controllo di stabilità. Risolvibile? Lo vedremo presto.

Oggi SpaceX ha lanciato con successo verso la Stazione Spaziale Internazionale un missile Falcon con una capsula Dragon. Questo è il video in HD del decollo e dell'arrampicata verso l'orbita. Il decollo vero è proprio è a 19:50; la separazione del primo stadio è a 22:35; lo sgancio della capsula Dragon è a 30:00, seguita dalla spettacolare apertura dei pannelli solari vista dalla telecamera di bordo del secondo stadio a 28:30.

Il volo è stato seguito in diretta dagli astronauti a bordo della Stazione, come mostrato da questa foto pubblicata quasi in tempo reale dall'astronauta Scott Kelly:

Il rientro controllato del primo stadio, con l'intento di farlo atterrare verticalmente su una chiatta nell'Oceano Atlantico, è andato meglio dei tentativi precedenti, ma non si è concluso con pieno successo: Elon Musk ha tweetato che “sembra che il Falcon sia atterrato bene ma che la velocità laterale eccessiva l'abbia fatto rovesciare dopo l'atterraggio”.

Queste sono per ora le uniche immagini disponibili del tentativo di atterraggio: Musk ha dichiarato che sarà pubblicato un video tra alcuni giorni.

La prima impressione è che SpaceX si stia avvicinando progressivamente all'obiettivo ambizioso che si è posta: ha dimostrato di saper far frenare e rientrare in assetto controllato un primo stadio vettore completo e di saperlo dirigere con precisione verso un bersaglio molto piccolo. Il volo spaziale è difficile e procede spesso per miglioramenti graduali: ogni insuccesso è comunque una fonte di dati in più da analizzare per capire come correggere gli errori per il tentativo successivo, che è già pianificato per il 19 giugno.

Aggiornamento (3:00 AM)

Elon Musk ha appena pubblicato quest'immagine davvero notevole, che sembra essere un fotogramma tratto da un video e mostra quanto sia piccola la chiatta rispetto al razzo:

SpaceX ha anche postato un Vine che s'interrompe sul più bello. Non è chiaro se sia accelerato o se sia a velocità reale; nel secondo caso, la velocità di discesa è davvero impressionante, così come lo è la manovra correttiva del razzo.

Aggiornamento (2015/04/15)

È stato pubblicato su Youtube un video più lungo e in buona definizione che mostra in dettaglio l'atterraggio tentato e il suo epilogo esplosivo.

Notate come le zampe vengano abbassate completamente solo negli ultimi istanti (probabilmente per proteggerle dal calore del getto del motore) e come i motori di stabilizzazione, in cima al razzo, tentino disperatamente di raddrizzare il Falcon. Ma non c'è niente da fare: il razzo s'inclina sempre di più e poi esplode in mille frammenti e in una fiammata. Sarebbe interessante capire se è previsto che la velocità di avvicinamento sia così alta o se si è trattato di un errore.

Aggiornamento (2015/04/16)

Una fonte anonima ha pubblicato un video che mostra l'atterraggio del Falcon visto da una telecamera a bordo della chiatta.

Inoltre Ars Technica cita un tweet di Elon Musk, poi cancellato, secondo il quale sembra che la causa dell'impatto sia "stiction in the biprop throttle valve, resulting in control system phase lag": la valvola che regola l'erogazione del propellente si muoveva troppo lentamente e quindi i comandi correttivi di stabilizzazione venivano eseguiti con eccessivo ritardo, causando ulteriori tentativi di correzione, e così via: un problema classico dei sistemi di controllo di stabilità. Risolvibile? Lo vedremo presto.

Aggiornamenti per Chrome e Flash

2015/04/13

Una GoPro nello spazio: immagini mozzafiato

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Queste immagini spettacolari provengono dai video delle passeggiate spaziali di manutenzione della Stazione Spaziale Internazionale effettuate da Terry Virts e Barry Wilmore a fine febbraio 2015. I video sono due, sono scaricabili qui su Archive.org e sono stati girati con una normale GoPro dotata di una copertina termica. Buona visione.

Queste immagini spettacolari provengono dai video delle passeggiate spaziali di manutenzione della Stazione Spaziale Internazionale effettuate da Terry Virts e Barry Wilmore a fine febbraio 2015. I video sono due, sono scaricabili qui su Archive.org e sono stati girati con una normale GoPro dotata di una copertina termica. Buona visione.

2015/04/10

Podcast del Disinformatico del 2015/04/10

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Ci vediamo domani alla Festa della Scienza e Filosofia di Foligno?

Domattina alle 9 sarò alla Sala conferenze del liceo scientifico di Foligno, in via Cairoli, per una conferenza intitolata “L'ho letto sul giornale, ma sarà vero? Strumenti informatici contro la disinformazione nei media”, nell'ambito della Festa della Scienza e Filosofia.

L'ingresso è gratuito, ma è meglio prenotarsi. Per tutti i dettagli c'è il sito degli organizzatori: www.labscienze.org. Ci vediamo!

L'ingresso è gratuito, ma è meglio prenotarsi. Per tutti i dettagli c'è il sito degli organizzatori: www.labscienze.org. Ci vediamo!

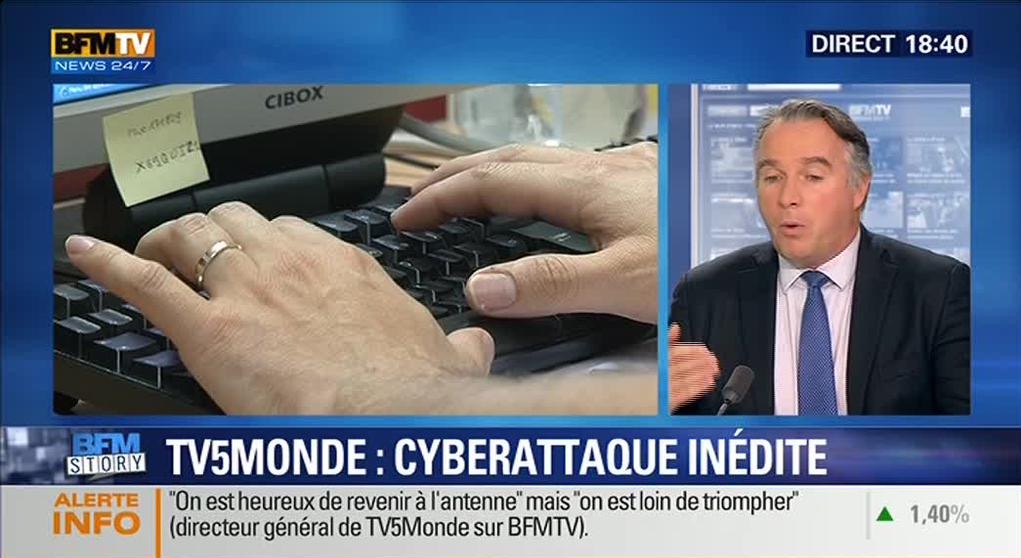

Attacco informatico firmato ISIS oscura TV francese: bella forza, le password erano visibili

La notizia che un attacco informatico rivendicato dall'ISIS è riuscito addirittura a bloccare le trasmissioni televisive di un'emittente francese, TV5Monde, e prendere il controllo del suo sito Web e dei suoi account Facebook e Twitter, ha suscitato scalpore e preoccupazione, ma molti indizi suggeriscono che il successo dell'incursione potrebbe non essere merito della sofisticazione tecnica degli aggressori.

Breaking3zero.com ha pubblicato una propria ricostruzione sorprendentemente dettagliata degli eventi, ma non è chiaro quali siano le sue fonti e se la ricostruzione abbia riscontri. Si sa di certo, invece, che in più occasioni le interviste in video ai giornalisti di TV5Monde mostrano sullo sfondo, oppure su un Post-it, delle password perfettamente leggibili anche in video, come si vede qui sotto.

Queste password sono ancora in bella vista anche dopo l'attacco. Una di esse è lemotdepassedeyoutube, ossia “la password di Youtube”, a protezione (si fa per dire) di un account Youtube di TV5Monde, come ha notato su Twitter l'utente pent0thal guardando questo video, girato dopo l'attacco, dal quale è tratto il fotogramma mostrato qui sopra. Nella stessa immagine, sempre alle spalle dell'intervistato, si legge anche chiaramente la parola Instagram e un altro dato che ha tutta l'aria di essere una password (TV5131W).

Se questo è il livello di attenzione alla sicurezza adottato dal personale della redazione di TV5Monde, la spiegazione più probabile dell'attacco è che qualcuno della redazione abbia abboccato a una classica mail di phishing oppure che qualcuno abbia notato le password sullo sfondo in qualche diretta televisiva e che non fossero attive le misure di sicurezza basilari, come la verifica in due passaggi (o autenticazione a due fattori).

Nessun “hacker” ultrasofisticato al soldo dell'ISIS, insomma, ma tanta superficialità di cui qualche dilettante esaltato ha approfittato, ottenendo un risultato spettacolare all'apparenza ma in realtà banale nella sostanza. Va notato, fra l'altro, che gli aggressori hanno bloccato le trasmissioni ma non sono riusciti a mandare in onda dei propri video, e questo è un altro indicatore della portata relativamente limitata dell'attacco: non hanno preso il controllo, ma hanno semplicemente spaccato tutto. Siamo ben lontani da prodezze come quelle di Captain Midnight e di altri negli anni Ottanta negli Stati Uniti, che avevano messo in onda delle proprie trasmissioni al posto di quelle normali.

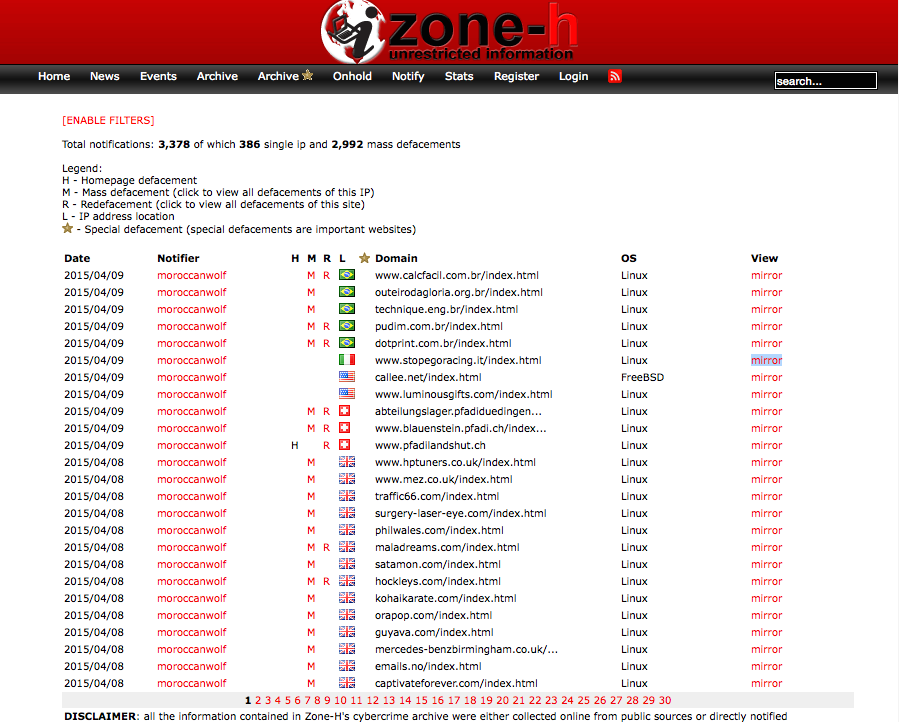

Un'altra dimostrazione della pochezza degli attacchi attribuiti all'ISIS o a suoi simpatizzanti è l'altro bersaglio preso di mira in questi giorni e segnalato con drammaticità per esempio da 20min.ch: i boy scout svizzeri. Non sto scherzando. Seriamente, ISIS, ve la prendete con un sito dei boy scout? Ci fate la figura dei bulletti che rubano le caramelle ai bambini e si sentono eroi.

In realtà basta un giro sui siti che catalogano i defacement (attacchi di puro vandalismo) per scoprire che lo stesso aggressore che ha violato un sito dei boy scout svizzeri se l'è presa con tanti altri siti di vari paesi, tutti accomunati dal fatto di essere siti di piccolo calibro, con difese scarse o inesistenti.

Insomma, non c'è nessun supercriminale in ballo e la Svizzera non è particolarmente presa di mira. In sintesi, incidenti come questi non devono indurre al panico, ma vanno considerati come una buona occasione per mettersi, finalmente, a imparare per bene e mettere in pratica le regole di base della sicurezza informatica invece di appiccicare al monitor password scritte sui Post-it.

Breaking3zero.com ha pubblicato una propria ricostruzione sorprendentemente dettagliata degli eventi, ma non è chiaro quali siano le sue fonti e se la ricostruzione abbia riscontri. Si sa di certo, invece, che in più occasioni le interviste in video ai giornalisti di TV5Monde mostrano sullo sfondo, oppure su un Post-it, delle password perfettamente leggibili anche in video, come si vede qui sotto.

|

| Credit: pent0thal |

Queste password sono ancora in bella vista anche dopo l'attacco. Una di esse è lemotdepassedeyoutube, ossia “la password di Youtube”, a protezione (si fa per dire) di un account Youtube di TV5Monde, come ha notato su Twitter l'utente pent0thal guardando questo video, girato dopo l'attacco, dal quale è tratto il fotogramma mostrato qui sopra. Nella stessa immagine, sempre alle spalle dell'intervistato, si legge anche chiaramente la parola Instagram e un altro dato che ha tutta l'aria di essere una password (TV5131W).

Se questo è il livello di attenzione alla sicurezza adottato dal personale della redazione di TV5Monde, la spiegazione più probabile dell'attacco è che qualcuno della redazione abbia abboccato a una classica mail di phishing oppure che qualcuno abbia notato le password sullo sfondo in qualche diretta televisiva e che non fossero attive le misure di sicurezza basilari, come la verifica in due passaggi (o autenticazione a due fattori).

Nessun “hacker” ultrasofisticato al soldo dell'ISIS, insomma, ma tanta superficialità di cui qualche dilettante esaltato ha approfittato, ottenendo un risultato spettacolare all'apparenza ma in realtà banale nella sostanza. Va notato, fra l'altro, che gli aggressori hanno bloccato le trasmissioni ma non sono riusciti a mandare in onda dei propri video, e questo è un altro indicatore della portata relativamente limitata dell'attacco: non hanno preso il controllo, ma hanno semplicemente spaccato tutto. Siamo ben lontani da prodezze come quelle di Captain Midnight e di altri negli anni Ottanta negli Stati Uniti, che avevano messo in onda delle proprie trasmissioni al posto di quelle normali.

Un'altra dimostrazione della pochezza degli attacchi attribuiti all'ISIS o a suoi simpatizzanti è l'altro bersaglio preso di mira in questi giorni e segnalato con drammaticità per esempio da 20min.ch: i boy scout svizzeri. Non sto scherzando. Seriamente, ISIS, ve la prendete con un sito dei boy scout? Ci fate la figura dei bulletti che rubano le caramelle ai bambini e si sentono eroi.

In realtà basta un giro sui siti che catalogano i defacement (attacchi di puro vandalismo) per scoprire che lo stesso aggressore che ha violato un sito dei boy scout svizzeri se l'è presa con tanti altri siti di vari paesi, tutti accomunati dal fatto di essere siti di piccolo calibro, con difese scarse o inesistenti.

Insomma, non c'è nessun supercriminale in ballo e la Svizzera non è particolarmente presa di mira. In sintesi, incidenti come questi non devono indurre al panico, ma vanno considerati come una buona occasione per mettersi, finalmente, a imparare per bene e mettere in pratica le regole di base della sicurezza informatica invece di appiccicare al monitor password scritte sui Post-it.

Labels:

attacchi informatici,

EPIC FAIL,

password,

ReteTreRSI,

terrorismo

Iscriviti a:

Post (Atom)