Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta terrorismo. Mostra tutti i post

Visualizzazione post con etichetta terrorismo. Mostra tutti i post

2019/03/19

Christchurch: social network manipolati dal terrorismo, ma anche suoi istigatori

Questo articolo è il testo del mio podcast settimanale La Rete in tre minuti su @RadioInblu, in onda ogni martedì alle 9:03 e alle 17:03.

In risposta all’attentato terroristico che ha ucciso decine di persone inermi in due moschee di Christchurch, in Nuova Zelanda, Facebook ha annunciato di aver rimosso circa un milione e mezzo di copie del video trasmesso sul social network in diretta dal terrorista durante l’attacco e di averne bloccate un milione e duecentomila già all’istante del caricamento.

Sono cifre che possono sembrare un successo, ma in realtà rivelano che ben trecentomila copie del video non sono state bloccate preventivamente e sono finite online.

E non va dimenticato che sono stati proprio i social network (non solo Facebook ma anche Youtube) a rendere possibile una diffusione così enorme, mettendo a disposizione di chiunque, gratuitamente, la possibilità di pubblicare qualunque video in diretta e di disseminarlo a milioni di persone, senza pensare agli abusi orrendi ai quali si presta questa possibilità. E sono loro a guadagnare miliardi sulla condivisione di video senza però destinare una parte significativa di quei miliardi alla moderazione efficace dei contenuti di quei video.

Infatti pare contraddittorio che Youtube sia capace di bloccare prontamente un video di una festa di compleanno perché ha in sottofondo una canzone vincolata dal diritto d’autore ma non sia capace di fare altrettanto con un video di terrorismo, il cui audio ha delle caratteristiche altrettanto ben riconoscibili.

Sembra assurdo che i social network, così abili nel profilare tutti i nostri gusti, orientamenti e consumi, non siano capaci di rilevare i deliri di un aspirante terrorista che li sbandiera con tanto di foto.

E pare incredibile che i grandi social network non abbiano le risorse per bloccare seriamente almeno gli hashtag e le parole chiave più ovvie che promuovono l’ideologia e il video dell’attentatore di Christchurch, che infatti continuano a circolare usando lingue e alfabeti diversi dall’inglese. I social network hanno una copertura planetaria, ma a volte sembrano pensare che il mondo finisca ai confini della California.

Certo, filtrare senza eccedere e prestarsi a censure è un problema tecnicamente complesso. Per questo le carenze dei filtri automatici vengono da sempre compensate usando moderatori in carne e ossa. Ma questi moderatori costano e riducono i profitti, per cui i social network non hanno alcun incentivo ad assumerli. Costa meno fare le condoglianze, dire che si sta lavorando per migliorare e fare qualche gesto di facciata, invece di rendersi conto che è il concetto stesso di dare a tutti il potere di pubblicare video in tempo reale a incoraggiare orrori come quello di Christchurch.

Da queste considerazioni è nata una proposta tecnica interessante: eliminare le dirette di massa e introdurre un ritardo di un’oretta prima che qualunque video non giornalistico diventi pubblico. Questo darebbe ai filtri e ai moderatori il tempo di valutarlo ed eventualmente bloccarlo. Il disagio di dover aspettare un pochino prima di poter mostrare a tutti le prodezze del proprio bambino o gattino sarebbe compensato dal fatto che nessun terrorista potrebbe più avere la garanzia che i suoi video di morte finiscano online. Vediamo se i social network avranno il coraggio di provare questa strada.

In risposta all’attentato terroristico che ha ucciso decine di persone inermi in due moschee di Christchurch, in Nuova Zelanda, Facebook ha annunciato di aver rimosso circa un milione e mezzo di copie del video trasmesso sul social network in diretta dal terrorista durante l’attacco e di averne bloccate un milione e duecentomila già all’istante del caricamento.

Sono cifre che possono sembrare un successo, ma in realtà rivelano che ben trecentomila copie del video non sono state bloccate preventivamente e sono finite online.

E non va dimenticato che sono stati proprio i social network (non solo Facebook ma anche Youtube) a rendere possibile una diffusione così enorme, mettendo a disposizione di chiunque, gratuitamente, la possibilità di pubblicare qualunque video in diretta e di disseminarlo a milioni di persone, senza pensare agli abusi orrendi ai quali si presta questa possibilità. E sono loro a guadagnare miliardi sulla condivisione di video senza però destinare una parte significativa di quei miliardi alla moderazione efficace dei contenuti di quei video.

Infatti pare contraddittorio che Youtube sia capace di bloccare prontamente un video di una festa di compleanno perché ha in sottofondo una canzone vincolata dal diritto d’autore ma non sia capace di fare altrettanto con un video di terrorismo, il cui audio ha delle caratteristiche altrettanto ben riconoscibili.

Sembra assurdo che i social network, così abili nel profilare tutti i nostri gusti, orientamenti e consumi, non siano capaci di rilevare i deliri di un aspirante terrorista che li sbandiera con tanto di foto.

E pare incredibile che i grandi social network non abbiano le risorse per bloccare seriamente almeno gli hashtag e le parole chiave più ovvie che promuovono l’ideologia e il video dell’attentatore di Christchurch, che infatti continuano a circolare usando lingue e alfabeti diversi dall’inglese. I social network hanno una copertura planetaria, ma a volte sembrano pensare che il mondo finisca ai confini della California.

Certo, filtrare senza eccedere e prestarsi a censure è un problema tecnicamente complesso. Per questo le carenze dei filtri automatici vengono da sempre compensate usando moderatori in carne e ossa. Ma questi moderatori costano e riducono i profitti, per cui i social network non hanno alcun incentivo ad assumerli. Costa meno fare le condoglianze, dire che si sta lavorando per migliorare e fare qualche gesto di facciata, invece di rendersi conto che è il concetto stesso di dare a tutti il potere di pubblicare video in tempo reale a incoraggiare orrori come quello di Christchurch.

Da queste considerazioni è nata una proposta tecnica interessante: eliminare le dirette di massa e introdurre un ritardo di un’oretta prima che qualunque video non giornalistico diventi pubblico. Questo darebbe ai filtri e ai moderatori il tempo di valutarlo ed eventualmente bloccarlo. Il disagio di dover aspettare un pochino prima di poter mostrare a tutti le prodezze del proprio bambino o gattino sarebbe compensato dal fatto che nessun terrorista potrebbe più avere la garanzia che i suoi video di morte finiscano online. Vediamo se i social network avranno il coraggio di provare questa strada.

2018/12/18

Nuova mail di estorsione di massa: stavolta minaccia bombe. Fallisce miseramente

Questo è il testo (leggermente ampliato) del mio podcast La Rete in tre minuti per Radio Inblu di questa settimana, che potete ascoltare qui.

Vi ricordate la recente mail di ricatto, mandata a tantissime persone, che diceva che un criminale informatico era entrato nel vostro computer mentre guardavate siti per adulti, vi aveva videoregistrato attraverso la telecamerina del computer, e voleva denaro per non diffondere il video?

Era un bluff totale, perché i criminali che la mandavano non avevano registrato nulla e contavano semplicemente sulle abitudini e sui sensi di colpa delle persone, ma ha funzionato lo stesso: un numero non trascurabile di utenti ha pagato, secondo quanto risulta dal monitoraggio dei conti Bitcoin sui quali finivano i soldi incassati dai truffatori.

Ora qualcuno ha avuto la pensata di usare lo stesso modello di estorsione basato sul bluff ma di cambiare la ragione del ricatto: nei giorni scorsi scuole, aziende, ospedali e tribunali negli Stati Uniti, in Australia, in Canada e in Nuova Zelanda hanno ricevuto una mail che avvisava che all’interno dell’edificio era stata nascosta una bomba che sarebbe esplosa se non fosse stato pagato entro sera un riscatto di circa 20.000 euro.

Questo è un campione della mail, che circola in varie versioni:

Stavolta, però, le cose sono andate ben diversamente: a quanto risulta finora, nessuno ha pagato e tutti gli enti coinvolti hanno avvisato le autorità, che poi hanno evacuato e setacciato gli edifici, senza trovare nulla. L’ultimatum è scaduto e non è successo nulla, a conferma del fatto che si trattava di una finta.

Il consiglio delle forze dell’ordine, per chi dovesse ricevere questa mail di estorsione, è non rispondere, non tentare di contattare il mittente, non pagare e invece contattare appunto la polizia, senza cancellare la mail di ricatto, perché al suo interno ci sono dati tecnici che consentiranno probabilmente agli investigatori di risalire all’incosciente autore di questa estorsione internazionale.

Incosciente perché se le autorità tendono, per mancanza di risorse, a dover chiudere un occhio su estorsioni private, come quella della mail riguardante le visite ai siti a luci rosse, di certo non lo fanno per chi si rende colpevole di falsi allarmi bomba che sconvolgono l’ordine pubblico. Questo nuovo aspirante ricattatore avrà ora alle calcagna le polizie di mezzo mondo.

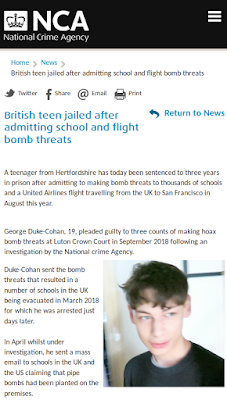

Lo sa bene George Duke-Cohan, un diciannovenne britannico che è stato condannato a tre anni di carcere per aver inviato allarmi bomba via mail a centinaia di scuole nel Regno Unito e negli Stati Uniti e persino a un aereo di linea in volo. Pensava di far parte di un potentissimo gruppo di hacker sovversivi, che si faceva chiamare la Squadra di Apophis, e invece è stato identificato e arrestato nel giro di pochi giorni.

Questo diciannovenne faceva queste cose perché desiderava ossessivamente l’attenzione dei suoi seguaci nei social network, senza pensare agli effetti dei suoi gesti. Dalle nostre parti, senza arrivare alle estorsioni e agli allarmi bomba di massa, altri irresponsabili mandano via Internet insulti, minacce e provocazioni per ottenere il plauso dei propri follower, come si chiamano ora i seguaci. Ma è opportuno ricordare che anche su Internet le azioni hanno conseguenze. Forse sarebbe ora di insegnarlo. E di impararlo una volta per tutte.

Vi ricordate la recente mail di ricatto, mandata a tantissime persone, che diceva che un criminale informatico era entrato nel vostro computer mentre guardavate siti per adulti, vi aveva videoregistrato attraverso la telecamerina del computer, e voleva denaro per non diffondere il video?

Era un bluff totale, perché i criminali che la mandavano non avevano registrato nulla e contavano semplicemente sulle abitudini e sui sensi di colpa delle persone, ma ha funzionato lo stesso: un numero non trascurabile di utenti ha pagato, secondo quanto risulta dal monitoraggio dei conti Bitcoin sui quali finivano i soldi incassati dai truffatori.

Ora qualcuno ha avuto la pensata di usare lo stesso modello di estorsione basato sul bluff ma di cambiare la ragione del ricatto: nei giorni scorsi scuole, aziende, ospedali e tribunali negli Stati Uniti, in Australia, in Canada e in Nuova Zelanda hanno ricevuto una mail che avvisava che all’interno dell’edificio era stata nascosta una bomba che sarebbe esplosa se non fosse stato pagato entro sera un riscatto di circa 20.000 euro.

Questo è un campione della mail, che circola in varie versioni:

There is the bomb (tronitrotoluene) in the building where your business is located. My recruited person constructed an explosive device under my direction. It has small dimensions and it is hidden very well, it is impossible to damage the supporting building structure by my bomb, but there will be many wounded people if it detonates.

My man is controlling the situation around the building. If any unnatural behavior, panic or emergency is noticed he will power the device.

I want to suggest you a deal. You send me $20’000 in Bitcoin and the bomb will not detonate, but do not try to fool me -I warrant you that I have to call off my man solely after 3 confirmations in blockchain network.

My payment details (Bitcoin address)- 149oyt2DL52Jgykhg5vh7Jm10pdpfuyVqd

You must pay me by the end of the workday. If the working day is over and people start leaving the building explosive will explode.

This is just a business, if I do not see the money and the bomb detonates, next time other commercial enterprises will send me a lot more, because this is not a single incident. I wont enter this email. I check my Bitcoin wallet every 40 min and after seeing the payment I will order my mercenary to leave your district. If an explosion occurred and the authorities see this letter:

we arent a terrorist society and do not assume responsibility for explosions in other places.

Stavolta, però, le cose sono andate ben diversamente: a quanto risulta finora, nessuno ha pagato e tutti gli enti coinvolti hanno avvisato le autorità, che poi hanno evacuato e setacciato gli edifici, senza trovare nulla. L’ultimatum è scaduto e non è successo nulla, a conferma del fatto che si trattava di una finta.

Il consiglio delle forze dell’ordine, per chi dovesse ricevere questa mail di estorsione, è non rispondere, non tentare di contattare il mittente, non pagare e invece contattare appunto la polizia, senza cancellare la mail di ricatto, perché al suo interno ci sono dati tecnici che consentiranno probabilmente agli investigatori di risalire all’incosciente autore di questa estorsione internazionale.

Incosciente perché se le autorità tendono, per mancanza di risorse, a dover chiudere un occhio su estorsioni private, come quella della mail riguardante le visite ai siti a luci rosse, di certo non lo fanno per chi si rende colpevole di falsi allarmi bomba che sconvolgono l’ordine pubblico. Questo nuovo aspirante ricattatore avrà ora alle calcagna le polizie di mezzo mondo.

Lo sa bene George Duke-Cohan, un diciannovenne britannico che è stato condannato a tre anni di carcere per aver inviato allarmi bomba via mail a centinaia di scuole nel Regno Unito e negli Stati Uniti e persino a un aereo di linea in volo. Pensava di far parte di un potentissimo gruppo di hacker sovversivi, che si faceva chiamare la Squadra di Apophis, e invece è stato identificato e arrestato nel giro di pochi giorni.

Questo diciannovenne faceva queste cose perché desiderava ossessivamente l’attenzione dei suoi seguaci nei social network, senza pensare agli effetti dei suoi gesti. Dalle nostre parti, senza arrivare alle estorsioni e agli allarmi bomba di massa, altri irresponsabili mandano via Internet insulti, minacce e provocazioni per ottenere il plauso dei propri follower, come si chiamano ora i seguaci. Ma è opportuno ricordare che anche su Internet le azioni hanno conseguenze. Forse sarebbe ora di insegnarlo. E di impararlo una volta per tutte.

2017/11/02

L’archivio CIA su Osama bin Laden

Ultimo aggiornamento: 2017/11/03 11:40.

L’1/11 la CIA ha messo online circa 321 gigabyte di dati che dichiara di aver recuperato dalla residenza di Osama bin Laden ad Abbottabad, in Pakistan, nell’incursione del 2 maggio 2011 che portò all’uccisione di bin Laden stesso. Non è il primo rilascio di materiale di questo genere: un primo lotto era stato reso pubblico nel 2015.

L’archivio di circa 470.000 file è scaricabile qui ed è filtrato per togliere materiali protetti da copyright, malware, pornografia, doppioni e informazioni ritenute tuttora sensibili. C’è anche il diario di bin Laden (ANSA parla di “giornale”, ignorando che journal in inglese significa diario). Maggiori dettagli sul contenuto dell’archivio sono nel comunicato stampa della CIA.

È decisamente presto per poter fare qualunque valutazione approfondita sul contenuto di questo enorme dossier di materiale eterogeneo: per ora emergono soltanto alcune considerazioni secondarie, come il fatto che tra i film trovati sui vari dispositivi elettronici nella residenza c’erano alcuni documentari su bin Laden e che alcuni video sotto copyright sono sfuggiti al filtro della CIA.

L’elenco dei video include anche quello che dal nome sembrerebbe essere il documentario complottista Loose Change 2, che sosteneva che bin Laden non era l’artefice dei catastrofici attentati dell’11 settembre 2001. C'è anche chi nota una collezione di videogiochi erotici vintage. Questo non vuol dire che Osama bin Laden fosse cultore di alcunché: i file erano a disposizione dei residenti nel compound.

Va detto, inoltre, che la provenienza e l’autenticità di tutto questo materiale non sono verificabili. Tuttavia gli esperti possono ora consultarlo per valutarne la coerenza interna.

2017/11/03 11:40. L’archivio è stato rimosso: restano solo il comunicato stampa e il PDF del diario di bin Laden, che però è in un formato corrotto. Visitando la pagina che ospitava i link per lo scaricamento compare solo la dicitura “The Abbottabad files are temporarily unavailable pending resolution of a technical issue. We are working to make the material available again as soon as possible." Staremo a vedere. Intanto c'è chi ha iniziato a pubblicare su Twitter le immagini presenti nell’archivio.

L’1/11 la CIA ha messo online circa 321 gigabyte di dati che dichiara di aver recuperato dalla residenza di Osama bin Laden ad Abbottabad, in Pakistan, nell’incursione del 2 maggio 2011 che portò all’uccisione di bin Laden stesso. Non è il primo rilascio di materiale di questo genere: un primo lotto era stato reso pubblico nel 2015.

L’archivio di circa 470.000 file è scaricabile qui ed è filtrato per togliere materiali protetti da copyright, malware, pornografia, doppioni e informazioni ritenute tuttora sensibili. C’è anche il diario di bin Laden (ANSA parla di “giornale”, ignorando che journal in inglese significa diario). Maggiori dettagli sul contenuto dell’archivio sono nel comunicato stampa della CIA.

È decisamente presto per poter fare qualunque valutazione approfondita sul contenuto di questo enorme dossier di materiale eterogeneo: per ora emergono soltanto alcune considerazioni secondarie, come il fatto che tra i film trovati sui vari dispositivi elettronici nella residenza c’erano alcuni documentari su bin Laden e che alcuni video sotto copyright sono sfuggiti al filtro della CIA.

L’elenco dei video include anche quello che dal nome sembrerebbe essere il documentario complottista Loose Change 2, che sosteneva che bin Laden non era l’artefice dei catastrofici attentati dell’11 settembre 2001. C'è anche chi nota una collezione di videogiochi erotici vintage. Questo non vuol dire che Osama bin Laden fosse cultore di alcunché: i file erano a disposizione dei residenti nel compound.

Va detto, inoltre, che la provenienza e l’autenticità di tutto questo materiale non sono verificabili. Tuttavia gli esperti possono ora consultarlo per valutarne la coerenza interna.

2017/11/03 11:40. L’archivio è stato rimosso: restano solo il comunicato stampa e il PDF del diario di bin Laden, che però è in un formato corrotto. Visitando la pagina che ospitava i link per lo scaricamento compare solo la dicitura “The Abbottabad files are temporarily unavailable pending resolution of a technical issue. We are working to make the material available again as soon as possible." Staremo a vedere. Intanto c'è chi ha iniziato a pubblicare su Twitter le immagini presenti nell’archivio.

2017/06/05

Cory Doctorow: perché bandire la crittografia è una misura antiterrorismo inutile

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/06/06 12:05.

In occasione dell'attentato a Londra di sabato sera e in risposta ai conseguenti proclami del primo ministro britannico Theresa May di voler “togliere agli estremisti i loro spazi sicuri online”, Cory Doctorow ha aggiornato il proprio saggio del 2015 sulla fondamentale stupidità e inutilità di quest'idea, che implica vietare completamente la crittografia delle comunicazioni.

In parole semplici: chiunque proponga di mettere al bando la crittografia in nome della sicurezza antiterrorismo non ha capito come funziona Internet, non ha capito come funziona l'informatica e dimostra solo la propria incompetenza e la propria voglia di usare Internet come babau di comodo senza risolvere i problemi reali, come il taglio drastico delle risorse di polizia (verificato da FullFact).

Propongo qui, in traduzione italiana, le parti salienti del saggio di Doctorow. Sentitevi liberi di sostituire “Theresa May” con qualunque governante (con rarissime eccezioni): l'equazione non cambia.

In occasione dell'attentato a Londra di sabato sera e in risposta ai conseguenti proclami del primo ministro britannico Theresa May di voler “togliere agli estremisti i loro spazi sicuri online”, Cory Doctorow ha aggiornato il proprio saggio del 2015 sulla fondamentale stupidità e inutilità di quest'idea, che implica vietare completamente la crittografia delle comunicazioni.

In parole semplici: chiunque proponga di mettere al bando la crittografia in nome della sicurezza antiterrorismo non ha capito come funziona Internet, non ha capito come funziona l'informatica e dimostra solo la propria incompetenza e la propria voglia di usare Internet come babau di comodo senza risolvere i problemi reali, come il taglio drastico delle risorse di polizia (verificato da FullFact).

Propongo qui, in traduzione italiana, le parti salienti del saggio di Doctorow. Sentitevi liberi di sostituire “Theresa May” con qualunque governante (con rarissime eccezioni): l'equazione non cambia.

...È impossibile esagerare nel dire quanto sia imbecille l'idea di sabotare la crittografia agli occhi di chi capisce la sicurezza informatica. Se vuoi proteggere i tuoi dati sensibili quando sono fermi -- sul tuo disco rigido, nel cloud, sul telefonino che hai dimenticato sul treno la settimana scorsa e non hai più rivisto -- o quando sono in viaggio, quando li mandi al tuo medico o alla tua banca o ai tuoi colleghi di lavoro, devi usare della buona crittografia. Se usi crittografia intenzionalmente compromessa, che ha una "porta sul retro" di cui in teoria dovrebbero avere le chiavi soltanto i "buoni", in pratica non hai sicurezza.

... Questo succede per due ragioni. La prima è il dubbio che si possa rendere sicura una crittografia mantenendo un passepartout usabile dalle autorità. Come ha spiegato l'avvocato e informatico Jonathan Mayer, aggiungere la complessità dei passepartout alla nostra tecnologia “introdurrebbe rischi di sicurezza non quantificabili”. Rendere ermetici i sistemi di sicurezza che proteggono le nostre case, le nostre finanze, la nostra salute e la nostra privacy è già difficile: renderli ermetici tranne quando le autorità non vogliono che lo siano è impossibile.

Quello che Theresa May crede di dire è “Ordineremo a tutti i creatori di software che riusciamo a raggiungere di introdurre nei loro strumenti delle 'porte sul retro' (backdoor) per noi”. Questo comporta problemi enormi: non esistono porte sul retro che fanno entrare soltanto i buoni. Se nel tuo Whatsapp o Google Hangouts c'è un difetto inserito intenzionalmente, allora le spie straniere, i criminali, i poliziotti corrotti [...] prima o poi scopriranno questa vulnerabilità. Saranno in grado anche loro -- e non solo i servizi di sicurezza -- di usarla per intercettare tutte le nostre comunicazioni. Che includono cose come le foto dei tuoi bimbi che fanno il bagnetto e che mandi ai tuoi genitori o i segreti commerciali che mandi ai tuoi colleghi.

Ma questo è solo l'inizio. Theresa May non capisce granché la tecnologia, per cui in realtà non sa cosa sta chiedendo.

Affinché funzioni la sua proposta, Theresa May dovrà impedire ai britannici di installare software proveniente da creatori che sono al di fuori della sua giurisdizione. Le forme di comunicazione sicura migliori sono già progetti liberi/open source, mantenuti da migliaia di programmatori indipendenti in tutto il mondo. Sono ampiamente disponibili e grazie a cose come la firma crittografica sono scaricabili da qualunque server del mondo (non solo quelli grandi come Github) ed è possibile verificare, in modo molto attendibile, che non sono stati alterati.

May non è l'unica: il regime che propone è già in atto in paesi come Siria, Russia e Iran (per la cronaca, nessuno di questi paesi ha avuto molto successo nel farlo). I governi autoritari tentano di limitare l'uso delle tecnologie sicure in due modi: filtraggio della rete e obblighi tecnologici.

Theresa May ha già dimostrato di credere di poter ordinare ai provider nazionali di bloccare l'accesso a certi siti (anche qui, per la cronaca, la cosa non ha avuto molto successo). Il passo successivo è ordinare un filtraggio in stile cinese che usi la deep packet inspection per cercare di distinguere il traffico e bloccare i programmi proibiti. Questa è una sfida tecnologica formidabile. I protocolli fondamentali di Internet, come l'IPv4/6, il TCP e l'UDP, hanno la capacità intrinseca di creare “tunnel” di un protocollo nell'altro. Questo rende trascendentalmente difficile capire se un dato pacchetto è in una lista bianca o in una lista nera, specialmente se si vuole ridurre al minimo il numero di sessioni “buone” bloccate per errore.

Ancora più ambiziosa è l'idea di stabilire per legge quale codice possano eseguire i sistemi operativi nel Regno Unito. Nella piattaforma iOS di Apple e in varie console di gioco abbiamo dei regimi nei quali una singola azienda usa contromisure per garantire che solo il software da lei benedetto giri sui dispositivi che ci vende. Queste aziende potrebbero, in effetti, essere obbligate (da un ordine del Parlamento) a bloccare il software di sicurezza. Ma anche così bisognerebbe fare i conti col fatto che gli altri stati dell'UE e paesi come gli Stati Uniti probabilmente non farebbero la stessa cosa e quindi chiunque comprasse il suo iPhone a Parigi o a New York potrebbe entrare nel Regno Unito con il proprio software di sicurezza intatto e mandare messaggi che il governo non potrebbe leggere.

Ma poi c'è il problema delle piattaforme più aperte, come le varianti di GNU/Linux, BSD e gli altri unix, Mac OS X e tutte le versioni di Windows non per dispositivi mobili. In teoria gli operatori commerciali -- Apple e Microsoft -- potrebbero essere obbligati dal Parlamento a cambiare i propri sistemi operativi in modo da bloccare in futuro i software di sicurezza, ma questo non impedirebbe alla gente di continuare a usare tutti i PC già esistenti per eseguire del codice che il Primo Ministro vuole bandire.

Ancora più difficile è il mondo dei sistemi operativi liberi/aperti come GNU/Linux e BSD, che sono lo standard di riferimento per i server e sono usati diffusamente sui computer desktop (specialmente dai tecnici e dagli amministratori che fanno funzionare l'informatica del paese). Non esiste alcun meccanismo tecnico o legale che permetta a del codice progettato per essere modificato dai suoi utenti di coesistere con una regola che dice che il codice deve trattare i suoi utenti come avversari e cercare di impedire loro di eseguire codice proibito.

In altre parole, questo è quello che propone Theresa May:

-- tutte le comunicazioni dei cittadini britannici devono essere facilmente intercettabili da criminali, guardoni e spie straniere

-- a qualunque azienda a portata del governo britannico deve essere vietato di produrre software di sicurezza

-- tutti i principali archivi di codice, come Github e Sourceforge, devono essere bloccati

-- i motori di ricerca non devono rispondere alle ricerche di pagine Web che contengano software di sicurezza

-- deve cessare praticamente tutta la ricerca accademica britannica nella sicurezza informatica: questa ricerca deve svolgersi solo in ambienti proprietari che non hanno obblighi di pubblicazione dei propri risultati, come i laboratori di ricerca e sviluppo delle industrie e i servizi di sicurezza

-- tutti i pacchetti in ingresso e in uscita dal paese, e all'interno del paese, devono essere assoggettati a una deep packet inspection in stile cinese e devono essere bloccati tutti quelli che sembrano provenire da software di sicurezza.

-- i giardini cintati esistenti (come iOS e le console di gioco) dovranno essere obbligati a vietare agli utenti di installare software di sicurezza

-- chiunque visiti il Regno Unito dall'estero deve farsi sequestrare gli smartphone in frontiera fino a quando riparte

-- i produttori di sistemi operativi proprietari (Microsoft e Apple) devono ricevere l'ordine di riprogettare questi sistemi operativi come giardini cintati che consentano agli utenti di eseguire solo software proveniente da un app store che non venderà o fornirà software di sicurezza ai cittadini britannici

-- i sistemi operativi liberi/open source, che alimentano settori come l'energia, le banche, il commercio elettronico e le infrastrutture, dovranno essere totalmente vietati.

Theresa May dirà che non vuole fare niente di tutto questo: dirà che ne vuole implementare versioni più deboli, per esempio bloccando solo alcuni siti “famosi” che ospitano software di sicurezza. Ma qualunque intervento meno drastico di quello elencato sopra non avrà alcun effetto concreto sulla capacità dei crminali di effettuare conversazioni perfettamente segrete che il governo non potrà leggere. Se un qualunque PC generico o un telefonino craccato può eseguire una qualunque delle applicazioni di comunicazione più diffuse al mondo, i “cattivi” semplicemente ne faranno uso.

Craccare un sistema operativo non è difficile. Scaricare un'app non è difficile. Impedire alla gente di eseguire del codice che vogliono eseguire lo è. Cosa peggiore, mette terribilmente in pericolo l'intero paese, gli individui e le aziende.

Questa è un'argomentazione tecnica, ed è assai valida, ma non c'è bisogno di essere dei crittografi per capire il secondo problema delle "porte sul retro": i servizi di sicurezza sono pessimi sorveglianti dei propri comportamenti.

Se questi servizi hanno una “porta sul retro” che consente loro di accedere a tutto quello che è protetto dalla crittografia, dalle serrature digitali di casa vostra o del vostro ufficio alle informazioni necessarie per vuotare il vostro conto bancario o leggere tutta la vostra mail, ci saranno tante persone che vorranno corrompere qualcuno dei tanti autorizzati ad usare la “porta sul retro”, e gli incentivi a tradire la nostra fiducia saranno enormi.

Se volete un'anteprima di cosa sia una “porta sul retro”, vi basta guardare i passepartout della Transportation Security Administration statunitense che aprono le serrature delle nostre valigie. Dal 2003, la TSA esige che tutti i bagagli in viaggio negli Stati Uniti o in transito abbiano serrature Travelsentry, concepite per consentirne l'apertura a chiunque abbia un passepartout diffusissimo.

Cos'è successo dopo l'introduzione del Travelsentry? Dalle valigie ha cominciato a sparire roba. Tanta roba. Un'indagine della CNN ha trovato migliai di casi di furti commessi da dipendenti TSA.

[...] Consentire allo stato di aprire le tue serrature in segreto significa che chiunque lavori per lo stato, o chiunque sia in grado di corrompere o costringere chi lavora per lo stato, può impadronirsi della tua vita. Le serrature crittografiche non si limitano a proteggere le nostre comunicazioni ordinarie: sono la ragione per la quale i ladri non possono imitare la chiave elettronica d'accensione della tua auto; sono la ragione per la quale è possibile fare operazioni bancarie online; e sono la base di tutta la fiducia e la sicurezza del ventunesimo secolo.

[...] qualunque politico colto a parlare di “porte sul retro” non è adatto a governare da nessuna parte tranne a Hogwarts, che è l'unica scuola dove il dipartimento d'informatica crede alle “chiavi d'oro” che permettono soltanto alle gente del tipo giusto di violare la tua crittografia.

Labels:

Cory Doctorow,

crittografia,

leggi idiote,

sicurezza,

terrorismo

2017/03/24

Divieti per laptop e tablet in aereo: le cose da sapere

|

| Rapprentazione esemplificativa delle nuove misure di sicurezza. |

Sono interessate le seguenti compagnie aeree: EgyptAir, Emirates Airline, Etihad Airways, Kuwait Airways, Qatar Airways, Royal Air Maroc, Royal Jordanian Airlines, Saudi Arabian Airlines e Turkish Airlines.

Il Regno Unito ha attivato un divieto analogo che colpisce i voli provenienti da Egitto, Libano, Turchia, Giordania, Tunisia e Arabia Saudita delle seguenti compagnie: British Airways, EasyJet, Jet2.com, Monarch, Thomas Cook, Thomson, Turkish Airlines, Pegasus Airways, Atlas-Global Airlines, Middle East Airlines, Egyptair, Royal Jordanian Airlines, Tunis Air e Saudia.

La giustificazione per queste misure è (tanto per cambiare) il terrorismo, perché si sospetta che un laptop possa essere usato come contenitore per una bomba, come già successo nel 2016 su un volo della Daallo Airlines partito da Mogadiscio.

L’idea che un terrorista potrebbe tranquillamente imbarcarsi da un altro paese escluso dalla lista nera, o usare un’altra compagnia aerea (come ho fatto io per andare a Houston proprio pochi giorni fa, usando il mio laptop senza problemi), non sembra aver sfiorato gli ideatori del provvedimento. Allo stesso modo, l’idea che basti portare a bordo qualche Samsung Galaxy Note 7 (che prende fuoco spontaneamente) oppure un po’ di telefonini con batteria al litio rimovibile e cortocircuitabile per ottenere un effetto Samsung analogo non pare aver stimolato riflessioni di buon senso.

Senza iPad e laptop, le ore di un volo intercontinentale verso gli Stati Uniti diventeranno un incubo per chiunque viaggi per lavoro ed è abituato a far fruttare le ore passate in aereo lavorando al computer. Certo, si può decidere di dormire o di leggere o guardare qualche film, ma resta il problema che il computer/tablet va stivato, con tutti i rischi di danneggiamento e di furto che questo comporta. In pratica, molti saranno costretti a lasciare a casa il computer e arrivare alla meta informaticamente nudi. Quella presentazione da rifinire all’ultimo minuto? Scordatevela: dovrete portarla su una chiavetta USB e procurarvi un computer sul posto (che avrà una tastiera USA, senza accentate; e pregate che abbia una versione di software compatibile con la vostra).

I dispositivi proibiti non sono solo laptop e tablet: sono vietati in cabina anche giochi elettronici, libri digitali, lettori DVD, scanner, stampanti e fotocamere. Le uniche eccezioni riguardano i dispositivi medici essenziali. Prima che ci pensiate: no, dire che il laptop è un dispositivo medicale perché è l'unica cosa che impedisce di impazzire stando nove ore pigiati come sardine, con bambini che piangono incessantemente e cibo di gomma, non è una giustificazione che le imperscrutabili autorità accoglieranno facilmente.

Questa è la situazione al momento in cui scrivo: prima di partire, consultate le istruzioni della vostra compagnia aerea. E procuratevi un buon libro (non digitale) da leggere.

Fonti: Naked Security, CNN, CNN.

2016/07/15

Attentato a Nizza, cose da fare e non fare su Internet

Ultimo aggiornamento: 2016/07/15 18:00.

L’attentato di Nizza di stanotte coinvolge anche Internet e tutti noi. Anche se in casi come questi prevale un senso d’impotenza, in realtà ci sono delle cose concrete che ciascuno di noi può fare per evitare che queste atrocità abbiano ulteriori ripercussioni.

– Non diffondete falsi allarmi, come quello di stanotte per un presunto incendio alla Torre Eiffel: era semplicemente il fumodei fuochi d’artificio di un camion che aveva preso fuoco, come ha tweetato la polizia locale. Non inoltrate questi allarmi neanche se li ricevete da amici fidati: possono essere stati ingannati anche loro.

– Una foto che sta circolando NON mostra l’attentatore ma Veerender Jubbal, un giornalista canadese di religione sikh, già preso di mira in occasione degli attentati di Parigi di novembre 2015. A sinistra la foto originale, a destra la versione photoshoppata.

– Sono già all’opera gli sciacalli che creano sui social falsi appelli per famigliari dispersi, per burlarsi dei giornalisti oppure attirare clic pubblicitari, Like e follower che fra qualche giorno verranno bombardati di pubblicità spazzatura. Non inoltrateli: fate riferimento soltanto ai siti ufficiali.

– Lasciate perdere i deliri dei complottisti, che fanno sciacallaggio su ogni attentato per attirare seguaci.

– Se siete dalle parti di Nizza, usate il servizio Facebook Safety Check per aggiornare amici, colleghi e famigliari sulle vostre condizioni senza intasare la rete telefonica o cellulare con tante chiamate.

– Non diffondete le immagini scioccanti dell’attentato, neanche per commentarne l’orrore: fareste pornografia del dolore e fareste esattamente quello che vuole il terrorismo amplificando la paura, oltre che mancare di rispetto alle vittime. La richiesta arriva dalla polizia francese oltre che dal buon senso. E pensate ai bambini, ai quali questa pioggia incessante di angoscia e violenza fa solo male: invece di stare incollati ai telegiornali a guardare immagini di sangue che non hanno nessuna utilità, spegnete e provate a stare accanto ai vostri figli. La sfida che ci attende tutti è andare avanti con la vita normale, senza cedere a chi la vuole spezzare, ma riflettendo su quanto sia fragile e preziosa.

Fonte aggiuntiva: Buzzfeed/Vérifié.

L’attentato di Nizza di stanotte coinvolge anche Internet e tutti noi. Anche se in casi come questi prevale un senso d’impotenza, in realtà ci sono delle cose concrete che ciascuno di noi può fare per evitare che queste atrocità abbiano ulteriori ripercussioni.

– Non diffondete falsi allarmi, come quello di stanotte per un presunto incendio alla Torre Eiffel: era semplicemente il fumo

– Una foto che sta circolando NON mostra l’attentatore ma Veerender Jubbal, un giornalista canadese di religione sikh, già preso di mira in occasione degli attentati di Parigi di novembre 2015. A sinistra la foto originale, a destra la versione photoshoppata.

– Sono già all’opera gli sciacalli che creano sui social falsi appelli per famigliari dispersi, per burlarsi dei giornalisti oppure attirare clic pubblicitari, Like e follower che fra qualche giorno verranno bombardati di pubblicità spazzatura. Non inoltrateli: fate riferimento soltanto ai siti ufficiali.

– Lasciate perdere i deliri dei complottisti, che fanno sciacallaggio su ogni attentato per attirare seguaci.

– Se siete dalle parti di Nizza, usate il servizio Facebook Safety Check per aggiornare amici, colleghi e famigliari sulle vostre condizioni senza intasare la rete telefonica o cellulare con tante chiamate.

– Non diffondete le immagini scioccanti dell’attentato, neanche per commentarne l’orrore: fareste pornografia del dolore e fareste esattamente quello che vuole il terrorismo amplificando la paura, oltre che mancare di rispetto alle vittime. La richiesta arriva dalla polizia francese oltre che dal buon senso. E pensate ai bambini, ai quali questa pioggia incessante di angoscia e violenza fa solo male: invece di stare incollati ai telegiornali a guardare immagini di sangue che non hanno nessuna utilità, spegnete e provate a stare accanto ai vostri figli. La sfida che ci attende tutti è andare avanti con la vita normale, senza cedere a chi la vuole spezzare, ma riflettendo su quanto sia fragile e preziosa.

Fonte aggiuntiva: Buzzfeed/Vérifié.

2016/04/08

Come scavalcare il PIN di uno smartphone? Con l’astuzia

Ultimo aggiornamento: 2016/04/09 15:35.

Ultimo aggiornamento: 2016/04/09 15:35.Si è parlato molto dei recenti problemi dell’FBI nello sbloccare l’iPhone di un terrorista, e questo ha creato una diffusa impressione che gli inquirenti siano sistematicamente beffati dalle protezioni offerte dalle tecnologie digitali. Non è sempre così, e una vicenda che arriva dal Regno Unito lo mostra chiaramente.

Junead Khan, un venticinquenne di Luton, ha ricevuto la visita di due dirigenti dell’azienda dove lavorava come autista addetto alle consegne. I due gli hanno chiesto chiarimenti sui suoi spostamenti e sulla sua presenza durante l’orario di lavoro e Khan ha risposto tirando fuori il proprio iPhone e dandolo in mano ai due interlocutori per mostrare loro il registro delle proprie attività.

Ma a questo punto i due interlocutori hanno rivelato di essere agenti di polizia in borghese e si sono tenuti il telefonino, che Khan aveva ovviamente sbloccato, e ne hanno disattivato subito il blocco. Khan era infatti sospettato di attività di preparazione di atti di terrorismo e secondo gli inquirenti la perizia sul suo smartphone ha rivelato documenti e informazioni che hanno confermato questo sospetto e hanno portato alla sua condanna insieme a un complice.

In altre parole, non c'è stato bisogno di ricorrere a backdoor o all’imposizione di crittografia debole per superare le difese dell’aspirante terrorista: è bastata un po’ di astuzia vecchio stile. Come al solito, l’anello più debole della catena di sicurezza è l’utente.

2016/04/09 15:25. Molti lettori hanno obiettato che per cambiare il codice di blocco (PIN) di un iPhone è necessario conoscerlo e digitarlo. Ma probabilmente la polizia britannica non ha cambiato il codice, ma ha semplicemente disattivato il blocco automatico temporizzato. Su un iPhone con iOS 9.3.1 (la versione più recente di iOS) ho verificato che è possibile farlo senza digitare il codice di blocco: dopo che il telefonino è stato sbloccato, si va su Impostazioni - Generali - Blocco automatico e si sceglie Mai. Grazie ad amo bonino per la dritta!

2016/03/29

L’FBI è entrata nell’iPhone del terrorista. Quello nel quale giurava di non poter entrare

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/03/29 11:35.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/03/29 11:35.L’FBI ha depositato una dichiarazione legale (altra copia qui) nella quale afferma di essere riuscita ad entrare nell’iPhone del terrorista Syed Farook (vicenda discussa in questi articoli) e quindi rinuncia all’ordine del Dipartimento di Giustizia che imponeva ad Apple di assistere nello scardinamento delle sicurezze del telefonino (e, di conseguenza, di tutti gli iPhone dello stesso tipo al mondo).

Va notato che l’FBI aveva rilasciato una dichiarazione giurata nella quale asseriva invece ripetutamente che la collaborazione di Apple era l’unico modo possibile per accedere ai dati presenti nel telefonino (per esempio: “Apple has the exclusive technical means which would assist the government”, p. 3; “the FBI cannot do so without Apple’s assistance”, p. 5; “the assistance sought can only be provided by Apple”, p. 7; “there may be relevant, critical communications and data... that... cannot be accessed by any other means known to either the government or Apple”, p. 19).

Non possono essere vere entrambe le dichiarazioni, e questo pone un problemino di credibilità per le prossime volte che l’FBI o il governo statunitense farà affermazioni non supportate da prove.

Edward Snowden ha appunto un commento lapidario: “Giornalisti: per favore ricordate che il governo ha asserito per mesi che questo era impossibile, nonostante il consenso degli esperti.”

Non si sa ancora se il telefonino in questione contiene dati significativi per le indagini. Sarebbe assai ironico se, dopo tutto questo can can e dopo aver detto (in sostanza) che accedere a quel telefonino era così importante da giustificare la compromissione della sicurezza di tutti gli iPhone, l’FBI dovesse ammettere che nell’iPhone di Farook non c’è nulla di utile: cosa assai probabile, visto che Farook prese la precauzione di distruggere due altri suoi telefonini ma non questo.

Comunque sia, se l’FBI dispone di un metodo per entrare negli iPhone, conosce una loro vulnerabilità: la rivelerà ad Apple in modo che possa essere risolta, in modo che i criminali non la possano usare e in modo da proteggere i dati dei cittadini onesti e innocenti? In teoria dovrebbe farlo, visto che proprio gli esperti scelti dalla Casa Bianca hanno dichiarato che qualunque decisione di non rivelare una vulnerabilità per scopi di intelligence o di polizia espone gli utenti comuni al rischio che altri usino quella stessa falla e visto che esiste, almeno sulla carta, i Vulnerabilities Equity Process, un processo formale che consente (o impone) la rivelazione di falle di sicurezza informatica scoperte da enti governativi statunitensi. Staremo a vedere.

Molti utenti di iPhone avranno ora il timore di trovarsi con un telefonino vulnerabile, che ha una falla che potrebbe essere usata dai criminali per fare danni, ma occorre tenere presente che il modello di iPhone scardinato dall’FBI è un iPhone 5c, quindi non la versione più recente, che ha un hardware di sicurezza potenziato, e che nei mesi trascorsi dai fatti di sangue di San Bernardino causati da Farook Apple ha rilasciato parecchi aggiornamenti del proprio software rispetto all'iOS 9 dell’iPhone in oggetto.

Si vocifera che sia coinvolta la società di sicurezza Cellebrite, ma non ci sono prove, ed è possibile che si tratti semplicemente di una diceria (partita dalla stampa israeliana) autopromozionale. Non ci sono dettagli certi sulla tecnica hardware o software utilizzata.

Apple ne esce molto bene, schierandosi dalla parte dei propri clienti e dalla parte dei diritti dei cittadini, che una volta tanto coincidono con gli interessi commerciali. Cosa più importante, Apple (insieme ad altri grandi nomi dell’informatica, alleatisi con lei) è riuscita a evitare che si stabilisse un precedente legale pericolosissimo che l’avrebbe costretta fondamentalmente a scrivere malware per violare gli iPhone dei propri clienti.

Ma la vera questione di fondo è che questa vicenda dimostra che non era affatto necessario indebolire la sicurezza di tutti in nome dell’antiterrorismo, come invece affermavano le autorità statunitensi andando contro il parere unanime degli esperti, e che quindi siamo di fronte all’ennesima puntata del teatrino della sicurezza. Complimenti all’FBI per lo sfoggio d’incompetenza tecnica e per aver minato ulteriormente la fiducia nelle autorità.

Fonti: EFF, The Intercept, Ars Technica.

Labels:

Apple,

Apple vs. FBI,

iOS,

iPhone,

teatrino della sicurezza,

terrorismo

2016/03/06

Microsoft si allea con Apple sull’iPhone del terrorista

|

| Credit: Wikipedia. |

La memoria è sottoscritta non solo da Microsoft ma anche da molti altri nomi importantissimi dell’economia digitale: Amazon, Box, Cisco, Dropbox, Evernote, Facebook, Google, Mozilla, Nest Labs, Pinterest, Slack, Snapchat, WhatsApp e Yahoo. Tutti contrari alla richiesta dell’FBI.

In sintesi, spiega la memoria, secondo queste aziende “l’ordine del governo ad Apple supera i limiti delle leggi esistenti e, se applicato più estesamente, sarà dannoso per la sicurezza degli americani a lungo termine”. Questi grandi nomi collaborano regolarmente con le forze dell’ordine e molti “hanno squadre di dipendenti a tempo pieno... dedicate a rispondere alle richieste di dati dei clienti da parte delle forze di polizia”. Nessun desiderio di fiancheggiare criminali o terroristi: non c’è alcun “interesse a proteggere coloro che violano la legge. Ma [queste aziende] respingono l’affermazione infondata del governo secondo la quale la legge consentirebbe al governo stesso di requisire e comandare i tecnici di un’azienda per minare le funzioni di sicurezza dei loro prodotti”.

Spiega Brad Smith nell’annuncio: “L’ordine del tribunale a sostegno della richiesta dell’FBI cita l’All Writs Act, che è entrato in vigore nel 1789 ed è stato emendato in modo significativo per l’ultima volta nel 1911. Riteniamo che le questioni sollevate dal caso Apple siano troppo importanti per affidarle a una normativa ristretta risalente a un’altra era tecnologica per colmare quella che il governo ritiene sia una lacuna delle leggi attuali. Dovremmo invece rivolgerci al Congresso per trovare l’equilibrio necessario per la tecnologia del ventunesimo secolo... Se vogliamo proteggere la privacy personale e mantenere la sicurezza delle persone, la tecnologia del ventunesimo secolo va governata con leggi del ventunesimo secolo”.

Dopo aver citato il rispetto per il lavoro delle forze dell’ordine e le collaborazioni di Microsoft con gli inquirenti, Smith esprime un altro concetto fondamentale: “la gente non userà tecnologie di cui non si fida”. In altre parole, obbligare Apple (e poi, inevitabilmente, Microsoft e gli altri) a indebolire la sicurezza del proprio software non aiuterà gli inquirenti: i criminali e i terroristi non faranno altro che rivolgersi ad altri fornitori di hardware e software meno insicuri. Inoltre: “...la cifratura forte ha un ruolo vitale nel creare fiducia. Aiuta a proteggere le informazioni personali e i dati proprietari aziendali sensibili contro hacker, ladri e criminali, e non dovremmo creare delle backdoor tecnologiche che minino queste protezioni. Farlo ci esporrebbe tutti a rischi maggiori.... prendendo le difese di Apple, prendiamo le difese dei clienti che contano su di noi per tenere sicure e protette le proprie informazioni più private.”

Più chiaro di così non si può. Ma la vicenda ha anche un altro aspetto profondamente interessante: le crescenti richieste governative di accesso ai dati digitali dei sospettati custoditi dalle aziende nei cloud stanno trasformando il modo in cui queste aziende vedono i dati dei clienti. Se finora hanno pensato che questi dati potessero essere una miniera d’oro da analizzare e rivendere (Google e Facebook basano su questo i propri imperi economici), ora stanno cominciando a rendersi conto che avere accesso alle informazioni private dei clienti non è una risorsa, ma un onere. Un onere che espone colossi come Apple a richieste governative che possono devastarne il modello commerciale.

Nella questione è entrato anche Edward Snowden, con la sua solita brillante e concisa analisi su Twitter: “Se oltre all’utente c’è qualcun altro che può entrare, non è sicuro. L’accessibilità da parte del fabbricante è una vulnerabilità.” Per fare un paragone con situazioni più familiari, lo scenario che il governo americano sta cercando di far accettare è l’equivalente di una legge che obbliga i costruttori di case a custodire una copia delle chiavi d’ingresso di ogni casa che costruiscono. Il risultato è che i dipendenti infedeli dei costruttori possono abusare di queste chiavi e quelli fedeli sono soggetti all’interesse di criminali che, di fronte alla possibilità di razziare le case impunemente, non esiterebbero a ricorrere a corruzione e ricatti di quei dipendenti.

Ed è per questo che Apple e altri grandi nomi dell’informatica si stanno evolvendo verso una custodia dei dati dei clienti nella quale soltanto il cliente è in grado di decifrare i propri dati. Non per proteggere i criminali, ma per proteggere gli onesti.

2016/02/20

Apple vs. FBI: il commento di Edward Snowden

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Edward Snowden poco fa ha tweetato parole pesanti come macigni sulla controversia legale fra FBI e Apple che ho riassunto qui. Le traduco qui sotto.

Edward Snowden poco fa ha tweetato parole pesanti come macigni sulla controversia legale fra FBI e Apple che ho riassunto qui. Le traduco qui sotto.

Journalists: Crucial details in the @FBI v. #Apple case are being obscured by officials. Skepticism here is fair: pic.twitter.com/lEVEvOxcNm— Edward Snowden (@Snowden) 19 Febbraio 2016

Giornalisti: i funzionari governativi stanno occultando dettagli fondamentali nel caso FBI contro Apple. Qui è giusto essere scettici:

[traduzione del testo contenuto nell’immagine che accompagna il tweet:]

1) L’FBI ha già tutti i tabulati delle comunicazioni del sospettato – con chi ha parlato e come lo ha fatto – perché questi dati sono già custoditi dai fornitori di servizi, non sul telefonino stesso.

2) L’FBI ha già ricevuto backup completi di tutti i dati del sospettato fino ad appena 6 settimane prima del reato.

3) Copie dei contatti del sospettato con i suoi colleghi – la cosa alla quale l’FBI afferma di essere interessata – sono disponibili in duplicato sui telefonini di quei colleghi.

4) Il telefonino in oggetto è un telefono di lavoro fornito dal governo, soggetto al consenso di monitoraggio; non è un dispositivo segreto di comunicazione per terroristi. I telefonini “operativi” che si ritiene nascondano informazioni incriminanti, recuperati dall’FBI durante una perquisizione, sono stati fisicamente distrutti, non “protetti da Apple”.

5) Esistono mezzi alternativi per ottenere accesso a questo dispositivo – e ad altri – che non richiedono l’assistenza del fabbricante.

2016/02/19

Perché Apple va contro l’FBI sull’antiterrorismo?

L’articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2016/02/19 18:20.

Non capita spesso che una multinazionale difenda i diritti dei cittadini dalle ingerenze del loro governo; di solito è il contrario. Eppure è questo il senso della lettera aperta che Tim Cook, boss di Apple, ha pubblicato in risposta alla richiesta dell’FBI, appoggiata dall’ordine del giudice, di sbloccare un iPhone 5c appartenuto a Syed Farook, che insieme alla moglie Tashfeen Malik ha ucciso 14 persone a dicembre 2015 a San Bernardino, in California. I due sono periti poco dopo in un conflitto a fuoco con la polizia e ora l'FBI vuole accedere all’iPhone di Farook nell’ambito delle proprie indagini, ma non ha la password del dispositivo. Non ce l’ha neanche Apple: l’unico ad averla era Farook.

Non capita spesso che una multinazionale difenda i diritti dei cittadini dalle ingerenze del loro governo; di solito è il contrario. Eppure è questo il senso della lettera aperta che Tim Cook, boss di Apple, ha pubblicato in risposta alla richiesta dell’FBI, appoggiata dall’ordine del giudice, di sbloccare un iPhone 5c appartenuto a Syed Farook, che insieme alla moglie Tashfeen Malik ha ucciso 14 persone a dicembre 2015 a San Bernardino, in California. I due sono periti poco dopo in un conflitto a fuoco con la polizia e ora l'FBI vuole accedere all’iPhone di Farook nell’ambito delle proprie indagini, ma non ha la password del dispositivo. Non ce l’ha neanche Apple: l’unico ad averla era Farook.

L’FBI non può tentare tutte le password possibili: ci vorrebbe troppo tempo, perché l’iPhone 5c impone una pausa lunghissima fra i tentativi e c’è il rischio che lo smartphone sia stato impostato in modo da cancellare i dati dopo dieci tentativi sbagliati. Inoltre i dati sul telefonino, in particolare foto e messaggi, sono cifrati e serve un codice di decifrazione.

Gli inquirenti vogliono che Apple scriva una versione su misura di iOS che tolga a quello specifico telefonino le pause obbligate e la cancellazione dei dati, in modo che possano tentare rapidamente tutte le password possibili e alla fine trovare quella giusta.

Come spiega bene The Register, Apple si rifiuta di collaborare per non stabilire un precedente legale pericoloso e preoccupante (lo hanno sottolineato anche Sundar Pichal, CEO di Google, in una serie di tweet; e il consiglio di redazione del New York Times in un editoriale), ma anche perché la protezione della privacy e della sicurezza dei propri clienti è uno dei punti fondamentali della propria immagine commerciale per distinguersi dai concorrenti: in sostanza, acconsentire alla richiesta dell'FBI dimostrerebbe che i suoi telefonini non sono così sicuri come sembrano.

Va detto, a questo proposito, che l’iPhone in questione è un 5c, che non ha le ulteriori protezioni (per esempio la Secure Enclave) introdotte nei modelli successivi. Le autorità federali statunitensi stanno chiedendo ad Apple di dimostrare che è in grado di creare versioni insicure del proprio sistema operativo, minando così alla base la fiducia dei suoi clienti, che si chiederebbero se gli aggiornamenti di iOS contengono falle intenzionali di sicurezza su richiesta governativa.

C'è poi la questione che se Apple accetta la richiesta del governo statunitense rischia di trovarsi di fronte a richieste analoghe di altri governi, che magari hanno una visione molto particolare del concetto di terrorismo e potrebbero citare questo precedente per forzare la mano ad Apple.

Fra l’altro, l’FBI sta chiedendo ad Apple di sabotare la sicurezza generale dei clienti iPhone in cambio di una manciata di dati di utilità discutibile per le indagini: gli inquirenti hanno già ricevuto da Apple i backup del telefonino in questione fino al 19 ottobre, per cui mancano soltanto i dati delle ultime settimane prima dell’attentato, e il telefonino è quello dato a Farook dal Dipartimento per la Salute di San Bernardino per lavoro; i suoi due telefonini privati li ha distrutti preventivamente. Sembra poco plausibile che Farook usasse il telefonino di lavoro per contattare dei terroristi invece di usare i suoi telefonini privati. Questo fa pensare che i dati realmente importanti fossero sui cellulari distrutti e che quello sopravvissuto contenga informazioni poco significative.

Non capita spesso che una multinazionale difenda i diritti dei cittadini dalle ingerenze del loro governo; di solito è il contrario. Eppure è questo il senso della lettera aperta che Tim Cook, boss di Apple, ha pubblicato in risposta alla richiesta dell’FBI, appoggiata dall’ordine del giudice, di sbloccare un iPhone 5c appartenuto a Syed Farook, che insieme alla moglie Tashfeen Malik ha ucciso 14 persone a dicembre 2015 a San Bernardino, in California. I due sono periti poco dopo in un conflitto a fuoco con la polizia e ora l'FBI vuole accedere all’iPhone di Farook nell’ambito delle proprie indagini, ma non ha la password del dispositivo. Non ce l’ha neanche Apple: l’unico ad averla era Farook.

Non capita spesso che una multinazionale difenda i diritti dei cittadini dalle ingerenze del loro governo; di solito è il contrario. Eppure è questo il senso della lettera aperta che Tim Cook, boss di Apple, ha pubblicato in risposta alla richiesta dell’FBI, appoggiata dall’ordine del giudice, di sbloccare un iPhone 5c appartenuto a Syed Farook, che insieme alla moglie Tashfeen Malik ha ucciso 14 persone a dicembre 2015 a San Bernardino, in California. I due sono periti poco dopo in un conflitto a fuoco con la polizia e ora l'FBI vuole accedere all’iPhone di Farook nell’ambito delle proprie indagini, ma non ha la password del dispositivo. Non ce l’ha neanche Apple: l’unico ad averla era Farook.L’FBI non può tentare tutte le password possibili: ci vorrebbe troppo tempo, perché l’iPhone 5c impone una pausa lunghissima fra i tentativi e c’è il rischio che lo smartphone sia stato impostato in modo da cancellare i dati dopo dieci tentativi sbagliati. Inoltre i dati sul telefonino, in particolare foto e messaggi, sono cifrati e serve un codice di decifrazione.

Gli inquirenti vogliono che Apple scriva una versione su misura di iOS che tolga a quello specifico telefonino le pause obbligate e la cancellazione dei dati, in modo che possano tentare rapidamente tutte le password possibili e alla fine trovare quella giusta.

Come spiega bene The Register, Apple si rifiuta di collaborare per non stabilire un precedente legale pericoloso e preoccupante (lo hanno sottolineato anche Sundar Pichal, CEO di Google, in una serie di tweet; e il consiglio di redazione del New York Times in un editoriale), ma anche perché la protezione della privacy e della sicurezza dei propri clienti è uno dei punti fondamentali della propria immagine commerciale per distinguersi dai concorrenti: in sostanza, acconsentire alla richiesta dell'FBI dimostrerebbe che i suoi telefonini non sono così sicuri come sembrano.

Va detto, a questo proposito, che l’iPhone in questione è un 5c, che non ha le ulteriori protezioni (per esempio la Secure Enclave) introdotte nei modelli successivi. Le autorità federali statunitensi stanno chiedendo ad Apple di dimostrare che è in grado di creare versioni insicure del proprio sistema operativo, minando così alla base la fiducia dei suoi clienti, che si chiederebbero se gli aggiornamenti di iOS contengono falle intenzionali di sicurezza su richiesta governativa.

C'è poi la questione che se Apple accetta la richiesta del governo statunitense rischia di trovarsi di fronte a richieste analoghe di altri governi, che magari hanno una visione molto particolare del concetto di terrorismo e potrebbero citare questo precedente per forzare la mano ad Apple.

Fra l’altro, l’FBI sta chiedendo ad Apple di sabotare la sicurezza generale dei clienti iPhone in cambio di una manciata di dati di utilità discutibile per le indagini: gli inquirenti hanno già ricevuto da Apple i backup del telefonino in questione fino al 19 ottobre, per cui mancano soltanto i dati delle ultime settimane prima dell’attentato, e il telefonino è quello dato a Farook dal Dipartimento per la Salute di San Bernardino per lavoro; i suoi due telefonini privati li ha distrutti preventivamente. Sembra poco plausibile che Farook usasse il telefonino di lavoro per contattare dei terroristi invece di usare i suoi telefonini privati. Questo fa pensare che i dati realmente importanti fossero sui cellulari distrutti e che quello sopravvissuto contenga informazioni poco significative.

Labels:

Apple,

Apple vs. FBI,

iOS,

password,

privacy,

ReteTreRSI,

sicurezza,

terrorismo

2016/01/04

Su Le Scienze scrivo di pseudoscienza nell’antiterrorismo

Il numero di questo mese di Le Scienze (il 569), in edicola da oggi, mi ospita con un articolo sui metodi assurdamente pseudoscientifici usati troppo spesso nella lotta al terrorismo. Queste sono alcune delle fonti di riferimento per le cose apparentemente incredibili che ho scritto nell’articolo:

Il numero di questo mese di Le Scienze (il 569), in edicola da oggi, mi ospita con un articolo sui metodi assurdamente pseudoscientifici usati troppo spesso nella lotta al terrorismo. Queste sono alcune delle fonti di riferimento per le cose apparentemente incredibili che ho scritto nell’articolo:– The story of the fake bomb detectors, di Caroline Hawley (BBC, 2014)

– Everything you need to know about encryption: Hint, you’re already using it, di Andrea Peterson (Washington Post, 2015)

– Trump says “closing that Internet” is a good way to fight terrorism, di Jon Brodkin (Ars Technica, 2015)

– New EU cybersecurity rules neutered by future backdoors, weakened crypto, di Glyn Moody (Ars Technica, 2015)

2015/11/20

Threema, l’app svizzera consigliata dall’ISIS, spiega dove sbaglia chi vuole bandirla

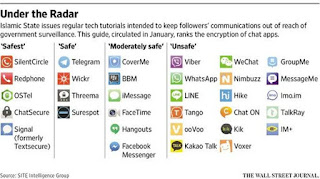

Si dice spesso che la cattiva pubblicità non esiste: se parlano del tuo prodotto, nel bene o nel male, comunque ne stanno parlando e lo stanno facendo conoscere. Però vedersi raccomandare da un gruppo terroristico come l’ISIS, come è successo all’app di messaggistica svizzera Threema, non è un tipo di testimonial particolarmente desiderabile.

Threema è stata segnalata in una guida, distribuita a gennaio tra i seguaci dell’ISIS, come una delle forme di comunicazione online più sicure (difficilmente intercettabile) perché neanche i suoi gestori possono decifrare il contenuto dei messaggi scambiati fra due utenti.

Molti governi, in seguito agli attentati di Parigi, stanno spingendo affinché questo genere di messaggistica venga bandito. Sia il direttore dell’FBI, James Comey, sia il direttore della CIA, John Brennan, hanno dichiarato che se non viene introdotta una backdoor, ossia una sorta di chiave governativa che permetta di decifrare e monitorare i messaggi online, i terroristi e i criminali di ogni genere avranno in queste app di messaggistica una risorsa impenetrabile a disposizione per i loro scopi.

Il problema tecnico di quest’idea è che non considera che chi fa crimine o terrorismo probabilmente non rispetterebbe un divieto governativo di usare una certa app.

Terrorista 1: “Ti devo passare le istruzioni per fare una bomba contro il governo.”

Terrorista 2: “OK, mandamele tramite un’app che il governo non può intercettare.”

Terrorista 1: “Uh... il governo che vogliamo far saltare in aria ha detto che le app che non può intercettare sono vietate.”

Terrorista 2: “Ah, allora non possiamo usarle. Peccato.”

Per come è fatta Internet e per come è fatto il software, non c’è nulla che impedisca a un gruppo criminale o sovversivo di scriversi una propria app di messaggistica cifrata e usarla, per cui eventuali divieti governativi avrebbero un solo effetto: quello di indebolire la sicurezza e la privacy di aziende e cittadini onesti, lasciando indisturbati i malfattori.

La cifratura senza backdoor viene usata dalle banche, dagli ospedali, dagli enti pubblici per tutelare i dati: anch’io, come giornalista, uso app come Threema per garantire la riservatezza delle mie fonti. E c'è un altro problema: se un governo ha un passepartout, come fa a garantire che non finisca nelle mani dei criminali o di altri governi, dando loro un potere enorme?

Roman Flepp, portavoce di Threema, ha spiegato infatti che “sacrificare alcuni dei fondamenti delle nostre democrazie, come la libertà, la riservatezza e il diritto all’espressione in cambio di un falso senso di sicurezza non sembra essere una cosa furba da fare”. E giganti dell’informatica come Google, Apple, Microsoft, Intel e Facebook confermano quest’opinione: di recente hanno dichiarato congiuntamente che “La crittografia è uno strumento di sicurezza al quale ci affidiamo ogni giorno per impedire ai criminali di svuotarci i conti correnti, per proteggere le nostre automobili e i nostri aerei dall’essere sabotati da attacchi informatici e in generale per tutelare la nostra sicurezza e riservatezza. Indebolire la sicurezza dicendo di voler migliorare la sicurezza è semplicemente un controsenso”. Il rischio di abbandonarsi al teatrino della sicurezza, politicamente appagante ma tecnicamente rovinoso, è insomma chiaro agli esperti. Speriamo che lo sia anche ai politici.

Threema è stata segnalata in una guida, distribuita a gennaio tra i seguaci dell’ISIS, come una delle forme di comunicazione online più sicure (difficilmente intercettabile) perché neanche i suoi gestori possono decifrare il contenuto dei messaggi scambiati fra due utenti.

Molti governi, in seguito agli attentati di Parigi, stanno spingendo affinché questo genere di messaggistica venga bandito. Sia il direttore dell’FBI, James Comey, sia il direttore della CIA, John Brennan, hanno dichiarato che se non viene introdotta una backdoor, ossia una sorta di chiave governativa che permetta di decifrare e monitorare i messaggi online, i terroristi e i criminali di ogni genere avranno in queste app di messaggistica una risorsa impenetrabile a disposizione per i loro scopi.

Il problema tecnico di quest’idea è che non considera che chi fa crimine o terrorismo probabilmente non rispetterebbe un divieto governativo di usare una certa app.

Terrorista 1: “Ti devo passare le istruzioni per fare una bomba contro il governo.”

Terrorista 2: “OK, mandamele tramite un’app che il governo non può intercettare.”

Terrorista 1: “Uh... il governo che vogliamo far saltare in aria ha detto che le app che non può intercettare sono vietate.”

Terrorista 2: “Ah, allora non possiamo usarle. Peccato.”

Per come è fatta Internet e per come è fatto il software, non c’è nulla che impedisca a un gruppo criminale o sovversivo di scriversi una propria app di messaggistica cifrata e usarla, per cui eventuali divieti governativi avrebbero un solo effetto: quello di indebolire la sicurezza e la privacy di aziende e cittadini onesti, lasciando indisturbati i malfattori.

La cifratura senza backdoor viene usata dalle banche, dagli ospedali, dagli enti pubblici per tutelare i dati: anch’io, come giornalista, uso app come Threema per garantire la riservatezza delle mie fonti. E c'è un altro problema: se un governo ha un passepartout, come fa a garantire che non finisca nelle mani dei criminali o di altri governi, dando loro un potere enorme?

Roman Flepp, portavoce di Threema, ha spiegato infatti che “sacrificare alcuni dei fondamenti delle nostre democrazie, come la libertà, la riservatezza e il diritto all’espressione in cambio di un falso senso di sicurezza non sembra essere una cosa furba da fare”. E giganti dell’informatica come Google, Apple, Microsoft, Intel e Facebook confermano quest’opinione: di recente hanno dichiarato congiuntamente che “La crittografia è uno strumento di sicurezza al quale ci affidiamo ogni giorno per impedire ai criminali di svuotarci i conti correnti, per proteggere le nostre automobili e i nostri aerei dall’essere sabotati da attacchi informatici e in generale per tutelare la nostra sicurezza e riservatezza. Indebolire la sicurezza dicendo di voler migliorare la sicurezza è semplicemente un controsenso”. Il rischio di abbandonarsi al teatrino della sicurezza, politicamente appagante ma tecnicamente rovinoso, è insomma chiaro agli esperti. Speriamo che lo sia anche ai politici.

Labels:

crittografia,

ReteTreRSI,

teatrino della sicurezza,

terrorismo,

Threema

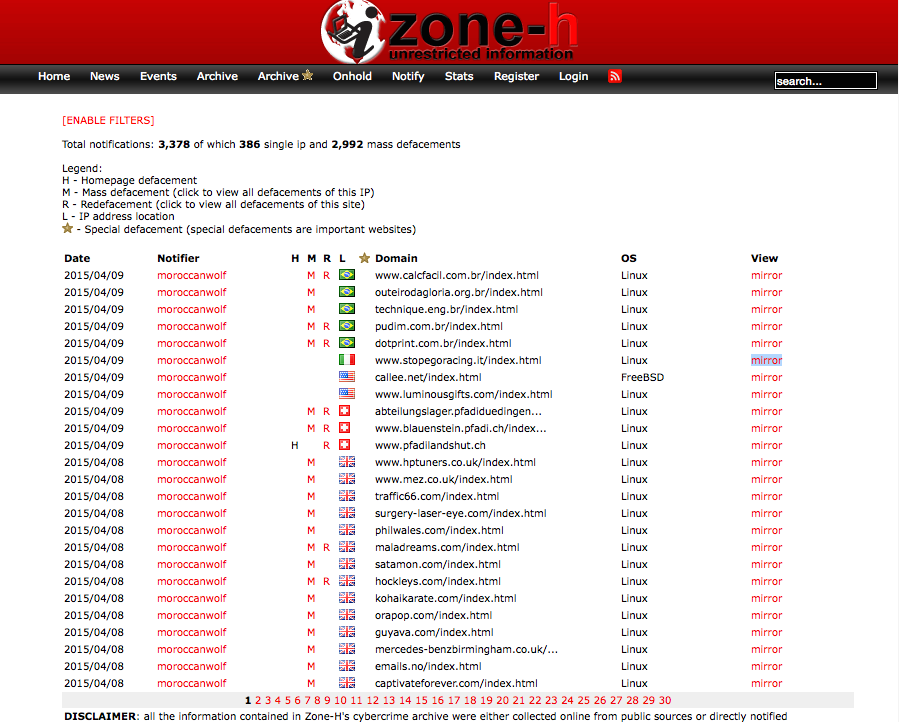

Telegram blocca gli utenti pro-ISIS. Ma come fa a riconoscerli, se è tutto cifrato come dice?

La notizia che gruppi legati al terrorismo dello Stato Islamico comunicano usando l’app Telegram perché offre una crittografia dei messaggi migliore rispetto agli altri sistemi di messaggistica ha spinto i gestori di Telegram a intervenire annunciando di aver “bloccato 78 canali legati all’ISIS in 12 lingue”.

Ma gli utenti legittimi di Telegram, quelli che usano la sua crittografia per comunicare in modo riservato per tutelare la propria privacy, come è diritto di chiunque fare, hanno drizzato le orecchie: se Telegram cifra i messaggi così bene che neanche i suoi gestori li possono leggere (come dichiarato nelle sue FAQ), come fa a sapere quali messaggi bloccare?

La risposta è che in realtà non tutto il traffico di dati delle comunicazioni di Telegram è cifrato. Spiega infatti Telegram: “tutte le chat di Telegram e le chat di gruppo sono private fra i loro membri... Tuttavia i pacchetti di sticker, i canali e i bot su Telegram sono pubblicamente disponibili”. I canali di Telegram sono un modo per trasmettere uno stesso messaggio a un numero elevato di destinatari, mentre i bot sono degli account di gestione automatica dei messaggi e i pacchetti di sticker (sticker set) sono gruppi di icone disegnate in dettaglio, che mostrano un personaggio e rappresentano un’azione o un’emozione (degli emoji più raffinati, insomma). E poi ci sono i metadati: chi ha parlato con chi, le rubriche telefoniche degli utenti, e altro ancora.

L’intervento dei gestori di Telegram, quindi, si limita a questi aspetti del servizio: i messaggi all’interno dei gruppi privati su Telegram restano inaccessibili. L’unico modo per monitorare questi gruppi è infiltrarli e farne parte, segnalandoli all’apposito indirizzo abuse@telegram.org.

Ma gli utenti legittimi di Telegram, quelli che usano la sua crittografia per comunicare in modo riservato per tutelare la propria privacy, come è diritto di chiunque fare, hanno drizzato le orecchie: se Telegram cifra i messaggi così bene che neanche i suoi gestori li possono leggere (come dichiarato nelle sue FAQ), come fa a sapere quali messaggi bloccare?

La risposta è che in realtà non tutto il traffico di dati delle comunicazioni di Telegram è cifrato. Spiega infatti Telegram: “tutte le chat di Telegram e le chat di gruppo sono private fra i loro membri... Tuttavia i pacchetti di sticker, i canali e i bot su Telegram sono pubblicamente disponibili”. I canali di Telegram sono un modo per trasmettere uno stesso messaggio a un numero elevato di destinatari, mentre i bot sono degli account di gestione automatica dei messaggi e i pacchetti di sticker (sticker set) sono gruppi di icone disegnate in dettaglio, che mostrano un personaggio e rappresentano un’azione o un’emozione (degli emoji più raffinati, insomma). E poi ci sono i metadati: chi ha parlato con chi, le rubriche telefoniche degli utenti, e altro ancora.

L’intervento dei gestori di Telegram, quindi, si limita a questi aspetti del servizio: i messaggi all’interno dei gruppi privati su Telegram restano inaccessibili. L’unico modo per monitorare questi gruppi è infiltrarli e farne parte, segnalandoli all’apposito indirizzo abuse@telegram.org.

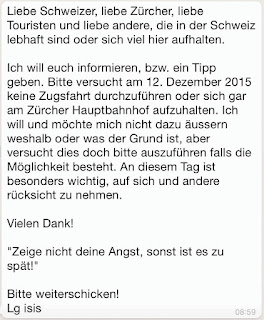

Piccolo promemoria: se pubblicate un falso allarme terrorismo su WhatsApp, vi beccano

A quanto pare non a tutti è ben chiaro che quello che si scrive in un social network non è privato e non è anonimo e che anche nel mondo virtuale le parole hanno un peso. Non è chiaro, in particolare, alla persona che ha pubblicato alcuni giorni fa su WhatsApp un avviso di non prendere il treno e non recarsi alla stazione di Zurigo il prossimo 12 dicembre, seguito dall’invito a inoltrare a tutti l’avvertimento.

Il messaggio ha puntualmente preso a circolare all’impazzata, causando ovviamente apprensione a molti dopo gli attentati di Parigi, ma la Polizia della città di Zurigo ci ha messo poco a rintracciare l’origine del falso allarme e scoprire che si tratta di un diciannovenne svizzero, domiciliato nel canton Zurigo, che è stato fermato e interrogato dalle autorità.

C'è chi si chiede come sia possibile rintracciare così un messaggio su WhatsApp, visto che a novembre 2014 è stato annunciato che l’app protegge i messaggi cifrandoli end-to-end e quindi rendendoli in teoria illeggibili non solo da parte di terzi ma addirittura da parte del personale tecnico di WhatsApp. I metodi esatti usati dagli specialisti informatici della Polizia non sono stati precisati, ma va ricordato che in realtà questa cifratura end-to-end su WhatsApp vale soltanto se lo scambio di messaggi è fra due telefonini Android: se uno dei due è un iPhone, viene usato un sistema di cifratura più debole (non end-to-end ma da dispositivo mittente a server e da server a dispositivo ricevente), come hanno segnalato numerosi esperti. Infatti ancora oggi le FAQ di WhatsApp dichiarano che “la comunicazione WhatsApp fra il vostro telefonino e il nostro server è cifrata”, che è ben diverso dalla crittografia end-to-end.

Inoltre c'è la questione dei metadati: anche se il contenuto di un messaggio è illeggibile, sapere le dimensioni del messaggio, chi l’ha mandato e chi l’ha ricevuto e a che ora l’ha fatto è sufficiente per ricostruire il percorso di un messaggio.

Fonti: Swissinfo, Tio.ch, Giornale del Popolo, 20min.ch, Corriere del Ticino.

Il messaggio ha puntualmente preso a circolare all’impazzata, causando ovviamente apprensione a molti dopo gli attentati di Parigi, ma la Polizia della città di Zurigo ci ha messo poco a rintracciare l’origine del falso allarme e scoprire che si tratta di un diciannovenne svizzero, domiciliato nel canton Zurigo, che è stato fermato e interrogato dalle autorità.

C'è chi si chiede come sia possibile rintracciare così un messaggio su WhatsApp, visto che a novembre 2014 è stato annunciato che l’app protegge i messaggi cifrandoli end-to-end e quindi rendendoli in teoria illeggibili non solo da parte di terzi ma addirittura da parte del personale tecnico di WhatsApp. I metodi esatti usati dagli specialisti informatici della Polizia non sono stati precisati, ma va ricordato che in realtà questa cifratura end-to-end su WhatsApp vale soltanto se lo scambio di messaggi è fra due telefonini Android: se uno dei due è un iPhone, viene usato un sistema di cifratura più debole (non end-to-end ma da dispositivo mittente a server e da server a dispositivo ricevente), come hanno segnalato numerosi esperti. Infatti ancora oggi le FAQ di WhatsApp dichiarano che “la comunicazione WhatsApp fra il vostro telefonino e il nostro server è cifrata”, che è ben diverso dalla crittografia end-to-end.

Inoltre c'è la questione dei metadati: anche se il contenuto di un messaggio è illeggibile, sapere le dimensioni del messaggio, chi l’ha mandato e chi l’ha ricevuto e a che ora l’ha fatto è sufficiente per ricostruire il percorso di un messaggio.

Fonti: Swissinfo, Tio.ch, Giornale del Popolo, 20min.ch, Corriere del Ticino.

2015/11/16

Antibufala: le bombe francesi con la scritta “From Paris, with Love”

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle gentili donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2015/11/16 13:15.

Sta circolando nei social network, ed è stata pubblicata dalla testata tedesca Bild e altrove, una foto che mostra quelle che sembrano essere bombe sulle quali c’è la dicitura inglese “From Paris, with Love” (“Da Parigi con amore”). La foto viene solitamente presentata, come fa anche La Stampa con formula dubitativa, dicendo che si tratta delle bombe che l’aviazione francese ha sganciato il 15 novembre sulla città siriana di Raqqa, distruggendo due campi di addestramento dell'Isis, mandante delle stragi di Parigi di venerdì 13 novembre.

Sta circolando nei social network, ed è stata pubblicata dalla testata tedesca Bild e altrove, una foto che mostra quelle che sembrano essere bombe sulle quali c’è la dicitura inglese “From Paris, with Love” (“Da Parigi con amore”). La foto viene solitamente presentata, come fa anche La Stampa con formula dubitativa, dicendo che si tratta delle bombe che l’aviazione francese ha sganciato il 15 novembre sulla città siriana di Raqqa, distruggendo due campi di addestramento dell'Isis, mandante delle stragi di Parigi di venerdì 13 novembre.

Ma la foto ha dei seri problemi di credibilità. Il primo è il watermark “USAWTFM”, che la associa alla pagina Facebook parodistica US Army WTF Moments, che l’ha pubblicata qui il 14 novembre. Nessuno sembra aver pubblicato una versione priva di watermark, per cui sembra che USAWTFM sia la fonte originale dell’immagine.

Il secondo è che gli oggetti mostrati nella foto sembrano essere delle bombe JDAM statunitensi, riconoscibili dalla forma caratteristica delle pinne grigie applicate lateralmente. Le JDAM non sono in dotazione all’aviazione francese.