Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

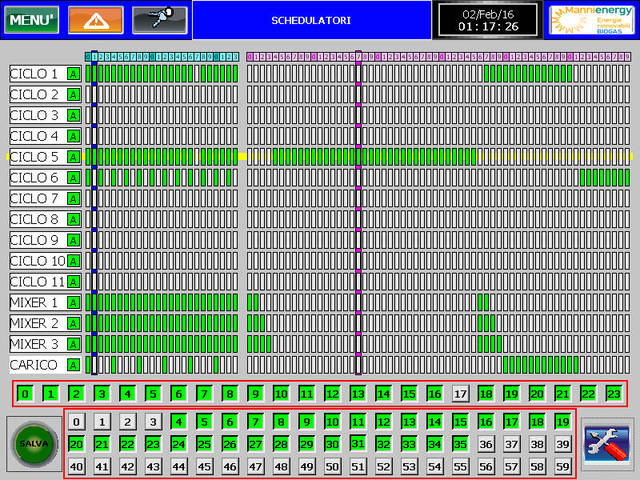

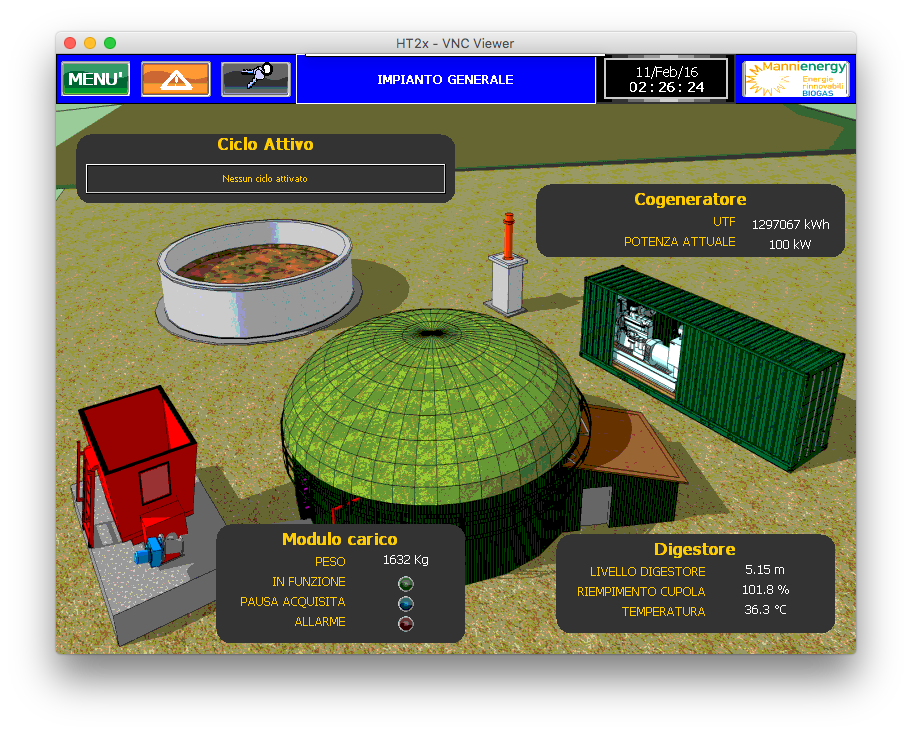

Una domanda molto semplice: che ci fa online questo quadro di controllo di un impianto per biogas? È accessibile via Internet con VNC. Basta conoscerne l’indirizzo IP, facilmente ottenibile tramite un motore di ricerca come Shodan (la segnalazione arriva da @viss). Non ditemi che qualcuno crede ancora che per “proteggere” un accesso del genere sia sufficiente non dire in giro il suo indirizzo IP.

E non ditemi che questo quadro è comandabile via VNC. Sarebbe da incoscienti.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2016/02/06

Podcast del Disinformatico del 2016/02/05

È disponibile per lo scaricamento il podcast della puntata di ieri del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2016/02/05

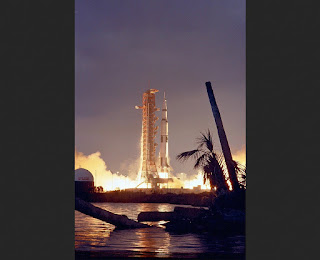

Ci ha lasciato Edgar Mitchell, astronauta lunare

Ultimo aggiornamento: 2016/02/07 22:40.

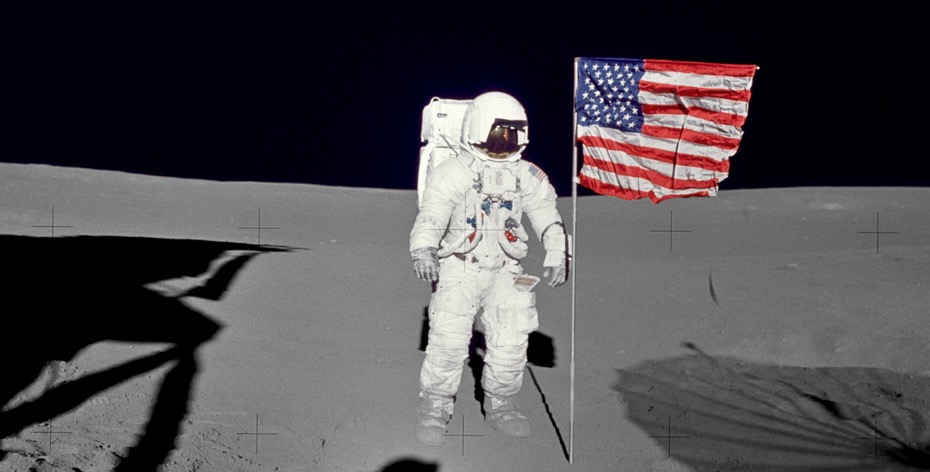

Si è spento ieri a 85 anni Edgar Mitchell, membro della missione Apollo 14 che esplorò la Luna insieme ad Alan Shepard esattamente 45 anni fa, a febbraio del 1971. La notizia è stata data oggi.

Mitchell era noto non solo per aver camminato sulla Luna ma anche per le sue controverse opinioni sulle visite di extraterrestri e sul paranormale e per la sua visione spirituale anticonformista dell’esistenza, che lo portarono a dedicare la propria vita, dopo la Luna, a quelle che lui chiamava le scienze noetiche e alla propria percezione potente della fondamentale interconnessione di ogni cosa nell’Universo maturata durante quelle ore passate sulla Luna. Quella stessa interconnessione che mi porta proprio in queste ore, insieme a tanti appassionati, a ricostruire con un livetweet su @attivissimoLIVE la sua missione.

Come potete leggere, Mitchell non era il tipo da fare giri di parole o smancerie: lo imparò a proprie spese un certo lunacomplottista americano, col cui nome non voglio sporcare questo ricordo di Ed, quando usò credenziali false per ottenere un’intervista a casa di Mitchell. Quando l’astronauta si accorse dell’inganno, assecondò l’intervistatore menzognero giurando pazientemente sulla Bibbia che era andato sulla Luna, come richiesto, e poi lo prese a ginocchiate nel sedere, cacciandolo fuori di casa sotto gli occhi della troupe del lunacomplottista. Le loro telecamere immortalarono il rendez-vous spaziale ad alta velocità fra rotula d’astronauta e coccige di cretino. Sì, ho il video: è abbastanza facile da trovare in Rete.

Ho avuto l’onore di incontrare Ed Mitchell varie volte e porterò con me per sempre il ricordo di una persona serenamente magnifica, sempre straordinariamente modesta e disponibile, oltre che di un astronauta di rara bravura. Grazie, Ed: mancherai a tanti.

Fonti: Palm Beach Post, Collectspace.

|

| Ed Mitchell mi firma il catalogo originale NASA delle foto della sua missione lunare. Credit: Rodri Van Click, Tramelan, luglio 2014. |

Si è spento ieri a 85 anni Edgar Mitchell, membro della missione Apollo 14 che esplorò la Luna insieme ad Alan Shepard esattamente 45 anni fa, a febbraio del 1971. La notizia è stata data oggi.

Mitchell era noto non solo per aver camminato sulla Luna ma anche per le sue controverse opinioni sulle visite di extraterrestri e sul paranormale e per la sua visione spirituale anticonformista dell’esistenza, che lo portarono a dedicare la propria vita, dopo la Luna, a quelle che lui chiamava le scienze noetiche e alla propria percezione potente della fondamentale interconnessione di ogni cosa nell’Universo maturata durante quelle ore passate sulla Luna. Quella stessa interconnessione che mi porta proprio in queste ore, insieme a tanti appassionati, a ricostruire con un livetweet su @attivissimoLIVE la sua missione.

|

| Ed Mitchell sulla Luna, febbraio 1971. |

Sviluppi una consapevolezza globale istantanea, un orientamento verso le persone, un'intensa insoddisfazione per lo stato del mondo, e ti senti in dovere di fare qualcosa in proposito. Da là fuori, sulla Luna, la politica internazionale sembra così meschina. Ti viene voglia di prendere per la collottola un politico, trascinarlo lontano quattrocentomila chilometri e dirgli “Guardati intorno, stronzo” – Ed Mitchell

Come potete leggere, Mitchell non era il tipo da fare giri di parole o smancerie: lo imparò a proprie spese un certo lunacomplottista americano, col cui nome non voglio sporcare questo ricordo di Ed, quando usò credenziali false per ottenere un’intervista a casa di Mitchell. Quando l’astronauta si accorse dell’inganno, assecondò l’intervistatore menzognero giurando pazientemente sulla Bibbia che era andato sulla Luna, come richiesto, e poi lo prese a ginocchiate nel sedere, cacciandolo fuori di casa sotto gli occhi della troupe del lunacomplottista. Le loro telecamere immortalarono il rendez-vous spaziale ad alta velocità fra rotula d’astronauta e coccige di cretino. Sì, ho il video: è abbastanza facile da trovare in Rete.

Ho avuto l’onore di incontrare Ed Mitchell varie volte e porterò con me per sempre il ricordo di una persona serenamente magnifica, sempre straordinariamente modesta e disponibile, oltre che di un astronauta di rara bravura. Grazie, Ed: mancherai a tanti.

Fonti: Palm Beach Post, Collectspace.

Aiuto, un virus ha preso in ostaggio i miei dati e vuole soldi per ridarmeli: cosa posso fare?

L’articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2016/05/19 8:20.

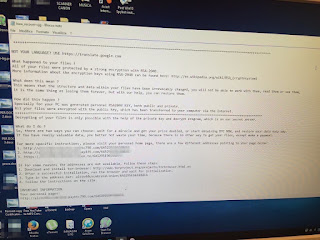

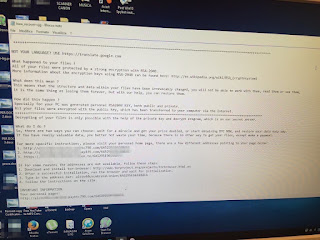

Questa settimana mi è arrivata una pioggia di segnalazioni di persone e aziende messe in ginocchio da un particolare ricatto informatico: sul loro computer compare un avviso, solitamente in inglese, che comunica che tutti i loro dati (foto, musica, contabilità, fatture, progetti, lavori per la scuola) sono stati cifrati da ignoti con una password e che per avere questa password bisogna pagare un riscatto.

Questa settimana mi è arrivata una pioggia di segnalazioni di persone e aziende messe in ginocchio da un particolare ricatto informatico: sul loro computer compare un avviso, solitamente in inglese, che comunica che tutti i loro dati (foto, musica, contabilità, fatture, progetti, lavori per la scuola) sono stati cifrati da ignoti con una password e che per avere questa password bisogna pagare un riscatto.

Questo è quello che in gergo si chiama ransomware. Ne ho già parlato in passato, segnalando per esempio il bollettino di MELANI, la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione della Confederazione Svizzera, ma visto che l’epidemia prosegue e ci sono delle novità tecniche è il caso di scrivere una spiegazione dettagliata.

Per prima cosa, spegnete subito il computer sul quale è comparso l’avviso e spegnete tutti gli altri computer presenti sulla stessa rete informatica. Non perdete tempo. Il computer sul quale c’è l’avviso va spento brutalmente, staccando la spina o azionando il suo interruttore principale, senza spendere tempo a chiudere ordinatamente: quel computer sta probabilmente tentando di infettare gli altri computer della rete. Se non volete moltiplicare il problema, isolatelo più in fretta che potete.

Se avete una copia di sicurezza dei dati su un disco rigido collegato in rete, scollegatela immediatamente dalla rete staccando il cavo o spegnendo il Wi-Fi. Molti ransomware esplorano la rete locale e tentano di infettare e cifrare tutti i dispositivi che trovano, specialmente quelli di backup, in modo che non possiate ripristinare i vostri dati e sventare il ricatto.

Non riaccendete nulla fino a quando avete staccato il cavo di collegamento alla rete locale o spento il Wi-Fi per mantenere l'isolamento, e comunque riaccendete soltanto quando è sul posto uno specialista informatico che vi dirà se, come e quando riaccendere. Non cancellate nulla dai computer colpiti.

Chiedete allo specialista di creare una copia integrale dei dischi rigidi dei computer infetti, ma senza avviarli. Di solito questo si fa estraendo fisicamente i dischi dai computer oppure usando appositi dischi/chiavette di avvio. È importante non copiare i singoli file ma creare un’immagine completa (di solito si crea una immagine ISO). Questa copia serve nel caso che in seguito venga scoperta una tecnica di decifrazione o venga rilasciata la chiave di decifrazione universale (a volte succede); se l’avete, potrete recuperare i dati, magari tra qualche mese.

Se non siete più che esperti e più che previdenti, non potete rimediare da soli (e se siete stati infettati da un ransomware, probabilmente è perché non siete sufficientemente esperti e non siete stati abbastanza previdenti). Tenete presente che questi ransomware sono scritti da professionisti del crimine: di solito sanno quello che fanno ed è difficile batterli.

Non perdete tempo e non cercate di risparmiare soldi con il fai da te: rischiate di perdere per sempre tutti i vostri dati. Non usate un antivirus dopo che è avvenuto l’attacco: non serve a nulla e rischia di peggiorare la situazione cancellando la parte del virus che serve per ripristinare i dati se pagate il riscatto. Chiamate uno specialista. Alcuni di questi ransomware hanno dei difetti che consentono il recupero dei dati: un bravo specialista sa come intervenire.

Se avete una copia di sicurezza di tutti i vostri dati essenziali, potete formattare i computer colpiti, reinstallare il sistema operativo e ripristinare i dati da questa copia. Se non l’avete, ora sapete perché gli esperti raccomandano sempre di averne almeno una.

Se siete dipendenti e vi accorgete del ransomware sul posto di lavoro, chiamate subito l'assistenza informatica e non vi preoccupate che qualcuno vi possa dare la colpa dell'infezione: se cercate di nascondere il problema non farete altro che peggiorarlo e probabilmente alla fine scopriranno il vostro tentativo d’insabbiamento, aggravando la vostra posizione.

Se siete datori di lavoro o dirigenti, vi conviene annunciare subito che non ci saranno sanzioni, in modo da avere la massima collaborazione dei dipendenti.

Mi spiace dirlo, ma probabilmente sì; se non avete una copia dei vostri dati, vi conviene pagare il riscatto e imparare la lezione. Valutate quanto valgono i dati che sono stati cifrati e quanto vi costerebbe ricrearli (ammesso che sia possibile) o non averli più. Consolatevi: l’amministrazione pubblica del Lincolnshire, nel Regno Unito, è stata paralizzata da un ransomware che chiedeva un milione di sterline (1,4 milioni di franchi, 1,3 milioni di euro) di riscatto.

Se pagate, non è detto che otterrete la password di sblocco dei vostri dati: dopotutto state trattando con dei criminali. Ma di solito ai criminali che vivono di ransomware conviene che si sappia che le vittime che pagano il riscatto ricevono la password di sblocco: se si diffondesse la voce che pagare è inutile nessuno pagherebbe più.

Conviene inoltre decidere rapidamente se pagare o no, perché molti ransomware aumentano l'importo del riscatto se si lascia passare troppo tempo. Di solito non c’è modo di trattare con i criminali che gestiscono il ransomware perché non c’è un indirizzo da contattare e comunque si tratta di bande che lavorano all’ingrosso, per cui voi siete probabilmente solo una delle loro tante vittime e loro non hanno tempo da perdere in trattative: prendere o lasciare.

La miglior forma di prevenzione è fare il più spesso possibile una copia di scorta di tutti i dati essenziali e tenerla fisicamente isolata da Internet e dalla rete locale quando non è in uso. Evitate le soluzioni di backup permanentemente connesse alla rete locale: verrebbero infettate e rese inservibili.

Tenere aggiornato il computer è fondamentale. La maggior parte dei ransomware si insedia sfruttando difetti delle versioni non aggiornate di Flash (come descritto qui), di Java, del browser o di Windows. Se possibile, comunque, Flash va rimosso o disabilitato, perché si è rivelato un colabrodo nonostante i continui aggiornamenti correttivi.

Usare un antivirus aggiornato è meglio di niente ma non garantisce l’invulnerabilità: l’antivirus bloccherà i ransomware meno recenti ma non riconoscerà quelli appena usciti.

Adottare un firewall efficace è molto utile, specialmente se consente di filtrare i tipi di file in arrivo, bloccando per esempio i file ZIP o PDF o JAR.

Usare Mac OS o Linux invece di Windows riduce il rischio, perché la maggior parte dei ransomware è scritta per Windows, ma non vuol dire che un utente Apple o Linux possa considerarsi immune: sono in circolazione ransomware scritti in Java, che funzionano su tutti i sistemi operativi che supportano Java.

È importante diffidare degli allegati ai messaggi. Anche se il mittente è qualcuno che conosciamo, se l'allegato è inatteso o se il testo del messaggio non è nello stile solito del mittente è meglio non aprire gli allegati, neanche se si tratta di documenti PDF o di file ZIP. Spesso i ransomware scavalcano le difese rubando le rubriche di indirizzi di mail, per cui le vittime ricevono mail infette provenienti da indirizzi di utenti che conoscono e di cui si fidano. Prima di aprire qualunque allegato, di qualunque provenienza, è meglio fermarsi a pensare: c'è qualcosa di sospetto? Mi aspettavo questo allegato? Posso chiamare il mittente al telefono e chiedergli se mi ha davvero mandato un allegato?

Visitare solo siti sicuri e attinenti al lavoro è una buona cautela, ma non significa che ci si possa fidare ciecamente. Evitare i siti discutibili, per esempio quelli pornografici o che ospitano app piratate o film e telefilm, riduce molto il rischio ed è saggio anche a prescindere dal ransomware, ma molti siti rispettabilissimi possono ospitare e disseminare questo tipo di attacco. In questi giorni, per esempio, è stato segnalato un numero molto elevato di siti normali, basati su Wordpress, che ospitano inconsapevolmente delle varianti di ransomware.

A parte questi rimedi tecnici, è indispensabile che ci sia un comportamento sensato e prudente da parte di tutti gli utenti. Aprire allegati ricevuti inaspettatamente, visitare siti di gioco o di film o pornografici dal computer di lavoro, non stare aggiornati sono tutte abitudini diffuse che vanno abbandonate, in modo da creare terra bruciata intorno ai criminali. Soprattutto non bisogna cadere nell’errore di pensare che tanto a noi non capita: infatti il ransomware viene disseminato a caso e quindi può colpire chiunque, dal privato all’azienda all’ente pubblico. E come tutti i guai, anche il ransomware è sempre il problema di qualcun altro fino al momento in cui colpisce noi.

Questa settimana mi è arrivata una pioggia di segnalazioni di persone e aziende messe in ginocchio da un particolare ricatto informatico: sul loro computer compare un avviso, solitamente in inglese, che comunica che tutti i loro dati (foto, musica, contabilità, fatture, progetti, lavori per la scuola) sono stati cifrati da ignoti con una password e che per avere questa password bisogna pagare un riscatto.

Questa settimana mi è arrivata una pioggia di segnalazioni di persone e aziende messe in ginocchio da un particolare ricatto informatico: sul loro computer compare un avviso, solitamente in inglese, che comunica che tutti i loro dati (foto, musica, contabilità, fatture, progetti, lavori per la scuola) sono stati cifrati da ignoti con una password e che per avere questa password bisogna pagare un riscatto.Questo è quello che in gergo si chiama ransomware. Ne ho già parlato in passato, segnalando per esempio il bollettino di MELANI, la Centrale d'annuncio e d'analisi per la sicurezza dell'informazione della Confederazione Svizzera, ma visto che l’epidemia prosegue e ci sono delle novità tecniche è il caso di scrivere una spiegazione dettagliata.

Cosa posso fare?

Per prima cosa, spegnete subito il computer sul quale è comparso l’avviso e spegnete tutti gli altri computer presenti sulla stessa rete informatica. Non perdete tempo. Il computer sul quale c’è l’avviso va spento brutalmente, staccando la spina o azionando il suo interruttore principale, senza spendere tempo a chiudere ordinatamente: quel computer sta probabilmente tentando di infettare gli altri computer della rete. Se non volete moltiplicare il problema, isolatelo più in fretta che potete.

Se avete una copia di sicurezza dei dati su un disco rigido collegato in rete, scollegatela immediatamente dalla rete staccando il cavo o spegnendo il Wi-Fi. Molti ransomware esplorano la rete locale e tentano di infettare e cifrare tutti i dispositivi che trovano, specialmente quelli di backup, in modo che non possiate ripristinare i vostri dati e sventare il ricatto.

Non riaccendete nulla fino a quando avete staccato il cavo di collegamento alla rete locale o spento il Wi-Fi per mantenere l'isolamento, e comunque riaccendete soltanto quando è sul posto uno specialista informatico che vi dirà se, come e quando riaccendere. Non cancellate nulla dai computer colpiti.

Chiedete allo specialista di creare una copia integrale dei dischi rigidi dei computer infetti, ma senza avviarli. Di solito questo si fa estraendo fisicamente i dischi dai computer oppure usando appositi dischi/chiavette di avvio. È importante non copiare i singoli file ma creare un’immagine completa (di solito si crea una immagine ISO). Questa copia serve nel caso che in seguito venga scoperta una tecnica di decifrazione o venga rilasciata la chiave di decifrazione universale (a volte succede); se l’avete, potrete recuperare i dati, magari tra qualche mese.

Posso rimediare io? Mi serve davvero un tecnico?

Se non siete più che esperti e più che previdenti, non potete rimediare da soli (e se siete stati infettati da un ransomware, probabilmente è perché non siete sufficientemente esperti e non siete stati abbastanza previdenti). Tenete presente che questi ransomware sono scritti da professionisti del crimine: di solito sanno quello che fanno ed è difficile batterli.

Non perdete tempo e non cercate di risparmiare soldi con il fai da te: rischiate di perdere per sempre tutti i vostri dati. Non usate un antivirus dopo che è avvenuto l’attacco: non serve a nulla e rischia di peggiorare la situazione cancellando la parte del virus che serve per ripristinare i dati se pagate il riscatto. Chiamate uno specialista. Alcuni di questi ransomware hanno dei difetti che consentono il recupero dei dati: un bravo specialista sa come intervenire.

Se avete una copia di sicurezza di tutti i vostri dati essenziali, potete formattare i computer colpiti, reinstallare il sistema operativo e ripristinare i dati da questa copia. Se non l’avete, ora sapete perché gli esperti raccomandano sempre di averne almeno una.

Se siete dipendenti e vi accorgete del ransomware sul posto di lavoro, chiamate subito l'assistenza informatica e non vi preoccupate che qualcuno vi possa dare la colpa dell'infezione: se cercate di nascondere il problema non farete altro che peggiorarlo e probabilmente alla fine scopriranno il vostro tentativo d’insabbiamento, aggravando la vostra posizione.

Se siete datori di lavoro o dirigenti, vi conviene annunciare subito che non ci saranno sanzioni, in modo da avere la massima collaborazione dei dipendenti.

Mi conviene pagare?

Mi spiace dirlo, ma probabilmente sì; se non avete una copia dei vostri dati, vi conviene pagare il riscatto e imparare la lezione. Valutate quanto valgono i dati che sono stati cifrati e quanto vi costerebbe ricrearli (ammesso che sia possibile) o non averli più. Consolatevi: l’amministrazione pubblica del Lincolnshire, nel Regno Unito, è stata paralizzata da un ransomware che chiedeva un milione di sterline (1,4 milioni di franchi, 1,3 milioni di euro) di riscatto.

Se pagate, non è detto che otterrete la password di sblocco dei vostri dati: dopotutto state trattando con dei criminali. Ma di solito ai criminali che vivono di ransomware conviene che si sappia che le vittime che pagano il riscatto ricevono la password di sblocco: se si diffondesse la voce che pagare è inutile nessuno pagherebbe più.

Conviene inoltre decidere rapidamente se pagare o no, perché molti ransomware aumentano l'importo del riscatto se si lascia passare troppo tempo. Di solito non c’è modo di trattare con i criminali che gestiscono il ransomware perché non c’è un indirizzo da contattare e comunque si tratta di bande che lavorano all’ingrosso, per cui voi siete probabilmente solo una delle loro tante vittime e loro non hanno tempo da perdere in trattative: prendere o lasciare.

Che prevenzione posso fare?

La miglior forma di prevenzione è fare il più spesso possibile una copia di scorta di tutti i dati essenziali e tenerla fisicamente isolata da Internet e dalla rete locale quando non è in uso. Evitate le soluzioni di backup permanentemente connesse alla rete locale: verrebbero infettate e rese inservibili.

Tenere aggiornato il computer è fondamentale. La maggior parte dei ransomware si insedia sfruttando difetti delle versioni non aggiornate di Flash (come descritto qui), di Java, del browser o di Windows. Se possibile, comunque, Flash va rimosso o disabilitato, perché si è rivelato un colabrodo nonostante i continui aggiornamenti correttivi.

Usare un antivirus aggiornato è meglio di niente ma non garantisce l’invulnerabilità: l’antivirus bloccherà i ransomware meno recenti ma non riconoscerà quelli appena usciti.

Adottare un firewall efficace è molto utile, specialmente se consente di filtrare i tipi di file in arrivo, bloccando per esempio i file ZIP o PDF o JAR.

Usare Mac OS o Linux invece di Windows riduce il rischio, perché la maggior parte dei ransomware è scritta per Windows, ma non vuol dire che un utente Apple o Linux possa considerarsi immune: sono in circolazione ransomware scritti in Java, che funzionano su tutti i sistemi operativi che supportano Java.

È importante diffidare degli allegati ai messaggi. Anche se il mittente è qualcuno che conosciamo, se l'allegato è inatteso o se il testo del messaggio non è nello stile solito del mittente è meglio non aprire gli allegati, neanche se si tratta di documenti PDF o di file ZIP. Spesso i ransomware scavalcano le difese rubando le rubriche di indirizzi di mail, per cui le vittime ricevono mail infette provenienti da indirizzi di utenti che conoscono e di cui si fidano. Prima di aprire qualunque allegato, di qualunque provenienza, è meglio fermarsi a pensare: c'è qualcosa di sospetto? Mi aspettavo questo allegato? Posso chiamare il mittente al telefono e chiedergli se mi ha davvero mandato un allegato?

Visitare solo siti sicuri e attinenti al lavoro è una buona cautela, ma non significa che ci si possa fidare ciecamente. Evitare i siti discutibili, per esempio quelli pornografici o che ospitano app piratate o film e telefilm, riduce molto il rischio ed è saggio anche a prescindere dal ransomware, ma molti siti rispettabilissimi possono ospitare e disseminare questo tipo di attacco. In questi giorni, per esempio, è stato segnalato un numero molto elevato di siti normali, basati su Wordpress, che ospitano inconsapevolmente delle varianti di ransomware.

A parte questi rimedi tecnici, è indispensabile che ci sia un comportamento sensato e prudente da parte di tutti gli utenti. Aprire allegati ricevuti inaspettatamente, visitare siti di gioco o di film o pornografici dal computer di lavoro, non stare aggiornati sono tutte abitudini diffuse che vanno abbandonate, in modo da creare terra bruciata intorno ai criminali. Soprattutto non bisogna cadere nell’errore di pensare che tanto a noi non capita: infatti il ransomware viene disseminato a caso e quindi può colpire chiunque, dal privato all’azienda all’ente pubblico. E come tutti i guai, anche il ransomware è sempre il problema di qualcun altro fino al momento in cui colpisce noi.

Perché Facebook e Instagram creano delle copie ASCII delle nostre immagini?

Fate un piccolo esperimento con me: provate a caricare una foto qualsiasi nel vostro profilo Facebook o Instagram. Poi scoprite il suo indirizzo diretto (per esempio in Facebook cliccate sulla foto per visualizzarla, fate clic destro su di essa, scegliete Copia indirizzo immagine o una voce analoga dal menu e incollate questo indirizzo in una scheda nuova del browser).

Ora aggiungete a questo indirizzo, dopo il suffisso jpg, un ulteriore suffisso txt oppure html. Scoprirete che il social network ha creato delle copie della vostra foto, elaborandola per mostrarla tramite caratteri ASCII monocromatici (per il suffisso txt) e colorati (per il suffisso html). Lo segnala l'utente Twitter Mathias Bynens.

Per esempio, ho postato questa foto nel mio profilo Facebook di test:

Vi ho cliccato sopra per visualizzarla:

Poi ho fatto clic destro sulla foto per ottenerne l'indirizzo diretto, che è questo:

https://fbcdn-sphotos-b-a.akamaihd.net/hphotos-ak-xpf1/t31.0-8/12697450_1020866481307852_6576532120590396572_o.jpg

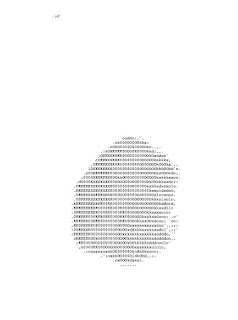

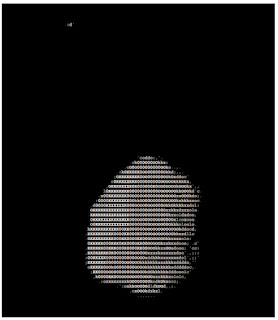

Ho copiato e incollato questo indirizzo in una nuova scheda del browser e ho aggiunto, dopo il suffisso jpg, l'estensione txt, ottenendo questo indirizzo e l'immagine qui sotto, generata usando i caratteri per creare un mosaico simile alla foto di partenza:

Aggiungendo invece html si ottiene questo indirizzo, con questo risultato:

Idem su Instagram: questa foto ha queste due versioni ASCII.

Perché? Come mai due fra i più importanti e trafficati social network spendono risorse per generare copie elaborate nascoste delle immagini caricate dagli utenti? A quanto pare non lo sa nessuno. Se avete una spiegazione o una teoria, segnalatela nei commenti.

Ora aggiungete a questo indirizzo, dopo il suffisso jpg, un ulteriore suffisso txt oppure html. Scoprirete che il social network ha creato delle copie della vostra foto, elaborandola per mostrarla tramite caratteri ASCII monocromatici (per il suffisso txt) e colorati (per il suffisso html). Lo segnala l'utente Twitter Mathias Bynens.

Per esempio, ho postato questa foto nel mio profilo Facebook di test:

Vi ho cliccato sopra per visualizzarla:

Poi ho fatto clic destro sulla foto per ottenerne l'indirizzo diretto, che è questo:

https://fbcdn-sphotos-b-a.akamaihd.net/hphotos-ak-xpf1/t31.0-8/12697450_1020866481307852_6576532120590396572_o.jpg

Ho copiato e incollato questo indirizzo in una nuova scheda del browser e ho aggiunto, dopo il suffisso jpg, l'estensione txt, ottenendo questo indirizzo e l'immagine qui sotto, generata usando i caratteri per creare un mosaico simile alla foto di partenza:

Aggiungendo invece html si ottiene questo indirizzo, con questo risultato:

Idem su Instagram: questa foto ha queste due versioni ASCII.

Perché? Come mai due fra i più importanti e trafficati social network spendono risorse per generare copie elaborate nascoste delle immagini caricate dagli utenti? A quanto pare non lo sa nessuno. Se avete una spiegazione o una teoria, segnalatela nei commenti.

2016/02/04

Il 6 febbraio l’asteroide 2016 CG18 passerà a 151.000 km dalla Terra. Niente panico

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Tranquilli: la traiettoria di 2016 CG18, un asteroide di circa 10 metri di diametro, è nota e prevedibile e lo porterà a circa 151.400 chilometri di distanza minima dalla Terra il prossimo 6 febbraio. Lo scrivo giusto nella speranza, probabilmente vana, di evitare che qualcuno speculi sulla cosa con il solito titolone da panico. Per chi volesse i dettagli tecnici, sono qui sul sito del JPL e qui sul sito dell'Unione Astronomica Internazionale.

Per chi fosse comunque convinto che c'è una grande congiura collettiva per nascondere la vera rotta di collisione di questo sassolone spaziale, ho a disposizione a soli 99 euro dei caschi protettivi anti-asteroide: garantisco che se ne comprate uno e lo indossate correttamente, questo asteroide non vi colpirà.

Tranquilli: la traiettoria di 2016 CG18, un asteroide di circa 10 metri di diametro, è nota e prevedibile e lo porterà a circa 151.400 chilometri di distanza minima dalla Terra il prossimo 6 febbraio. Lo scrivo giusto nella speranza, probabilmente vana, di evitare che qualcuno speculi sulla cosa con il solito titolone da panico. Per chi volesse i dettagli tecnici, sono qui sul sito del JPL e qui sul sito dell'Unione Astronomica Internazionale.

Per chi fosse comunque convinto che c'è una grande congiura collettiva per nascondere la vera rotta di collisione di questo sassolone spaziale, ho a disposizione a soli 99 euro dei caschi protettivi anti-asteroide: garantisco che se ne comprate uno e lo indossate correttamente, questo asteroide non vi colpirà.

Panorama di Marte mozzafiato in realtà virtuale

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Ci vorranno probabilmente decenni prima che qualcuno possa camminare su Marte e guardarsi intorno, ma i nostri emissari robotici sono già lì e le loro immagini possono essere composte per creare panorami che approssimano molto bene la sensazione di essere sul pianeta rosso.

Se avete un oculare per la realtà virtuale anche modesto, come per esempio Google Cardboard, potete guardarvi intorno spostando la testa con questo video, basato su immagini recentissime (sono state scattate dal rover Curiosity su Marte un mese e mezzo fa):

Se non avete un oculare, potete comunque guardarlo su uno smartphone o tablet e guardarvi intorno spostando il dispositivo. E se non avete neanche questi dispositivi ma un buon monitor, provate la versione ad altissima risoluzione, zoomabile a livelli impressionanti, che trovate qui su Trustedphoto.com. Buona visione.

Ci vorranno probabilmente decenni prima che qualcuno possa camminare su Marte e guardarsi intorno, ma i nostri emissari robotici sono già lì e le loro immagini possono essere composte per creare panorami che approssimano molto bene la sensazione di essere sul pianeta rosso.

Se avete un oculare per la realtà virtuale anche modesto, come per esempio Google Cardboard, potete guardarvi intorno spostando la testa con questo video, basato su immagini recentissime (sono state scattate dal rover Curiosity su Marte un mese e mezzo fa):

Se non avete un oculare, potete comunque guardarlo su uno smartphone o tablet e guardarvi intorno spostando il dispositivo. E se non avete neanche questi dispositivi ma un buon monitor, provate la versione ad altissima risoluzione, zoomabile a livelli impressionanti, che trovate qui su Trustedphoto.com. Buona visione.

2016/02/03

50 anni fa i russi fecero le prime foto sulla Luna. E gli inglesi gliele rubarono

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento).

Adoro la tecnologia spaziale russa: è dannatamente pratica. Al diavolo l’estetica, la complessità e la sofisticazione: con un approccio più da fabbrica di boiler che da gioiellieri, i russi hanno collezionato e tuttora collezionano risultati eccezionali.

Adesso si parla molto delle nuove immagini dalla Luna scattate dai cinesi usando un veicolo robotico sofisticato, ma oggi ricorre il cinquantenario di una delle più eleganti dimostrazioni di questo modo russo rustico di esplorare lo spazio: il 3 febbraio 1966, infatti, atterrò sulla Luna la sonda sovietica Luna 9, che nei giorni successivi trasmise le prime immagini ravvicinate del suolo lunare nell’Oceano delle Tempeste. Gli inglesi le intercettarono e le pubblicarono prima dei russi, con un beffardo scoop, ma questa è un’altra storia, che racconto nel numero de Le Scienze di questo mese (“Fregati dalla Luna”, nel numero 570 della rivista). Quello che vorrei raccontarvi qui è come i russi riuscirono, prima di chiunque altro, a posare un veicolo sulla superficie della Luna cinquant'anni fa: è una lezione di ingegnerizzazione della semplicità che andrebbe ripassata spesso da chi risolve tutto con un “lo sistemiamo dopo col software aggiornato”.

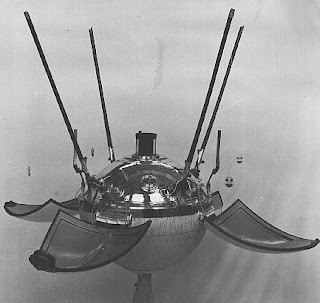

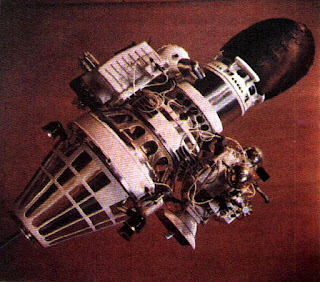

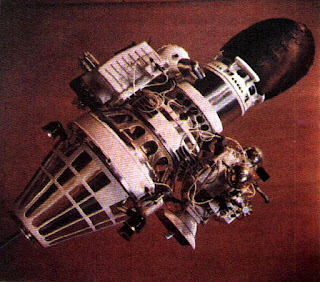

La sonda (immagine qui accanto) pesava circa 1600 chili e aveva un razzo di discesa che veniva attivato negli ultimi istanti della caduta verso la Luna (un po' come fa SpaceX oggi per far atterrare i suoi razzi Falcon). Ma la tecnologia dei motori a razzo degli anni Sessanta non consentiva di regolare con affidabilità e precisione la spinta in modo da consentire un atterraggio delicato. Soluzione tipicamente russa: lasciare che la sonda si sfracelli, ma mettere a bordo un modulo eiettabile incapsulato in un air-bag (la parte scura in alto a destra nella foto qui accanto). Sotto la sonda c'era un’asta: quanto quest’asta toccava il terreno, si attivava l'espulsione verso l'alto del modulo, che ricadeva e semplicemente rimbalzava sulla superficie lunare fino a fermarsi da qualche parte.

La sonda (immagine qui accanto) pesava circa 1600 chili e aveva un razzo di discesa che veniva attivato negli ultimi istanti della caduta verso la Luna (un po' come fa SpaceX oggi per far atterrare i suoi razzi Falcon). Ma la tecnologia dei motori a razzo degli anni Sessanta non consentiva di regolare con affidabilità e precisione la spinta in modo da consentire un atterraggio delicato. Soluzione tipicamente russa: lasciare che la sonda si sfracelli, ma mettere a bordo un modulo eiettabile incapsulato in un air-bag (la parte scura in alto a destra nella foto qui accanto). Sotto la sonda c'era un’asta: quanto quest’asta toccava il terreno, si attivava l'espulsione verso l'alto del modulo, che ricadeva e semplicemente rimbalzava sulla superficie lunare fino a fermarsi da qualche parte.

Risolto alla buona il problema di sopravvivere all’impatto, restava quello di disporre il modulo di atterraggio in assetto verticale, con la telecamera e le antenne in alto. Altra soluzione tipicamente russa: il modulo era a forma di ghianda, con il baricentro spostato verso il basso, per cui il modulo non doveva fare altro che rotolare fino a disporsi spontaneamente nell’assetto desiderato. A questo punto si aprivano quattro petali che stabilizzavano il modulo e fungevano oltretutto da riflettori per le quattro antenne a stilo che dovevano trasmettere le immagini della Luna verso la Terra.

Per riprendere la panoramica fu usata una tecnica da sommergibili: la telecamera era pesante e massiccia, per cui fu tenuta ferma ma puntata su uno specchio che sporgeva dalla sommità del modulo di atterraggo e ruotava, fungendo quindi da periscopio.

Ma la chicca più bella è la soluzione usata per indicare nelle fotografie qual è la verticale locale. Sensori? Grafici sovrimpressi? Telemetria ricevuta a Terra? No. Semplicemente quattro fili a piombo appesi alle antenne e visibili alla telecamera. Geniale.

Fonti: NASA, NASA, Zarya.

Adoro la tecnologia spaziale russa: è dannatamente pratica. Al diavolo l’estetica, la complessità e la sofisticazione: con un approccio più da fabbrica di boiler che da gioiellieri, i russi hanno collezionato e tuttora collezionano risultati eccezionali.

Adesso si parla molto delle nuove immagini dalla Luna scattate dai cinesi usando un veicolo robotico sofisticato, ma oggi ricorre il cinquantenario di una delle più eleganti dimostrazioni di questo modo russo rustico di esplorare lo spazio: il 3 febbraio 1966, infatti, atterrò sulla Luna la sonda sovietica Luna 9, che nei giorni successivi trasmise le prime immagini ravvicinate del suolo lunare nell’Oceano delle Tempeste. Gli inglesi le intercettarono e le pubblicarono prima dei russi, con un beffardo scoop, ma questa è un’altra storia, che racconto nel numero de Le Scienze di questo mese (“Fregati dalla Luna”, nel numero 570 della rivista). Quello che vorrei raccontarvi qui è come i russi riuscirono, prima di chiunque altro, a posare un veicolo sulla superficie della Luna cinquant'anni fa: è una lezione di ingegnerizzazione della semplicità che andrebbe ripassata spesso da chi risolve tutto con un “lo sistemiamo dopo col software aggiornato”.

La sonda (immagine qui accanto) pesava circa 1600 chili e aveva un razzo di discesa che veniva attivato negli ultimi istanti della caduta verso la Luna (un po' come fa SpaceX oggi per far atterrare i suoi razzi Falcon). Ma la tecnologia dei motori a razzo degli anni Sessanta non consentiva di regolare con affidabilità e precisione la spinta in modo da consentire un atterraggio delicato. Soluzione tipicamente russa: lasciare che la sonda si sfracelli, ma mettere a bordo un modulo eiettabile incapsulato in un air-bag (la parte scura in alto a destra nella foto qui accanto). Sotto la sonda c'era un’asta: quanto quest’asta toccava il terreno, si attivava l'espulsione verso l'alto del modulo, che ricadeva e semplicemente rimbalzava sulla superficie lunare fino a fermarsi da qualche parte.

La sonda (immagine qui accanto) pesava circa 1600 chili e aveva un razzo di discesa che veniva attivato negli ultimi istanti della caduta verso la Luna (un po' come fa SpaceX oggi per far atterrare i suoi razzi Falcon). Ma la tecnologia dei motori a razzo degli anni Sessanta non consentiva di regolare con affidabilità e precisione la spinta in modo da consentire un atterraggio delicato. Soluzione tipicamente russa: lasciare che la sonda si sfracelli, ma mettere a bordo un modulo eiettabile incapsulato in un air-bag (la parte scura in alto a destra nella foto qui accanto). Sotto la sonda c'era un’asta: quanto quest’asta toccava il terreno, si attivava l'espulsione verso l'alto del modulo, che ricadeva e semplicemente rimbalzava sulla superficie lunare fino a fermarsi da qualche parte.Risolto alla buona il problema di sopravvivere all’impatto, restava quello di disporre il modulo di atterraggio in assetto verticale, con la telecamera e le antenne in alto. Altra soluzione tipicamente russa: il modulo era a forma di ghianda, con il baricentro spostato verso il basso, per cui il modulo non doveva fare altro che rotolare fino a disporsi spontaneamente nell’assetto desiderato. A questo punto si aprivano quattro petali che stabilizzavano il modulo e fungevano oltretutto da riflettori per le quattro antenne a stilo che dovevano trasmettere le immagini della Luna verso la Terra.

Per riprendere la panoramica fu usata una tecnica da sommergibili: la telecamera era pesante e massiccia, per cui fu tenuta ferma ma puntata su uno specchio che sporgeva dalla sommità del modulo di atterraggo e ruotava, fungendo quindi da periscopio.

Ma la chicca più bella è la soluzione usata per indicare nelle fotografie qual è la verticale locale. Sensori? Grafici sovrimpressi? Telemetria ricevuta a Terra? No. Semplicemente quattro fili a piombo appesi alle antenne e visibili alla telecamera. Geniale.

Fonti: NASA, NASA, Zarya.

2016/02/01

Disponibile la versione aggiornata dell’Almanacco dello Spazio

Un mesetto fa ho pubblicato online la prima bozza dell'Almanacco dello Spazio: un e-book gratuito in italiano che, giorno per giorno, vi racconta gli eventi spaziali e astronomici avvenuti in quel giorno, con le chicche, le immagini rare e le curiosità di ciascun evento. Una nuova bozza è ora scaricabile liberamente cliccando qui.

Un mesetto fa ho pubblicato online la prima bozza dell'Almanacco dello Spazio: un e-book gratuito in italiano che, giorno per giorno, vi racconta gli eventi spaziali e astronomici avvenuti in quel giorno, con le chicche, le immagini rare e le curiosità di ciascun evento. Una nuova bozza è ora scaricabile liberamente cliccando qui.L’Almanacco non è protetto contro la copia; anzi, è liberamente distribuibile e copiabile secondo la licenza Creative Commons inclusa nel testo. Chiedo solo che venga rispettato il mio diritto legale di essere riconosciuto come autore. Se volete incoraggiarmi ad ampliare l’Almanacco e a scrivere altri libri di questo genere, potete offrirmi una birra e una pizza con una donazione seguendo le istruzioni che trovate nel sito del libro. Buona lettura!

2016/01/31

Podcast del Disinformatico del 2016/01/29

È disponibile per lo scaricamento il podcast della puntata di venerdì del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Iscriviti a:

Post (Atom)