- 20 anni di WWW: l’origine del Web

- Telecamere IP vulnerabili, stavolta tocca a due marche molto note

- Truffa alla nigeriana frutta 1,6 milioni di dollari

- Versione piratata di videogioco offre memorabile lezione antipirateria

- Videogioco usa di nascosto i computer dei giocatori per generare soldi virtuali

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2013/05/04

Il podcast del Disinformatico di ieri

Vado subito al sodo: il podcast è scaricabile qui. I temi sono questi:

2013/05/03

Repubblica e il chitarrista degli Slayer

Questo articolo vi arriva grazie alla gentile donazione di “milalor” ed è stato aggiornato dopo la pubblicazione iniziale.

Caso mai vi fosse venuto il dubbio che la scarsa affidabilità del giornalismo generalista riguardi solo le materie scientifiche, ecco una perla musicale fresca fresca, regalataci da Repubblica.

Flavio Brighenti ha scritto un articolo nel quale si annuncia la morte di Jeff Hanneman, chitarrista degli Slayer (notizia reale).

Solo che la foto che accompagnava l'articolo (screenshot qui accanto, tratto da qui su Facebook), secondo i suoi indignati commentatori, non ritrae Jeff Hanneman, ma Gary Holt, suo sostituto, e nell'articolo ci sono anche altre perle.

Certo, i due si somigliano, nel senso che molti chitarristi di questo genere musicale hanno i capelli lunghi e sono bianchi, ma solitamente questo genere di errore si evita perché le foto acquisite regolarmente tramite le agenzie di gestione dei diritti contengono una descrizione verificata delle persone ritratte, oppure perché si va sul sito della band o su Wikipedia e si prende una foto da lì. Evidentemente in questo caso le cose sono andate diversamente.

La foto attualmente usata dall'articolo (screenshot qui a destra) mostra invece correttamente Hanneman. A titolo di riferimento, per esempio per confrontare i tatuaggi che facilitano il riconoscimento, qui e qui trovate foto di Holt; qui foto di Hanneman; una versione più ampia della foto mostrata parzialmente nello screenshot qui accanto è consultabile qui.

La foto attualmente usata dall'articolo (screenshot qui a destra) mostra invece correttamente Hanneman. A titolo di riferimento, per esempio per confrontare i tatuaggi che facilitano il riconoscimento, qui e qui trovate foto di Holt; qui foto di Hanneman; una versione più ampia della foto mostrata parzialmente nello screenshot qui accanto è consultabile qui.

Grazie a @nightmorphis per la segnalazione iniziale.

Caso mai vi fosse venuto il dubbio che la scarsa affidabilità del giornalismo generalista riguardi solo le materie scientifiche, ecco una perla musicale fresca fresca, regalataci da Repubblica.

Flavio Brighenti ha scritto un articolo nel quale si annuncia la morte di Jeff Hanneman, chitarrista degli Slayer (notizia reale).

Solo che la foto che accompagnava l'articolo (screenshot qui accanto, tratto da qui su Facebook), secondo i suoi indignati commentatori, non ritrae Jeff Hanneman, ma Gary Holt, suo sostituto, e nell'articolo ci sono anche altre perle.

Certo, i due si somigliano, nel senso che molti chitarristi di questo genere musicale hanno i capelli lunghi e sono bianchi, ma solitamente questo genere di errore si evita perché le foto acquisite regolarmente tramite le agenzie di gestione dei diritti contengono una descrizione verificata delle persone ritratte, oppure perché si va sul sito della band o su Wikipedia e si prende una foto da lì. Evidentemente in questo caso le cose sono andate diversamente.

La foto attualmente usata dall'articolo (screenshot qui a destra) mostra invece correttamente Hanneman. A titolo di riferimento, per esempio per confrontare i tatuaggi che facilitano il riconoscimento, qui e qui trovate foto di Holt; qui foto di Hanneman; una versione più ampia della foto mostrata parzialmente nello screenshot qui accanto è consultabile qui.

La foto attualmente usata dall'articolo (screenshot qui a destra) mostra invece correttamente Hanneman. A titolo di riferimento, per esempio per confrontare i tatuaggi che facilitano il riconoscimento, qui e qui trovate foto di Holt; qui foto di Hanneman; una versione più ampia della foto mostrata parzialmente nello screenshot qui accanto è consultabile qui.Grazie a @nightmorphis per la segnalazione iniziale.

20 anni di WWW: l’origine del Web

Questo articolo era stato pubblicato inizialmente il 03/05/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Il 30 aprile

1993 il CERN pubblicò una dichiarazione

in cui rendeva libera e senza royalty la tecnologia di base di quello

che sarebbe diventato Web: il software per server, un browser e delle

librerie di software.

Per il

ventesimo anniversario di questa tappa storica dell'informatica, il

primo sito Web della storia è tornato online e ora è accessibile al

suo indirizzo

originale, che prima non funzionava. Non è la primissima

versione, ma poco ci manca: risale al 1992, ed è in corso la ricerca

di versioni ancora precedenti.

Il computer

sul quale risiedeva questo primo sito Web esiste ancora: è un NeXT,

progettato dalla società fondata da Steve Jobs quando fu cacciato

dalla Apple, e funziona

ancora, anche se ora non ospita il sito.

La scelta di

rendere libera la tecnologia del WWW invece di brevettarla non fu

immediata. Robert Caillau, che collaborò con Tim Berners-Lee nello

sviluppo del WWW al CERN, spiega

che in ultima analisi erano più interessati all’emozione di creare

qualcosa di utile che a i soldi, per cui scelsero il modello classico

del CERN: rendere disponibili le innovazioni tecnologiche derivate

dalla sua attività.

La prossima

volta che vi chiedono a cosa serve studiare l’infinitamente piccolo

con un gigantesco laboratorio, indicate una qualunque pagina del Web.

Truffa alla nigeriana frutta 1,6 milioni di dollari

Questo articolo era stato pubblicato inizialmente il 03/05/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Possibile che

qualcuno ancora abbocchi alla truffa del riccone in difficoltà che

chiede aiuto per concludere un affare milionario? Sì, possibile, e

stavolta le vittime, un agente immobiliare statunitense e la sua

compagna, ci hanno rimesso 1,6 milioni di dollari nel corso di

quattro anni. Il truffatore si spacciava per il figlio di Joseph

Kabila, presidente della Repubblica Democratica del Congo.

Nel 2005

contattò l’agente immobiliare dicendo che voleva comperare

numerose case molto costose per conto del padre e offriva una lauta

commissione all’agente. Problemino: il governo americano aveva

bloccato i fondi, circa 43 milioni di dollari. Al sedicente figlio di

Kabila servivano degli anticipi di qualche decina di migliaia di

dollari per mandare avanti l’affare e sbloccare i fondi. Il

truffatore chiese all’agente se poteva dare una mano in questo

senso e offriva come garanzie una lettera di elogio da parte di un

senatore statunitense e vari altri certificati. La sventurata vittima

accettò, incontrando più volte il finto figlio di Kabila, al quale

finì per inviare al truffatore 635.000 dollari a copertura di spese

in realtà inesistenti: finte spese di alloggio, finti processi e

persino una finta incarcerazione.

Quando

l’agente immobiliare fece bancarotta, il truffatore si rivolse alla

compagna dell’agente, che inviò altri 970.000 dollari, fino a fare

bancarotta anche lei. Nessuno dei due neosquattrinati aveva fatto

alcuna verifica della credibilità del personaggio prima di

affidargli queste somme. In particolare non era stato notato un

dettaglio rivelatore: il sedicente figlio del presidente dichiarava

di avere 41 anni, ossia la stessa età del presidente che in teoria

sarebbe stato suo padre. I dettagli della vicenda incredibile sono

raccontati nell’atto

d’accusa ufficiale.

Il truffatore

è stato arrestato pochi giorni fa a San Francisco e rischia fino a

vent’anni di carcere. Stavolta non saranno virtuali.

Telecamere IP vulnerabili, stavolta tocca a due marche molto note

Questo articolo era stato pubblicato inizialmente il 03/05/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Non è la

prima volta che emerge che le telecamere IP, quelle spesso utilizzate

per realizzare a basso costo e in maniera molto semplice la

videosorveglianza via Internet di case, negozi e uffici, hanno dei

difetti che consentono ai malfattori di usarle per monitorare da

lontano questi locali.

Stavolta si

tratta, secondo i ricercatori della società Core Security, di falle

che permettono di scavalcare le password di numerosi modelli di

telecamere IP di due

marche

ben note nel settore e di vedere quello che vedono questi dispositivi

se sono raggiungibili via Internet.

Una delle

falle è particolarmente imbarazzante per il fabbricante, dato che si

tratta di una password segreta, non definita dall’utente, che fa da

passepartout (tecnicamente si chiama backdoor)

e quindi consente a chiunque la conosca di accedere alle immagini

della telecamera.

Una delle due

marche ha realizzato un aggiornamento del software che corregge le

falle evidenziate dagli specialisti e dovrebbe essere reso

disponibile al pubblico a brevissima scadenza, ma il vero problema è

che gli acquirenti di queste telecamere difficilmente s'immaginano di

dover cercare aggiornamenti software per questa categoria di

dispositivi e non potranno essere avvisati dal fabbricante (che non

ha modo di sapere chi sono, se non si sono registrati presso il

fabbricante stesso) e quindi resteranno vulnerabili se non sono loro

a cercare attivamente in Rete informazioni su eventuali vulnerabilità

e relative correzioni che riguardano questi prodotti.

Versione piratata di videogioco offre memorabile lezione antipirateria

Questo articolo era stato pubblicato inizialmente il 03/05/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

La società

di sviluppo di videogiochi Green Heart Games ha provato una strategia

inconsueta e molto interessante per educare gli utenti sui danni

della pirateria del software (che a differenza dello scaricamento

puro di film, telefilm e musica è reato anche in Svizzera).

La Green

Heart ha immesso

intenzionalmente di nascosto in Rete, sui circuiti di scambio, una

copia “pirata” di uno dei propri giochi: guarda caso, un gioco

che simula la gestione di un’azienda che produce videogiochi. La

copia era truccata in modo tale che nello svolgimento del gioco, a

differenza della versione regolare, l’azienda virtuale fallisse

sempre a causa della pirateria dei suoi prodotti.

In altre

parole, i pirati (reali) si trovavano a perdere nel gioco a causa dei

pirati (virtuali) perché avevano piratato il gioco (reale) e

venivano quindi puniti perché nel gioco tutti facevano quello che

avevano fatto loro nella realtà.

Ironicamente,

i giocatori che avevano piratato il gioco (che costa soltanto 8

dollari) si sono affollati nei forum a lamentarsi che non riuscivano

a completare il gioco a causa della pirateria che avviene

nell’universo del gioco stesso. Uno di loro ha scritto addirittura

“Perché c’é così tanta gente che pirata? Mi

mandano in rovina... non è giusto”, senza

rendersi conto che la sua lamentela si poteva applicare anche al suo

stesso comportamento.

L’esperimento

ha anche messo in evidenza l’elevatissima percentuale di uso non

retribuito del gioco: dopo un solo giorno di disponibilità, oltre il

93% delle copie scaricate erano abusive.

Videogioco usa di nascosto i computer dei giocatori per generare soldi virtuali

Questo articolo era stato pubblicato inizialmente il 03/05/2013 sul sito della Rete Tre della Radiotelevisione Svizzera, dove attualmente non è più disponibile. Viene ripubblicato qui per mantenerlo a disposizione per la consultazione.

Avete sentito

parlare dei Bitcoin? Sono la speculazione virtuale del momento: una

valuta virtuale, usata per i pagamenti e gli scambi online, che non

ha una banca centrale o un altro garante tradizionale: è invece

garantita dalla matematica. La quantità totale dei Bitcoin è

immutabile per definizione e per generarli occorre effettuare dei

calcoli complicatissimi al computer.

I Bitcoin si

“comprano” (o, se preferite la metafora della miniera, si

estraggono), in parole povere, spendendo potenza di calcolo. Che ha

un costo, sotto forma di usura dei componenti del calcolatore e

consumo di corrente elettrica. Di solito questi costi sono superiori

al valore dei Bitcoin che se ne ricavano, per cui è poco

conveniente. La soluzione? Usare di nascosto i computer altrui.

Ci sono già

stati casi di virus informatici che infettano i computer delle

vittime costringendoli a “lavorare in miniera” estraendo Bitcoin

per conto dei criminali che hanno diffuso il virus, ma è la prima

volta che questa tecnica viene usata

di nascosto da un videogioco regolare. Un recente aggiornamento del

software di gioco della E-Sports Entertainment Association includeva

infatti un “minatore” di Bitcoin: se ne sono accorti i giocatori

infuriati quando hanno visto che i loro processori grafici lavoravano

quasi al massimo anche quando il computer era inattivo.

L’arrabbiatura

deriva appunto non solo dall'azione disonesta ma dal danno economico

concreto derivante dal consumo di energia e dall’usura per

surriscaldamento dei componenti del computer.

L’azienda

di software ha chiesto scusa, dicendo che si è trattato di uno

sbaglio, e ha promesso che il doppio del ricavato in Bitcoin (circa

3700 dollari) verrà devoluto in beneficenza. Ma questa vicenda

insegna che se la ventola del vostro computer corre troppo, potrebbe

non essere solo questione di polvere accumulata e che i modi per

compiere raggiri informatici sono sempre più originali.

Nuova Cena dei Disinformatici il 22 giugno

Ormai la Cena dei Disinformatici, un raduno mangereccio informale fra i partecipanti a questo blog a cui ho l'onore di unirmi, sta diventando una sana e golosa abitudine. Grazie alla pazienza organizzativa di Martinobri posso annunciare con gaudio e tripudio la data della prossima Cena: il 22 giugno alle 20 a Milano; dettagli nei commenti.

È indispensabile iscriversi alla Cena: per tutti i dettagli scrivete a martibell (chiocciola) tin.it. Ci vediamo!

È indispensabile iscriversi alla Cena: per tutti i dettagli scrivete a martibell (chiocciola) tin.it. Ci vediamo!

2013/05/01

Le cose che non colsi - 2013/05/01

Questo articolo vi arriva grazie alla gentile donazione di “rossella.p*” e “luca”.

Un film d'animazione in stop-motion. Fatto muovendo singoli atomi. Una demo portentosa delle capacità di manipolare la materia su scala incredibilmente piccola: IBM crea un cortometraggio d'animazione spostando singoli atomi, con fotogrammi larghi un millesimo di un capello (Io9).

La Luna e il ciclista. Non è Photoshop: è il risultato di tanti calcoli e di un'attenta pianificazione. Il fotografo è Philipp Schmidli. I dettagli sono in questo articolo (insieme ad altre foto).

Panoramiche di Marte da Curiosity. Una, due e tre: scaricatele in altissima risoluzione. I dettagli sono su Space.com.

Uragano al polo nord di Saturno: è l'occhio dell'esagono misterioso. Spettacolari foto inviate dalla sonda Cassini (Io9).

Forse trovata acqua liquida su Marte. È un po' salmastra, se le ipotesi sono esatte, ma è pur sempre acqua liquida, ottimo supporto per la vita. Attendiamo indagini e conferme (Scientific American).

Lo spazio su una banconota. Il Canada inaugura le sue nuove banconote, decorate con un astronauta e con il braccio robotico Dextre (fabbricato in Canada) (Io9; Bank of Canada).

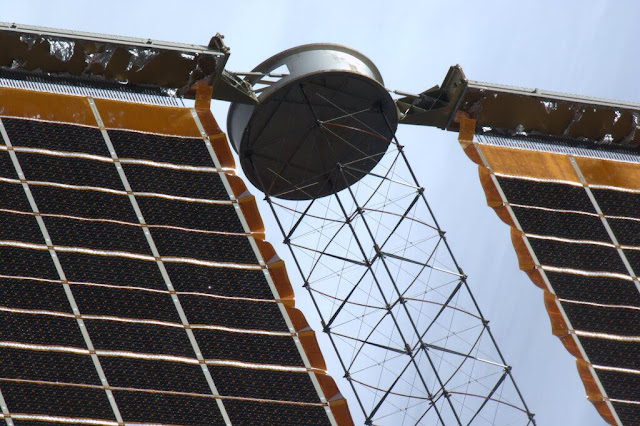

Una meteora ha centrato un pannello solare della Stazione Spaziale. Non è chiaro se sia meteora o un piccolo relitto spaziale. Sta di fatto che se fosse passata pochi metri più in là avrebbe probabilmente trapassato gli spazi abitati della Stazione, causando un bel danno (via @ChrisHadfield).

Primo volo a motore di SpaceShip Two: subito supersonico, con foto bellissime. Porterà passeggeri nello spazio, a 100 km di quota, anche se solo per un volo suborbitale con qualche minuto di assenza di peso. Mi accontenterei (Virgin; Planetary.org; Spaceflightnow; NYCAviation; Slate).

Lezione antipirateria. Uno sviluppatore di videogiochi fa circolare intenzionalmente via Torrent una copia “pirata” del proprio gioco (un simulatore di società produttrice di videogiochi), truccata in modo che nella trama la società vada male perché tutti piratano i suoi prodotti. Risultato: i pirati del gioco (straccioni che non vogliono pagare neanche 8 dollari) si lamentano della pirateria nel gioco senza rendersi conto che il problema è dovuto al fatto che loro hanno piratato il gioco nella realtà. Geniale (Green Heart Games).

Per tutti quelli che credevano ai proclami di digitalizzazione della pubblica amministrazione: il pasticcio infame della firma digitale (Guido Scorza su L'Espresso).

Vi piace Google Glass? È un incubo per la sicurezza. Se già le webcam sono un ottimo strumento per spiare in casa della gente, immaginatevi cosa significherebbe un'intrusione in Google Glass, che vede tutto quello che vedete voi: compreso il PIN del Bancomat, le password che scrivete. E ascolta tutto quello che dite. Ecco come si fa (Saurik.com).

Telecamere IP vulnerabili, stavolta tocca a D-Link e Vivotek. Addirittura con backdoor incorporata e password fissa per vedere via Internet cosa vede la telecamera (Naked Security).

Truffa alla nigeriana frutta 1,6 milioni di dollari. Possibile che qualcuno ancora ci caschi? Sì, possibile, e la vittima è un agente immobiliare, seguito a ruota dalla sua compagna. Due geni che hanno abboccato alla storiella del figlio del presidente del Congo che ha un affarone da proporre. Il truffatore è stato arrestato negli Stati Uniti (AP; Gawker).

La voce di Bell. Alexander Graham Bell. Sì, quello del telefono. Recuperata da una registrazione talmente delicata che per suonarla è stato necessario farne una scansione 3D (Smithsonian; BBC).

Un film d'animazione in stop-motion. Fatto muovendo singoli atomi. Una demo portentosa delle capacità di manipolare la materia su scala incredibilmente piccola: IBM crea un cortometraggio d'animazione spostando singoli atomi, con fotogrammi larghi un millesimo di un capello (Io9).

La Luna e il ciclista. Non è Photoshop: è il risultato di tanti calcoli e di un'attenta pianificazione. Il fotografo è Philipp Schmidli. I dettagli sono in questo articolo (insieme ad altre foto).

Panoramiche di Marte da Curiosity. Una, due e tre: scaricatele in altissima risoluzione. I dettagli sono su Space.com.

Uragano al polo nord di Saturno: è l'occhio dell'esagono misterioso. Spettacolari foto inviate dalla sonda Cassini (Io9).

Forse trovata acqua liquida su Marte. È un po' salmastra, se le ipotesi sono esatte, ma è pur sempre acqua liquida, ottimo supporto per la vita. Attendiamo indagini e conferme (Scientific American).

Lo spazio su una banconota. Il Canada inaugura le sue nuove banconote, decorate con un astronauta e con il braccio robotico Dextre (fabbricato in Canada) (Io9; Bank of Canada).

Una meteora ha centrato un pannello solare della Stazione Spaziale. Non è chiaro se sia meteora o un piccolo relitto spaziale. Sta di fatto che se fosse passata pochi metri più in là avrebbe probabilmente trapassato gli spazi abitati della Stazione, causando un bel danno (via @ChrisHadfield).

Primo volo a motore di SpaceShip Two: subito supersonico, con foto bellissime. Porterà passeggeri nello spazio, a 100 km di quota, anche se solo per un volo suborbitale con qualche minuto di assenza di peso. Mi accontenterei (Virgin; Planetary.org; Spaceflightnow; NYCAviation; Slate).

Lezione antipirateria. Uno sviluppatore di videogiochi fa circolare intenzionalmente via Torrent una copia “pirata” del proprio gioco (un simulatore di società produttrice di videogiochi), truccata in modo che nella trama la società vada male perché tutti piratano i suoi prodotti. Risultato: i pirati del gioco (straccioni che non vogliono pagare neanche 8 dollari) si lamentano della pirateria nel gioco senza rendersi conto che il problema è dovuto al fatto che loro hanno piratato il gioco nella realtà. Geniale (Green Heart Games).

Per tutti quelli che credevano ai proclami di digitalizzazione della pubblica amministrazione: il pasticcio infame della firma digitale (Guido Scorza su L'Espresso).

Vi piace Google Glass? È un incubo per la sicurezza. Se già le webcam sono un ottimo strumento per spiare in casa della gente, immaginatevi cosa significherebbe un'intrusione in Google Glass, che vede tutto quello che vedete voi: compreso il PIN del Bancomat, le password che scrivete. E ascolta tutto quello che dite. Ecco come si fa (Saurik.com).

Telecamere IP vulnerabili, stavolta tocca a D-Link e Vivotek. Addirittura con backdoor incorporata e password fissa per vedere via Internet cosa vede la telecamera (Naked Security).

Truffa alla nigeriana frutta 1,6 milioni di dollari. Possibile che qualcuno ancora ci caschi? Sì, possibile, e la vittima è un agente immobiliare, seguito a ruota dalla sua compagna. Due geni che hanno abboccato alla storiella del figlio del presidente del Congo che ha un affarone da proporre. Il truffatore è stato arrestato negli Stati Uniti (AP; Gawker).

La voce di Bell. Alexander Graham Bell. Sì, quello del telefono. Recuperata da una registrazione talmente delicata che per suonarla è stato necessario farne una scansione 3D (Smithsonian; BBC).

Il video della sessione sul complottismo al Festival del Giornalismo

Se vi può interessare, ecco il video (purtroppo non integrale) della sessione “Le teorie del complotto: come e perché si formano e come smontarle” con Andrea Boda, Gaia Giorgio Fedi e il sottoscritto al Festival del Giornalismo di Perugia. C'è uno spazio per la discussione anche qui sul sito di Andrea. Buona visione.

Piccola correzione: la nave-spia che cito si chiamava Glomar Explorer, non Glomar Challenger come ho detto (andavo a memoria e mi sono sbagliato). La storia avvincente di questo complotto reale, che coinvolge anche una figura enigmatica come Howard Hughes, è delineata su Wikipedia in inglese. Grazie ad Alex per aver snidato il mio errore.

Piccola correzione: la nave-spia che cito si chiamava Glomar Explorer, non Glomar Challenger come ho detto (andavo a memoria e mi sono sbagliato). La storia avvincente di questo complotto reale, che coinvolge anche una figura enigmatica come Howard Hughes, è delineata su Wikipedia in inglese. Grazie ad Alex per aver snidato il mio errore.

Iscriviti a:

Post (Atom)