Pubblicazione iniziale: 2019/11/01. Ultimo aggiornamento: 2022/10/12

11:10.

La recente

proposta

di un deputato e responsabile economico di un movimento politico italiano,

Luigi Marattin (@marattin), di

obbligare

“chiunque apra un profilo social a farlo con un valido documento

d’identità”, usando poi eventualmente un nickname, allo scopo di contrastare la

violenza verbale, il razzismo e l’odio online, a prima vista sembra sensata e

ragionevole, ma non lo è.

Ci siamo già passati

un annetto fa, ma evidentemente serve un ripasso.

Ecco, in sintesi, perché la proposta non funziona ed esperti come

Stefano Zanero

(anche

qui)

e Massimo Mantellini la criticano duramente e la definiscono schiettamente

“una cretinata”

e il Garante per la Privacy italiano ha

usato

aggettivi come “velleitario” e “pericoloso” per descriverla.

1. Gli hater esteri non sarebbero toccati. Una legge nazionale avrebbe

efficacia solo nel paese che la emanasse. Qualunque utente di qualunque altro paese sarebbe

libero di continuare come prima. Se anche la si estendesse

all’Europa, chi non vive in Europa non ne sarebbe toccato.

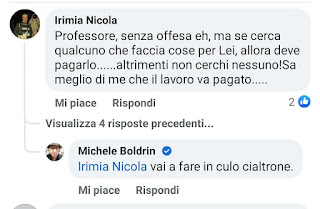

2. Gli hater non si nascondono dietro l’anonimato: ci mettono nome e

cognome già adesso.

Lo ha fatto lo stesso Marattin. Spessissimo chi fa bullismo o odio online è ben conosciuto dalla vittima.

3. Gli unici penalizzati sarebbero coloro che hanno bisogno dell’anonimato

per proteggersi, come le donne maltrattate che vogliono sfuggire ai loro torturatori online

e lo possono fare solo se restano anonime o usano pseudonimi fortemente

protetti.

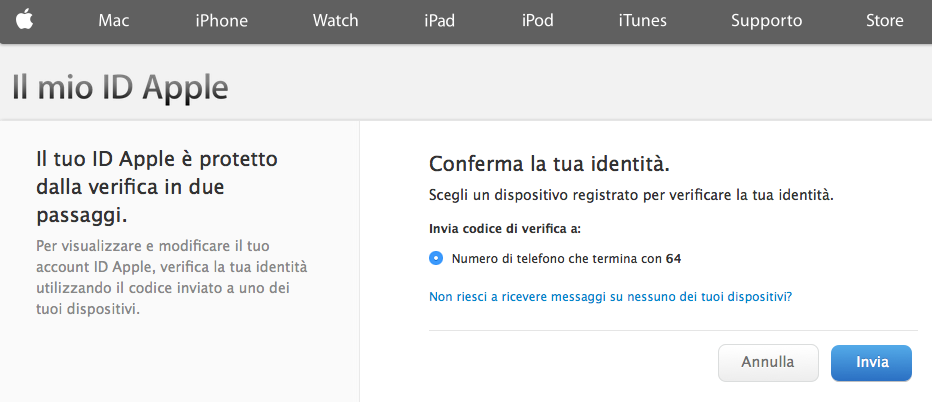

4. L’anonimato online è un diritto sancito dalla

Dichiarazione dei diritti in Internet, approvata all’unanimità a Montecitorio nel 2015.

Art.10: “Ogni persona può accedere alla Rete e comunicare elettronicamente usando strumenti anche di natura tecnica che proteggano l’anonimato ed evitino la raccolta di dati personali, in particolare per esercitare le libertà civili e politiche senza subire discriminazioni o censure”.

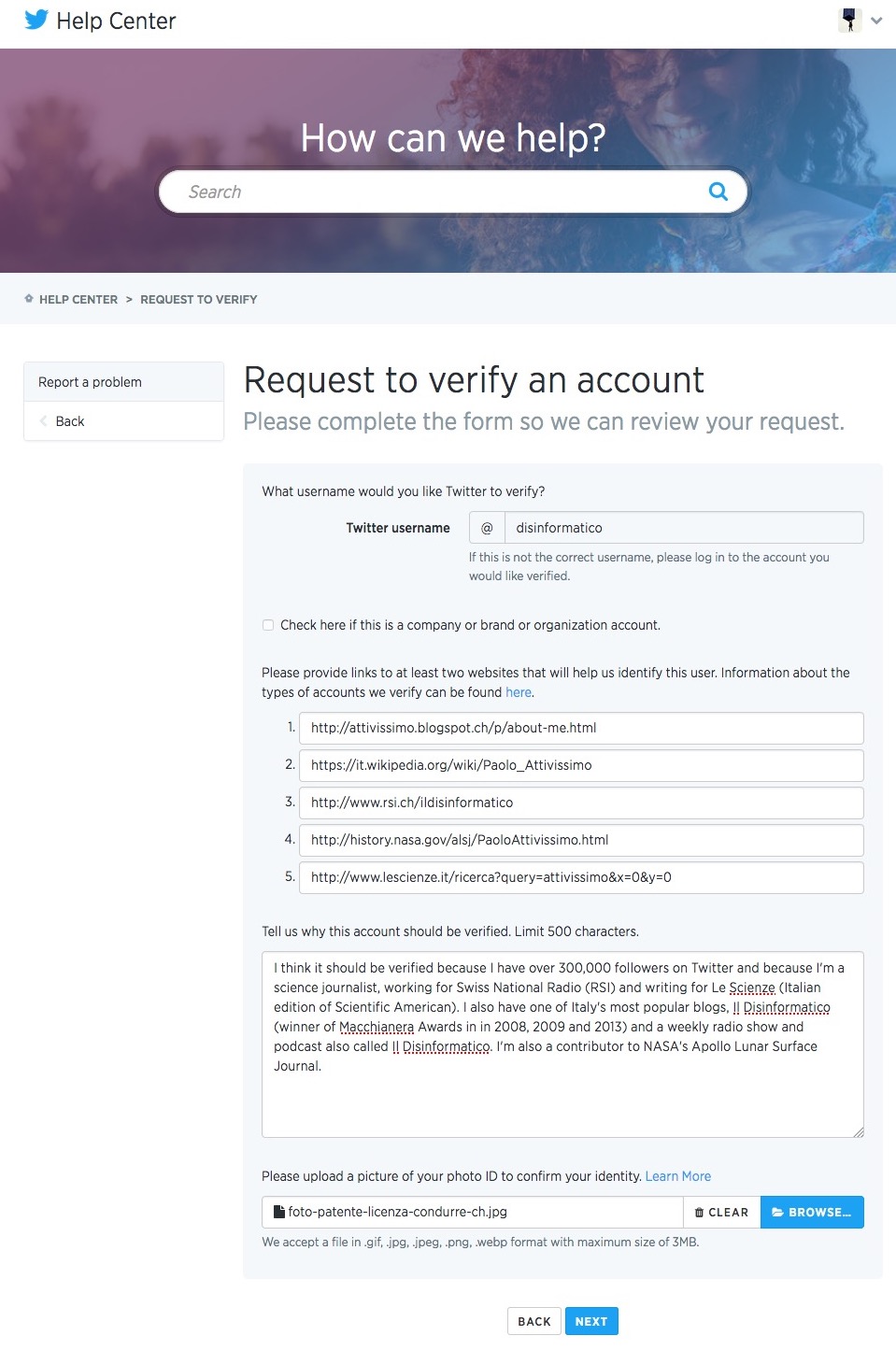

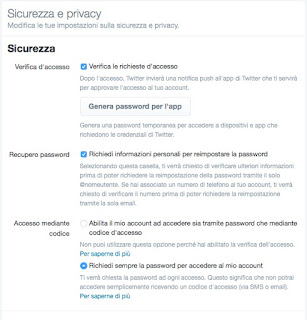

5. Gestire i documenti d’identità di milioni di utenti costa ed è

complicato. Gli italiani su Facebook i sono circa

29 milioni. Ciascuno dovrebbe depositare un documento. Chi paga? Chi organizza? Chi

verifica? Chi custodisce i dati, vista la facilità con la quale

vengono rubati?

6. Cosa si fa per gli account esistenti? Li sospendiamo in massa fino a che non depositano un documento? E se un utente esistente si rifiuta

di dare un documento, che si fa? E se il social network decide che non se la sente di accollarsi questo fardello tecnico immenso?

7. Che si fa con i turisti? Cosa succede a un turista che arriva nel paese e vuole usare il suo account social? Deve prima depositare un

documento? Chi controlla se lo fa o no? E come fa a controllare? Se non lo fa,

quali sarebbero le conseguenze? Lo si deporta?

8. La procedura andrebbe ripetuta per ogni social network

e per ogni spazio digitale pubblico. Facebook, Twitter, Instagram,

Tinder, Ask, Vkontakte, WhatsApp, Telegram... più tutti gli spazi di

commento dei giornali e dei blog. A quante aziende dovremmo dare i nostri

documenti?

A che titolo un blogger dovrebbe gestire i dati personali dei

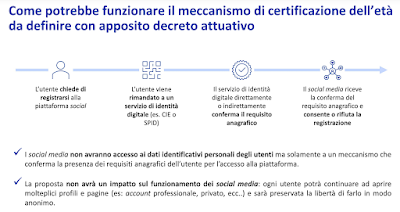

propri commentatori? Forse si potrebbe attenuare il problema dando il

documento solo a un ente che rilascia un codice di autenticazione da dare ai

vari social, ma resterebbe una trafila con tutti i problemi già citati.

9. Se il documento andasse dato ai social network, significherebbe dare una

copia di un documento d’identità ad aziende il cui mestiere è vendere i

nostri dati.

E no, non è come dare la carta d’identità a un operatore telefonico per

aprire un’utenza cellulare: l’operatore è soggetto alle leggi europee sulla

privacy e non ha come scopo commerciale la vendita dei fatti nostri.

E non

è come lasciare un documento alla reception dell’albergo:

in realtà non lo si lascia, ma si viene identificati dal portiere tramite

il documento, e i dati vengono raccolti dalla polizia quotidianamente, non

finiscono in un gigantesco database gestito da privati, come spiega

Stefano Zanero.

Anche qui, come al punto precedente, questo problema potrebbe essere

attenuabile mettendo in mezzo un ente di autenticazione nazionale, ma la

trafila resterebbe.

10. Significherebbe delegare ad aziende estere la certificazione della

nostra identità.

Siamo sicuri che per esempio Facebook, quella di Cambridge Analytica, sia

un’azienda alla quale affidare la garanzia di chi siamo?

Quali sanzioni

ci sarebbero se Facebook si facesse scappare i nostri dati d’identità? E una

volta scappati, che si fa? Mica possiamo cambiare tutti faccia e nome.

11. Equivale a una schedatura di massa. Creerebbe un enorme

database centralizzato di dati, attività e opinioni personali di milioni di cittadini,

messo in mano a un’azienda o a un governo. E necessariamente consultabile da governi esteri.

12. Equivale a introdurre l’obbligo di presentare un documento d’identità

per spedire una lettera.

Sì, perché minacce e odio si possono mandare anche con lettere

anonime. Ma nessuno chiede obblighi di identificarsi per

spedire cartoline o scanner d’identità accanto a ogni

cassetta postale.

Perché per Internet

dovrebbe essere diverso?

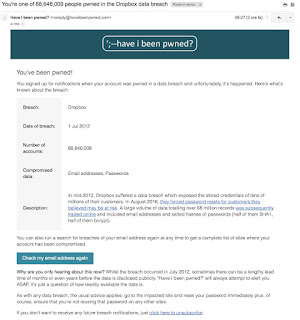

13. È facile procurarsi scansioni di carte d'identità altrui. Ci

sono software appositi per crearle e ci sono i

furti in massa di scansioni di documenti reali. Questo permetterebbe agli hater di dare a qualcun altro la colpa delle

proprie azioni, con tanto di “certificazione”.

14. È dannatamente facile usare una VPN o Tor per creare account

apparentemente esteri.

Gli hater imparerebbero in fretta come fare. Molti lo sanno già fare.

15. Sarebbe facilissimo, per un hater, farsi aprire da terzi un account

all’estero, dove non vige l’obbligo, e poi usarlo.

Come farebbero le autorità ad accorgersene? Sorvegliando tutte le attività

online di tutti?

16. È inutile introdurre questo obbligo se le forze di polizia e di

giustizia sono insufficienti già adesso

per perseguire i casi di bullismo o molestia nei quali nomi e cognomi sono già

perfettamente noti.

Avere in archivio la carta d’identità non ridurrà la coda di pratiche inevase:

per questo serve più personale, non una legge in più.

17. Esistono già ora procedure tecniche e giuridiche che consentono di

identificare gli hater.

Ma gli hater non vengono quasi mai perseguiti perché non c’è personale

inquirente o giudiziario sufficiente, o perché i costi sono altissimi, non

perché non si sa chi sia il colpevole.

---

Per i tanti che hanno criticato gli esperti, lamentando che sanno solo

criticare ma non fanno proposte concrete: a volte capita di non avere una

soluzione a un problema, ma di essere in grado di dire quali azioni non lo

risolvono. Se un malato di cancro pensa di guarire prendendo un unguento

magico da diecimila euro a dose, un medico magari non sa come guarirlo, ma

sa che quell’unguento non farà nulla.

In ogni caso, le proposte concrete ci sono: sono quelle negli ultimi due

punti.

Per chi invece argomenta

“Ma se non dici niente di male e sei una brava persona, non hai niente

da temere da un’identificazione obbligatoria”: se sono una brava persona, perché mi si vuole schedare?

Per tutti quelli che dicono “Ma qualcosa bisogna pur fare!”:

certo, ma fare qualcosa non significa agire di pancia seguendo la prima

idea che viene lanciata. Significa ragionare, sentire gli esperti, e poi

procedere seguendo i loro suggerimenti.

Siamo tutti d’accordo nel voler rendere Internet più pulita. Ma questa

proposta è come cercare di spurgare una fogna con un colapasta.

---

2022/05/18 15:10. In particolare per il punto 16 (insufficienza delle

forze di polizia e di giustizia), segnalo l’esperienza dell’amico e collega

David Puente, raccontata in una

serie di tweet:

Penso a quanti "anonimi conigli" ho denunciato, individuando e provando la

loro identità, per poi trovarmi un Pm che richiede l'archiviazione. Non

perché mancano le prove per dimostrare l'identità, ma perché non viene

ritenuto un fatto da perseguire. 🧵👇

Faccio alcuni esempi. Il signor Stefano P. aveva pubblicato in un gruppo

Facebook (per niente piccolo e con tante interazioni) un commento dove mi

definiva "quello che pur di difendere il governo (da cui è pagato) si

venderebbe pure la madre". Come è andata la denuncia?

Il Pm non ha chiesto l'archiviazione perché il soggetto non è stato

identificato. La decisione è arrivata dopo che l'indagato è stato

interrogato! Talmente assurdo che con un Pm del genere neanche faccio

opposizione. Da 1 a 10, quanto il signor Stefano P. si sente intoccabile?

Il Pm che ha chiesto l'archiviazione farebbe altrettanto se Stefano P.

pubblicasse un commento simile nei suoi confronti? Non è l'unico

esempio, ne ho molti altri simili e le racconto quello di due persone

parecchio seguite sui social, non di "Tontolina68".

Un complottista di una città del Sud, per niente sconosciuto, pubblica

diversi post nel suo canale Telegram (molto seguito) dove mi diffama

pesantemente. Quei testi sono stati copiati e incollati dai suoi seguaci su

Facebook. Una schifosa shitstorm che non ho tollerato.

Vengo chiamato per rispondere alle domande del Pm, il quale mi chiede come

avevo individuato l'identità dell'accusato. Faccio presente che tale

personaggio pubblica il suo volto nel canale, il suo profilo Facebook è

pubblico ed è noto per fatti di cronaca nazionali.

Mi viene richiesto uno screenshot "più dettagliato" del post dove vengo

diffamato. Avevo fornito anche il link del post Telegram, ancora oggi

pubblico, ma rendetevi conto che i miei legali avevano ottenuto anche

l'acquisizione digitale forense (che ha un costo).

Cosa potrebbero inventarsi per non procedere? Se anche questo Pm chiederà

l'archiviazione sarà l'ennesimo caso in cui un non anonimo e i suoi seguaci

(non anonimi) si sentiranno liberi e legittimati di diffamare chiunque.

Nel corso della pandemia abbiamo assistito alla diffusione di messaggi

diffamatori e violenti da parte di personaggi che si sono mostrati in volto

su Youtube, ottenendo milioni di visualizzazioni per i loro video. C'era chi

sosteneva e auspicava atti di violenza e omicidi.

Uno di questi ha fatto un video dove mostrava il luogo dove dovrei essere

sepolto. @CarloCalenda, ho denunciato la scorsa estate questo individuo e i

suoi seguaci che per due anni (ho fatto integrazione nel 2022) hanno diffuso

messaggi del genere contro di me e altre persone.

Ci sarà la richiesta di archiviazione? Cosa succede se uno di questi vive

all'estero? Può immaginare tutte le difficoltà da affrontare in questo caso,

nel frattempo un suo seguace squilibrato potrebbe decidersi di passare

all'azione (non virtuale) contro di me o altre persone

@CarloCalenda, lei e altri politici italiani potete sostenere quanto volete

l'assurda proposta dell'obbligo di registrarsi con identità verificata, ma

non risolverete mai il problema in questo modo. Cafoni e delinquenti si

sentono forti e ben difesi, pur mostrando il volto.

Non solo non risolverete il problema, ma rischiate di crearne altri come

hanno spiegato o le potrebbero spiegare @disinformatico, @lastknight,

@raistolo, @faffa42 e tanti altri che conoscono molto bene questo tema. Ecco

perché la sua proposta non la condividerò mai e poi mai.

I nomi delle persone che ho denunciato? Voglio prima vedere se verrà

richiesta l'archiviazione o se si deciderà di procedere. Per fortuna non

tutti la passano liscia, sia chiaro, ma il problema non è l'identità.