Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta virus. Mostra tutti i post

Visualizzazione post con etichetta virus. Mostra tutti i post

2020/05/08

20 anni fa esplodeva il virus/worm Iloveyou

Rispetto al malware ultrasofisticato di oggi, l’attacco informatico di Iloveyou che fece disastri vent’anni fa fa quasi sorridere per la sua semplicità.

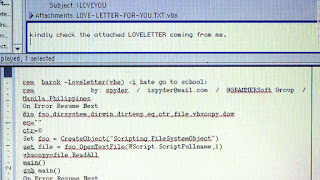

Il 4 maggio 2000 le caselle di mail di mezzo mondo furono invase e intasate da un fiume di mail che avevano un titolo molto semplice: le tre parole inglesi I love you, senza spazi.

Il testo della mail era una sola riga: kindly check the attached LOVELETTER coming from me, ossia un invito ad esaminare l’allegata lettera d’amore. Una tentazione irresistibile, anche perché la mail sembrava spesso provenire da un collega d’ufficio.

La “lettera d’amore” allegata sembrava avere l’estensione txt che indica un file di testo, ma grazie a una delle scelte più stupide della storia dell’informatica, quella di nascondere le estensioni per default in Microsoft Windows, gli utenti non potevano vedere che la reale estensione dell’allegato era vbs: era insomma uno script in Visual Basic camuffato.

Lo script approfittava di un altro errore monumentale di Microsoft Outlook: eseguiva automaticamente gli script se l’utente vi cliccava su (con un doppio click), dando quindi pieno controllo del computer allo script, che mandava una copia di se stesso a tutti gli indirizzi presenti nella rubrica.

Il risultato fu un’ondata virale di messaggi che nel giro di poche ore causarono confusioni e congestioni a non finire, anche perché il virus informatico non si limitava ad autoreplicarsi massicciamente (agendo quindi più propriamente come un worm): rinominava e cancellava anche molti dei file presenti sui dischi rigidi delle vittime oltre a collezionare password.

Il settore finanziario di Hong Kong, il parlamento danese, la Ford e Microsoft stessa furono paralizzate dall’enorme traffico di mail, e lo stesso accadde a quasi tutte le principali basi militari degli Stati Uniti.

Gli informatici crearono rapidamente un antidoto, e il creatore del virus informatico fu rintracciato quattro giorni dopo: era Onel de Guzman, uno studente dell’AMA Computer College a Manila, nelle Filippine. Le prove erano schiaccianti, ma all’epoca le leggi del paese non includevano i reati informatici e quindi l’autore di Iloveyou non era punibile perché non aveva commesso alcun reato. Subito dopo furono introdotte anche nelle Filippine leggi sul computer crime, che ovviamente non potevano essere retroattive.

Fonti: CNN, Sophos, Graham Cluley.

Il 4 maggio 2000 le caselle di mail di mezzo mondo furono invase e intasate da un fiume di mail che avevano un titolo molto semplice: le tre parole inglesi I love you, senza spazi.

Il testo della mail era una sola riga: kindly check the attached LOVELETTER coming from me, ossia un invito ad esaminare l’allegata lettera d’amore. Una tentazione irresistibile, anche perché la mail sembrava spesso provenire da un collega d’ufficio.

La “lettera d’amore” allegata sembrava avere l’estensione txt che indica un file di testo, ma grazie a una delle scelte più stupide della storia dell’informatica, quella di nascondere le estensioni per default in Microsoft Windows, gli utenti non potevano vedere che la reale estensione dell’allegato era vbs: era insomma uno script in Visual Basic camuffato.

Lo script approfittava di un altro errore monumentale di Microsoft Outlook: eseguiva automaticamente gli script se l’utente vi cliccava su (con un doppio click), dando quindi pieno controllo del computer allo script, che mandava una copia di se stesso a tutti gli indirizzi presenti nella rubrica.

Il risultato fu un’ondata virale di messaggi che nel giro di poche ore causarono confusioni e congestioni a non finire, anche perché il virus informatico non si limitava ad autoreplicarsi massicciamente (agendo quindi più propriamente come un worm): rinominava e cancellava anche molti dei file presenti sui dischi rigidi delle vittime oltre a collezionare password.

Il settore finanziario di Hong Kong, il parlamento danese, la Ford e Microsoft stessa furono paralizzate dall’enorme traffico di mail, e lo stesso accadde a quasi tutte le principali basi militari degli Stati Uniti.

Gli informatici crearono rapidamente un antidoto, e il creatore del virus informatico fu rintracciato quattro giorni dopo: era Onel de Guzman, uno studente dell’AMA Computer College a Manila, nelle Filippine. Le prove erano schiaccianti, ma all’epoca le leggi del paese non includevano i reati informatici e quindi l’autore di Iloveyou non era punibile perché non aveva commesso alcun reato. Subito dopo furono introdotte anche nelle Filippine leggi sul computer crime, che ovviamente non potevano essere retroattive.

Fonti: CNN, Sophos, Graham Cluley.

2020/03/20

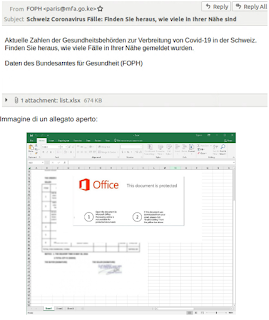

Attenzione alle false mail inviate a nome dell’Ufficio Federale della Sanità Pubblica

Criminali e sciacalli non dormono mai. MELANI, la Centrale d’annuncio e d’analisi per la sicurezza dell’informazione della Confederazione, mette in guardia la popolazione contro le false mail che sembrano provenire dall’Ufficio Federale della Sanità Pubblica e fornire informazioni sanitarie ma sono in realtà trappole create da criminali informatici. MELANI raccomanda di cancellare immediatamente queste mail, di non aprire i loro allegati e non cliccare sui loro link.

Le mail-trappola veicolano infatti un malware, soprannominato AgentTesla, che può installarsi sul dispositivo digitale della vittima e prenderne il controllo a distanza, leggendo anche le password.

“Se avete aperto inavvertitamente una tale e-mail, spegnete immediatamente il computer. Se possibile, reinstallate il computer o contattate per assistenza il vostro negozio specializzato. Infine cambiate immediatamente le vostre password”, consiglia MELANI.

Abuse.ch, invece, segnala la circolazione di mail infettanti apparentemente provenienti dall’Organizzazione Mondiale della Sanità:

Anche F-Secure mostra numerosi esempi di mail truffaldine legate al coronavirus.

Insomma, avete un motivo in più per adottare la raccomandazione che faccio da giorni: cestinate qualunque messaggio legato al coronavirus che non provenga da fonte ufficiale.

La maggior parte degli antivirus aggiornati rileva automaticamente questi attacchi e li blocca. Se non avete già un antivirus, installatelo, anche sui vostri smartphone e tablet Android. Se l’avete già installato, assicuratevi che si aggiorni.

Le mail-trappola veicolano infatti un malware, soprannominato AgentTesla, che può installarsi sul dispositivo digitale della vittima e prenderne il controllo a distanza, leggendo anche le password.

“Se avete aperto inavvertitamente una tale e-mail, spegnete immediatamente il computer. Se possibile, reinstallate il computer o contattate per assistenza il vostro negozio specializzato. Infine cambiate immediatamente le vostre password”, consiglia MELANI.

Abuse.ch, invece, segnala la circolazione di mail infettanti apparentemente provenienti dall’Organizzazione Mondiale della Sanità:

More #COVID19 malspam in the name of @WHO , distributing NanoCore RAT:— abuse.ch (@abuse_ch) March 20, 2020

Spammed doc (who.doc):https://t.co/Ln9GtJVM2P

Payload (seal.jpeg):https://t.co/DNE5TLCCGp

Payload URL:https://t.co/H7LExCSI8b

Stay safe! pic.twitter.com/gt8gX13U3W

Anche F-Secure mostra numerosi esempi di mail truffaldine legate al coronavirus.

Insomma, avete un motivo in più per adottare la raccomandazione che faccio da giorni: cestinate qualunque messaggio legato al coronavirus che non provenga da fonte ufficiale.

La maggior parte degli antivirus aggiornati rileva automaticamente questi attacchi e li blocca. Se non avete già un antivirus, installatelo, anche sui vostri smartphone e tablet Android. Se l’avete già installato, assicuratevi che si aggiorni.

Labels:

antivirus,

keylogger,

malware,

ReteTreRSI,

virus

2020/01/10

WhatsApp, allarme per il “virus” di Capodanno. Niente panico (o quasi)

|

| Fonte: Tuttoandroid. |

Si è diffusa la voce che cliccando sul link gli smartphone venivano infettati automaticamente e venivano rubati “tutti i dati personali dell’utente, come password di accesso ai social, rubriche e messaggi” (Il Giornale), ma non ce n’è alcuna conferma.

Sugli smartphone iOS e Android recenti, infatti, è quasi impossibile installare un virus senza che l’utente faccia qualcosa di ben più banale che toccare un link o visualizzare un messaggio (per esempio installare un profilo sui telefonini iOS). In questo caso specifico, se avete solo visualizzato il messaggio-trappola, senza toccarne il link, non è successo nulla siete a posto.

Se l‘avete toccato, le cose si complicano. Visitando il sito linkato (touch-here punto site oppure My-love punto co e simili), il browser dello smartphone riceve istruzioni di aprire moltissime finestre pubblicitarie, che possono rallentare moltissimo il telefono. Alcune di queste finestre possono proporre di scaricare e installare un’app ostile, presumibilmente di tipo pubblicitario (adware), oppure chiedere dati personali. Si tratta insomma di un browser hijacking, il cui scopo è generare incassi pubblicitari per i truffatori che hanno creato la trappola.

Dovrebbe essere ovvio che non bisogna né installare app di origini sconosciute né dare dati personali a siti sconosciuti, ma se l’avete fatto allora vi conviene cambiare le password dei vostri account.

Il consiglio aggiuntivo molto diffuso di fare il ripristino di fabbrica è probabilmente eccessivo: se avete uno smartphone Android, dovrebbe essere sufficiente installare un antivirus di una marca affidabile e conosciuta e fargli fare una scansione. Ma se volete stare proprio tranquilli, fate pure un ripristino di fabbrica, naturalmente dopo aver salvato tutti i dati presenti sullo smartphone.

Visto che si tratta di un attacco mirato al browser, può darsi che sia necessario azzerarne le impostazioni.

Lo stesso tipo di attacco esiste anche per PC Windows e MacOS: trovate qui istruzioni per risolverlo per questi sistemi operativi.

Labels:

adware,

Android,

iOS,

ReteTreRSI,

smartphone,

virus,

Whatsapp

2018/04/20

Allerta in Minecraft per skin infettate, ma niente panico

|

| Le skin di Minecraft incriminate. Credit: Avast. |

I giocatori, però, possono stare tranquilli: le skin sono state rimosse e il pericolo è passato. Secondo gli sviluppatori di Minecraft, anzi, il pericolo probabilmente era solo apparente, perché le skin sono immagini in formato PNG e, come tutte le immagini in questo formato, possono contenere metadati di vario genere, e qualcuno ha pensato di inserire in queste skin del codice ostile, che viene riconosciuto dagli antivirus come malware. Ma questo codice è confezionato in un modo che rende praticamente impossibile eseguirlo e quindi infettarsi.

Minecraft ha colto l’occasione per attivare dei filtri che rimuovono dalle skin eventuali metadati di qualunque genere.

Niente panico, quindi, e buon divertimento.

Labels:

malware,

metadati,

Minecraft,

ReteTreRSI,

videogiochi,

virus

2016/09/05

Brutta figura per Sophos: il suo antivirus rileva come virus un componente chiave di Windows

Questo articolo vi arriva gratuitamente grazie alle donazioni dei lettori. Se vi piace, potete farne una per incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/09/07 18:30.

Se usate l’antivirus di Sophos su Windows e quando tentate di accedere al vostro computer vi compare una schermata nera o un allarme che segnala che winlogon.exe è infettato da Troj/FarFli-CT, niente panico. È quasi sicuramente un falso allarme causato da un brutto errore di Sophos, i cui antivirus Sophos Anti-Virus per Windows 2000+ 10.3.15 e Sophos Endpoint Security and Control 10.6.3 credono che il file winlogon.exe legittimo di Windows 7 a 32 bit sia un malware.

Il problema è particolarmente fastidioso se l’utente ha impostato l’antivirus in modo che cancelli direttamente i file infetti: in questo caso winlogon.exe verrà cancellato e sarà necessario un ripristino di Windows nel modo descritto qui da Microsoft.

In generale, per rimediare al problema leggete le istruzioni fornite da Sophos. Stavolta l’antivirus fa più danni del virus.

Fonti aggiuntive: Graham Cluley.

Se usate l’antivirus di Sophos su Windows e quando tentate di accedere al vostro computer vi compare una schermata nera o un allarme che segnala che winlogon.exe è infettato da Troj/FarFli-CT, niente panico. È quasi sicuramente un falso allarme causato da un brutto errore di Sophos, i cui antivirus Sophos Anti-Virus per Windows 2000+ 10.3.15 e Sophos Endpoint Security and Control 10.6.3 credono che il file winlogon.exe legittimo di Windows 7 a 32 bit sia un malware.

Il problema è particolarmente fastidioso se l’utente ha impostato l’antivirus in modo che cancelli direttamente i file infetti: in questo caso winlogon.exe verrà cancellato e sarà necessario un ripristino di Windows nel modo descritto qui da Microsoft.

In generale, per rimediare al problema leggete le istruzioni fornite da Sophos. Stavolta l’antivirus fa più danni del virus.

Fonti aggiuntive: Graham Cluley.

2015/04/10

Antibufala: attenti al virus della “danza del Papa”!

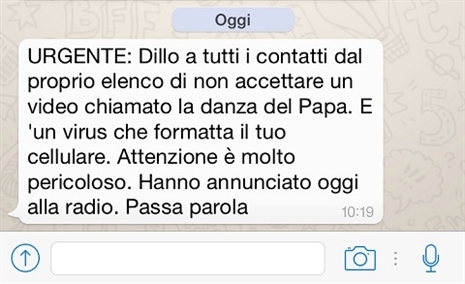

"URGENTE: Dillo a tutti i contatti dal proprio elenco di non accettare un video chiamato la danza del Papa. E 'un virus che formatta il tuo cellulare. Attenzione è molto pericoloso. Hanno annunciato oggi alla radio. Passa al maggior numero possibile. È stato annunciato alla radio negli Stati Uniti"

Questo, con le solite variazioni del caso, è il testo di un appello che sta impazzando in particolare fra gli utenti di WhatsApp e dei social network, ma è un falso allarme, come segnalato per esempio da Bufale.net, che aggiunge un dettaglio interessante: non solo non esiste nessun virus formattacellulari, né con il nome "la danza del Papa" o altri, ma l'appello è una versione storpiata di una bufala (“el baile del Papa”) scritta in spagnolo, circolante almeno da un anno e sbufalata anche in spagnolo. Se fosse vera, ormai ci sarebbe stata un'epidemia di telefonini infettati.

Questo, con le solite variazioni del caso, è il testo di un appello che sta impazzando in particolare fra gli utenti di WhatsApp e dei social network, ma è un falso allarme, come segnalato per esempio da Bufale.net, che aggiunge un dettaglio interessante: non solo non esiste nessun virus formattacellulari, né con il nome "la danza del Papa" o altri, ma l'appello è una versione storpiata di una bufala (“el baile del Papa”) scritta in spagnolo, circolante almeno da un anno e sbufalata anche in spagnolo. Se fosse vera, ormai ci sarebbe stata un'epidemia di telefonini infettati.È insomma l'ennesimo bufalovirus, che va cestinato senza pietà, senza pensare “mah, nel dubbio lo inoltro a tutti, male non fa”. Fa male eccome: crea ansia inutile.

Labels:

antibufala,

bufalovirus,

catlg,

ReteTreRSI,

virus,

Whatsapp

2014/06/13

Mondiali di calcio ispirano truffe online: prudenza

La Coppa del Mondo di calcio non è certo il primo evento sportivo a essere preso di mira dai truffatori online, ma stavolta sembra che gli imbrogli siano più aggressivi del solito. Per esempio, Trend Micro ha scoperto un attacco ai danni dei clienti di un sito brasiliano di emissione biglietti, che ha permesso agli aggressori di procurarsi i dati personali degli utenti e mandare loro finti messaggi della lotteria che contenevano un trojan bancario.

Attenzione anche alle app che promettono di farvi vedere le partite in streaming al di fuori dei canali ufficiali: sempre Trend Micro ha trovato una backdoor camuffata da app per lo streaming e un generatore di chiavi d'attivazione per il videogioco FIFA 2014 che contiene adware.

Da Symantec arriva la segnalazione di spam che diffonde malware promettendo biglietti gratuiti per la Coppa del Mondo e con questo artificio induce gli utenti a installare sui propri computer il software di amministrazione remota DarkComet e di altro spam che usa un documento Word alterato per depositare sui computer delle vittime del malware.

È necessario inoltre aggiornare Adobe Flash Player, anche perché Trustwave ha individuato una pubblicità ostile sul sito del giornale sportivo brasiliano Lance: sfruttava l'ennesima falla di Flash Player per recapitare malware ai visitatori.

Non manca il malware per dispositivi mobili: Avast ha trovato su Google Play app legate al calcio che chiedono permessi decisamente eccessivi o si limitano a visualizzare pubblicità senza offrire alcun contenuto informativo. E c'è anche il classico phishing esportato su Twitter: Malwarebytes segnala falsi account Twitter che sembrano legati alla Coppa del Mondo ma linkano siti che chiedono dati personali, usati poi altre truffe.

Occhi aperti, insomma. Maggiori dettagli, con ulteriori tipo di attacco sul tema dei Mondiali di calcio, sono su SecurityWeek.

Attenzione anche alle app che promettono di farvi vedere le partite in streaming al di fuori dei canali ufficiali: sempre Trend Micro ha trovato una backdoor camuffata da app per lo streaming e un generatore di chiavi d'attivazione per il videogioco FIFA 2014 che contiene adware.

Da Symantec arriva la segnalazione di spam che diffonde malware promettendo biglietti gratuiti per la Coppa del Mondo e con questo artificio induce gli utenti a installare sui propri computer il software di amministrazione remota DarkComet e di altro spam che usa un documento Word alterato per depositare sui computer delle vittime del malware.

È necessario inoltre aggiornare Adobe Flash Player, anche perché Trustwave ha individuato una pubblicità ostile sul sito del giornale sportivo brasiliano Lance: sfruttava l'ennesima falla di Flash Player per recapitare malware ai visitatori.

Non manca il malware per dispositivi mobili: Avast ha trovato su Google Play app legate al calcio che chiedono permessi decisamente eccessivi o si limitano a visualizzare pubblicità senza offrire alcun contenuto informativo. E c'è anche il classico phishing esportato su Twitter: Malwarebytes segnala falsi account Twitter che sembrano legati alla Coppa del Mondo ma linkano siti che chiedono dati personali, usati poi altre truffe.

Occhi aperti, insomma. Maggiori dettagli, con ulteriori tipo di attacco sul tema dei Mondiali di calcio, sono su SecurityWeek.

Labels:

malware,

ReteTreRSI,

sicurezza,

truffe,

virus

2014/02/07

Serve davvero proteggere smartphone e tablet Android con un antivirus? Oh, sì

Rispondo qui a una domanda che mi è arrivata varie volte via mail: è realmente necessario usare un antivirus sui dispositivi Android, oppure si tratta di una paura creata ad arte dai produttori di antivirus?

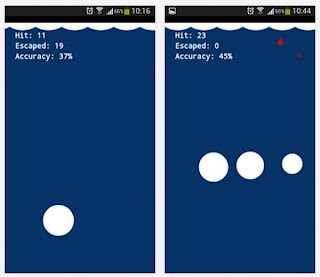

Per farla breve: sì. Il malware per Android (app infettanti) esiste realmente e ogni tanto è presente anche nel Play Store, il negozio online ufficiale di Google per le app Android. Spesso, oltretutto, è travestito da giochino allettante o da visualizzatore di video a luci rosse.

Queste app infettano smartphone e tablet allo scopo di rubare dati personali (tipicamente la rubrica degli indirizzi, in modo da mandare spam ai contatti della vittima) oppure per prendere il controllo dell'account Google (che contiene spesso i dati di una carta di credito o le password per altri servizi rivendibili, come gli account nelle reti di gioco).

Nel caso degli smartphone Android e dei tablet Android con connessione cellulare, inoltre, un malware può inviare SMS di abbonamento a linee erotiche o MMS “premium”, il cui costo viene scalato dal credito o dall'abbonamento della vittima e incassato dai truffatori. App di questo tipo sono state trovate anche in Google Play.

Secondo alcune ricerche, già nel 2012 esistevano oltre 65.000 tipi di malware Android, che avevano colpito circa 33 milioni di dispositivi. Secondo altre fonti, questi numeri sono decisamente sottostimati.

Un esempio pratico: Balloon Pop 2, una app di gioco per Android, mostrata nell'immagine qui sopra, era distribuita tramite il Play Store, superando quindi i controlli del sito di distribuzione standard per Android. Ma è stato scoperto che rubava di nascosto le conversazioni private fatte tramite WhatsApp e le metteva in vendita via Internet.

L'app è stata rimossa dal Play Store, ma è ancora disponibile facendo le opportune ricerche in Rete: fa parte dei servizi di WhatsAppCopy, che si spaccia per una soluzione che consente all'utente di fare una copia di scorta delle proprie conversazioni fatte su WhatsApp tramite l'app Balloon Pop 2. Ma se così fosse, che motivo ci sarebbe di nascondere questa funzione dietro un gioco? L'app viene infatti riconosciuta come malware e bloccata dagli antivirus per Android (per esempio Avast, Norton, Lookout, Kaspersky, Sophos).

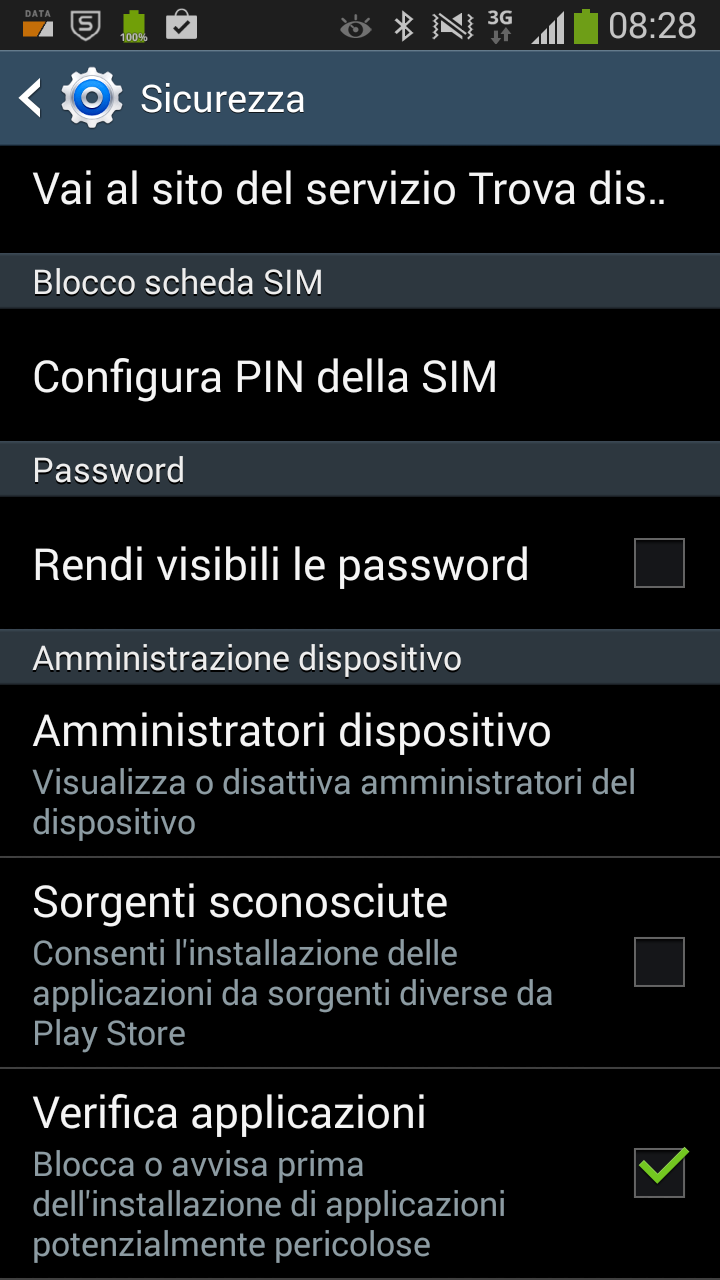

Oltre a installare un antivirus (spesso gratuito), è opportuno assicurarsi che sul dispositivo Android sia disabilitata la possibilità di installare app trovate in giro su Internet al di fuori del Play Store: nelle versioni recenti di Android, andate in Impostazioni - Altro - Sicurezza e controllate che sia disattivata la casella Sorgenti sconosciute e che sia invece attivata quella etichettata Verifica applicazioni. Prima di installare una app, inoltre, chiedetevi sempre se è realmente necessaria e controllate le recensioni per vedere se qualcuno ha segnalato eventuali comportamenti anomali. Infine evitate di alterare il funzionamento del dispositivo Android con operazioni come il rooting se non siete esperti.

Oltre a installare un antivirus (spesso gratuito), è opportuno assicurarsi che sul dispositivo Android sia disabilitata la possibilità di installare app trovate in giro su Internet al di fuori del Play Store: nelle versioni recenti di Android, andate in Impostazioni - Altro - Sicurezza e controllate che sia disattivata la casella Sorgenti sconosciute e che sia invece attivata quella etichettata Verifica applicazioni. Prima di installare una app, inoltre, chiedetevi sempre se è realmente necessaria e controllate le recensioni per vedere se qualcuno ha segnalato eventuali comportamenti anomali. Infine evitate di alterare il funzionamento del dispositivo Android con operazioni come il rooting se non siete esperti.

E gli iPhone, iPad e iPod touch? I controlli sull'App Store di Apple sono molto severi. Se i dispositivi Apple non vengono craccati per installare app di provenienza alternativa, il rischio di malware è modestissimo. Vale comunque il principio di prudenza: meno app si installano e meno si rischia.

Per farla breve: sì. Il malware per Android (app infettanti) esiste realmente e ogni tanto è presente anche nel Play Store, il negozio online ufficiale di Google per le app Android. Spesso, oltretutto, è travestito da giochino allettante o da visualizzatore di video a luci rosse.

Queste app infettano smartphone e tablet allo scopo di rubare dati personali (tipicamente la rubrica degli indirizzi, in modo da mandare spam ai contatti della vittima) oppure per prendere il controllo dell'account Google (che contiene spesso i dati di una carta di credito o le password per altri servizi rivendibili, come gli account nelle reti di gioco).

Nel caso degli smartphone Android e dei tablet Android con connessione cellulare, inoltre, un malware può inviare SMS di abbonamento a linee erotiche o MMS “premium”, il cui costo viene scalato dal credito o dall'abbonamento della vittima e incassato dai truffatori. App di questo tipo sono state trovate anche in Google Play.

Secondo alcune ricerche, già nel 2012 esistevano oltre 65.000 tipi di malware Android, che avevano colpito circa 33 milioni di dispositivi. Secondo altre fonti, questi numeri sono decisamente sottostimati.

Un esempio pratico: Balloon Pop 2, una app di gioco per Android, mostrata nell'immagine qui sopra, era distribuita tramite il Play Store, superando quindi i controlli del sito di distribuzione standard per Android. Ma è stato scoperto che rubava di nascosto le conversazioni private fatte tramite WhatsApp e le metteva in vendita via Internet.

L'app è stata rimossa dal Play Store, ma è ancora disponibile facendo le opportune ricerche in Rete: fa parte dei servizi di WhatsAppCopy, che si spaccia per una soluzione che consente all'utente di fare una copia di scorta delle proprie conversazioni fatte su WhatsApp tramite l'app Balloon Pop 2. Ma se così fosse, che motivo ci sarebbe di nascondere questa funzione dietro un gioco? L'app viene infatti riconosciuta come malware e bloccata dagli antivirus per Android (per esempio Avast, Norton, Lookout, Kaspersky, Sophos).

Oltre a installare un antivirus (spesso gratuito), è opportuno assicurarsi che sul dispositivo Android sia disabilitata la possibilità di installare app trovate in giro su Internet al di fuori del Play Store: nelle versioni recenti di Android, andate in Impostazioni - Altro - Sicurezza e controllate che sia disattivata la casella Sorgenti sconosciute e che sia invece attivata quella etichettata Verifica applicazioni. Prima di installare una app, inoltre, chiedetevi sempre se è realmente necessaria e controllate le recensioni per vedere se qualcuno ha segnalato eventuali comportamenti anomali. Infine evitate di alterare il funzionamento del dispositivo Android con operazioni come il rooting se non siete esperti.

Oltre a installare un antivirus (spesso gratuito), è opportuno assicurarsi che sul dispositivo Android sia disabilitata la possibilità di installare app trovate in giro su Internet al di fuori del Play Store: nelle versioni recenti di Android, andate in Impostazioni - Altro - Sicurezza e controllate che sia disattivata la casella Sorgenti sconosciute e che sia invece attivata quella etichettata Verifica applicazioni. Prima di installare una app, inoltre, chiedetevi sempre se è realmente necessaria e controllate le recensioni per vedere se qualcuno ha segnalato eventuali comportamenti anomali. Infine evitate di alterare il funzionamento del dispositivo Android con operazioni come il rooting se non siete esperti.E gli iPhone, iPad e iPod touch? I controlli sull'App Store di Apple sono molto severi. Se i dispositivi Apple non vengono craccati per installare app di provenienza alternativa, il rischio di malware è modestissimo. Vale comunque il principio di prudenza: meno app si installano e meno si rischia.

Labels:

Android,

ReteTreRSI,

sicurezza,

smartphone,

SMS premium,

tablet,

virus

2013/11/02

Allarme per Cryptolocker, virus che ti cifra i dati e chiede un riscatto per decifrarli

Sullo schermo compare un avviso: tutti i tuoi dati sono stati cifrati con una password che non conosci. Se la vuoi conoscere, paga. Se non paghi entro la scadenza, i tuoi dati resteranno inaccessibili per sempre. È l'effetto di Cryptolocker, un malware che sta facendo danni in tutto il mondo ed è una vera e propria estorsione informatica. Se non avete un backup offline dei vostri dati, createne uno. I dettagli sono in questo mio articolo.

2013/02/08

Disinformatico radio, pronto il podcast di oggi

Potete scaricare il podcast della puntata di stamattina del Disinformatico radiofonico che ho condotto per la Rete Tre della Radiotelevisione Svizzera. Questi i temi con i rispettivi link di approfondimento: 7 milioni di PC infetti salvati da Microsoft e Symantec, il debutto di LibreOffice 4, gli otto caratteri che crashano le applicazioni sui Mac e le istruzioni per il jailbreak di iPhone, iPad e iPod touch con iOS6. La parola di Internet di questa settimana è appunto jailbreak.

Labels:

Apple,

botnet,

FAIL,

iPhone,

jailbreaking,

LibreOffice,

podcast,

radio,

virus,

Windows

2012/01/07

Allarme per il virus Ramnit

Ramnit ruba 45.000 password di Facebook: cosa fare per difendersi

Sta cominciando a diffondersi in Rete e negli altri media un certo panico intorno a Ramnit, definito “l'ultimo virus terrore degli utenti di Facebook” in un allarme (probabilmente copiaincollato da questo articolo di Leggo.it) che sta circolando su Facebook e altrove.

Prima di tutto ci sono alcune cose da tenere presente prima di lasciarsi andare al panico:

- 45.000 password rubate sono niente in confronto ai 600.000 login violati ogni giorno su Facebook (dichiarati da Facebook stessa).

- La maggior parte delle password rubate riguardano utenti britannici e francesi, secondo Seculert.

- Circa la metà delle password erano obsolete, secondo Facebook (The Inquirer).

- Ramnit si propaga tramite file eseguibili per Windows, file di Microsoft Office e file HTML contenenti VBScript, secondo Microsoft. Su Facebook compaiono link-esca che portano a questi file.

- Ramnit non ha infettato Facebook; ha infettato i computer degli utenti.

- Ramnit si propaga pubblicando messaggi-esca nei profili Facebook degli utenti di cui ha rubato la password.

Da queste informazioni di base si può scegliere una strategia di difesa, che vale per molti attacchi simili:

- I principali antivirus rilevano Ramnit. Usateli e teneteli aggiornati.

- Non si devono mai eseguire programmi o file ricevuti via Internet senza un controllo antivirus e senza un'ottima ragione per farlo (no, giocare al videogame craccato non è un'ottima ragione).

- Non permettete mai al vostro computer di eseguire automaticamente i VBScript ricevuti via Internet. Usare sistemi operativi diversi da Windows risolve questo problema alla radice.

- Se vedete che un vostro amico di Facebook ha pubblicato in bacheca qualcosa che non fa parte del suo normale stile di pubblicazione, non cliccatevi sopra ciecamente. Probabilmente è un'esca.

- Non usate la stessa password per più di un sito: Ramnit ruba le password di Facebook non perché gli interessano i fatti vostri nel social network, ma perché usa Facebook per infettare altri utenti e sa che probabilmente la password che usate su Facebook è la stessa che usate per mail, blog o servizi bancari e aziendali (che sono quelli che interessano ai suoi creatori).

In sintesi, non c'è motivo di preoccuparsi per Ramnit più di quanto ci si debba preoccupare normalmente. L'allarme mediatico sembra del tutto ingiustificato dal punto di vista tecnico, ma è comunque un'occasione per ripassare e diffondere alcuni concetti di base sulla sicurezza informatica. Fatelo.

Maggiori informazioni su Ramnit sono presso ZDnet, The Inquirer, Ars Technica, The Register, Physorg.

Questo articolo vi arriva grazie alla gentile donazione di “lucanikk”.

Labels:

facebook,

password,

sicurezza informatica,

virus

2010/11/17

Stuxnet, si accumulano gli indizi: se non per colpire una centrale nucleare, a cosa serviva un attacco così mirato?

L'articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2010/12/01.

Symantec ha pubblicato un'analisi approfondita del virus/worm Stuxnet, sospettato di essere un attacco informatico costruito su misura per sabotare le centrali nucleari iraniane. Gli indizi si accumulano: Stuxnet agisce soltanto se il sistema di controllo industriale è dotato di convertitori di frequenza di due particolari marche e usa specifiche marche di moduli di comunicazione. Non solo: Stuxnet interviene soltanto se i convertitori di frequenza pilotano motori a velocità molto elevate. Per esempio le velocità delle centrifughe di un impianto per l'arricchimento dell'uranio. A parte le centrali nucleari, quali altri sistemi industriali utilizzano apparati del genere?

Symantec ha anche descritto il metodo di funzionamento di Stuxnet: l'attacco modifica le frequenze di uscita e quindi le velocità dei motori per brevi periodi nell'arco di mesi, sabotando così il normale funzionamento del processo industriale controllato dai PLC presi di mira. Il rapporto tecnico aggiornato è qui.

Grazie a Luigi e a Siamogeek.com per la segnalazione.

Il 29 novembre il presidente iraniano Ahmadinejad ha ammesso che Stuxnet ha danneggiato alcune centrifughe per l'arricchimento dell'uranio, secondo quanto riportato per esempio da The Register.

Symantec ha pubblicato un'analisi approfondita del virus/worm Stuxnet, sospettato di essere un attacco informatico costruito su misura per sabotare le centrali nucleari iraniane. Gli indizi si accumulano: Stuxnet agisce soltanto se il sistema di controllo industriale è dotato di convertitori di frequenza di due particolari marche e usa specifiche marche di moduli di comunicazione. Non solo: Stuxnet interviene soltanto se i convertitori di frequenza pilotano motori a velocità molto elevate. Per esempio le velocità delle centrifughe di un impianto per l'arricchimento dell'uranio. A parte le centrali nucleari, quali altri sistemi industriali utilizzano apparati del genere?

Symantec ha anche descritto il metodo di funzionamento di Stuxnet: l'attacco modifica le frequenze di uscita e quindi le velocità dei motori per brevi periodi nell'arco di mesi, sabotando così il normale funzionamento del processo industriale controllato dai PLC presi di mira. Il rapporto tecnico aggiornato è qui.

Grazie a Luigi e a Siamogeek.com per la segnalazione.

2010/12/01 - L'Iran ammette: Stuxnet ha colpito sistemi nucleari

Il 29 novembre il presidente iraniano Ahmadinejad ha ammesso che Stuxnet ha danneggiato alcune centrifughe per l'arricchimento dell'uranio, secondo quanto riportato per esempio da The Register.

2010/09/24

Stuxnet è un virus militare contro l’Iran? [UPD 2010/10/05]

Questo articolo vi arriva grazie a uno sponsor.

Questo articolo vi arriva grazie a uno sponsor.Avevo parlato del virus Stuxnet a luglio, quando era stato segnalato come un pericolo un po' bizzarro per gli utenti Windows perché ne sfruttava una vulnerabilità (oggi rattoppata) per raggiungere il suo vero bersaglio, che era costituito dai sistemi di controllo di processi industriali denominati genericamente SCADA.

Ora nuove indagini sembrano indicare che sia molto più di un virus atipico: sarebbe addirittura un'arma informatica concepita per colpire un bersaglio militare ben preciso facendone andare in tilt gli apparati di controllo. C'è chi fa il nome della centrale nucleare iraniana di Bushehr, vista da molti come una potenziale fabbrica di armi atomiche.

Indubbiamente le analisi del virus pubblicate da Symantec indicano che non si tratta del solito virus fabbricato da un ragazzino arrabbiato o dal crimine organizzato in cerca di soldi facili. Usa un metodo d'infezione nuovo e originale che non richiede l'interazione dell'utente: basta che venga visualizzata la sua icona su un sistema Windows non aggiornato. Sfrutta ben quattro vulnerabilità prima sconosciute. È un rootkit, capace non solo di rendersi invisibile a Windows, in modo classico, ma anche di sfruttare i programmi Windows usati per programmare i sistemi di controllo industriale (PLC) per iniettarsi in questi sistemi e rendersi invisibile anche lì. È, in altre parole, il primo rootkit per PLC, secondo Virus Bulletin.

Come se non bastasse, contiene inoltre 70 blocchi cifrati che rimpiazzano alcune funzioni fondamentali di questi sistemi, come il confronto di date e orari di file, ed è capace di personalizzare l'iniezione di questi blocchi in base al tipo di PLC che sta attaccando. Se la prende soltanto con una specifica configurazione di software presente nei sistemi di controllo realizzati dalla Siemens (che ha predisposto una pagina informativa apposita). I suoi autori hanno rubato le firme digitali segrete di due fabbricanti di chip taiwanesi per usarle in Stuxnet e farlo sembrare software certificato. Perché darsi tutta questa pena? E perché le statistiche d'infezione di Stuxnet sin da luglio scorso vedono al primo posto l'Iran, con quasi il 60% delle infezioni?

Il 29 settembre verranno presentati a Vancouver, nel corso della VB Conference 2010, i risultati delle indagini dei principali produttori di antivirus. Ma alcuni esperti si sono già sbilanciati: Liam O'Murchu, della Symantec, ha detto alla BBC che "il fatto che vediamo così tante infezioni in più in Iran che in qualunque altro paese del mondo ci fa pensare che questa minaccia informatica era mirata all'Iran e che c'era qualcosa in Iran che aveva un valore molto, molto alto per chiunque l'abbia scritta". È abbastanza evidente che se un virus del genere prende il controllo di un sistema industriale, può farne saltare le sicurezze, aprendone le valvole, spegnendone gli apparati di raffreddamento o facendolo girare troppo velocemente, per esempio. Il risultato non è un crash di un PC: è un kaboom di una fabbrica, di un oleodotto, di un impianto chimico o di una centrale elettrica.

Il ricercatore di sicurezza informatica tedesco Ralph Langner ha pubblicato un'analisi dettagliata di Stuxnet che descrive Stuxnet come un attacco di sabotaggio diretto, "un'arma usabile una sola volta", e mirato a un sistema di controllo industriale molto specifico, che ha richiesto grandi risorse economiche e ampie conoscenze dall'interno (in altre parole, spionaggio) da parte di qualcuno che sa che verrà identificato ma sa anche di poter agire con impunità.

Langner ipotizza inoltre che il bersaglio specifico sia (o sia stato) il reattore nucleare iraniano di Bushehr, citando come indizio supplementare una fotografia (mostrata qui accanto) di una schermata del sistema di controllo del reattore che visualizza una finestra di avviso di licenza scaduta. Se è autentica, c'è di che rabbrividire all'idea di far girare un reattore nucleare usando software pirata, con o senza Stuxnet in mezzo ai piedi. Un altro possibile indizio è che l'avvio della centrale di Bushehr, previsto per agosto, è stato misteriosamente rinviato, ufficialmente per l'eccessiva calura estiva. Ma Bruce Schneier obietta che le prove concrete a supporto di questa parte della tesi di Langner sono per ora scarse.

Siemens, da parte sua, ha chiarito alla BBC che non ha alcun legame con l'Iran o con la fornitura di impianti per la centrale di Bushehr o di altri apparati nucleari iraniani, e che nessuno dei casi documentati d'infezione di sistemi industriali da parte di Stuxnet (a suo dire solo quindici, principalmente in Germania) ha causato problemi di produzione o controllo. La cosa non sorprende, perché una caratteristica di Stuxnet è che prima di agire distruttivamente verifica che il sistema che lo ospita sia proprio quello desiderato dai suoi creatori, altrimenti non fa nulla. Altre fonti parlano di circa 45.000 sistemi infetti in giro per il mondo.

Sia come sia, Stuxnet rappresenta il primo caso pubblicamente noto di un virus informatico utilizzato a scopi militari per un attacco distruttivo nel mondo reale (o forse il secondo, se la storia del Dossier Farewell e dell'esplosione dell'oleodotto siberiano nel 1982 è vera). Il vero problema è che le sue tecnologie verranno rese pubbliche e quindi saranno presto a disposizione di stati (o di organizzazioni criminali) anche meno sofisticati di quelli che l'hanno creato. Quand'anche l'ipotesi di attacco informatico alla centrale nucleare iraniana dovesse rivelarsi soltanto una fantasia alla Tom Clancy, rimane il fatto che Stuxnet ha dimostrato che i sistemi industriali vitali sono troppo vulnerabili. Meglio cogliere l'occasione per riflettere seriamente sulle politiche aziendali di sicurezza riguardanti questi sistemi.

Aggiornamento 2010/09/26

La BBC scrive che secondo l'agenzia iraniana ufficiale IRNA, Stuxnet ha infettato i personal computer del personale presso la centrale nucleare di Bushehr, ma il sistema operativo della centrale non è stato danneggiato. Secondo Mahmoud Liay, responsabile del consiglio per l'informatica del ministero dell'industria iraniano, "è stata lanciata una guerra elettronica contro l'Iran" e gli indirizzi IP infetti in Iran sarebbero circa 30.000.

Aggiornamento 2010/09/30

L'analisi di Stuxnet rivela vari indizi interessanti: un riferimento biblico che secondo alcuni potrebbe indicare Israele come artefice del super-virus oppure essere stato messo da qualcun altro per incastrare Israele. C'è chi invece teorizza che l'attacco informatico sia opera del Pentagono con il supporto della Germania. Alla fine Stuxnet diventa un'arma psicologica: oltre a danneggiare gli impianti, crea paranoia. E la paranoia è assai più distruttiva di qualunque attacco convenzionale.

Un ricercatore di Symantec ha inoltre scoperto che Stuxnet è in grado di reinfettare un PC dopo che il PC è stato ripulito con un antivirus. Si nasconde nei file utilizzati per configurare i sistemi Siemens che sono il suo vero bersaglio.

Aggiornamento 2010/10/05

Cnet ha pubblicato un'ottima sintesi dello stato attuale delle conoscenze pubbliche su Stuxnet, fra miti e realtà.

2010/07/22

Un po’ d’insicurezza per tutti

Perché fermarsi al software preinstallato, quando si può avere il computer preinfettato?

Questo articolo vi arriva grazie alle gentili donazioni di "c.graz" e "acortel*".

Questo articolo vi arriva grazie alle gentili donazioni di "c.graz" e "acortel*".Nei giorni scorsi c'è stata una raffica di notizie di infezioni informatiche decisamente bizzarre. La Dell ha segnalato che alcune motherboard per server PowerEdge R310, R410, R510 e T410 spedite come ricambi ai clienti contenevano per errore nella memoria flash di bordo (non nel firmware come segnalato inizialmente da Dell stessa) un "programma ostile che poteva offrire ai criminali informatici l'accesso alle informazioni immagazzinate nei sistemi", secondo quanto riferiscono il Wall Street Journal e NewScientist.

Il malware, identificato come w32.spybot.worm, poteva agire solo se il computer usava Windows e non era dotato di un antivirus aggiornato, ma inviare ai clienti componenti preinfettati non è comunque un bel biglietto da visita. La Dell non ha fornito spiegazioni su come sia successo il fattaccio, parlando genericamente di "errore umano" rilevato durante una sua ispezione, e ha contattato i clienti che hanno ricevuto la partita infetta per programmare una nuova sostituzione. Con motherboard non infette, si spera.

Intanto è emerso che alcuni chioschi di stampa della Fuji, di quelli che si usano per stampare le foto inserendovi la schedina di memoria della propria fotocamera, erano infetti e contagiavano le schedine o penne USB di tutti i loro clienti. Fuji è corsa ai ripari, installando un antivirus sui propri apparecchi australiani, ma per evitare il ripetersi di infezioni poco intuitive di questo genere conviene usare una schedina di memoria o una penna USB che abbia un selettore manuale che la protegga contro la scrittura e attivare questo selettore prima di inserirla in qualunque dispositivo di stampa: in questo modo, se l'apparecchio è infetto, perlomeno non potrà diffondere l'infezione a voi. Resta la domanda di fondo: come hanno fatto a infettarsi queste macchine, e perché qualcuno ha pensato che fosse prudente installarle senza dotarle di antivirus e consentire loro di scrivere sui supporti di memoria dei clienti?

2010/06/11

Attenti alla fotocamera, è infetta!

Nuove frontiere dell'informatica: Olympus e la fotocamera che infetta i PC

Se avete acquistato una fotocamera Olympus Stylus Tough 6010, specialmente se l'avete fatto in Giappone o l'avete ordinata da quel paese, fate attenzione, perché potreste trovarvi con una sorpresa non molto piacevole: nella scheda di memoria interna della fotocamera è annidato un virus, denominato Worm_autorun.kfj. La Olympus ha pubblicato un avviso, ahimè in giapponese.

Se avete acquistato una fotocamera Olympus Stylus Tough 6010, specialmente se l'avete fatto in Giappone o l'avete ordinata da quel paese, fate attenzione, perché potreste trovarvi con una sorpresa non molto piacevole: nella scheda di memoria interna della fotocamera è annidato un virus, denominato Worm_autorun.kfj. La Olympus ha pubblicato un avviso, ahimè in giapponese.Il virus non danneggia la fotocamera, ma può infettare i PC Windows ai quali viene collegata la fotocamera tramite cavo USB se in Windows non è stato disattivato l'Autorun e non c'è un antivirus aggiornato e vigile. Il rischio è modesto, visto che gli esemplari infettati sono poco più di 1700, stando alla Olympus, che ha predisposto una pagina nella quale si può immettere il numero di serie dell'apparecchio per sapere se è fra quelli infetti o no. Peccato che la pagina sia in giapponese, e che lo sia anche la sua risposta.

Non è il primo caso di fonte imprevista d'infezione informatica. Sophos.com segnala che in passato sono stati colpiti da infezioni contratte in fabbrica anche navigatori TomTom (nel 2007) e lettori Video iPod di Apple (nel 2006). In tempi più recenti, anche IBM è riuscita (maggio 2010) a distribuire come omaggio delle penne USB infette. Ironia della sorte, l'ha fatto a una conferenza sulla sicurezza informatica tenutasi nel Queensland, in Australia. E i virus a bordo erano due. The Register segnalava nel 2007 i dischi rigidi della Maxtor infetti e Zeus News sottolinea il caso recente (marzo 2010) dei telefonini HTC Magic infetti venduti in Spagna.

Morale della storia: le aziende farebbero bene a migliorare il proprio controllo qualità sul versante virus e i clienti farebbero bene a non fidarsi dei prodotti che acquistano e a sottoporli a controllo antivirus. Già che ci sono, però, è opportuno che disabilitino l'Autorun che consente l'esecuzione automatica di questi virus. Come si fa? Le istruzioni variano a seconda della versione di Windows, ma gli aggiornamenti di Windows lo fanno automaticamente da settembre 2009 per Windows XP, Windows Server 2003 e Windows Server 2008. Le istruzioni (anche per Vista) sono sul sito del supporto tecnico di Microsoft qui. In Windows 7 è disabilitato in partenza.

2010/06/03

Mac, girano salvaschermo e applicazioni infette

No, il Mac non è invulnerabile: occhio a salvaschermo e applicazioni scaricate

Questo articolo vi arriva grazie alle gentili donazioni di "alessio" e "ale.agost".

Questo articolo vi arriva grazie alle gentili donazioni di "alessio" e "ale.agost".Conviene prenderla come regola generale: i salvaschermo per Mac che trovate in giro su Internet sono esattamente come quelli per Windows. In altre parole, sono uno specchietto per allodole, una trappola infetta per la quale anche il Mac è vulnerabile. E non si può essere disinvolti neanche con le applicazioni Mac scaricate da Internet.

La società di sicurezza informatica Intego segnala un caso specifico, con tanto di nome e cognome dei siti che ospitano i salvaschermo e le altre applicazioni gratuite che iniettano nei Mac non protetti un virus (più propriamente trojan) denominato OSX/OpinionSpy: si tratta di 7art-screensavers(punto)com, MacUpdate, VersionTracker e Softpedia. Alcuni sono fra i nomi più popolari nel mondo Mac. Non è detto che siano gli unici portatori d'infezione, per cui è opportuno essere prudenti con qualunque fonte di software per Mac.

Il cavallo di Troia si maschera da software per indagini di mercato incluso nei salvaschermo o nelle applicazioni, ma stando a Intego in realtà apre una backdoor HTTP sulla porta 8254, inietta del codice in Safari, Firefox e iChat e copia i dati personali presenti in queste applicazioni. Esamina vari file dell'utente e poi passa gli indirizzi e-mail trovati e altri dati, in forma cifrata, a dei server su Internet, oltre a fare molte altre cose poco rispettose dell'utente, come descritto nell'avviso di Intego.

La cosa interessante di questo trojan è che non è contenuto nel salvaschermo o nell'applicazione scaricata, ma viene scaricato durante l'installazione di questi ultimi. In questo modo, una scansione del software scaricato dà esito negativo.

Intego dichiara che il suo antivirus (a pagamento) è in grado di identificare, bloccare ed eliminare questa minaccia. Attenzione ai metodi manuali: alcuni siti consigliano di andare nella cartella Applicazioni del proprio Mac, trovare la sottocartella PremierOpinion e lanciare il programma Uninstall, oppure trascinare il tutto nel Cestino e poi svuotare il Cestino (se non si svuota, selezionate Svuota il Cestino intanto che tenete premuto il tasto Opzione), ma non è detto che sia sufficiente. La cosa migliore è prevenire l'infezione scaricando soltanto il software strettamente indispensabile da fornitori affidabili. E magari dotarsi di un antivirus anche sul Mac.

Maggior dettagli sul comportamento di questa minaccia per Mac sono presso ZDNet, Intego, Macworld, The Guardian, Mac OS X Hints.

2010/05/27

Uomo infettato da virus per PC? Come no

Ricercatore si vanta di essere il primo uomo infettato da un virus informatico. I media abboccano

Questo articolo vi arriva grazie alle gentili donazioni di "franco.bat*" ed "elauriano".

Cosa non si fa per attirare l'attenzione ed abbeverarsi alla vacua fonte della celebrità. Mark Gasson, ricercatore del Cybernetic Intelligence Research Group dell'Università di Reading, nel Regno Unito, dichiara di aver memorizzato un virus su un chip e di essersi impiantato il chip dentro il corpo, diventando così il "primo uomo infetto da virus per PC". Così almeno scrive il Corriere della Sera, nella rubrica Scienze, in un articolo a firma di Elmar Burchia, senza alcun accenno di critica sulla plausibilità della notizia.

Anzi, sottolinea il Corriere, questo dimostra che "dispositivi medici avanzati come pacemaker o impianti cocleari possono essere vulnerabili ad attacchi di hacker." Roba da panico. Abbocca anche la BBC, dalla quale il Corriere ha tratto la notizia (una volta tanto linkandola, in un lodevole gesto di trasparenza).

Meno abbagliati dalla spettacolarità dell'annuncio si rivelano invece gli informatici: The Register, Graham Cluley di Sophos, Punto Informatico deridono gli annunci apocalittici di Gasson liquidandoli come "sciocchezze". La BBC si è scusata.

Le ragioni della derisione sono semplici. Gasson si è impiantato in una mano un normale chip sottocutaneo RFID del tipo utilizzato per identificare gli animali domestici. Sul chip, al posto dei normali dati identificativi, ha scritto il codice di un virus informatico.

Questo genere di RFID è un aggeggio minuscolo (foto qui a destra) che non ha alcuna interazione con il corpo. Se ne sta lì, sotto la pelle, e basta: se interrogato da un apposito scanner, risponde trasmettendo i propri dati. È un parente dei dispositivi antitaccheggio dei supermercati. Non infetta l'organismo che lo ospita. Per cui parlare di "primo uomo infetto da virus per PC" è una sciocchezza totale.

Questo genere di RFID è un aggeggio minuscolo (foto qui a destra) che non ha alcuna interazione con il corpo. Se ne sta lì, sotto la pelle, e basta: se interrogato da un apposito scanner, risponde trasmettendo i propri dati. È un parente dei dispositivi antitaccheggio dei supermercati. Non infetta l'organismo che lo ospita. Per cui parlare di "primo uomo infetto da virus per PC" è una sciocchezza totale.Avere un RFID sotto pelle in questo modo è esattamente come averlo cucito dentro la fodera della propria giacca: è semplicemente un po' più difficile da perdere. Ma attira infinitamente di più l'attenzione dei media, come nota Graham Cluley. Specialmente se si annuncia che questa tecnologia potrebbe permettere a presunti hacker di attaccare informaticamente il pacemaker di una vittima e che un RFID infetto potrebbe propagare l'infezione informatica ad altri RFID. Qui la sciocchezza diventa ancora più grossa.

Infatti l'unico modo di leggere il codice ostile contenuto nell'RFID è usare uno scanner apposito. Il software di questo scanner dovrebbe avere una vulnerabilità colossale che, invece di leggere i dati e trattarli appunto come dati, li esegue come istruzioni. È come pensare di poter infettare un registratore di cassa semplicemente facendogli leggere un particolare codice a barre. Poi bisognerebbe trovare la maniera di scrivere queste istruzioni dentro altri chip impiantati. Non è del tutto impossibile, ma è uno scenario assolutamente improbabile.

Spaventare così gli utenti di dispositivi salvavita e confondere i lettori è irresponsabile. Non c'è, quindi, alcun bisogno di acquistare antivirus per pacemaker o defibrillatori impiantati o di mettersi un foglio di stagnola sul petto. Sarebbe molto più opportuno e pratico educare i lettori e gli utenti a stare in guardia contro i virus informatici reali, quelli che hanno nel PC, che contro quelli immaginati da chi ha fame di attenzione.

Labels:

giornalismo spazzatura,

RFID,

sicurezza,

virus

2010/04/23

Malware per Mac

Attenzione al virus spione per Mac

Questo articolo vi arriva grazie alle gentili donazioni di "cveronic" e "albertopier*".

Questo articolo vi arriva grazie alle gentili donazioni di "cveronic" e "albertopier*".Il mito che non esistano virus per il mondo Mac subisce un altro scossone: la società di sicurezza Intego segnala che è in circolazione una nuova variante di un programma ostile per Mac OS X comparso per la prima volta nel 2004.

OSX/HellRTS.D, questo il nome della simpatica creatura informatica, apre una backdoor che permette agli aggressori di prendere il controllo del Mac infetto. Funziona sia sui Mac basati su processore Intel (quelli recenti), sia su quelli con processore PowerPC. Fra le altre cose, si crea un proprio server dentro la macchina infetta, è in grado di mandare mail autonomamente, contattare un server remoto, fornire accesso al computer infetto e permettere agli aggressori di vedere cosa c'è sul monitor del Mac appestato.

Per infettarsi con OSX/HellRTS.D occorre installarlo intenzionalmente: cosa più facile di quel che potrebbe sembrare, visto che basta ricorrere al classico espediente del cavallo di Troia. Si immette il programma ostile in una versione pirata di qualche programma molto desiderato (Photoshop, per esempio), si mette la versione pirata su Internet e si aspetta che l'utente scroccone la scarichi e la installi.

Gli antivirus per Mac, se aggiornati, riconoscono questa minaccia, non si ha notizia di infezioni su vasta scala e il numero di minacce per il mondo Windows è enormemente superiore, ma questo non vuol dire che si possa abbassare disinvoltamente la guardia se si usa un Mac, come credono in molti: si è meno esposti, ma non immuni a tutto.

In particolare vale la pena di disattivare l'apertura automatica dei file ritenuti sicuri dal browser Safari, che includono i file .dmg usati nel mondo Mac per distribuire e installare programmi. Si va in Safari, si sceglie il menu omonimo, la voce Preferenze e la scheda Generale, e si disattiva l'opzione "Apri doc. 'sicuri' dopo il download". L'importante è ricordare che l'invulnerabilità dei Mac è un mito sul quale non è opportuno adagiarsi.

Aggiornamento di McAfee crasha PC

McAfee, quando l'antivirus fa più male del virus

Questo articolo vi arriva grazie alle gentili donazioni di "claudio.con*" e "giuliasp*".

Questo articolo vi arriva grazie alle gentili donazioni di "claudio.con*" e "giuliasp*".L'aggiornamento dei prodotti antivirus di McAfee, denominato DAT 5958 e distribuito mercoledì scorso, aveva un difettuccio: credeva che uno dei file vitali di Windows fosse un virus e quindi lo bloccava, rendendo inservibile il computer.

McAfee è già corsa ai ripari, ma ormai il danno, anche in termini d'immagine, è fatto: molte aziende e università e vari dipartimenti di polizia e ospedali, soprattutto statunitensi, sono andati in tilt per colpa dell'antivirus bacato. Anche alcuni computer presso la Intel hanno subito la stessa sorte. Negli ospedali, l'avaria informatica ha obbligato al blocco delle terapie e al rinvio degli interventi chirurgici. Sono stati colpite alcune risorse dell'esercito statunitense e il 10% dei registratori di cassa della più grande catena australiana di supermercati è collassato, obbligando alla chiusura dei punti di vendita. Il numero di computer colpiti nel mondo è nell'ordine delle centinaia di migliaia.

L'aggiornamento, infatti, riteneva che il file svchost.exe di Windows XP (solo la versione Service Pack 3, la più recente di XP) fosse il virus Wecorl-A e quindi ha isolato in quarantena il file del sistema operativo. I computer colpiti da quest'eccesso di zelo hanno quindi iniziato a riavviarsi in continuazione, e le operazioni di ripristino sono state rese più difficili dal fatto che l'aggiornamento dell'antivirus disabilitava l'accesso di rete.

Il problema riguarda i prodotti VirusScan Enterprise, VirusScan Plus, Internet Security Suite e Total Protection di McAfee; l'azienda ha ritirato e sostituito l'aggiornamento difettoso e pubblicato istruzioni (per clienti aziendali e privati) su come riparare i computer danneggiati dall'errore. Le scuse ufficiali e gli indirizzi da contattare per avere assistenza sono qui sul blog di McAfee, insieme alle colorite proteste degli utenti colpiti dal disastro.

Fonti: Punto Informatico, ZDNet, Slashdot, ZDNet, Gizmodo, The Register.

2010/03/19

Energizer, il virus arriva dal caricabatterie [UPD 2010/03/22]

Il software per caricabatterie della Energizer contiene conteneva un virus

Questo articolo vi arriva grazie alle gentili donazioni di "marianone" e "pot" ed è stato aggiornato dopo la pubblicazione iniziale.

|

| Da FreakingNews. |

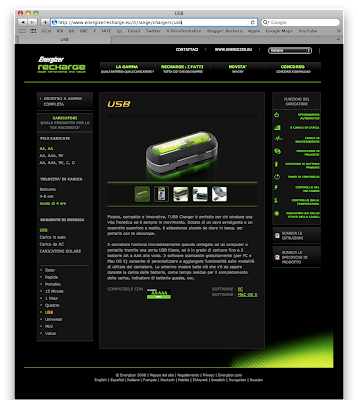

La Energizer, infatti, vende in Europa un caricabatterie USB, denominato semplicemente USB Charger, che permette appunto di ricaricare le batterie AA e AAA collegandolo a una porta USB di un computer. C'è anche una versione americana di questo prodotto, chiamata Duo Charger.

Un caricabatterie USB è un'idea astuta, visto che permette di ricaricare le batterie anche lontano dalle prese di corrente, utilizzando la carica della batteria del laptop (non è il massimo dell'efficienza, ma in emergenza non si va per il sottile), e consente di avere un dispositivo particolarmente compatto perché non ha la spina elettrica che sporge.

Idea meno astuta, invece, quella di fornire maldestramente un programma per PC e Mac che permette di monitorare lo stato di carica delle batterie, di sapere il tempo necessario per completare la ricarica e di rilevare eventuali batterie difettose. Maldestramente perché il programma, nella versione per PC Windows, ha una funzione supplementare non proprio desiderata dagli utenti: contiene un trojan che Microsoft identifica come Win32/Arurizer.A. Questo simpatico virus consente di accedere da remoto al computer infetto e di controllarlo, per esempio caricando, scaricando, cancellando o eseguendo dei file a piacere.

Sono ormai due settimane che la Energizer è al corrente del problema, con tanto di comunicato stampa in cui avvisa che il link fornito nelle istruzioni del caricabatterie, www.energizer.com/usbcharger, portava a del software infetto per Windows (maggiori dettagli tecnici sono disponibili presso il CERT). Quel link è stato disattivato, ma quello europeo funziona ancora. Ho verificato adesso.

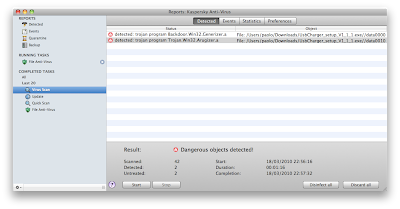

Andando a http://www.energizerrecharge.eu/it/range/chargers/usb, infatti, si trova questa schermata:

In fondo alla pagina c'è il link che porta al software per PC e Mac. La versione Mac non ha problemi, ma quella per PC, che si chiama UsbCharger_setup_V1_1_1.exe, risulta tuttora infetta, secondo il controllo che ho effettuato con l'antivirus di Kaspersky per Mac. Secondo i test di The Register, il virus distribuito dalla Energizer è riconosciuto da quasi tutti i principali antivirus.

È francamente scandaloso che un'azienda di questo calibro, di cui gli utenti tendono a fidarsi, abbia procedure di gestione talmente scadenti da disseminare virus attraverso i propri siti. Virus che si devono essere insediati anche altrove nella rete aziendale, visto che sono riusciti a infettare il software che Energizer distribuisce. Ed è ancora più scandaloso che questo software infetto sia ancora lì da scaricare dopo due settimane.

2010/03/22

Come segnalato dai commenti a questo articolo, il sito europeo della Energizer è stato aggiornato e ora la pagina citata sopra non contiene più il link al software infetto. Al suo posto ci sono un link a un comunicato stampa tradotto in italiano alla buona che spiega il problema e un link alle istruzioni per rimuovere il software ostile.

Iscriviti a:

Post (Atom)