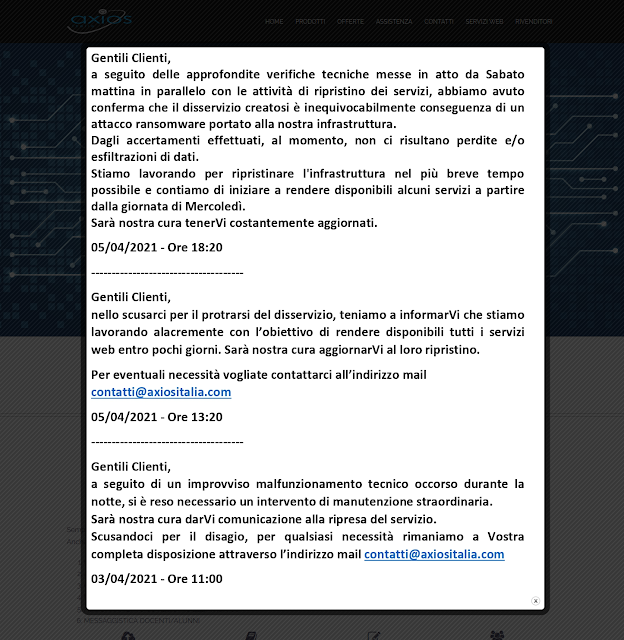

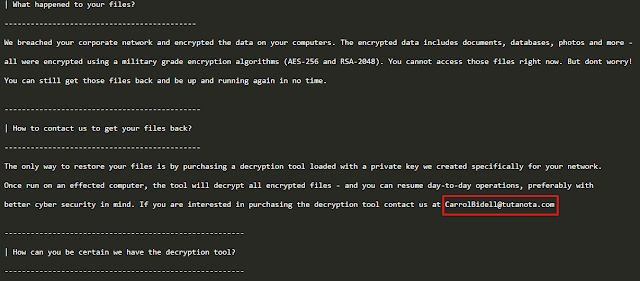

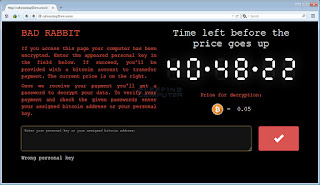

L’azienda dichiara di non aver pagato il riscatto richiesto (400.000 dollari) ed è tornata online dopo una breve pausa grazie alla disponibilità di copie di backup dei dati.

Alcuni dati degli utenti, però, sono stati trafugati dai criminali e quindi sono a spasso in Rete, probabilmente in vendita al miglior offerente.

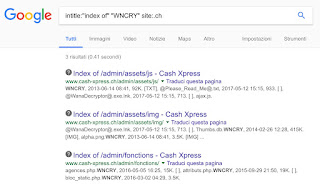

Non ho trovato dettagli tecnici sull’attacco, a parte l’indicazione che la richiesta di riscatto è stata recapitata a Comparis “sotto forma di un URL impiantato in un’area sicura del sistema informatico”.

Ho ricevuto da Comparis una mail di avviso (ho rimosso alcuni link e dettagli personali), disponibile in copia anche sul sito, che parla pittorescamente di “grande energia criminale”:

Cara lettrice, caro lettoreSottoscrivo pienamente i consigli di Comparis: se siete suoi utenti, cambiate la vostra password usata sul sito e sulle sue consociate come Credaris; aggiungo che se avete usato la stessa password altrove, vi conviene assolutamente cambiarla anche lì (usando password differenti per ogni singolo servizio).

Le inviamo questo messaggio perché da noi è registrato il suo indirizzo e-mail topone@pobox.com.

Il 7 luglio, il Gruppo Comparis è stato oggetto di un attacco informatico, compiuto con grande energia criminale. Comparis e le sue consociate hanno immediatamente adottato tutte le misure necessarie alla protezione di tutti i dati.

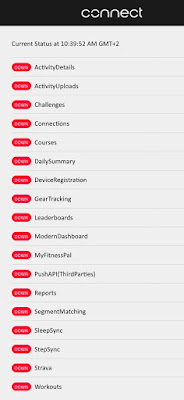

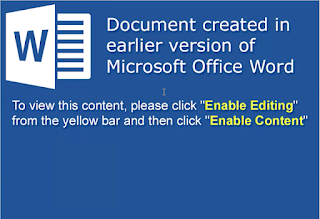

In seguito al cosiddetto attacco ransomware sono stati bloccati vari sistemi informatici del Gruppo Comparis. Nel frattempo il sito web comparis.ch è di nuovo disponibile, funziona normalmente ed è garantito.

Purtroppo, dalle analisi dei dati ora effettuate risulta che gli autori dell’attacco sono riusciti ad accedere ad alcuni dati interni e rilevanti sulla clientela del Gruppo Comparis (p. es. indirizzi e-mail dei nostri utenti).

Lei cosa può fare?

Ha un account da noi? Allora le consigliamo di cambiare la sua password il prima possibile.

Se i suoi dati sono stati interessati dall’attacco, non possiamo escludere che possano essere utilizzati da terzi per scopi commerciali o fraudolenti. La polizia cantonale di Zurigo offre qui una panoramica sul fenomeno (disponibile solo in tedesco). In generale le consigliamo di essere estremamente prudente se la contatteranno terzi che si fanno passare per collaboratori di banche o compagnie assicurative e le chiederanno di fornire determinate informazioni. La preghiamo inoltre di comunicarci eventi del genere per consentirci di segnalarli alle autorità incaricate delle indagini.

Ulteriori informazioni sull’attacco a Comparis sono disponibili nelle nostre FAQ. Per informazioni generali, poi, può consultare la pagina web della polizia cantonale di Zurigo Polizia per la criminalità informatica – Problemi frequenti (disponibile solo in tedesco).

Prendiamo molto sul serio l’accaduto. Abbiamo adottato immediatamente ogni misura necessaria per la protezione di tutti i dati. Il Gruppo Comparis si è già rivolto alle autorità preposte al perseguimento penale, ha sporto denuncia penale e collabora a stretto contatto con gli specialisti in criminalità informatica della polizia di Zurigo. Anche l’Incaricato federale della protezione dei dati e della trasparenza è stato informato.

Ci scusiamo per tutti gli inconvenienti causati.

Cordiali saluti,

Il team Comparis

Inoltre fate molta attenzione a eventuali prese di contatto telefoniche, via mail o sui social network di persone che si spacciano per rappresentanti di banche o servizi, e della stessa Comparis, e sembrano credibili perché hanno alcune informazioni su di voi. Queste informazioni possono essere state acquisite da attacchi come questi. In caso di telefonate o SMS, infine, non fidatevi del numero che compare: può essere facilmente falsificato.

Fonti aggiuntive: La Regione, Swissinfo, Tages-Anzeiger.