È disponibile il podcast di oggi de Il Disinformatico della Rete Tre

della Radiotelevisione Svizzera, condotto dal sottoscritto. Come la puntata precedente, questa è l’edizione estiva, nella quale mi metto comodo e racconto una storia sola in ogni puntata ma la racconto in dettaglio.

Il podcast di oggi, insieme a quelli delle puntate precedenti, è a vostra

disposizione presso

www.rsi.ch/ildisinformatico (link diretto)

ed è ascoltabile anche tramite

feed RSS,

iTunes,

Google Podcasts

e

Spotify.

Buon ascolto, e se vi interessano il testo e i link alle fonti della storia di oggi, sono qui sotto!

----

Questa storia inizia con tre ingredienti: uno smartphone, un cuore solitario e

delle criptovalute. Uno di questi ingredienti sta per sparire in circostanze

misteriose; due resteranno. Provate a indovinare quali. È importante, perché

storie come questa succedono realmente e possono capitare a tutti.

----

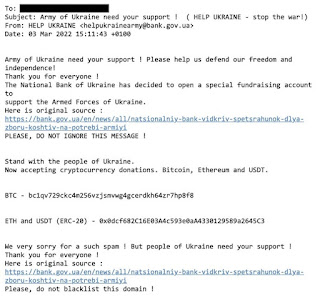

Pochi giorni fa Jameson Lopp, della società di sicurezza informatica

statunitense Casa Incorporated, ha raccontato [link attualmente non funzionante] sul sito della società una forma

di attacco informatico insolita e originale.

Uno dei clienti della società, che chiamerò Mark per comodità (non è il suo

vero nome), è un single che, come tante altre persone, usa app di incontri

come Tinder per conoscere altre persone. Di recente ha trovato su Tinder il

profilo di un donna che si descriveva in una maniera che ha colpito la sua

attenzione. Ma non nella maniera che potreste immaginare. Citava semplicemente

due parole nella descrizione della propria professione: crypto trader.

Un crypto trader è una persona che fa compravendita di criptovalute: bitcoin,

ma non solo. È un mestiere abbastanza raro e Mark è stato attratto dal fatto

che la donna, che chiamerò Sara (anche qui, non è il suo vero nome), lo

svolgesse, visto che anche lui è un crypto trader.

Così Mark ha contattato la donna su Tinder, dicendole che anche lui era del

mestiere; gli sembrava un buon aggancio di conversazione, un interesse comune

di cui discutere.

Dopo una chattata su Internet i due hanno deciso di incontrarsi in una

caffetteria. Mark ha notato che la donna che si è presentata all’appuntamento

aveva un aspetto leggermente differente da quello che aveva visto nelle sue

foto su Tinder, ma non si è fatto troppi problemi: tanta gente ha un aspetto

reale parecchio differente da quello che pubblica online.

Durante questo primo incontro faccia a faccia Sara ha detto che i suoi

genitori le avevano comperato un bitcoin, che aveva un valore di circa 30.000

dollari, ma non ha parlato di criptovalute per il resto dell’incontro.

Dopo una passeggiata insieme, i due si sono messi d’accordo di andare a casa

di Mark a bere qualcosa. Hanno comperato degli alcolici, ma Mark ha notato che

Sara era tutto sommato poco interessata a bere: mostrava molto più interesse

per la musica. Anche qui, tutto sommato, niente di male.

A un certo punto Mark è andato alla toilette, e da quel momento i suoi ricordi

si fanno confusi. Ricorda di aver bevuto ancora un po’ dopo essere stato alla

toilette. Sara ha preso in mano lo smartphone di Mark e gli ha chiesto di

mostrarle come si sbloccava. Mark sentiva che c’era qualcosa di sbagliato, ma

aveva perso ogni inibizione e cautela. L’ultima cosa che ricorda di Sara è che

la stava baciando, poi più nulla fino all’indomani mattina, quando Mark si è

svegliato nel proprio letto.

Sara non c’era più, e non c’era più neppure il telefonino di Mark. Il

portafogli, le carte di credito e i documenti personali dell’uomo erano ancora

al loro posto. In casa non erano spariti soldi, computer o altri oggetti di

valore.

Mark è andato al proprio computer portatile e ha cominciato a controllare i

propri account: ha visto che qualcuno aveva tentato di fare acquisti di

criptovalute usando il suo conto corrente bancario e di effettuare prelievi di

bitcoin in vari siti di custodia di criptovalute. Chiaramente un aggressore

stava cercando di svuotargli gli account dedicati alle criptovalute.

Che cosa gli stava succedendo?

Mark era diventato la vittima di una banda di criminali professionisti, ai

quali non interessavano i soldi che aveva in casa o le carte di credito.

Interessavano soltanto le password che proteggevano i suoi conti in

criptovalute. Quelle password erano custodite nel suo smartphone: quello che

mancava all’appello.

La sua strana arrendevolezza e perdita di inibizione davanti alla richiesta di

Sara di mostrarle come sbloccare il suo smartphone, e la sua confusione nel

ricordare gli eventi, erano probabilmente dovute a una sostanza che Sara gli

aveva messo nel bicchiere approfittando della visita di Mark alla toilette.

Una sostanza di quelle che appunto notoriamente causano perdita di inibizione

e di memoria e vengono purtroppo usate solitamente per compiere aggressioni ai

danni delle donne, specialmente nei locali pubblici. Stavolta la vittima era

un uomo, e l’obiettivo non era un’aggressione fisica.

Sara era probabilmente il membro della banda che si occupava di sedurre le

vittime, di drogarle di nascosto e di farsi dire come sbloccare i loro

smartphone. Una volta ottenuto l’accesso al telefonino, il dispositivo viene

passato a un altro componente della banda che si occupa di estrarne tutti i

dati utili.

I criminali, infatti, si stanno rendendo conto che rubare un telefonino è

molto remunerativo: questo dispositivo è ormai diventato la chiave di accesso

alla vita intera, non solo digitale, di moltissime persone. Chi ha il vostro

telefonino sbloccato può accedere alla vostra casella di mail e intercettare

tutte le vostre comunicazioni personali e di lavoro. L’accesso alla mail

permette di ricevere i link inviati dai siti degli account dei social network

e dei servizi finanziari quando si clicca su “Ho dimenticato la password” e

prenderne quindi il controllo cambiandone la password. Ma questo è soltanto

l’inizio.

Quello che la maggior parte delle persone non si aspetta è che il loro

telefonino possa essere considerato così prezioso dai malviventi da spingerli

addirittura a organizzare una seduzione mirata, con tanto di incontro in carne

e ossa con un membro della banda, soltanto per rubare quel dispositivo e

farsene dare i codici di sblocco. Ma c’è un ottimo movente.

Avere il telefonino sbloccato di una persona, infatti, è ancora meglio che

avere accesso alla sua mail: sul telefonino arrivano infatti anche gli SMS di

autenticazione di banche e altri account che controllano denaro. Sul

telefonino c’è anche l’app di autenticazione, per esempio Google

Authenticator, che genera i codici usa e getta di questi account. E quindi

avere lo smartphone sbloccato di una vittima significa avere tutto quello che

serve per superare anche la cosiddetta autenticazione a due fattori usata

dagli utenti più attenti: il primo fattore, infatti, è quello che sai (la

password) e il secondo è quello che hai (il telefonino). Ma se una seduttrice

ti induce a rivelare quello che sai e si porta via quello che hai,

l’autenticazione a due fattori non serve più a nulla.

Infatti Mark aveva preso tutte queste precauzioni tecniche per proteggere gli

account di criptovalute che gestiva, ma non aveva considerato il fattore

umano. Ha sottovalutato l’investimento di risorse che i suoi aggressori erano

disposti a fare.

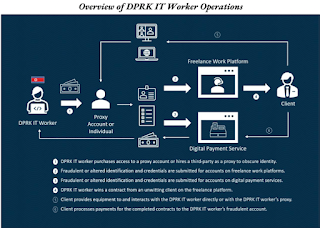

I malviventi, infatti, si organizzano creando falsi account nei siti di

incontri e immettendo in questi account parole chiave che attirano vittime

facoltose: per esempio i gestori di criptovalute come Mark. Non sono loro a

cercare le vittime: è la vittima che si autoseleziona.

Inoltre fanno leva sulle abitudini culturali: in un incontro fra sconosciuti,

infatti, normalmente si pensa che la parte vulnerabile sia la donna. Le donne

vengono avvisate del pericolo costituito dai farmaci immessi di nascosto nelle

bevande: gli uomini no.

Nel caso di Mark, però, c’è un lieto fine, o quasi. Infatti i malviventi sono

riusciti a impossessarsi soltanto di una piccola cifra in bitcoin presente in

uno dei suoi account perché lui aveva preso un’ulteriore precauzione: aveva

protetto i suoi account di maggior valore con un sistema a chiavi multiple.

In questi sistemi, un account finanziario è protetto da più di un codice o

chiave di sicurezza. Le chiavi sono custodite su dispositivi separati e

gestite da persone differenti. Per fare un trasferimento di denaro servono

almeno due chiavi e quindi almeno due persone che siano d’accordo. Questa è la

prassi standard per la gestione dei conti correnti nelle grandi aziende, e

rende difficilissima la tecnica della seduzione: i malviventi dovrebbero

riuscire a sedurre almeno due dei possessori di chiavi contemporaneamente.

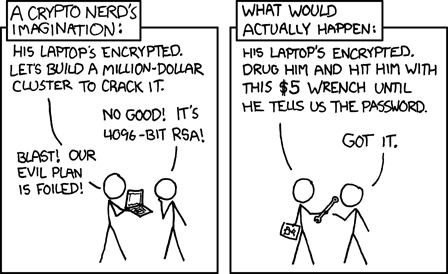

Gli esperti di sicurezza sottolineano che questo tipo di trappola è una

variante nuova di una tecnica vecchia, il cosiddetto wrench attack, l’attacco con la chiave inglese, nel quale si minaccia di fare del male alla vittima per

indurla a obbedire e consegnare password e dispositivi agli aggressori.

Ora

l’obbedienza viene ottenuta usando farmaci.

L’altra novità è che il boom delle

criptovalute ha creato molti nuovi ricchi, che non hanno ancora sviluppato

buone abitudini di sicurezza e non si rendono conto che bitcoin e simili sono

estremamente facili da perdere o da farsi rubare.

Alla luce di questa evoluzione, i consigli di questi esperti vanno aggiornati.

-

Se date appuntamento a una persona sconosciuta che avete contattato su un sito

di incontri, fatelo sempre in un luogo pubblico, preferibilmente uno dotato di

telecamere le cui registrazioni possano essere consultate dalle autorità se

qualcosa va storto.

-

Confrontate sempre la foto della persona nel profilo con l’aspetto della

persona che incontrate in carne e ossa. Se avete dubbi che sia la stessa

persona, è il caso di allarmarsi.

-

Non lasciate mai incustoditi cibi o bevande e non accettate cibi o bevande da

sconosciuti o persone incontrate da poco.

-

Limitate il vostro consumo di alcolici quando siete in un incontro di questo

tipo.

-

Mettetevi sempre d’accordo con una persona fidata che sappia del vostro

appuntamento e agisca se non vi sente entro un certo orario.

-

E ovviamente non pubblicizzate a sconosciuti il vostro interesse per le

criptovalute.