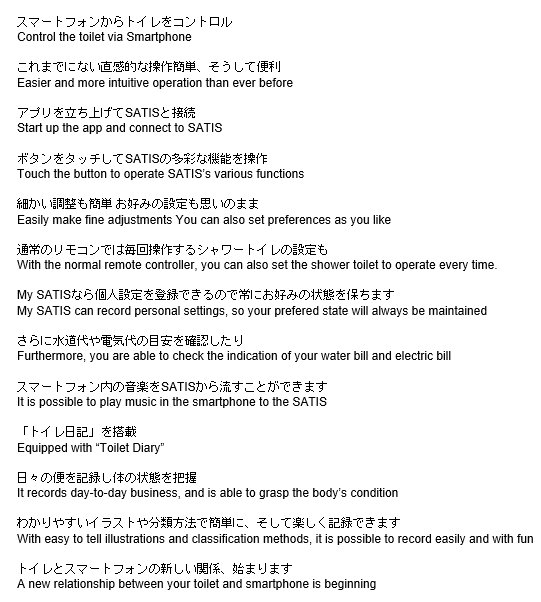

|

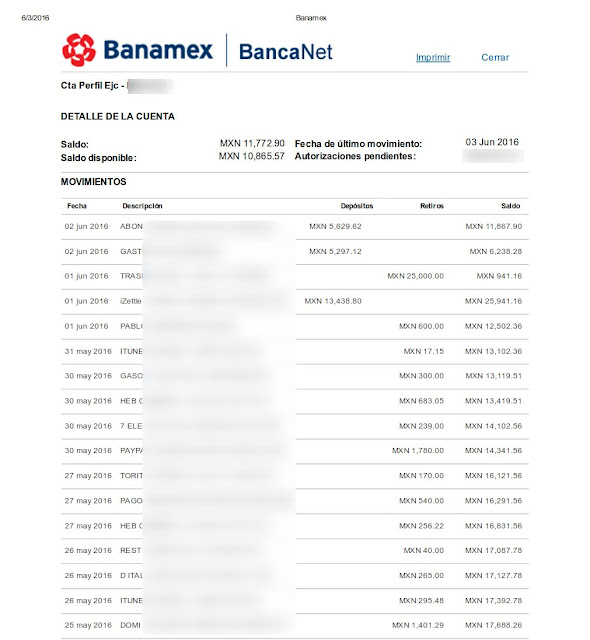

| Fonte della foto: Repubblica. |

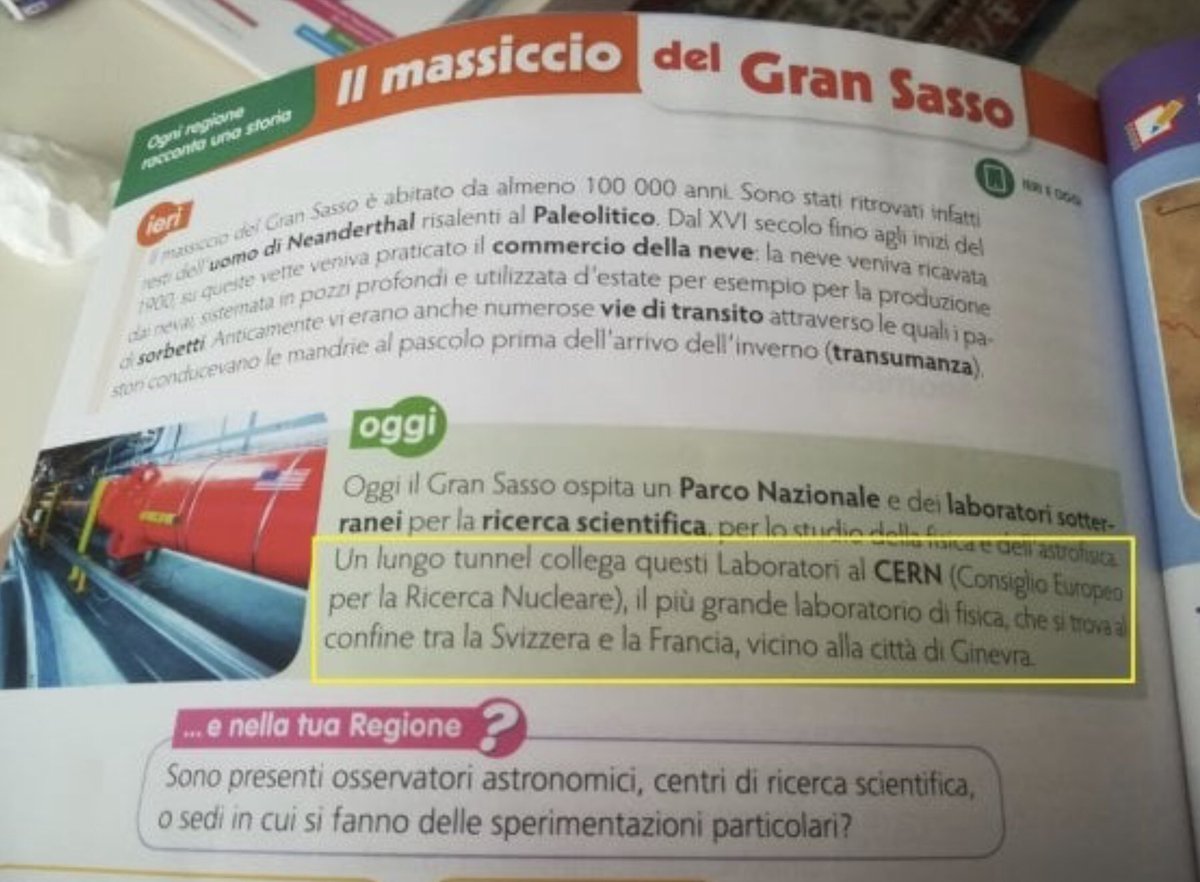

Ricordate il famoso “tunnel Gelmini”? Quello che nel 2011, secondo un disastroso comunicato stampa dell’allora ministra dell’Istruzione Mariastella Gelmini, avrebbe magicamente collegato il Gran Sasso con il CERN di Ginevra su una distanza di oltre settecento chilometri? Ne avevo scritto qui.

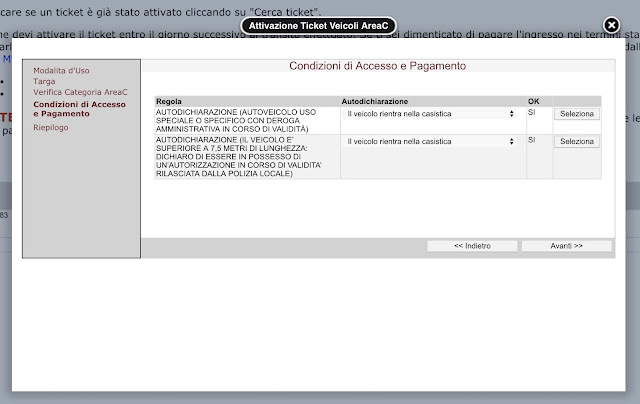

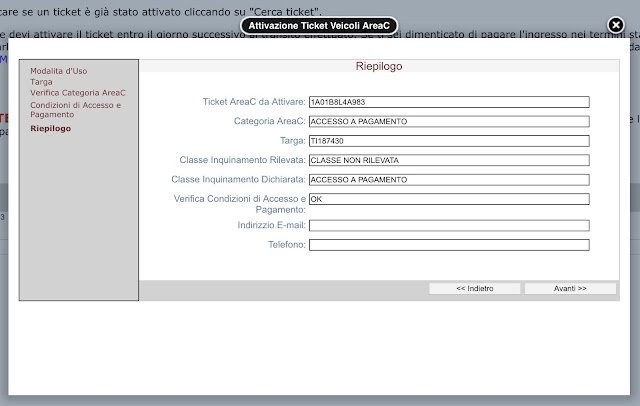

A sette anni di distanza questa scempiaggine continua a fare danni. Non su Internet: su carta. Peggio ancora: su un libro di testo scolastico.

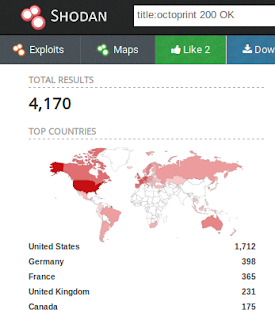

La foto che vedete qui sopra, pubblicata da Repubblica in questo articolo di Corrado Zunino, è tratta da un sussidiario della Mondadori usato nelle quinte elementari, intitolato ambiziosamente Capire il presente e scritto da Tiziana Canali. Sta a pagina 158. Il sussidiario costa 21.76 euro ed è stato acquistato in una libreria di Belluno pochi giorni fa, come riferisce Repubblica.

Il libro dice testualmente: "Oggi il Gran Sasso ospita un Parco Nazionale e dei laboratori sotterranei per la ricerca scientifica, per lo studio della fisica e dell’astrofisica. Un lungo tunnel collega questi Laboratori al CERN (Consiglio Europeo per la Ricerca Nucleare), il più grande laboratorio di fisica, che si trova al confine tra la Svizzera e la Francia, vicino alla città di Ginevra."

A quanto pare Tiziana Canali non solo ha difficoltà a capire il presente, visto che il tunnel non esiste, ma ha anche problemi di comprensione del passato, essendo ormai trascorsi sette anni dalla perla della ministra Gelmini.

Meno male che le fake news e la disinformazione sono colpa di Internet.

No, mi spiace: la colpa è dei cialtroni e dei loro complici. Quelli che quando scrivono una cazzata, invece di dire “Scusate, abbiamo sbagliato, correggiamo e staremo più attenti, ecco una copia gratis corretta”, si difendono inventando le giustificazioni più patetiche.

Infatti Mondadori, sempre secondo Repubblica, si è giustificata dicendo di essersi accorta dell’errore “due anni fa” e di aver “sospeso il libro, corretto e ristampato.” Ma evidentemente non ritirato, perché il sussidiario con l’errore è stato acquistato pochi giorni fa, e resta il fatto che l’errore era stato fatto. Un errore che mette in dubbio le competenze di Tiziana Canali. Se ha scritto questa cazzata, come facciamo a sapere che non ce ne siano altre nei suoi libri? Quelli sui quali si devono formare i bambini che vanno a scuola?

Mondadori dice che si è trattato di un “incidente grafico. In tipografia hanno dovuto stringere il box di cinque righe in cui si parla di Gran Sasso e Cern e hanno tagliato male il testo.” Che è la versione moderna di “maestra, il cane mi ha mangiato i compiti”, perché per quanto io mi sforzi non riesco davvero a immaginare una versione sensata di questo testo nella quale tagliando cinque righe venga fuori miracolosamente proprio quella stessa fesseria che c’era nel comunicato stampa della Gelmini di sette anni fa.

Sbagliare è umano. Ma bisognerebbe avere almeno la dignità di ammettere l’errore e rimborsarlo, invece di inventare giustificazioni da pagliacci e dare colpa agli altri.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.