Ultimo aggiornamento: 2018/12/09 14:05.

Il 6 dicembre ho ricevuto una mail di invito (immagine qui accanto) a configurare la Model 3 che avevo pre-riservato ad aprile del 2016, quando quest’auto elettrica fu presentata al pubblico.

L’auto è in vendita negli Stati Uniti da quasi un anno, ma è disponibile in Europa soltanto da pochi giorni.

L’invito dice che “Confermando il tuo ordine entro l'1 gennaio, puoi aspettarti la consegna a febbraio 2019”. Le consegne, dice qui Tesla, seguono una priorità “stabilita in base alla data della prenotazione, al luogo della consegna e alle opzioni di configurazione”; inoltre “Dopo la conferma dell'ordine, l'ordine di priorità della consegna si basa sulla data della prenotazione, sul luogo della consegna e sulle opzioni di configurazione. Il modo migliore per garantire una consegna più rapida possibile consiste nel confermare l'ordine quanto prima.”

Vediamo che succede se uso il mio account Tesla per configurare l’auto. Visto che (se ho capito bene) questo configuratore è accessibile soltanto a chi ha effettuato una prenotazione e finora l’accesso è arrivato a pochi utenti (quelli che, come me, hanno prenotato nei primissimi giorni), magari può interessarvi vederlo senza dovervi esporre finanziariamente.

I prezzi sono in franchi svizzeri perché abito in Svizzera. Lascio a voi le conversioni.

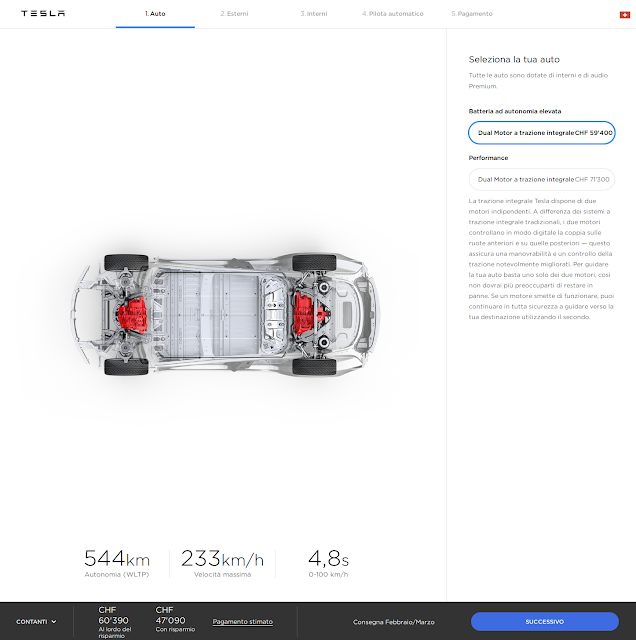

Cliccando su Inizia la configurazione trovo questa schermata, dove posso scegliere soltanto fra le due versioni a doppio motore con trazione integrale: quella con batteria ad autonomia elevata (544 km WLTP) a 60.390 CHF e con consegna a febbraio/marzo oppure quella Performance, che ha prestazioni velocistiche superiori (250 km/h di velocità massima contro 233 km/h, 3,7 s per fare 0-100 km/h contro 4,8 s) e un’autonomia leggermente inferiore (530 km WLTP) e costa 72.290 CHF, sempre con consegna a febbraio/marzo.

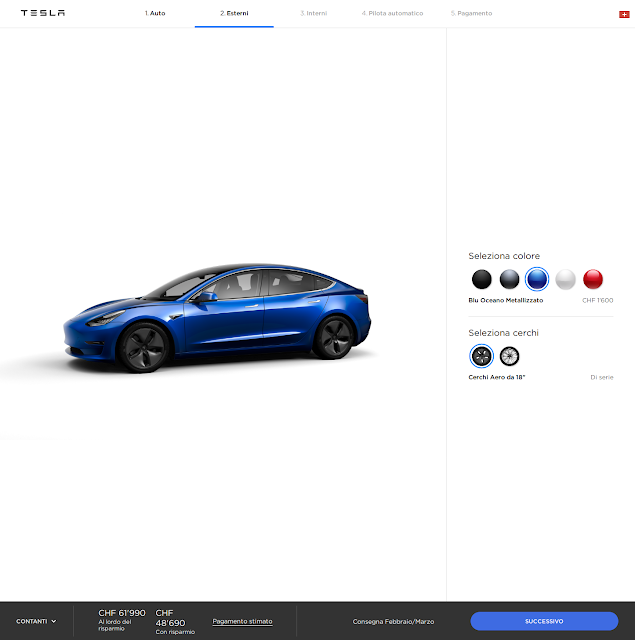

Scegliendo la meno costosa, mi viene proposto di scegliere il colore della carrozzeria (il nero è senza maggiorazione di prezzo, gli altri colori costano fino a 2600 CHF) e il tipo di cerchi (quelli Sport da 19" costano altri 1600 CHF; quelli Aero sono di serie).

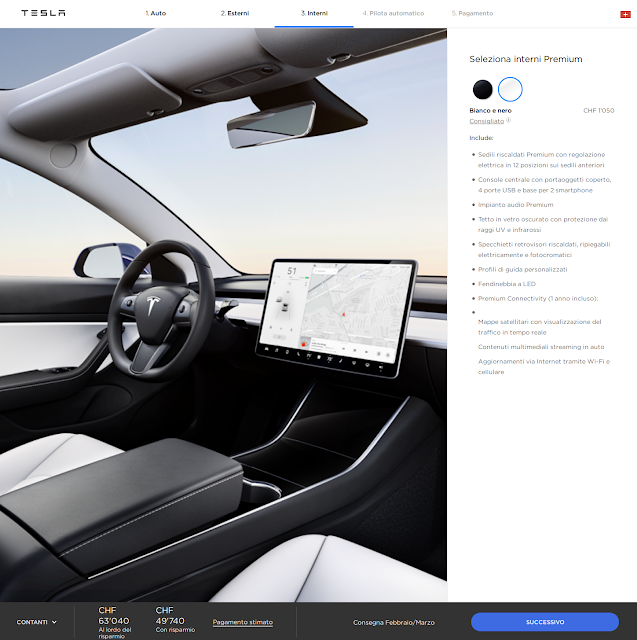

Nella schermata successiva posso scegliere fra interni completamente neri (di serie) e interni con alcuni dettagli bianchi (1050 CHF in più):

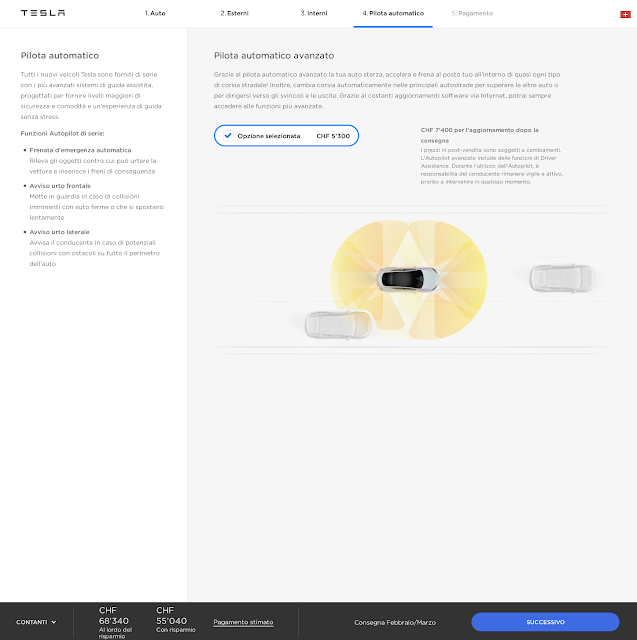

A questo punto posso scegliere se attivare subito il “Pilota automatico avanzato”: sono altri 5300 CHF. Se dovessi decidere di attivarlo successivamente, mi costerebbe 7400 CHF.

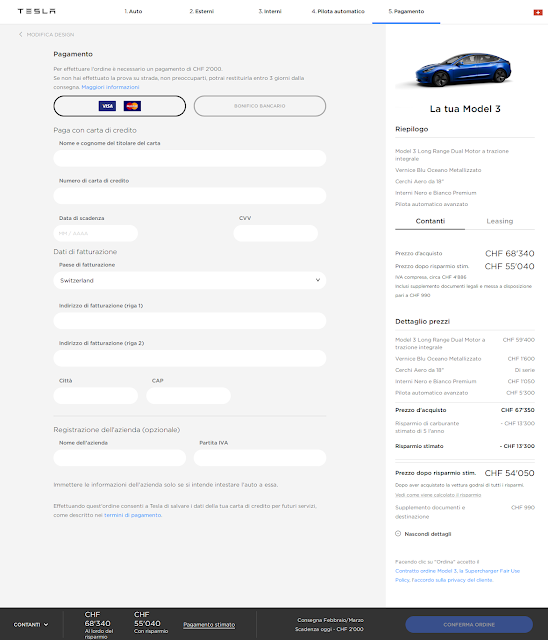

La tappa finale sarebbe la conferma definitiva dell’ordine: dovrei pagare subito 2000 CHF (oltre ai 1000 già anticipati, che posso soltanto presumere che verranno scalati dal prezzo totale, visto che nel configuratore non se ne parla). In questa schermata trovo i link al contratto d’ordine, alle norme di uso equo dei Supercharger e all’accordo sulla privacy.

Il prezzo per contanti di una Model 3 blu con interni bianchi e neri e Autopilot sarebbe 68.340 CHF; in leasing mi verrebbe proposto automaticamente un acconto di 6834 CHF, seguito da 60 mesi di rata da 623 CHF e da un importo finale (fra 5 anni) di 25.286 CHF; dai commenti risulta che è possibile scegliere anche altre formule di finanziamento.

A queste condizioni, la consegna promessa è sempre “Febbraio/Marzo” (del 2019, presumo).

Per il momento non ho intenzione di confermare la prenotazione: aspetto di vedere la Model 3 dal vivo per saggiarne concretamente le dimensioni comunque piuttosto grandi, e aspetto di provarla su strada e di sentire le reazioni di chi la acquisterà. Aspetto anche che diventino disponibili anche in Europa le versioni un po' meno costose di quest’auto, che già esistono negli Stati Uniti.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2018/12/07

Puntata del Disinformatico RSI del 2018/12/07

È disponibile lo streaming audio e video della puntata del 7 dicembre del Disinformatico della Radiotelevisione Svizzera.

È disponibile lo streaming audio e video della puntata del 7 dicembre del Disinformatico della Radiotelevisione Svizzera.La versione podcast solo audio (senza canzoni, circa 20 minuti) è scaricabile da questa sezione del sito RSI (link diretto alla puntata) ed è disponibile qui su iTunes (per dispositivi compatibili) e tramite le app RSI (iOS/Android); la versione video (canzoni incluse, circa 60 minuti) è nella sezione La radio da guardare del sito della RSI ed è incorporata qui sotto. Buona visione e buon ascolto!

Elettrochiacchiere, prima puntata sperimentale

Come ogni venerdì mattina, oggi sono andato in auto elettrica dal Maniero Digitale alla sede della Radiotelevisione Svizzera per la consueta diretta del Disinformatico: già che c’ero, ho provato a registrare una videochiacchierata sulle ultime novità elettriche che non ho (ancora) avuto il tempo di raccontare per iscritto qui. Non abbiate grandi pretese: sono solo chiacchiere fatte mentre guido.

A 14.30 circa un automobilista non si accorge che la sua auto sta scivolando indietro verso la mia ELSA e devo suonare il clacson per svegliarlo. Poi la gente mi chiede perché non vedo l’ora che arrivi la guida autonoma.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

A 14.30 circa un automobilista non si accorge che la sua auto sta scivolando indietro verso la mia ELSA e devo suonare il clacson per svegliarlo. Poi la gente mi chiede perché non vedo l’ora che arrivi la guida autonoma.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Scegliere un impianto di videosorveglianza non attaccabile

Da un lettore, Andrea, mi è arrivata una domanda a proposito di telecamere per monitoraggio domestico: “...vorrei installare nella mia abitazione un sistema di videosorveglianza. Sono

però spaventato dall'eventualità che il sistema possa essere hackerato e

che io e la mia famiglia veniamo spiati nel nostro quotidiano.”

In effetti oggi c’è l’abitudine molto diffusa di realizzare un impianto di videosorveglianza domestica usando le telecamerine IP (quelle che usano i protocolli di Internet) collegabili tramite Wi-Fi che sono in vendita nei negozi d’informatica invece di collegare le telecamere e gli altri sensori tramite cavi. Questo espone a un paio di rischi fondamentali.

Il primo è che qualunque cosa interferisca con il segnale Wi-Fi (dal forno a microonde al telefono cordless, vostro o del vicino, al jammer professionale dei ladri) rischia di impedire alle telecamere di inviare le proprie immagini al software o al dispositivo di gestione degli allarmi. Meglio quindi adottare, se possibile, telecamere collegabili tramite cavi. Molte offrono un connettore Ethernet al quale si possono collegare cavi piatti poco ingombranti.

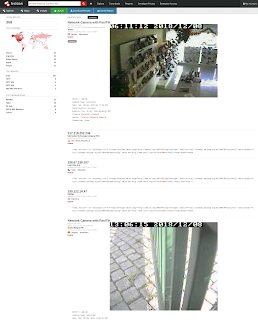

Il secondo è che un impianto di telecamerine IP che si affaccia a Internet in modo normale può essere accessibile a un intruso. Molte di queste telecamerine hanno password predefinite per interrogarle da remoto, che sono note a chiunque legga il manuale e che molti acquirenti non sanno di dover cambiare.

Non ci si può affidare alla speranza di passare inosservati, perché se una telecamerina IP è affacciata direttamente a Internet è facile da trovare, visto che si annuncia di solito con marca e modello ed esistono appositi motori di ricerca, come Shodan. E se la password è quella predefinita o il software delle telecamerine non è aggiornato ed è vulnerabile, entrarvi è assolutamente banale.

Queste telecamere vanno quindi installate in modo che non siano accessibili direttamente dall’esterno. Per esempio, si può impostare il proprio software di videosorveglianza in modo che le telecamere mandino immagini o video esclusivamente tramite mail se e quando rilevano un movimento. In alternativa, si può rinunciare completamente alla trasmissione all’esterno delle immagini e non collegare le telecamere a Internet, salvando le immagini localmente. Questo ovviamente impedisce la sorveglianza in tempo reale, ma è decisamente più sicuro che lasciare tutto alla mercé del primo smanettone che passa.

A parte queste considerazioni, è sempre consigliabile affidarsi a un installatore professionista che improvvisare un fai da te.

In effetti oggi c’è l’abitudine molto diffusa di realizzare un impianto di videosorveglianza domestica usando le telecamerine IP (quelle che usano i protocolli di Internet) collegabili tramite Wi-Fi che sono in vendita nei negozi d’informatica invece di collegare le telecamere e gli altri sensori tramite cavi. Questo espone a un paio di rischi fondamentali.

Il primo è che qualunque cosa interferisca con il segnale Wi-Fi (dal forno a microonde al telefono cordless, vostro o del vicino, al jammer professionale dei ladri) rischia di impedire alle telecamere di inviare le proprie immagini al software o al dispositivo di gestione degli allarmi. Meglio quindi adottare, se possibile, telecamere collegabili tramite cavi. Molte offrono un connettore Ethernet al quale si possono collegare cavi piatti poco ingombranti.

Il secondo è che un impianto di telecamerine IP che si affaccia a Internet in modo normale può essere accessibile a un intruso. Molte di queste telecamerine hanno password predefinite per interrogarle da remoto, che sono note a chiunque legga il manuale e che molti acquirenti non sanno di dover cambiare.

Non ci si può affidare alla speranza di passare inosservati, perché se una telecamerina IP è affacciata direttamente a Internet è facile da trovare, visto che si annuncia di solito con marca e modello ed esistono appositi motori di ricerca, come Shodan. E se la password è quella predefinita o il software delle telecamerine non è aggiornato ed è vulnerabile, entrarvi è assolutamente banale.

Queste telecamere vanno quindi installate in modo che non siano accessibili direttamente dall’esterno. Per esempio, si può impostare il proprio software di videosorveglianza in modo che le telecamere mandino immagini o video esclusivamente tramite mail se e quando rilevano un movimento. In alternativa, si può rinunciare completamente alla trasmissione all’esterno delle immagini e non collegare le telecamere a Internet, salvando le immagini localmente. Questo ovviamente impedisce la sorveglianza in tempo reale, ma è decisamente più sicuro che lasciare tutto alla mercé del primo smanettone che passa.

A parte queste considerazioni, è sempre consigliabile affidarsi a un installatore professionista che improvvisare un fai da te.

Quora, 100 milioni di account violati

Ultimo aggiornamento: 2018/12/08 23:30.

Ah, che gioia iniziare la giornata con una mail che ti avvisa che uno dei tuoi account online è stato violato, non per colpa tua ma per inettitudine di chi dovrebbe custodire i tuoi dati.

È successo anche a me con Quora, un sito nel quale si pubblicano domande e si chiedono le risposte degli esperti e che si è fatto fregare i dati di cento milioni di utenti, come riferisce Naked Security.

Visto che vi ho contribuito con qualche risposta, mi è arrivata infatti questa simpatica comunicazione da parte di Quora:

Quello che si scrive su Quora è normalmente pubblico, per cui il problema principale qui è sapere qual è la sorte delle password trafugate. Chi ha usato su Quora la stessa password che ha usato altrove dovrebbe considerarla compromessa e quindi cambiarla. Quora dice che le password erano protette da cifratura, ma non specifica quale. Alcune cifrature sono particolarmente facili da decifrare.

Chi invece, come me, si è loggato su Quora usando la login di Google o Facebook farebbe bene a impostare in Quora una password apposita andando qui e cliccando su Change password: riceverà una mail con le istruzioni da seguire. In pratica dovrà creare una password apposita per Quora (ovviamente differente da quelle usate altrove) e scollegare il proprio profilo Quora da quello Google (sempre nelle impostazioni).

Come segnalato nei commenti, è opportuno inoltre andare a myaccount.google.com/permissions e cliccare su Rimuovi accesso per Quora.

Ah, che gioia iniziare la giornata con una mail che ti avvisa che uno dei tuoi account online è stato violato, non per colpa tua ma per inettitudine di chi dovrebbe custodire i tuoi dati.

È successo anche a me con Quora, un sito nel quale si pubblicano domande e si chiedono le risposte degli esperti e che si è fatto fregare i dati di cento milioni di utenti, come riferisce Naked Security.

Visto che vi ho contribuito con qualche risposta, mi è arrivata infatti questa simpatica comunicazione da parte di Quora:

Dear Paolo Attivissimo,

We are writing to let you know that we recently discovered that some user data was compromised as a result of unauthorized access to our systems by a malicious third party. We are very sorry for any concern or inconvenience this may cause. We are working rapidly to investigate the situation further and take the appropriate steps to prevent such incidents in the future.

What Happened

On Friday we discovered that some user data was compromised by a third party who gained unauthorized access to our systems. We're still investigating the precise causes and in addition to the work being conducted by our internal security teams, we have retained a leading digital forensics and security firm to assist us. We have also notified law enforcement officials.

While the investigation is still ongoing, we have already taken steps to contain the incident, and our efforts to protect our users and prevent this type of incident from happening in the future are our top priority as a company.

What information was involved

The following information of yours may have been compromised:

Account and user information, e.g. name, email, IP, user ID, encrypted password, user account settings, personalization data

Public actions and content including drafts, e.g. questions, answers, comments, blog posts, upvotes

Data imported from linked networks when authorized by you, e.g. contacts, demographic information, interests, access tokens (now invalidated)

Questions and answers that were written anonymously are not affected by this breach as we do not store the identities of people who post anonymous content.

What we are doing

While our investigation continues, we're taking additional steps to improve our security:

We’re in the process of notifying users whose data has been compromised.

Out of an abundance of caution, we are logging out all Quora users who may have been affected, and, if they use a password as their authentication method, we are invalidating their passwords.

We believe we’ve identified the root cause and taken steps to address the issue, although our investigation is ongoing and we’ll continue to make security improvements.

We will continue to work both internally and with our outside experts to gain a full understanding of what happened and take any further action as needed.

What you can do

We’ve included more detailed information about more specific questions you may have in our help center, which you can find here.

While the passwords were encrypted (hashed with a salt that varies for each user), it is generally a best practice not to reuse the same password across multiple services, and we recommend that people change their passwords if they are doing so.

Conclusion

It is our responsibility to make sure things like this don’t happen, and we failed to meet that responsibility. We recognize that in order to maintain user trust, we need to work very hard to make sure this does not happen again. There’s little hope of sharing and growing the world’s knowledge if those doing so cannot feel safe and secure, and cannot trust that their information will remain private. We are continuing to work very hard to remedy the situation, and we hope over time to prove that we are worthy of your trust.

The Quora Team

Quello che si scrive su Quora è normalmente pubblico, per cui il problema principale qui è sapere qual è la sorte delle password trafugate. Chi ha usato su Quora la stessa password che ha usato altrove dovrebbe considerarla compromessa e quindi cambiarla. Quora dice che le password erano protette da cifratura, ma non specifica quale. Alcune cifrature sono particolarmente facili da decifrare.

Chi invece, come me, si è loggato su Quora usando la login di Google o Facebook farebbe bene a impostare in Quora una password apposita andando qui e cliccando su Change password: riceverà una mail con le istruzioni da seguire. In pratica dovrà creare una password apposita per Quora (ovviamente differente da quelle usate altrove) e scollegare il proprio profilo Quora da quello Google (sempre nelle impostazioni).

Come segnalato nei commenti, è opportuno inoltre andare a myaccount.google.com/permissions e cliccare su Rimuovi accesso per Quora.

Mail di porno-estorsione, versione italiana: siamo ai saldi

Da due lettori, Elena e Giuseppe, mi arriva la segnalazione della versione italiana della mail-bluff che chiede soldi per non divulgare un video che sarebbe stato ripreso violando il computer della vittima mentre visitava siti pornografici. Gira ormai da mesi in altre lingue, e confermo che si tratta di un tentativo fatto alla cieca e che il fatto che il mittente apparente sia la casella di mail della vittima non è sintomo di una violazione della casella:

Rispetto ai primi tempi, quando la richiesta di denaro ammontava a due o tremila euro in Bitcoin, i prezzi sono in discesa rapidissima. Ormai l’idea è stata copiata da molti aspiranti truffatori. Continuate pure a cestinarla.

Oggetto: [omissis] e stato violato! Cambia la tua password immediatamente!

Ti saluto!

Ho brutte notizie per te.

22/06/2018 - in questo giorno ho hackerato il tuo sistema operativo e ottenuto l'accesso completo al tuo account [omissis]@sunrise.ch.

Come era:

Nel software del router attraverso il quale sei andato online, c'era una vulnerabilità.

Ho prima hackerato questo router e inserito il mio codice dannoso su di esso.

Quando sei entrato in Internet, il mio trojan è stato installato sul sistema operativo del tuo dispositivo.

Successivamente, ho scaricato tutti i dati del tuo disco (ho tutta la tua rubrica, la cronologia dei siti di visualizzazione, tutti i file, i numeri di telefono e gli indirizzi di tutti i tuoi contatti).

Volevo bloccare il tuo dispositivo e chiedere un po 'di soldi per sbloccarlo.

Ma ho visto i siti che visiti regolarmente e sono rimasto scioccato dalle tue risorse preferite.

Sto parlando di siti per adulti.

Voglio dire: sei un grande pervertito. Hai una fantasia sfrenata!

Dopo ciò mi è venuta un'idea.

Ho fatto uno screenshot del sito web intimo in cui ti diverti (sai cosa intendo, giusto?).

Dopo di che ho scattato foto dei tuoi divertimenti (usando la fotocamera del tuo dispositivo). Si è rivelato magnificamente!

Sono fermamente convinto che non ti piacerebbe mostrare queste immagini ai tuoi parenti, amici o colleghi.

Penso che 251€ sia una piccola somma per il mio silenzio.

Inoltre, ho passato molto tempo su di te!

Accetto solo soldi in Bitcoin!

Il mio portafoglio BTC: 1NWybUp8ZJXKyDg2DR5MaePspforMPYbM3

Non sai come inviare Bitcoin?

In qualsiasi motore di ricerca scrivi "come inviare denaro al portafoglio BTC".

È più facile che inviare denaro a una carta di credito!

Per il pagamento hai poco più di due giorni (esattamente 50 ore).

Non preoccuparti, il timer inizierà nel momento in cui apri questa lettera. Sì, sì .. è già iniziato!

Dopo il pagamento, il mio virus e le foto sporche con te si autodistruggono automaticamente.

Si prega di notare, se non ricevo l'importo specificato da te, il tuo dispositivo verrà bloccato e tutti i tuoi contatti riceveranno una foto con le tue "gioie".

Voglio che tu sia prudente.

- Non cercare di trovare e distruggere il mio virus! (Tutti i tuoi dati sono già stati caricati su un server remoto)

- Non provare a contattarmi (non è fattibile, ti ho inviato una email dal tuo account)

- Vari servizi di sicurezza non ti aiuteranno; la formattazione di un disco o la distruzione di un dispositivo non saranno d'aiuto, dal momento che i tuoi dati sono già su un server remoto.

P.S. Ti garantisco che non ti disturberò di nuovo dopo il pagamento, dal momento che non sei l'unica vittima di queste circostanze.

Questo è un codice d'onore degli hacker.

D'ora in poi, ti consiglio di usare buoni antivirus e aggiornarli regolarmente (più volte al giorno)!

Non essere arrabbiato con me, ognuno ha la propria occupazione.

Addio.

Rispetto ai primi tempi, quando la richiesta di denaro ammontava a due o tremila euro in Bitcoin, i prezzi sono in discesa rapidissima. Ormai l’idea è stata copiata da molti aspiranti truffatori. Continuate pure a cestinarla.

Facebook propone gente che hai semplicemente incrociato

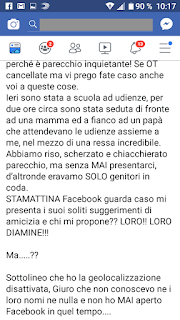

Rispondo a una domanda arrivata da una lettrice, Maria Elena, che si chiede se questo post letto su Facebook è credibile:

Sì, è perfettamente credibile. Ne avevo citato alcuni casi in questo mio articolo del 2016. Facebook usa ogni sorta di espediente per proporci nuovi “amici” e quindi farci passare più tempo sul social network, e in questo caso è presumibile che riesca a dedurre che siamo in un certo luogo a una certa ora anche a geolocalizzazione spenta perché sa quali Wi-Fi sono visibili ai telefonini degli utenti, anche se gli utenti non si collegano ai Wi-Fi in questione.

Il mio suggerimento per chi trova inaccettabile questo tipo di sorveglianza è semplicemente disinstallare Facebook dal telefonino ed eventualmente decidere di eliminare permanentemente il proprio profilo (le istruzioni sono qui). Del resto, a giudicare dai miei sondaggi informali nelle scuole, Facebook è già ignorato dalla stragrande maggioranza degli studenti delle scuole medie.

“Ieri sono stata a scuola ad udienze, per due ore circa sono stata seduta di fronte ad una mamma ed a fianco ad un papà che attendevano le udienze assieme a me, nel mezzo di una ressa incredibile. Abbiamo riso, scherzato e chiacchierato parecchio, ma senza MAI presentarci, d’altronde eravamo SOLO genitori in coda.

STAMATTINA Facebook guarda caso mi presenta i suoi soliti suggerimenti di amicizia e chi mi propone?? LORO!! LORO DIAMINE!!!

Ma...??

Sottolineo che ho la geolocalizzazione disattivata. Giuro che non conoscevo ne i loro nomi ne nulla e non ho MAI aperto Facebook in quel tempo...”

Sì, è perfettamente credibile. Ne avevo citato alcuni casi in questo mio articolo del 2016. Facebook usa ogni sorta di espediente per proporci nuovi “amici” e quindi farci passare più tempo sul social network, e in questo caso è presumibile che riesca a dedurre che siamo in un certo luogo a una certa ora anche a geolocalizzazione spenta perché sa quali Wi-Fi sono visibili ai telefonini degli utenti, anche se gli utenti non si collegano ai Wi-Fi in questione.

Il mio suggerimento per chi trova inaccettabile questo tipo di sorveglianza è semplicemente disinstallare Facebook dal telefonino ed eventualmente decidere di eliminare permanentemente il proprio profilo (le istruzioni sono qui). Del resto, a giudicare dai miei sondaggi informali nelle scuole, Facebook è già ignorato dalla stragrande maggioranza degli studenti delle scuole medie.

Labels:

facebook,

privacy,

ReteTreRSI,

sorveglianza

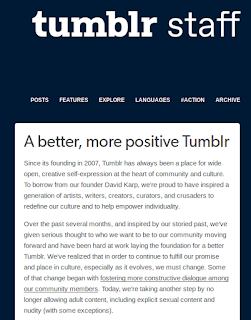

Caos e insurrezione su Tumblr

Ultimo aggiornamento: 2018/12/07 18:00.

Tumblr ha annunciato che dal 17 dicembre prossimo verranno banditi tutti i contenuti ritenuti “per adulti”, dopo anni di ampia tolleranza che ne avevano fatto, fra l’altro, un rifugio per molti utenti che volevano evitare la pornografia commerciale e i suoi cliché e cercavano invece un luogo sicuro nel quale esprimere senza tabù e senza essere giudicati le proprie opinioni e visioni su argomenti altrove vietati. Uno studio del CNR di Pisa ha rilevato che le donne giovani sono fra le principali creatrici e frequentatrici di Tumblr.

La scelta è probabilmente legata al fatto che poche settimane fa Apple ha rimosso l’app di Tumblr dall’App Store per iOS in seguito alla scoperta di contenuti pedopornografici su Tumblr. L’app è rimasta disponibile su Google Play.

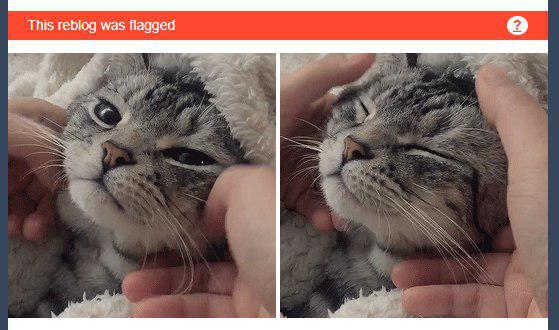

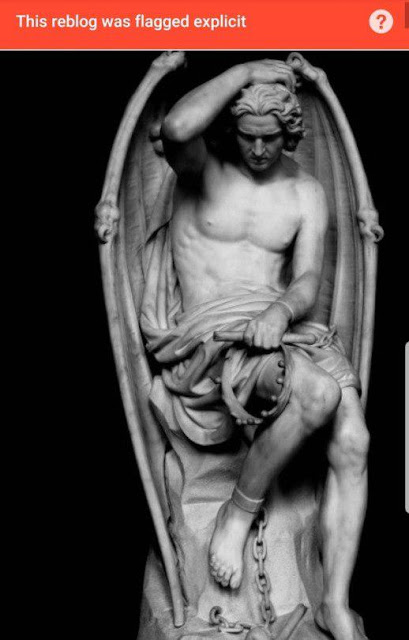

La decisione in sé può far discutere, ma la modalità usata per realizzarla è sicuramente un flop informatico di dimensioni spettacolari: il sistema di “intelligenza artificiale” adoperato per riconoscere i contenuti non più accettabili sta segnalando come inaccettabile ogni sorta di immagine assolutamente non pornografica e lasciando passare altre immagini estremamente esplicite. Ecco alcuni esempi:

Ne trovate altri qui, qui, qui e qui, dove si segnala che persino l’annuncio delle nuove regole da parte di Tumblr è stato etichettato come inaccettabile. Una dimostrazione perfetta del concetto che già è difficile per gli esseri umani decidere la differenza fra arte e pornografia, figuriamoci per un sistema di machine learning usato al posto di moderatori umani nella vana speranza di risparmiare soldi.

Su Twitter potete seguire l’hashtag#toosexyfortumblr.

Per ora la segnalazione è appellabile, ma stando agli utenti lo staff di Tumblr che dovrebbe vagliare i casi sta facendo più che altro confusione e discriminazione (i contenuti nazisti, per esempio, passano indisturbati).

Il risultato è una fuga in massa degli utenti verso altri siti come Pillowfort.io, con buona pace di Verizon, proprietaria di Tumblr, che forse sperava di guadagnare soldi ripulendolo.

Per il 17 dicembre è stata proposta una protesta di massa: 24 ore di inattività totale da parte degli utenti di Tumblr. Staremo a vedere.

Fonti: Wired, BBC, Wired.

Tumblr ha annunciato che dal 17 dicembre prossimo verranno banditi tutti i contenuti ritenuti “per adulti”, dopo anni di ampia tolleranza che ne avevano fatto, fra l’altro, un rifugio per molti utenti che volevano evitare la pornografia commerciale e i suoi cliché e cercavano invece un luogo sicuro nel quale esprimere senza tabù e senza essere giudicati le proprie opinioni e visioni su argomenti altrove vietati. Uno studio del CNR di Pisa ha rilevato che le donne giovani sono fra le principali creatrici e frequentatrici di Tumblr.

La scelta è probabilmente legata al fatto che poche settimane fa Apple ha rimosso l’app di Tumblr dall’App Store per iOS in seguito alla scoperta di contenuti pedopornografici su Tumblr. L’app è rimasta disponibile su Google Play.

La decisione in sé può far discutere, ma la modalità usata per realizzarla è sicuramente un flop informatico di dimensioni spettacolari: il sistema di “intelligenza artificiale” adoperato per riconoscere i contenuti non più accettabili sta segnalando come inaccettabile ogni sorta di immagine assolutamente non pornografica e lasciando passare altre immagini estremamente esplicite. Ecco alcuni esempi:

Ne trovate altri qui, qui, qui e qui, dove si segnala che persino l’annuncio delle nuove regole da parte di Tumblr è stato etichettato come inaccettabile. Una dimostrazione perfetta del concetto che già è difficile per gli esseri umani decidere la differenza fra arte e pornografia, figuriamoci per un sistema di machine learning usato al posto di moderatori umani nella vana speranza di risparmiare soldi.

Su Twitter potete seguire l’hashtag

Per ora la segnalazione è appellabile, ma stando agli utenti lo staff di Tumblr che dovrebbe vagliare i casi sta facendo più che altro confusione e discriminazione (i contenuti nazisti, per esempio, passano indisturbati).

Il risultato è una fuga in massa degli utenti verso altri siti come Pillowfort.io, con buona pace di Verizon, proprietaria di Tumblr, che forse sperava di guadagnare soldi ripulendolo.

Per il 17 dicembre è stata proposta una protesta di massa: 24 ore di inattività totale da parte degli utenti di Tumblr. Staremo a vedere.

Fonti: Wired, BBC, Wired.

Automobilisti elettrici alla RSI

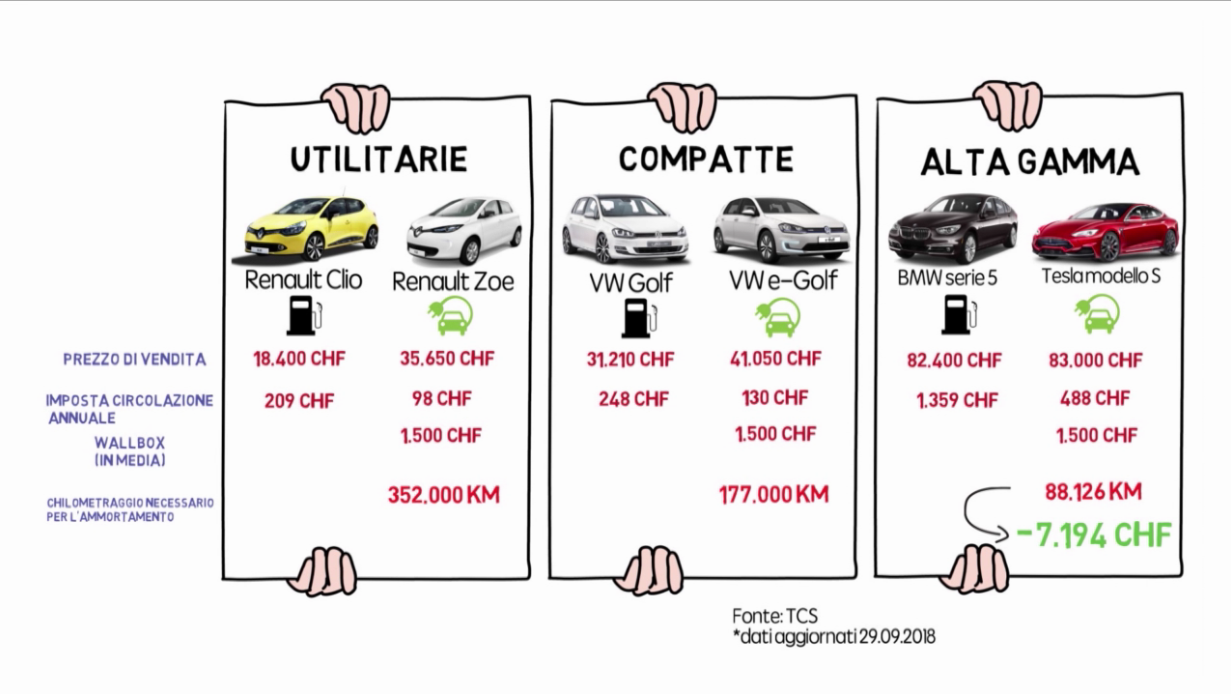

Ieri sera è andato in onda alla Radiotelevisione Svizzera un programma, Falò, dedicato interamente ai pro e contro delle auto elettriche, con un confronto critico fra la situazione svizzera e quella norvegese e alcune storie di automobilisti elettrici, non sempre contenti della propria scelta. Informarsi bene, prima di fare questa scelta, si rivela fondamentale.

Ci trovate anche il debutto televisivo della mia piccola ELSA e la sintesi dei punti di pareggio economico delle varie fasce di auto elettriche rispetto agli equivalenti a benzina, secondo i calcoli del Touring Club Svizzero.

Le utilitarie (Renault Clio contro Renault Zoe) richiedono 352.000 km per pareggiare; le compatte (Volkswagen Golf contro e-Golf) ne richiedono 177.000; invece le auto di alta gamma (BMW Serie 5 contro Tesla Model S) dopo 88.000 km hanno già generato oltre 7000 CHF di risparmio, derivante soprattutto dal minor costo del “carburante”.

Questo è il testo di lancio della puntata di Falò:

Spero di trovare il tempo di raccontare in dettaglio i retroscena della puntata: nel frattempo, buona visione.

Ci trovate anche il debutto televisivo della mia piccola ELSA e la sintesi dei punti di pareggio economico delle varie fasce di auto elettriche rispetto agli equivalenti a benzina, secondo i calcoli del Touring Club Svizzero.

Le utilitarie (Renault Clio contro Renault Zoe) richiedono 352.000 km per pareggiare; le compatte (Volkswagen Golf contro e-Golf) ne richiedono 177.000; invece le auto di alta gamma (BMW Serie 5 contro Tesla Model S) dopo 88.000 km hanno già generato oltre 7000 CHF di risparmio, derivante soprattutto dal minor costo del “carburante”.

Questo è il testo di lancio della puntata di Falò:

In Ticino chi guida un’auto elettrica è una mosca bianca, un idealista che non vuole inquinare, in un Cantone fanalino di coda nelle statistiche sulla qualità dell’aria. Il prezzo di acquisto di una vettura a zero emissioni resta un grosso ostacolo, perché in Svizzera non ci sono incentivi. Ma le cose potrebbero presto cambiare. Sia perché sul mercato stanno uscendo modelli sempre più interessanti, come autonomia e come prezzo, sia perché in Ticino potrebbero essere stanziati incentivi ad hoc. Intanto in Europa c’è un Paese dove già spopolano le auto elettriche. È la Norvegia: nel paese scandinavo un’auto nuova su due è di questo tipo. Eppure a Oslo e dintorni l’aria è meno inquinata che da noi; eppure i norvegesi sono grandi produttori di petrolio. E allora perché si sono buttati a piedi pari nell’elettrico? Falò vi mostrerà quali sono state le motivazioni e i mezzi grazie ai quali oggi la Norvegia è il paese più avanzato dal punto di vista delle auto elettriche.

Ospite in studio Davide Comunello, giornalista specializzato nel settore automobilistico.

Spero di trovare il tempo di raccontare in dettaglio i retroscena della puntata: nel frattempo, buona visione.

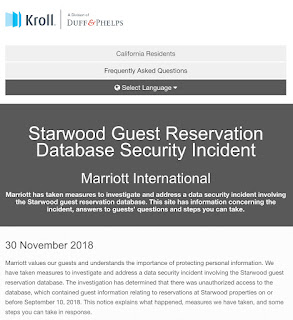

500 milioni di account rubati a Marriott, Sheraton e altre catene di alberghi

Il furto dei dati di circa 500 milioni di clienti degli alberghi della catena internazionale Marriott, che include anche altri marchi noti (come per esempio Sheraton, Westin, Element, Aloft, The

Luxury Collection, Tribute Portfolio, Le Méridien, Four Points e altri ancora), è il secondo più grande di tutti i tempi per numero di persone colpite. Al primo posto c’è il furto subìto da Yahoo nel 2013, quando furono trafugati i dati di tre miliardi di account.

Ma che cosa se ne fanno, esattamente, i criminali di questi dati?

A prima vista l’archivio dei clienti di una catena d’alberghi non sembra particolarmente allettante, visto che oltretutto sembra per ora che i dati delle carte di credito dei clienti Marriott non siano stati violati. Ma in realtà anche gli altri dati sottratti hanno un valore notevole: nomi e cognomi, indirizzi di mail, numeri di telefono, numeri di passaporto, date di nascita e date di partenza e arrivo possono infatti essere usati per moltissime truffe informatiche.

Le più ovvie sono quelle che contattano la vittima, via mail o per telefono, spacciandosi per il servizio clienti della catena alberghiera e offrendo un rimborso da versare sulla carta di credito, se la vittima è così gentile da fornirne il numero e il codice di sicurezza. Questo genere di raggiro è estremamente convincente se viene accompagnato da così tanti dati personali: chi altro, se non l’albergo, saprebbe per esempio le date di arrivo e di partenza?

È vero che molte persone fiuteranno comunque il tranello, ma nella massa ci sarà sempre qualcuno che abboccherà. E qui la massa è grande: con cinquecento milioni di bersagli, anche un successo ogni mille tentativi frutterà cinquecentomila carte di credito di persone economicamente ben dotate, e i tentativi possono essere completamente automatici.

Ci sono anche truffe meno ovvie: per esempio, molti utenti usano la stessa password dappertutto, per cui quella che hanno usato per prenotare camere presso questa catena è quella che usano anche per la mail o per i social network. Accedere alla mail aziendale di qualcuno permetterebbe di mandare istruzioni di lavoro fasulle, come un cambio di conto corrente su cui pagare un fornitore, in modo che il pagamento finisca sul conto dei criminali. Accedere a un account su un social network consentirebbe di trovare foto imbarazzanti da usare per estorsioni e ricatti oppure permetterebbe di fare spamming.

Ma c’è anche un altro modo per sfruttare dati alberghieri rubati: i numeri dei passaporti possono essere usati per creare passaporti falsi o per aprire conti correnti spacciandosi per le vittime. Lo spionaggio governativo ne può approfittare per sorvegliare gli spostamenti dei funzionari dei governi spiati, grazie per esempio al fatto che negli Stati Uniti esiste un archivio pubblico di tracciamento dei viaggi che si basa proprio sul numero di passaporto.

Insomma, quello che poteva sembrare un problema marginale ha implicazioni molto serie. Se negli ultimi anni siete stati ospiti di questi alberghi, vi conviene cambiare le vostre password, visitare il sito info.starwoodhotels.com per avere istruzioni e tenere d’occhio gli estratti conto della vostra carta di credito.

Fonti: Wired, Kroll.com, Ars Technica, Gizmodo, Naked Security, Il Post.

Ma che cosa se ne fanno, esattamente, i criminali di questi dati?

A prima vista l’archivio dei clienti di una catena d’alberghi non sembra particolarmente allettante, visto che oltretutto sembra per ora che i dati delle carte di credito dei clienti Marriott non siano stati violati. Ma in realtà anche gli altri dati sottratti hanno un valore notevole: nomi e cognomi, indirizzi di mail, numeri di telefono, numeri di passaporto, date di nascita e date di partenza e arrivo possono infatti essere usati per moltissime truffe informatiche.

Le più ovvie sono quelle che contattano la vittima, via mail o per telefono, spacciandosi per il servizio clienti della catena alberghiera e offrendo un rimborso da versare sulla carta di credito, se la vittima è così gentile da fornirne il numero e il codice di sicurezza. Questo genere di raggiro è estremamente convincente se viene accompagnato da così tanti dati personali: chi altro, se non l’albergo, saprebbe per esempio le date di arrivo e di partenza?

È vero che molte persone fiuteranno comunque il tranello, ma nella massa ci sarà sempre qualcuno che abboccherà. E qui la massa è grande: con cinquecento milioni di bersagli, anche un successo ogni mille tentativi frutterà cinquecentomila carte di credito di persone economicamente ben dotate, e i tentativi possono essere completamente automatici.

Ci sono anche truffe meno ovvie: per esempio, molti utenti usano la stessa password dappertutto, per cui quella che hanno usato per prenotare camere presso questa catena è quella che usano anche per la mail o per i social network. Accedere alla mail aziendale di qualcuno permetterebbe di mandare istruzioni di lavoro fasulle, come un cambio di conto corrente su cui pagare un fornitore, in modo che il pagamento finisca sul conto dei criminali. Accedere a un account su un social network consentirebbe di trovare foto imbarazzanti da usare per estorsioni e ricatti oppure permetterebbe di fare spamming.

Ma c’è anche un altro modo per sfruttare dati alberghieri rubati: i numeri dei passaporti possono essere usati per creare passaporti falsi o per aprire conti correnti spacciandosi per le vittime. Lo spionaggio governativo ne può approfittare per sorvegliare gli spostamenti dei funzionari dei governi spiati, grazie per esempio al fatto che negli Stati Uniti esiste un archivio pubblico di tracciamento dei viaggi che si basa proprio sul numero di passaporto.

Insomma, quello che poteva sembrare un problema marginale ha implicazioni molto serie. Se negli ultimi anni siete stati ospiti di questi alberghi, vi conviene cambiare le vostre password, visitare il sito info.starwoodhotels.com per avere istruzioni e tenere d’occhio gli estratti conto della vostra carta di credito.

Fonti: Wired, Kroll.com, Ars Technica, Gizmodo, Naked Security, Il Post.

Labels:

EPIC FAIL,

estorsione,

furto d'identità,

furto di dati,

privacy,

RadioInBlu,

spionaggio

Iscriviti a:

Post (Atom)