È disponibile subito il podcast di oggi de Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto: lo trovate presso www.rsi.ch/ildisinformatico (link diretto) e qui sotto.

Le puntate del Disinformatico sono ascoltabili anche tramite feed RSS, iTunes, Google Podcasts e Spotify.

Buon ascolto, e se vi interessano il testo di accompagnamento e i link alle fonti di questa puntata, sono qui sotto.

---

[CLIP: Suoni radio]

Da quasi trent’anni uno dei sistemi di radiocomunicazione più usati al mondo, adottato dalle forze di polizia, dalle grandi aziende, dai gestori di infrastrutture critiche e dai servizi di sicurezza e protezione civile, ha una falla informatica che consente ascolti e intercettazioni delle comunicazioni, teoricamente criptate, e interferenze nei comandi di gestione degli impianti.

La falla non è il risultato di un errore: è stata inserita intenzionalmente, e i venditori di questa tecnologia lo sapevano ma hanno taciuto.

Questa è la storia di come un gruppo di ricercatori è riuscito a scoprire l’esistenza di questa falla, superando la barriera di segretezza che la circondava, e a convincere i centri nazionali di cibersicurezza ad agire in segreto per correggerla. Ed è anche la storia del perché chi sapeva è stato zitto.

Benvenuti alla puntata del 28 luglio 2023 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica. Io sono Paolo Attivissimo.

[SIGLA di apertura]

È il primo gennaio del 2021. Un gruppo olandese di analisti di sicurezza informatica che va sotto il nome di Midnight Blue [immagine qui accanto] inizia a studiare la crittografia del sistema TETRA, quello usato per proteggere le comunicazioni radio delle forze di polizia [per esempio in Italia, in Belgio e nei paesi della Scandinavia], dei servizi di emergenza, dei militari e delle agenzie di intelligence di molti paesi, oltre che di molti operatori commerciali per il settore industriale e delle infrastrutture, per esempio negli oleodotti e nelle reti ferroviarie ed elettriche.

Si tratta di uno standard sviluppato negli anni Novanta del secolo scorso

dall’ente di normazione europeo ETSI [European Telecommunications Standards

Institute], che include quattro diversi algoritmi di crittografia. Il primo,

denominato TEA1, è destinato alle applicazioni commerciali, per esempio per

gli impianti radio usati nelle infrastrutture critiche europee, ma viene usato

anche da alcune forze di polizia.

Il secondo algoritmo, TEA2, è riservato per l’uso in Europa da parte della polizia, dei servizi di emergenza, dei militari e delle agenzie di intelligence (la Svizzera usa uno standard differente, che però ha un nome molto simile: TETRAPOL).

Il terzo, che come avrete probabilmente intuito si chiama TEA3, è riservato invece per le forze di polizia e i servizi di emergenza al di fuori dell’Europa, nei paesi considerati “amici” dell’Unione Europea. Il quarto algoritmo, TEA4, è praticamente inutilizzato.

Lo standard TETRA è pubblico, ma gli algoritmi no: vengono forniti solo sotto accordo di riservatezza, e chi vende apparati di questo tipo è tenuto a usare misure di protezione che rendano difficile estrarre e analizzare questi algoritmi.

Nella crittografia, però, la presenza di questo tipo di protezione è considerata spesso un sintomo di debolezza. Una delle regole di base della crittografia, infatti, è il cosiddetto Principio di Kerckhoffs, enunciato dall’omonimo crittografo olandese addirittura alla fine del 1880, che dice in sostanza che la sicurezza di un sistema di crittografia non deve dipendere dal tenere segreto il modo in cui funziona, ossia il suo algoritmo. Il sistema in sé deve poter cadere in mano nemica senza causare problemi; solo le sue chiavi crittografiche devono restare segrete.

Ma molto spesso, nella sicurezza non solo informatica, si pensa che tenere segreto il funzionamento delle misure di protezione sia un ingrediente fondamentale della sicurezza, e che a volte basti solo questo. Questo modo di pensare oggi viene chiamato comunemente security through obscurity, o “sicurezza tramite segretezza”, e purtroppo si è visto che in molte occasioni la segretezza e il divieto di analizzare un sistema sono in realtà delle scuse per non rivelare le malefatte o i difetti del prodotto. È successo, per esempio, per il GSM e per il GPRS.

È quindi comprensibile che i ricercatori di Midnight Blue siano stati attratti da un sistema crittografico così diffusamente utilizzato, oltretutto in contesti molto delicati, e tenuto segreto per quasi tre decenni. E così i ricercatori si sono procurati una radio della Motorola che usa lo standard TETRA ed è commercialmente disponibile. Trascorrono quattro mesi nel tentativo di localizzare ed estrarre gli algoritmi dall’area protetta del dispositivo, la sua cosiddetta secure enclave, nel firmware dell’apparato. E alla fine ci riescono.

La rivincita di Kerckhoffs

I ricercatori comunicano a Motorola le tecniche che hanno usato per scavalcare le protezioni messe dall’azienda, affinché Motorola possa rimediare, e poi iniziano ad analizzare gli algoritmi che erano rimasti segreti per così tanto tempo.

E qui arriva la prima, grossa sorpresa: nell’algoritmo TEA1, quello per uso commerciale, c’è un difetto intenzionale, una cosiddetta backdoor, che riduce la lunghezza della sua chiave dagli 80 bit ufficiali a soli 32 bit. Una chiave così corta è l’equivalente di usare una password di tre cifre, e infatti gli esperti di Midnight Blue riescono a scavalcarla in meno di un minuto usando un normale laptop. Questo consentirebbe di decifrare le trasmissioni di dati e di ascoltare le conversazioni fatte dalle forze di polizia o dagli altri utenti di questa versione del sistema TETRA.

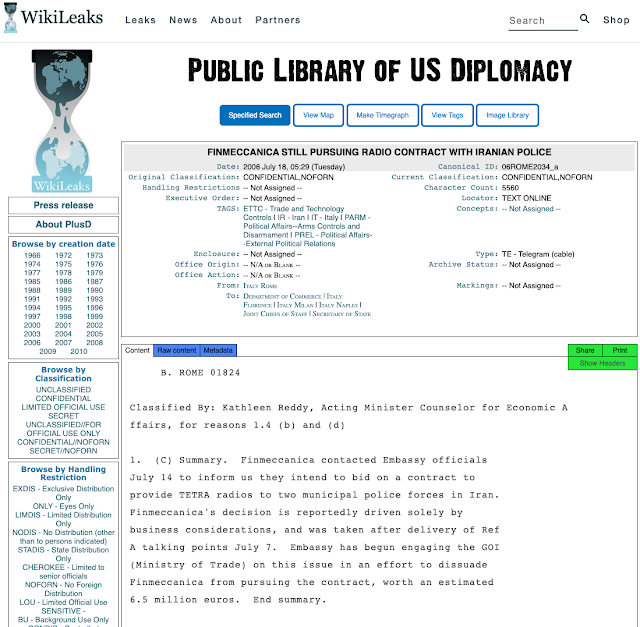

La seconda sorpresa è che questo difetto intenzionale è in realtà noto alle industrie del settore e ad alcuni governi. Lo testimonia una comunicazione confidenziale del governo statunitense, risalente al 2006 e resa pubblica da Wikileaks, nella quale si nota che l’azienda italiana Finmeccanica voleva vendere dei sistemi TETRA a due forze di polizia municipali iraniane e che il governo degli Stati Uniti aveva espresso la propria opposizione al trasferimento di tecnologie così sofisticate, ricevendo però rassicurazioni sul fatto che gli apparati avrebbero avuto una chiave crittografica lunga “meno di 40 bit”. Non è chiaro se il cliente della commessa, che valeva sei milioni e mezzo di euro, fosse al corrente del fatto che gli veniva venduta una tecnologia menomata e soprattutto facilmente intercettabile. Anche le informazioni segrete rivelate da Edward Snowden indicano che i servizi segreti britannici intercettavano le comunicazioni TETRA in Argentina nel 2010.

La terza sorpresa è che esiste un difetto tecnico che tocca tutti e quattro gli algoritmi nella fase di sincronizzazione e che consente di intercettare le comunicazioni e i messaggi e anche di trasmettere messaggi falsi, usando una trasmittente appositamente modificata che costa poche migliaia di euro o franchi.

Tutti questi difetti sono rimasti nello standard per più di due decenni perché gli esperti indipendenti non potevano ispezionarne liberamente gli algoritmi. Questo conferma il principio che la sicurezza basata sulla segretezza non è affidabile, rende difficile le verifiche indipendenti e rende invece facile tenere nascosti eventuali difetti o sabotaggi intenzionali. Kerckhoffs aveva ragione.

Verso la fine del 2021 i ricercatori di Midnight Blue si trovano così in una posizione molto delicata. Sono riusciti a scoprire falle molto importanti in un sistema di radiocomunicazione usato in moltissimi paesi, nelle situazioni più critiche, da imprese, polizie e soccorritori. A questo punto hanno un problema: come riuscire ad avvisare tutti senza far trapelare queste falle e senza farle cadere nelle mani di chi potrebbe sfruttarle per sabotare infrastrutture, intercettare comunicazioni sensibili o seminare il caos?

Rivelazioni d’agosto

Il 14 dicembre 2021 gli esperti di Midnight Blue contattano per la prima volta il centro nazionale per la cybersicurezza del loro paese e lo informano delle loro scoperte. A gennaio 2022 iniziano gli incontri con i rappresentanti delle forze di polizia, dei servizi di sicurezza, dell’ETSI e dei fabbricanti degli apparati TETRA, e a febbraio il centro nazionale per la cybersicurezza olandese distribuisce un avviso tecnico solo agli addetti ai lavori. L’ETSI, intanto, corregge il difetto di sincronizzazione pubblicando uno standard aggiornato a ottobre 2022 e crea tre nuovi algoritmi sostitutivi, anche questi segreti.

I fabbricanti creano degli aggiornamenti del firmware, ma la falla nell’algoritmo TEA1 non è rimediabile con uno di questi aggiornamenti: bisogna proprio cambiare algoritmo in ogni singolo dispositivo e bisogna sospendere l’erogazione del servizio durante questo cambiamento, cosa spesso impraticabile nel caso di infrastrutture essenziali.

Il 24 luglio scorso, infine, il problema viene reso pubblico, sperando che nel frattempo gli utenti di questi sistemi li abbiano aggiornati. Il 9 agosto prossimo i dettagli tecnici delle ricerche svolte da Midnight Blue verranno pubblicati presso Tetraburst.com, dove per ora c’è solo una sintesi della situazione insieme ad alcuni video dimostrativi e ai link delle numerose conferenze di sicurezza internazionali nelle quali i ricercatori presenteranno i risultati delle loro indagini e renderanno pubblici gli algoritmi finora segreti.

Chiunque usi sistemi TETRA, insomma, dovrà verificare che siano stati applicati tutti gli aggiornamenti di sicurezza, altrimenti le comunicazioni che crede siano protette saranno in realtà facilmente intercettabili. E intanto, ancora una volta, la mancanza di trasparenza ha ostacolato la sicurezza invece di rinforzarla e ha creato un’illusione di sicurezza che è stata sfruttata da alcuni governi per spiare gli altri per decenni (come nel caso dello scandalo della Crypto AG, risalente al 2020).

Conviene ricordarsi tutto questo la prossima volta che qualcuno ci propone un prodotto di sicurezza, anche al di fuori del campo informatico, e ci racconta che non può discutere i dettagli di come funziona perché quei dettagli sono e devono restare segreti, altrimenti addio sicurezza: è una foglia di fico che il buon Auguste Kerckhoffs aveva già tolto più di un secolo fa.

Fonte (con molti dettagli tecnici in più): Wired.com.

.jpg)