Questo articolo vi arriva grazie alla gentile donazione di “remot*” e “swiftgt*” ed è stato aggiornato dopo la pubblicazione iniziale.

Poche ore fa sul famigerato canale

/b/ di 4chan è stata pubblicata una serie molto consistente di fotografie e video personali di circa un centinaio di cantanti e attrici e dei loro partner: Jennifer Lawrence, Kaley Cuoco, Avril Lavigne, Kate Upton, Ariana Grande, Lea Michele, Kirsten Dunst e molte altre.

Alcuni scatti sono

estremamente intimi e sono stati autenticati dalle rispettive vittime del furto di massa, che è stato segnalato da

Huffington Post,

Gawker,

Mashable,

Business Insider,

E!Online,

BBC e in numerosi altri

siti di notizie.

Si tratterebbe di un assaggio, studiato per invogliare gli utenti a mandare soldi (tramite bitcoin) all'autore del furto affinché pubblichi il resto del maltolto, evitando i rischi di una trattativa con siti di

gossip o peggio.

Lasciando da parte il contenuto delle foto e passando agli aspetti tecnici (analizzati bene da

@SwiftOnSecurity su Twitter e da Graham Cluley sul

Guardian), molti dei siti che stanno pubblicando la notizia

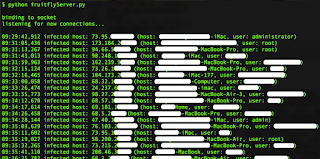

ipotizzano che il furto sia avvenuto a causa di una falla di iCloud di Apple, che metterebbe a repentaglio la privacy di chiunque usi un iPhone e i servizi online di Apple per custodire le proprie foto.

In effetti, l'entità massiccia del furto, perpetrato ai danni di più persone e contenente immagini risalenti a date differenti, anche

recentissime (secondo le acconciature e i dati EXIF), e in alcuni casi addirittura cancellate (

TMZ.com), e il fatto che si tratta in quasi tutti i casi di

selfie o di foto chiaramente fatte con un telefonino, rendono molto plausibile la strada della sottrazione tramite accesso indebito alla copia conservata nel

cloud senza adeguate precauzioni. Proprio oggi Apple ha corretto una

falla che permetteva di accedere agli account iCloud tramite un

banale bruteforcing, ma può darsi che sia semplicemente una coincidenza.

L'intrusione così ampia si potrebbe anche spiegare semplicemente con il fatto che il criminale ha avuto accesso alla rubrica telefonica di una vittima iniziale e vi ha trovato i numeri delle altre.

Tuttavia l'idea che il problema riguardi soltanto il

cloud di Apple parrebbe smentita dal fatto che i telefonini visibili nelle foto non sono tutti iPhone (lo è quello mostrato qui sopra in mano a Jennifer Lawrence, ma altre foto mostrano cellulari di altre marche), anche se chi usa telefonini non-Apple potrebbe

trovarsi comunque con il dispositivo collegato ad iCloud.

L'altra ipotesi plausibile è che il furto sia stato realizzato da una persona che lavora all'interno dei servizi

cloud dei produttori dei telefonini o delle reti cellulari utilzzate dalle celebrità coinvolte.

Va notato, infine, che non si tratta soltanto del fatto che delle celebrità rivelano qualche centimetro di pelle in più e lo fanno magari prima del trucco e di Photoshop: nelle foto ci sono anche le coordinate GPS, con il conseguente rischio di

stalking. Non tutti coloro che lavoro nel mondo dello spettacolo hanno i soldi per pagarsi guardie del corpo e servizi di vigilanza.

Non è la prima volta che avviene una predazione del genere: nel 2012 era

successo a Scarlett Johansson, Mila Kunis e altre celebrità. L'autore del furto era stato identificato e

condannato a dieci anni di carcere. Anche in questo caso, sottolineo che un adulto ha il diritto di farsi le foto intime che meglio preferisce e che questa è comunque una violazione della privacy anche nel caso di celebrità, la cui unica colpa è fidarsi delle promesse di riservatezza dei fornitori dei servizi che usano.

Per chi non ha tempo o voglia di studiare gli aspetti di sicurezza dei servizi

cloud e dei telefonini (per esempio l'autenticazione a due fattori e la disattivazione dei dati GPS) resta valida la raccomandazione di sempre: se fate foto che non volete far circolare, non fatele mai usando un dispositivo collegato o collegabile a Internet e non affidatele ai servizi

cloud. Meglio ancora, non fatevi foto intime, se non volete spendere tempo a imparare come proteggerle.

Tenete presente che anche se voi fate del vostro meglio, una fuga d'immagini compromettenti può avvenire lo stesso, a causa di una carenza di sicurezza del fornitore dei servizi

cloud. Questi servizi non hanno a cuore la vostra privacy; hanno a cuore il profitto. Se a voi succedono guai perché loro non hanno protetto bene le vostre foto, ai loro dirigenti non frega nulla: sono assicurati e comunque di solito le clausole del servizio li esonerano da ogni risarcimento. Per cui se devono scegliere fra sicurezza e profitto, tipicamente sceglieranno il profitto.

Per chi invece si scatena nella caccia alle foto e ai video in questione, ricordo che tipicamente in questi casi i criminali informatici preparano subito copie fasulle contenenti malware o generano siti contenenti le parole chiave legate alla foto, e poi aspettano che i polli arrivino e scarichino, installando il malware o guadagnando dalle pubblicità visualizzate.

E per chi gongola spinto dal voyeurismo e dice che tanto sono celebrità e se la sono cercata, ricordo solo una cosa:

questo potrebbe succedere anche a voi. Anche a vostra figlia.

Aggiornamento 1 (14:00): Secondo le discussioni in corso su 4chan, la serie di immagini sarebbe stata pubblicata inizialmente su Anonib (sito ad alto rischio di immagini scioccanti, come del resto 4chan) e farebbe parte di una collezione già circolante (almeno in parte) da tempo fra i cultori di questo genere di contenuti. Inoltre alcune analisi dei dettagli anatomici delle persone ritratte indicano che alcune delle foto sono false (manipolate) o attribuite alle persone sbagliate. Infine, alcuni membri di 4chan ritengono di aver individuato il colpevole della pubblicazione (che non è necessariamente il colpevole del furto), ma 4chan spesso pubblica storie come questa per assistere con compiacimento alla persecuzione di una persona che in realtà non c'entra nulla. Meglio attendere dati concreti prima di lanciarsi in una caccia alle streghe.

Aggiornamento 2 (20:30): Gawker sembra confermare che 4chan non è l'origine delle immagini, che invece sarebbe AnonIB, e che molte delle immagini circolavano già da qualche tempo.

Aggiornamento 3 (23:10): Ars Technica ha postato un articolo molto categorico nel mettere in relazione le immagini trafugate e la falla Apple, ma non spiega le ragioni di tanta certezza. Inoltre sottolinea che se un fornitore di servizi

cloud ha una falla di sicurezza, l'utente può anche essere supremamente diligente e prudente, ma si mette nelle mani di quel fornitore. Che ha pochissimo incentivo a garantire la privacy dei suoi clienti.

Aggiornamento 4 (2014/09/02, 14:15): l'esame dei dati EXIF delle immagini circolanti

indica, almeno in alcuni casi, date recentissime (metà agosto scorso) e l'uso di Photoshop Express e Windows Viewer; le immagini sarebbero state quindi manipolate prima di essere diffuse. C'è anche almeno uno UUID. Inoltre la natura caotica e frammentata della diffusione sembra indicare che si tratti non di un'unico furto di massa, ma della pubblicazione di una o più collezioni ottenute da fonti differenti: non ci sarebbe, insomma, una mente unica. È interessante notare, infine, che se è stata sfruttata una falla di iCloud o una tecnica di

social engineering chi l'ha usata avrebbe potuto tranquillamente azzerare i dispositivi delle vittime, ma a quanto pare si è limitato a copiarne le foto. A tutt'oggi non c'è nessuna conferma oggettiva di un eventuale nesso fra la falla di Find my iPhone e questi furti d'immagini.