Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

Visualizzazione post con etichetta botnet. Mostra tutti i post

Visualizzazione post con etichetta botnet. Mostra tutti i post

2020/03/13

Microsoft vince contro nove milioni di zombi

Nove milioni di zombi si aggirano su Internet. No, non sono gli utenti rintronati dei social network che diffondono a pappagallo qualunque bufala: sono computer zombi.

Microsoft ha annunciato di aver partecipato alla disattivazione di una delle reti di computer zombi più grandi del pianeta: una botnet denominata Necurs.

Necurs esisteva dal 2012 e il suo malware, secondo le stime di Microsoft, aveva colpito oltre nove milioni di computer, principalmente in India ma anche in quasi tutti gli altri paesi del mondo ad eccezione della Russia. Non è un caso: il malware era programmato per non infettare un computer sul quale rilevava la presenza di una tastiera russa.

Fra le malefatte di Necurs si può citare il ransomware Locky, che bloccava i computer chiedendo un riscatto per sbloccarli, trojan per rubare da conti bancari, truffe sentimentali, furti di password, una quantità straordinaria di spam e una truffa borsistica del tipo pump and dump (in cui i truffatori promuovono un titolo di cui hanno azioni per convincere le vittime a comperarlo e farne salire artificiosamente la quotazione, e poi guadagnano vendendo quel titolo).

Ci sono voluti ben otto anni per tracciare e pianificare la disattivazione di Necurs. Microsoft e i suoi partner d’indagine hanno decifrato le tecniche usate dai criminali e hanno potuto così giocare d’anticipo bloccandoli nella creazione automatica di domini usati per inviare comandi ai computer infettati.

Ora resta il compito di ripulire i computer infettati, che non hanno più un coordinatore nascosto ma continuano a ospitare il malware. Per questo esistono gli antivirus, che riconoscono le tracce di Necurs e le eliminano.

Microsoft ha annunciato di aver partecipato alla disattivazione di una delle reti di computer zombi più grandi del pianeta: una botnet denominata Necurs.

Necurs esisteva dal 2012 e il suo malware, secondo le stime di Microsoft, aveva colpito oltre nove milioni di computer, principalmente in India ma anche in quasi tutti gli altri paesi del mondo ad eccezione della Russia. Non è un caso: il malware era programmato per non infettare un computer sul quale rilevava la presenza di una tastiera russa.

Fra le malefatte di Necurs si può citare il ransomware Locky, che bloccava i computer chiedendo un riscatto per sbloccarli, trojan per rubare da conti bancari, truffe sentimentali, furti di password, una quantità straordinaria di spam e una truffa borsistica del tipo pump and dump (in cui i truffatori promuovono un titolo di cui hanno azioni per convincere le vittime a comperarlo e farne salire artificiosamente la quotazione, e poi guadagnano vendendo quel titolo).

Ci sono voluti ben otto anni per tracciare e pianificare la disattivazione di Necurs. Microsoft e i suoi partner d’indagine hanno decifrato le tecniche usate dai criminali e hanno potuto così giocare d’anticipo bloccandoli nella creazione automatica di domini usati per inviare comandi ai computer infettati.

Ora resta il compito di ripulire i computer infettati, che non hanno più un coordinatore nascosto ma continuano a ospitare il malware. Per questo esistono gli antivirus, che riconoscono le tracce di Necurs e le eliminano.

2020/01/24

Torna l’hacker di buon cuore che ti pulisce il computer infetto. Forse

Di solito si parla di intrusi informatici in senso negativo: malfattori che entrano nei computer altrui per fare danno. E poi ci sono quelli che fanno comparire sullo schermo falsi avvisi di infezione, per scherzo o per estorcere denaro. Ma stavolta non è così.

Di solito si parla di intrusi informatici in senso negativo: malfattori che entrano nei computer altrui per fare danno. E poi ci sono quelli che fanno comparire sullo schermo falsi avvisi di infezione, per scherzo o per estorcere denaro. Ma stavolta non è così.Numerosi utenti, segnala ZDnet, stanno ricevendo sui propri schermi un allarme sullo schermo che chiede educatamente, con tanto di “Please”, di installare un antivirus e aggiornare il computer.

Gli artefici di questo avviso, secondo le prime analisi, sono degli hacker buoni, che stanno rilevando via Internet la presenza del malware Phorpiex sui computer altrui e stanno quindi mettendo in guardia gli utenti di questi computer. Probabilmente questi hacker samaritani hanno preso possesso della rete di controllo di questo malware e la stanno usando per allertare le sue vittime.

Phorpiex è un malware usato per disseminare spam: infetta i computer Windows e li usa come punti di distribuzione di enormi campagne di mail pubblicitarie indesiderate, pagate da altri gruppi criminali. Secondo Check Point, questo genere di attività ha fruttato in passato 115.000 dollari in cinque mesi. La posta in gioco è insomma piuttosto alta.

2018/06/08

Non tutti i cybercriminali sono dei geni del male

C’è la percezione molto diffusa che i criminali informatici siano geni del male inarrestabili, ma non è affatto così: come in qualunque settore di attività umana, i veri talenti sono pochi, mentre la massa è composta da dilettanti e incompetenti.

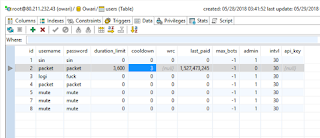

Una dimostrazione di questo fatto arriva dai ricercatori di NewSky Security, che hanno analizzato e smantellato una botnet di nome Owari, che usava i dispositivi dell’Internet delle Cose maldestramente protetti per sferrare attacchi informatici di tipo DDoS (distributed denial of service), ossia l’equivalente Internet di intasare e paralizzare il centralino di un’azienda convincendo migliaia di persone a chiamarne il numero contemporaneamente.

I ricercatori hanno scoperto che il server di comando e controllo di questa botnet aveva la porta 3306 (MySQL) aperta e aveva il nome utente e la password più stupidi dell’universo, ossia root:root.

Questo consentiva a chiunque di leggere e scrivere nel database di gestione della botnet. In altre parole, questi attaccanti che sfruttavano le password deboli delle loro vittime avevano a loro volta delle password deboli.

È vero che queste botnet hanno una durata media molto breve, perché spesso vengono scoperte e bloccate nel giro di poche settimane, ma rendere così facile il lavoro dei difensori della Rete fa un po’ sorridere.

Fonte: Naked Security.

Una dimostrazione di questo fatto arriva dai ricercatori di NewSky Security, che hanno analizzato e smantellato una botnet di nome Owari, che usava i dispositivi dell’Internet delle Cose maldestramente protetti per sferrare attacchi informatici di tipo DDoS (distributed denial of service), ossia l’equivalente Internet di intasare e paralizzare il centralino di un’azienda convincendo migliaia di persone a chiamarne il numero contemporaneamente.

I ricercatori hanno scoperto che il server di comando e controllo di questa botnet aveva la porta 3306 (MySQL) aperta e aveva il nome utente e la password più stupidi dell’universo, ossia root:root.

Questo consentiva a chiunque di leggere e scrivere nel database di gestione della botnet. In altre parole, questi attaccanti che sfruttavano le password deboli delle loro vittime avevano a loro volta delle password deboli.

È vero che queste botnet hanno una durata media molto breve, perché spesso vengono scoperte e bloccate nel giro di poche settimane, ma rendere così facile il lavoro dei difensori della Rete fa un po’ sorridere.

Fonte: Naked Security.

2016/12/02

Attacco blocca Internet per quasi un milione di utenti tedeschi; rischi anche in altri paesi

Pochi giorni fa un attacco informatico ha tolto la connessione a Internet a quasi un milione di utenti Internet tedeschi collegati alla rete Deutsche Telekom. Lo stesso attacco ha preso di mira anche le reti informatiche governative tedesche, secondo le comunicazioni dell’ufficio governativo per la sicurezza informatica (BSI) del paese, riportate da Reuters.

L’attacco colpisce alcuni modelli specifici di router degli utenti, prodotti dalla Zyxel e dalla Arcadyan (venduti in Germania con il marchio Speedport), e si è esteso anche ad altri paesi, come Irlanda, Brasile e Regno Unito.

La fonte di questo nuovo blackout informatico è, ancora una volta, una botnet creata usando Mirai, il software che consente di prendere il controllo delle telecamerine IP di sorveglianza e di altri dispositivi connessi a Internet senza protezioni e di trasformarli in generatori di traffico che intasa un sito fino a renderlo inaccessibile (DDOS). Un attacco basato su Mirai era riuscito a far crollare Spotify e Twitter a fine ottobre scorso.

Le aziende produttrici dei router coinvolti stanno distribuendo degli aggiornamenti di sicurezza che impediscono ai dispositivi di essere infettati. Chi è già stato colpito, però, difficilmente riceverà l’aggiornamento, perché un router infettato respinge gli aggiornamenti e quindi è necessario chiamare l’assistenza tecnica per ripristinarlo.

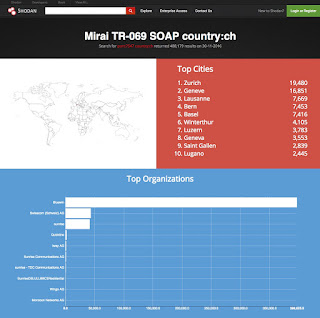

Secondo una ricerca fatta tramite Shodan da un lettore, Decio, in Svizzera ci sono quasi 500.000 dispositivi che hanno la porta 7547 aperta (e quindi sono probabilmente attaccabili) e più o meno altrettanti anche in Italia.

Purtroppo questa nuova moda di attaccare i dispositivi connessi a Internet invece dei computer si sta diffondendo, anche perché è relativamente facile da seguire: mentre i computer diventano man mano più protetti, gli altri dispositivi spesso vengono messi in commercio senza alcuna attenzione alla sicurezza o con falle gravi, come quella che è stata segnalata per alcune telecamere IP di Siemens (per le quali è disponibile un aggiornamento correttivo).

Non si tratta di un rischio ipotetico: se un dispositivo vulnerabile viene connesso a Internet, verrà infettato, e in poco tempo. Il ricercatore di sicurezza Rob Graham ha provato a collegare a Internet una telecamera IP della JideTech e ha scoperto con stupore che è stata individuata e infettata nel giro di 98 secondi.

Fonti aggiuntive: Motherboard, Ars Technica, Engadget, Deutsche Telekom.

L’attacco colpisce alcuni modelli specifici di router degli utenti, prodotti dalla Zyxel e dalla Arcadyan (venduti in Germania con il marchio Speedport), e si è esteso anche ad altri paesi, come Irlanda, Brasile e Regno Unito.

La fonte di questo nuovo blackout informatico è, ancora una volta, una botnet creata usando Mirai, il software che consente di prendere il controllo delle telecamerine IP di sorveglianza e di altri dispositivi connessi a Internet senza protezioni e di trasformarli in generatori di traffico che intasa un sito fino a renderlo inaccessibile (DDOS). Un attacco basato su Mirai era riuscito a far crollare Spotify e Twitter a fine ottobre scorso.

Le aziende produttrici dei router coinvolti stanno distribuendo degli aggiornamenti di sicurezza che impediscono ai dispositivi di essere infettati. Chi è già stato colpito, però, difficilmente riceverà l’aggiornamento, perché un router infettato respinge gli aggiornamenti e quindi è necessario chiamare l’assistenza tecnica per ripristinarlo.

Secondo una ricerca fatta tramite Shodan da un lettore, Decio, in Svizzera ci sono quasi 500.000 dispositivi che hanno la porta 7547 aperta (e quindi sono probabilmente attaccabili) e più o meno altrettanti anche in Italia.

Purtroppo questa nuova moda di attaccare i dispositivi connessi a Internet invece dei computer si sta diffondendo, anche perché è relativamente facile da seguire: mentre i computer diventano man mano più protetti, gli altri dispositivi spesso vengono messi in commercio senza alcuna attenzione alla sicurezza o con falle gravi, come quella che è stata segnalata per alcune telecamere IP di Siemens (per le quali è disponibile un aggiornamento correttivo).

Non si tratta di un rischio ipotetico: se un dispositivo vulnerabile viene connesso a Internet, verrà infettato, e in poco tempo. Il ricercatore di sicurezza Rob Graham ha provato a collegare a Internet una telecamera IP della JideTech e ha scoperto con stupore che è stata individuata e infettata nel giro di 98 secondi.

Fonti aggiuntive: Motherboard, Ars Technica, Engadget, Deutsche Telekom.

2013/02/08

Disinformatico radio, pronto il podcast di oggi

Potete scaricare il podcast della puntata di stamattina del Disinformatico radiofonico che ho condotto per la Rete Tre della Radiotelevisione Svizzera. Questi i temi con i rispettivi link di approfondimento: 7 milioni di PC infetti salvati da Microsoft e Symantec, il debutto di LibreOffice 4, gli otto caratteri che crashano le applicazioni sui Mac e le istruzioni per il jailbreak di iPhone, iPad e iPod touch con iOS6. La parola di Internet di questa settimana è appunto jailbreak.

2010/03/05

Dodici milioni di zombi

Botnet, tre dilettanti controllavano dodici milioni di computer

Questo articolo vi arriva grazie alle gentili donazioni di "simone.savol*" e "deagost*".

C'era una volta, neanche tanto tempo fa, una botnet grande grande: una rete di milioni di computer infetti, sparsi in oltre 190 paesi. Una delle più grandi mai viste. Si chiamava con un nome delicato, Mariposa, e il suo passatempo era rubare i codici d'accesso ai servizi bancari e alle caselle di posta elettronica degli utenti dei PC Windows e riciclare denaro rubato elettronicamente. Ogni tanto i suoi padroni la subaffittavano, con i suoi servi appestati, ad altri criminali.

C'era una volta, neanche tanto tempo fa, una botnet grande grande: una rete di milioni di computer infetti, sparsi in oltre 190 paesi. Una delle più grandi mai viste. Si chiamava con un nome delicato, Mariposa, e il suo passatempo era rubare i codici d'accesso ai servizi bancari e alle caselle di posta elettronica degli utenti dei PC Windows e riciclare denaro rubato elettronicamente. Ogni tanto i suoi padroni la subaffittavano, con i suoi servi appestati, ad altri criminali.Fra i computer che Mariposa aveva silentemente stregato c'erano quelli di metà delle aziende più quotate nella celebre lista Fortune 1000. Ma un giorno un Panda (Security), assistito dai cavalieri iberici della Guardia Civil, dai fanti dell'FBI, dai saggi della canadese Defence Intelligence e del Georgia Tech Information Security Center, l'ha eliminata.

Oggi Mariposa non c'è più: a dicembre scorso è stata decapitata. I suoi nemici si sono infiltrati nel suo labirinto di comunicazione e hanno iniziato a origliare per scoprire come faceva a trasformare in zombi le sue vittime. Usava i circuiti P2P, le penne USB infette e i link su MSN che adescavano gli utenti, invitandoli a visitare siti infetti. I suoi padroni la comandavano usando un passaggio segreto, una VPN anonima, nascondendo così la loro vera identità ai penetranti sguardi della giustizia.

Ma il Panda e i suoi valorosi scudieri li hanno sgominati con l'astuzia, inducendoli al panico. Con un sortilegio hanno tagliato le comunicazioni con Mariposa. Quando l'hanno vista perdere i sensi, i suoi padroni, che si fregiavano dei nomi Netkairo, Jonyloleante e Ostiator, hanno avuto un fremito d'ira e si sono così traditi. Gettando al vento la prudenza, Netkairo s'è collegato a Mariposa direttamente dal proprio computer di casa, senza passare dal segreto pertugio della VPN, lasciando così una traccia per i segugi. Ha lanciato un ultimo incantesimo, un Denial of Service, contro uno dei suoi nemici, usando tutti i computer zombi che riusciva ancora a comandare, paralizzando numerose università e istituzioni del Canada.

Ma invano. Le Forze del Bene e dell'Ordine hanno cambiato i record DNS, bloccando Mariposa, e solo allora si sono accorti che gli zombi sotto il comando della malefica triade erano oltre dodici milioni. Un esercito mai visto prima.

Il 3 febbraio scorso la Guardia Civil ha arrestato uno dei crudeli padroni di Mariposa, Netkairo, che si è rivelato essere un trentunenne spagnolo, e poco dopo ha acciuffato i suoi due compari. Sul computer di Netkairo c'erano le password, i numeri di carte di credito e i nomi di oltre 800.000 utenti. Ma la sorpresa più grande è che i tre furfanti non erano maghi del computer: avevano semplicemente comperato al mercato nero gli ingredienti già pronti per creare Mariposa. Erano tre dilettanti.

Se volete sapere se anche voi, senza accorgervene, eravate fra gli zombi degli apprendisti stregoni di Mariposa, non dovete far altro che usare un antivirus aggiornato sul vostro PC. E vivere per sempre felici e contenti. Fino alla prossima infezione.

Fonti: The Register, Panda Labs, Findlaw.com.

2010/02/26

Decapitata una rete di spammer

Waledac e gli zombi decapitati

Questo articolo vi arriva grazie alle gentili donazioni di "bisif" e "martelossi.*".

Buona notizia: una rete di centinaia di migliaia di computer infetti che stava intasando Internet con invii massicci di spam è stata decapitata. Cattiva notizia: i computer sono tuttora infetti e zombificati, pronti a rianimarsi.

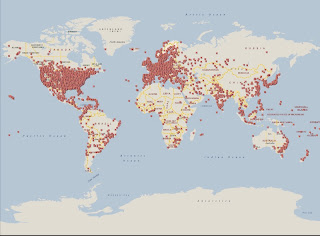

Buona notizia: una rete di centinaia di migliaia di computer infetti che stava intasando Internet con invii massicci di spam è stata decapitata. Cattiva notizia: i computer sono tuttora infetti e zombificati, pronti a rianimarsi.Microsoft è riuscita ad abbattere una botnet (una rete di computer connessi a Internet, tutti infettati dallo stesso software ostile) denominata Waledac, che era una delle dieci più grandi degli Stati Uniti e una delle principali fonti di disseminazione di spam nel mondo, ritenuta capace di inviare oltre un miliardo e mezzo di messaggi di pubblicità spazzatura al giorno. L'immagine qui accanto è una mappa delle infezioni realizzate da Waledac in un periodo di 18 giorni.

La decapitazione della rete di PC infetti è stata possibile grazie a un'azione legale avviata da Microsoft in Virginia contro gli ignoti padroni di Waledac, che ha permesso l'emissione di un ordine legale di blocco di ben 277 dominii Internet utilizzati per gestire la botnet. In pratica è stata tagliata la connessione fra il centro di comando della rete e i singoli computer zombificati che ricevevano ordini connettendosi periodicamente a questi dominii. Secondo il comunicato di Microsoft, si tratta della prima collaborazione in assoluto fra l'industria del software e gli ambienti legali mirata a bloccare una botnet. Non credo di essere il solo a volerne ancora.

Un ottimo successo, ma rimane il problema di fondo: sono stati trattati i sintomi ma non la malattia, perché i computer che erano stati infettati lo sono ancora, e non sono state risolte le cause. Che sono principalmente due: la scarsa attenzione alla sicurezza da parte degli utenti che si fanno infettare e la stupidità di chi compera patacche dagli spammer. Se nessuno comperasse i prodotti reclamizzati dallo spam, lo spam non avrebbe motivo di esistere. Ma eliminare la stupidità è probabilmente un compito troppo grande anche per le forze congiunte di Microsoft e della legge.

2010/01/07

Le cose che non colsi - 2010/01/06 [UPD 2010/01/08]

Kaboom mancati e riusciti, intercettazioni, teatrini della sicurezza e altre delizie

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Strutture sommerse dell'isola giapponese di Yonaguni. Qualcuno mi ha chiesto un parere su queste presunte strutture e mi ha segnalato questo articolo (attenzione: contiene pubblicità un po' osé) che ipotizza che si tratti di opere dell'uomo risalenti a 10.000 anni fa. Non ho tempo di approfondire, lascio queste righe come appunto: segnalo solo che l'articolo di Wikipedia cita varie fonti che suggeriscono che si tratti più banalmente di formazioni geologiche naturali di roccia che, come in altri luoghi del mondo, tende spontaneamente a fratturarsi secondo linee geometriche.

Ipotesi aliene e/o catastrofiche riguardanti una nube scoperta dalle sonde Voyager. Un altro lettore mi ha segnalato l'esistenza di farneticazioni sulla nube scoperta dalle sonde della NASA fuori dal nostro sistema solare e battezzata "Local Fluff". Le informazioni tecniche per rispondere a queste idee menagramo sono su Physorg.com e su Nasa.gov.

Teatrino della sicurezza Qualche pensiero sulla sicurezza e soprattutto sui teatrini della sicurezza dopo il Mutandabomber del volo Northwest Airlines 253 da Amsterdam a Detroit: Bruce Schneier prende giustamente per i fondelli la nuova regola sul non alzarsi dal posto durante l'ultima ora di volo. BoingBoing si associa. Il teatrino prosegue: le istruzioni segretissime sulle nuove regole di sicurezza della TSA (Transportation Security Administration) americana finiscono online. Come le mutande dell'aspirante martire. E per quelli che dimenticano che le prime notizie diramate dai media spesso non sono esatte, segnalo che inizialmente le agenzie parlavano di mini-petardi natalizi (i Christmas crackers della tradizione britannica).

Scusi, quest'esplosivo è suo? Il teatrino arriva a livelli demenziali e da infarto con questa simpatica trovata delle autorità slovacche. Vediamo se i controlli di sicurezza funzionano: mettiamo dell'esplosivo di nascosto nella valigia di un passeggero ignaro e vediamo se i nostri colleghi ai controlli lo trovano. Indovinate come va a finire: l'esplosivo sfugge ai controlli e il passeggero se lo porta a casa a Dublino, dove viene arrestato e la sua abitazione viene circondata dagli artificieri per rimuoverne l'esplosivo. Le autorità slovacche aspettano tre giorni prima di avvisare la polizia irlandese del piccolo disguido e dicono che l'esplosivo non era pericoloso. Ma allora perché chiamare gli artificieri? Adesso non basta preoccuparsi delle bombe portate in aereo dai terroristi; bisogna anche preoccuparsi di quelle messe dagli "esperti" di sicurezza (BBC). Aggiornamento: le cose potrebbero essere andate diversamente da quanto descritto da Zia Beeb, come segnalato nei commenti qui sotto.

L'intercettazione dei video non cifrati dei Predator. Forse non è un errore grave come pare istintivamente. Schneier sottolinea che a volte la mania di segretezza inutile fa più danni della disseminazione di segreti. Il problema nel caso dei Predator sarebbe stata la gestione dei codici di accesso sul campo di battaglia. Se il video in tempo reale non fosse stato disponibile a un gruppo di soldati nel momento del bisogno perché il sistema non accettava la password, la segretezza avrebbe prodotto danni maggiori. E si chiede quanto possa essere utile un feed video di una vista aerea senza coordinate o altri riferimenti. Il vero danno, qui, è quello d'immagine (la figuraccia pubblica dei militari).

Più facile intercettare i GSM. È stato decifrato l'algoritmo di channel hopping usato dai sistemi cellulari GSM per proteggere le telefonate contro le intercettazioni. Un progetto open source mirato a dimostrare l'insufficienza della privacy del sistema GSM ha proposto, durante il Chaos Communication Congress di Berlino, un kit composto da un PC con una scheda grafica di medie prestazioni, un disco rigido capiente, due ricevitori USRP2 e del software per gestire il channel hopping. Dopo qualche minuto d'intercettazione di una chiamata, l'algoritmo viene decifrato e siccome la chiamata è stata registrata (come flusso di dati cifrati), può essere decifrata anche la sua parte iniziale. Il kit registra solo uno degli interlocutori, ma anche questo in molti casi è sufficiente per commettere crimini, per esempio intercettando i menu vocali di un sistema bancario (The Register).

Come spillare dati privati da Facebook. Wired spiega che le nuove regole di privacy di Facebook rendono più facile scoprire nome, amici, sesso, età, interessi, domicilio, lavoro e titolo di studio corrispondenti a un indirizzo di e-mail usando la funzione di ricerca di amici. Buon divertimento.

Leggere i pensieri si può (o quasi). Basta accettare qualche piccolo impianto nel cervello, senza fili sporgenti o connettori alla Frankenstein: solo due bobinette applicate allo scalpo. Un dispositivo chiamato Neuralynx, realizzato presso la Boston University, rileva l'attività cerebrale dei centri della parola e la converte in suoni. Funziona: un primo modello sperimentale è già stato impiantato in un ventiseienne completamente paralizzato, generando correttamente alcuni suoni (Physorg).

Esperti di sicurezza sbaragliano botnet di 250.000 PC infetti. La botnet era arrivata a generare l'11% dello spam analizzato da MessageLabs. Gli smanettoni hanno preso il controllo dei server che gestivano la botnet. Geniale. I dettagli sono su PCworld/Yahoo.

Cinque anni fa, l'attacco alla Terra dallo spazio. Il 27 dicembre 2004 la Terra fu investita da un fascio di raggi gamma e X tanto potente da accecare alcuni satelliti e ionizzare parzialmente gli strati superiori dell'atmosfera. Colpa di una magnetar, la SGR1806-20: una stella di neutroni tanto densa che un centimetro cubo della sua materia pesa cento milioni di tonnellate e dotata di un campo magnetico mostruoso (donde il nome). Si trova a 50.000 anni luce da noi, sul lato opposto della nostra galassia, eppure è riuscita a far sentire il suo effetto fin qui, cosa che una "normale" supernova non riuscirebbe a fare da quella distanza. E poi dicono che la scienza è noiosa (Bad Astronomy).

Antimateria kaboom. Incrociare i flussi è male, come sanno i fan di Ghostbusters: mettere insieme materia e antimateria nel cuore di una stella è molto male. E avviene nella realtà, non nei telefilm di Star Trek. Sette miliardi di anni fa, la stella Y-155, nella costellazione della Balena, aveva una massa 200 volte maggiore di quella del nostro sole ed è diventata tanto calda da generare coppie di particelle di materia e antimateria, scatenando una reazione termonucleare che l'ha fatta esplodere così violentemente da essere visibile da Terra nonostante si trovasse a metà strada dai confini dell'universo e generando un'energia equivalente a cento miliardi di volte quella del Sole (Science Daily).

Oroscopi? Idiozia colossale. Lo dice Marco Cagnotti, giornalista scientifico e presidente della Società Astronomica Ticinese, in un eloquente sfogo sul blog astronomico Stukhtra, giocando il jolly: "... “Nature”, vol. 318, pp. 419-425, 5 dicembre 1985: una ricerca fondamentale. Effettuata con astrologi professionisti, impegnati in un protocollo a doppio cieco e messi nelle migliori condizioni operative, avendo tutte le informazioni su luogo, data e ora di nascita, quindi potendo stilare il tema natale preciso dal quale ricavare poi la personalità dei volontari. Risultato: fallimento totale." Niente male anche l'incazzatura di Marcello Veneziani sul Giornale: "Giuro che al prossimo che mi fa l’oroscopo gli faccio l’endoscopia, con strumenti improvvisati".

Onnipotenza in Windows 7. Esiste un "God Mode" in Windows 7, una serie di funzioni non documentate, inserite dagli sviluppatori, che permette di accedere rapidamente a tutti i pannelli di controllo del sistema operativo da una singola cartella. Basta creare una nuova cartella e darle il nome seguente: GodMode.{ED7BA470-8E54-465E-825C-99712043E01C} (parentesi graffe incluse). Potete anche usare una stringa diversa da "GodMode", ed esiste tutta una serie di codici aggiuntivi che attivano varie scorciatoie per controllare più agevolmente le impostazioni del sistema operativo. Cnet ne pubblica un elenco che è spiegato in dettaglio qui. Il codice che riporto qui sopra è quello che include tutte le scorciatoie: gli altri ne attivano dei sottogruppi. Da provare a vostro rischio e pericolo (specialmente in Vista, dove pare che tenda a crashare il sistema) (Gizmodo).

Antibufala: Warren Beatty ha conosciuto biblicamente quasi 13.000 donne? Qualcuno ha fatto i conti in tasca a questa notizia che ha spopolato nei giorni scorsi sui giornali che non hanno niente di meglio da raccontare. Bufala, a meno che vogliate credere che il bellone di Hollywood sia riuscito a sedurre 1,06 donne al giorno, ogni giorno dell'anno, per 33 anni di fila (Animalnewyork.com).

Immagini incredibili di animali nel grembo materno. Sono tratte da un documentario di National Geographic, ma le trovate su Io9 e Izismile.

Immagini incredibili di animali nel grembo materno. Sono tratte da un documentario di National Geographic, ma le trovate su Io9 e Izismile.Che fine ha fatto Second Life? È quasi deserto, ma fa più soldi di prima grazie alla conversione all'intrattenimento a luci rosse. PcPro è andato a vedere cos'è successo al social network che tanti avevano dipinto come il futuro di Internet.

Fotocamere digitali, basta con la guerra dei megapixel, bisogna essere più sensibili. La nuova frontiera per la fotografia è l'introduzione di sensori capaci di ottenere immagini decenti in condizioni di luce sempre più fioca, fino a fotografare in città, di notte, in luce ambiente. ISO 12.800, estendibili a 102.400, per la Canon 1D Mark IV. Che nelle mani giuste fa dei video straordinari come Nocturne. Se dovete chiedere quanto costa, non ve la potete permettere.

2009/04/17

Mac infettati, arriva la prima iBotnet

Anche i Mac finiscono zombificati

Gli esperti della società di sicurezza informatica Symantec hanno annunciato di aver scoperto quella che sembra essere la prima botnet di Mac, ossia una rete di computer Apple infetti e comandati da un unico padrone come se fossero zombi, in questo caso per lanciare attacchi contro siti specifici interrompendone o intasandone i servizi (denial of service).

Gli esperti della società di sicurezza informatica Symantec hanno annunciato di aver scoperto quella che sembra essere la prima botnet di Mac, ossia una rete di computer Apple infetti e comandati da un unico padrone come se fossero zombi, in questo caso per lanciare attacchi contro siti specifici interrompendone o intasandone i servizi (denial of service).La scoperta chiarisce ulteriormente il concetto che l'invulnerabilità di Mac OS X è un mito: la realtà è che qualunque sistema operativo è robusto quanto lo è l'anello più debole della sicurezza informatica, che è l'utente. Infatti le due varianti di software ostile per Mac che stanno creando la botnet circolano in Rete veicolate da copie pirata della suite di programmi iWork 09 e Adobe Photoshop CS4. Entrambe catturano la password dell'utente e prendono il controllo del Mac infetto usando tecniche di vario genere: per infettarsi è comunque sufficiente installare i programmi piratati, che funzionano regolarmente senza rivelare che sono cavalli di Troia.

Non si tratta quindi di virus, ma di trojan, e nessun sistema operativo è a prova di utente incosciente. Secondo i ricercatori Mario Ballano Barcena e Alfredo Pesoli del Virus Bulletin di Symantec e le ricerche complementari di Intego, i Mac infettati in questo modo sono alcune decine di migliaia e vengono già usati attivamente per scopi criminali, come segnala questo blog, che mostra uno script PHP che gira come root e attacca un sito (la cui identità non viene mostrata).

Un altro mito che cade è quello che il numero di utenti Mac sia troppo basso per renderli un bersaglio appetibile per i vandali e criminali informatici. A fine 2008, Apple deteneva il 7,2% del mercato dei personal computer negli USA: una quota di mercato evidentemente sufficiente a ingolosire i malfattori, tentati forse anche dalla diffusa tendenza degli utenti Mac a comportarsi in modo imprudente perché si ritengono immuni.

Rimuovere l'infezione è abbastanza facile, secondo Symantec, usando queste istruzioni.

Fonti: ZDNet, CBC.ca, Slashdot, The Register.

2007/06/05

Arrestato il “re degli spammer”

Sole a scacchi per uno spammer, un segnale forte per chi intasa la Rete

Questo articolo vi arriva grazie alle gentili donazioni di "fabiopirron****" e "ricagno".

Questo articolo vi arriva grazie alle gentili donazioni di "fabiopirron****" e "ricagno".Una buona notizia sul fronte della lotta allo spam: è stato arrestato e incriminato il ventisettenne Robert A. Soloway, proprietario e gestore della Network Internet Marketing Corporation di Seattle, per aver diffuso decine di milioni di messaggi pubblicitari che reclamizzavano i siti Web dai quali promuoveva la vendita del proprio software per fare spamming.

Soloway, secondo l'accusa, avrebbe commesso furto d'identità falsificando i mittenti dei propri messaggi pubblicitari e sarebbe invischiato nel riciclaggio di denaro sporco. Dal 2003 a oggi avrebbe spammato Internet usando anche le botnet, reti di computer infettati a insaputa dei proprietari, senza rispettare le garanzie sui prodotti venduti e rifiutando i rimborsi. Per rendere più difficile rintracciarlo e includerlo nei filtri antispam, Soloway spostava i propri siti in continuazione e li registrava presso provider cinesi. Gli header falsi che usava per i propri messaggi facevano finire utenti innocenti nelle liste nere dei servizi antispam.

E' stato richiesto il sequestro dei proventi delle attività ritenute illegali di Soloway, che ammonterebbero a quasi ottocentomila dollari. Il comunicato del Dipartimento di Giustizia USA è qui; il dossier sulle malefatte di questo spammer, compilato da Spamhaus, è qui. Soloway rischia cinque anni di galera e un'ammenda di 250.000 dollari oltre al sequestro dei proventi.

Iscriviti a:

Post (Atom)