Nertcraft premia chi segnala i siti truffaldini

Oggi ho vinto un premio per aver segnalato un sito-truffa. Probabilmente il premio è poca cosa (vi saprò dire quando mi arriva a casa), ma quello che conta è il principio.

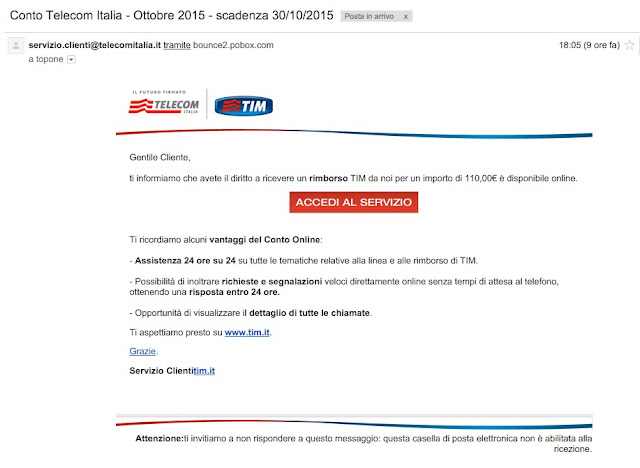

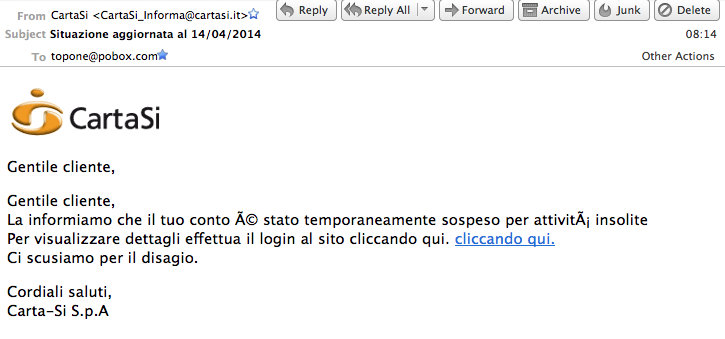

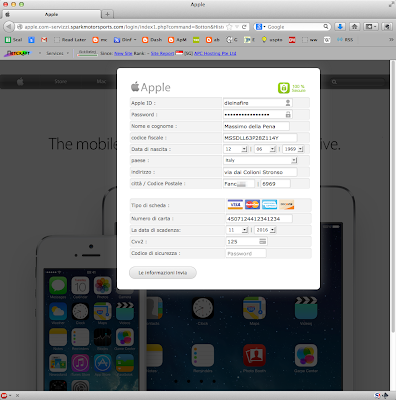

Comincio dall'inizio. Oggi, nella consueta catasta di posta, mi arriva

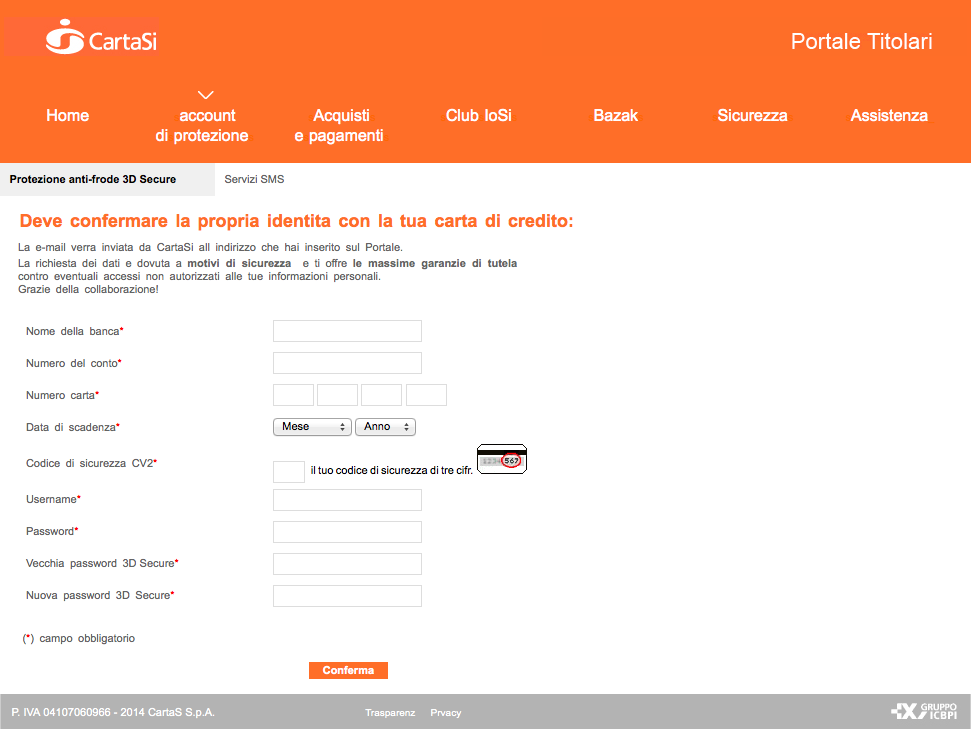

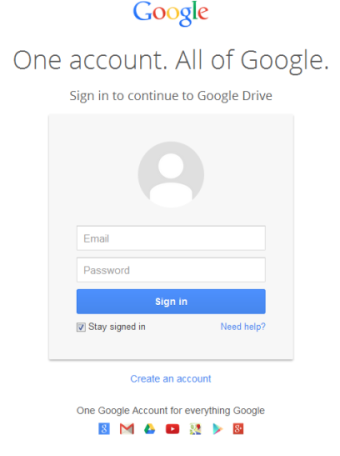

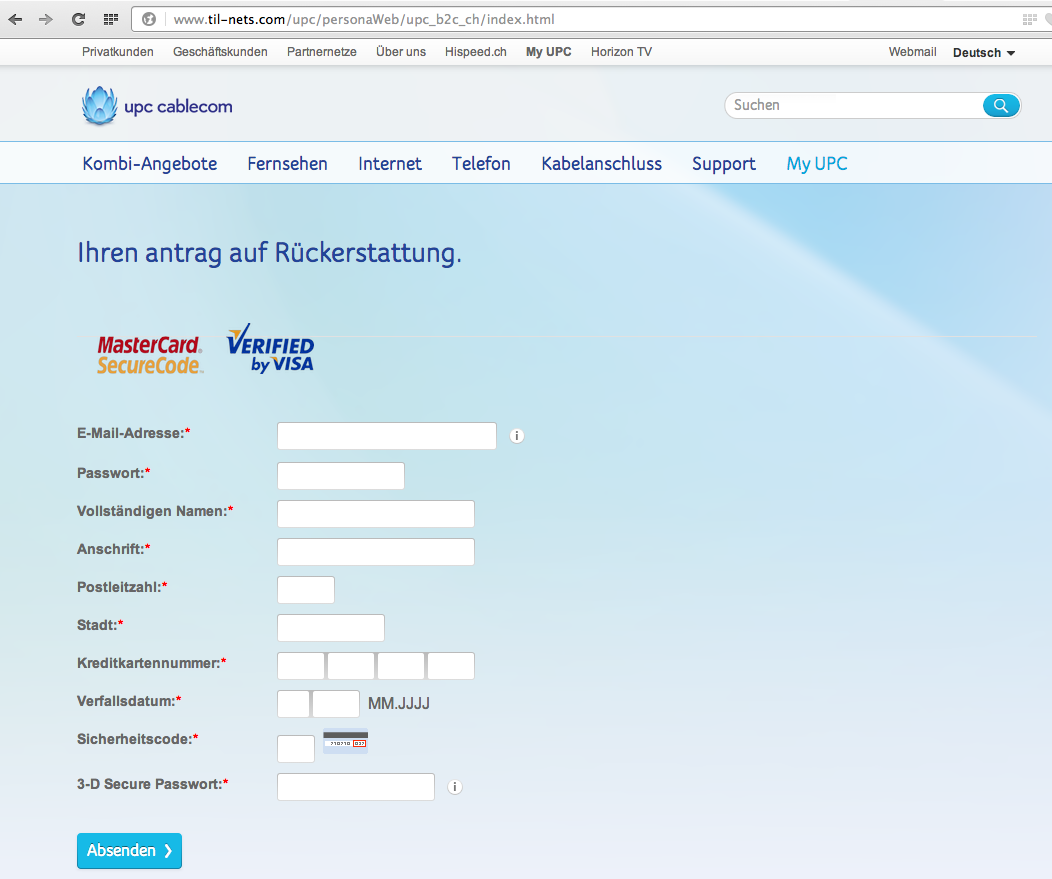

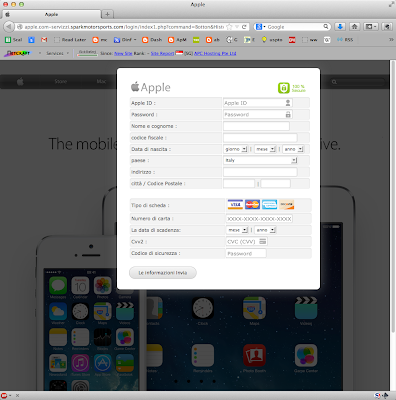

il solito messaggio-esca di un truffatore che si spaccia per il servizio clienti di eBay e mi invita a cliccare su un link gentilmente offerto per consentirmi di correggere un presunto problema riguardante l'aggiornamento dei miei addebiti.

A dire il vero

non è proprio il solito messaggio-esca: ha un minimo di originalità. Invece di mascherare il vero indirizzo del sito usando i soliti trucchetti della posta HTML, che vengono rivelati da qualsiasi programma di posta in grado di visualizzare i messaggi sotto forma di testo semplice, questo messaggio usa un altro sistema: visualizza un indirizzo che somiglia moltissimo a quello vero di eBay.

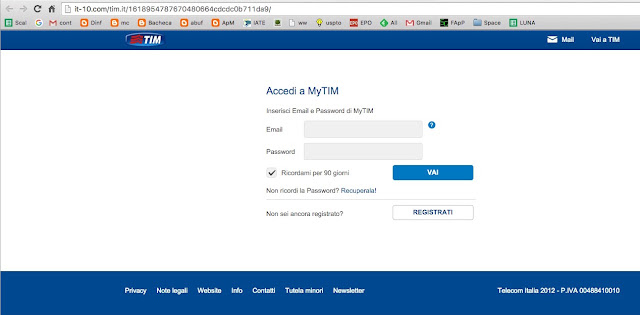

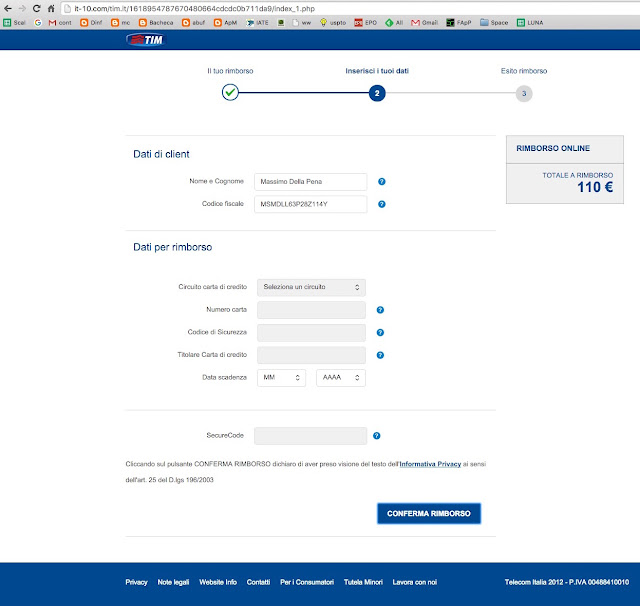

Il link proposto, infatti, era questo:

http://signin.ebay.com.ebayisapi.net/ws/SignIn.htm

L'indirizzo vero di eBay, invece, è questo:

https://signin.ebay.com/ws/eBayISAPI.dll?...

Notate l'astuzia? Il truffatore ha aperto un sito che si chiama

Ebayisapi.net, che assomiglia molto alla porzione

ebayisapi.dll dell'indirizzo vero di eBay, poi ha creato un sottodominio che si chiama

signin.ebay.com. Il trucco è quasi perfetto, e può sfuggire a un occhio non allenato.

Un altro indizio della trappola è che il link inizia con

"http" anziché con

"https" e quindi non visualizza il lucchetto che indica una transazione sicura, ma anche questo non salta subito all'attenzione dell'utente preso dall'agitazione di trovarsi (apparentemente) nei guai con eBay.

Prima di cestinare quest'ennesimo tentativo di truffa (inutile segnalarli tutti, sono troppi), mi cade l'occhio sulla barra anti-phishing gratuita di Netcraft (disponibile per Firefox e Internet Explorer), che ho consigliato di installare come strumento di ulteriore protezione contro i siti-trappola:

http://www.zeusnews.it/index.php3?ar=stampa&cod=4151&numero=999

Ahi ahi,

lo strumento che ho caldamente consigliato mi dice invece che il sito-trappola è sicuro: la sua sezione

"Risk rating" è praticamente tutta verde, anziché luccicante di rosso come dovrebbe essere. La ragione è semplice: il sito-trappola è nuovo di zecca e come tale non è ancora stato catalogato da Netcraft.

Così provo a segnalare il sito a Netcraft, usando l'apposita funzione della barra: clicco sul logo di Netcraft, scelgo

"Report" e

"Report a phishing site", ossia (l'avrete indovinato) "segnala un sito che fa phishing".

Mi compare una pagina-modulo del sito di Netcraft, nella quale è già compilato l'indirizzo del sito-trappola. Aggiungo il mio indirizzo di e-mail e il mio nome, e una breve descrizione del motivo per cui ritengo che il sito sia una trappola (è abbastanza lampante, basta visitarlo), e invio il tutto.

Pochi minuti dopo mi arriva un e-mail da Netcraft, che mi conferma che l'indirizzo è stato confermato come sito-trappola e che sono stato il primo a segnalarlo. Come segno di ringraziamento, quelli di Netcraft mi spediranno un piccolo premio se comunico loro un indirizzo postale. Gentili!

Dopo essermi sincerato che si tratta davvero di un e-mail proveniente da Netcraft (non si sa mai), mando il mio indirizzo e ora aspetto la mia piccola ricompensa.

Ma premi a parte, la cosa interessante è

la possibilità, per qualsiasi utente, di collaborare attivamente alla difesa della Rete tramite segnalazioni come questa.

Se volete,

installate anche voi la barra anti-phishing (le istruzioni sono indicate nell'articolo di Zeus News): quando ricevete un e-mail dall'aria sospetta,

visitate il sito indicato nel messaggio, ovviamente senza immettervi dati personali ma

segnalandolo a Netcraft, come ho fatto io.

Anche se non sarete i primi e non vi porterete a casa una ricompensa, avrete la soddisfazione di contribuire a tenere pulita la Rete da questa feccia e di risparmiare truffe e raggiri agli altri utenti della Rete (perlomeno a quelli che usano la barra anti-phishing di Netcraft).

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/01/21 21:55.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete incoraggiarmi a scrivere ancora (anche con un microabbonamento). Ultimo aggiornamento: 2016/01/21 21:55.