Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2017/05/06

Podcast del Disinformatico del 2017/05/05

È disponibile per lo scaricamento il podcast della puntata di ieri del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

2017/05/05

Serve per caso un’allerta asteroide?

Capita spesso che i giornali generalisti lancino allarmi acchiappaclic a proposito di asteroidi che starebbero per “sfiorare” la Terra. Ma se volete un punto di riferimento serio per questo tema, lasciate perdere i generalisti: c'è un servizio apposito realizzato dagli esperti dell’Unione Astronomica Internazionale.

Il servizio si chiama Minor Planet Center (www.minorplanetcenter.net) e offre notizie verificate appunto dagli astronomi di tutto il mondo a proposito degli asteroidi che vengono scoperti nelle vicinanze (si fa per dire) della Terra.

Grazie al Minor Planet Center è possibile ricevere informazioni puntuali sia via mail (iscrivendosi qui) sia via Twitter (@MinorPlanetCtr), ma occorre interpretare il codice usato da questi avvisi. C’è in particolare la parola harmlessly, che ricorda che si tratta di passaggi innocui, e c’è la sigla LD, che sta per Lunar Distance (distanza lunare, o meglio distanza Terra-Luna, pari a 384.402 km) ed è l’unità di misura usata per indicare la distanza degli asteroidi dalla Terra.

In altre parole, un asteroide che passa a 1 LD dalla Terra passa a una distanza pari a quella della Luna e c'è da preoccuparsi lievemente soltanto quando l’avviso parla di 0,1 LD o meno, perché vuoi dire che l'asteroide passa nelle vicinanze delle orbite dei satelliti geostazionari per telecomunicazioni, che stanno a circa 36.000 km. Le probabilità che uno di questi asteroidi si scontri con un satellite sono comunque infinitesimali (lo spazio è grande) anche a questa distanza.

Se vi serve un’altra risorsa di pronta allerta, c’è l’International Asteroid Warning Network, la cui sigla, nonostante il tema potenzialmente catastrofico, è ironicamente IAWN, che in inglese si pronuncia come yawn (sbadiglio).

Il servizio si chiama Minor Planet Center (www.minorplanetcenter.net) e offre notizie verificate appunto dagli astronomi di tutto il mondo a proposito degli asteroidi che vengono scoperti nelle vicinanze (si fa per dire) della Terra.

Grazie al Minor Planet Center è possibile ricevere informazioni puntuali sia via mail (iscrivendosi qui) sia via Twitter (@MinorPlanetCtr), ma occorre interpretare il codice usato da questi avvisi. C’è in particolare la parola harmlessly, che ricorda che si tratta di passaggi innocui, e c’è la sigla LD, che sta per Lunar Distance (distanza lunare, o meglio distanza Terra-Luna, pari a 384.402 km) ed è l’unità di misura usata per indicare la distanza degli asteroidi dalla Terra.

In altre parole, un asteroide che passa a 1 LD dalla Terra passa a una distanza pari a quella della Luna e c'è da preoccuparsi lievemente soltanto quando l’avviso parla di 0,1 LD o meno, perché vuoi dire che l'asteroide passa nelle vicinanze delle orbite dei satelliti geostazionari per telecomunicazioni, che stanno a circa 36.000 km. Le probabilità che uno di questi asteroidi si scontri con un satellite sono comunque infinitesimali (lo spazio è grande) anche a questa distanza.

Se vi serve un’altra risorsa di pronta allerta, c’è l’International Asteroid Warning Network, la cui sigla, nonostante il tema potenzialmente catastrofico, è ironicamente IAWN, che in inglese si pronuncia come yawn (sbadiglio).

Labels:

asteroidi,

astronomia,

catastrofismo,

ReteTreRSI

L’MP3 compie 20 anni

Il formato di compressione audio MP3, quello che ha permesso il boom della musica digitale attraverso i lettori audio portatili (ma anche tramite i primi circuiti peer-to-peer come Napster), ha vent’anni e il suo sviluppatore e proprietario, la Fraunhofer IIS, ha annunciato la fine del programma di licenza perché è obsoleto e sono scaduti i brevetti di decodifica (quelli di codifica scadono prossimamente).

Niente panico: i dispositivi, i siti e le applicazioni che usano il formato MP3 continueranno a funzionare, ed è anzi possibile che ci sia un boom del settore se la Fraunhofer decide di concedere l’uso libero della sua tecnologia. Molti non ci fanno caso, ma per usare il formato MP3 occorre (o meglio occorreva) pagare una licenza: non si tratta di un formato libero.

Il formato MP3 iniziò presso l'Università di Erlangen-Nuremberg: era particolarmente innovativo perché consentiva di ridurre drasticamente le dimensioni dei file audio senza ridurne eccessivamente la qualità. In un’epoca nella quale la memoria costava cara e quindi dispositivi mobili con giga su giga di memoria erano impensabili, la possibilità di poter mettere una dozzina di canzoni nello spazio normalmente occupato da un brano solo era rivoluzionaria.

In seguito sono arrivati altri formati, ancora più efficienti e con qualità superiori, i prezzi delle memorie a stato solido sono crollati e la disponibilità delle connessioni Internet veloci per dispositivi mobili ha reso possibile lo streaming che rende irrilevante la capienza dei dispositivi, ma l'MP3 resta onnipresente.

Niente panico: i dispositivi, i siti e le applicazioni che usano il formato MP3 continueranno a funzionare, ed è anzi possibile che ci sia un boom del settore se la Fraunhofer decide di concedere l’uso libero della sua tecnologia. Molti non ci fanno caso, ma per usare il formato MP3 occorre (o meglio occorreva) pagare una licenza: non si tratta di un formato libero.

Il formato MP3 iniziò presso l'Università di Erlangen-Nuremberg: era particolarmente innovativo perché consentiva di ridurre drasticamente le dimensioni dei file audio senza ridurne eccessivamente la qualità. In un’epoca nella quale la memoria costava cara e quindi dispositivi mobili con giga su giga di memoria erano impensabili, la possibilità di poter mettere una dozzina di canzoni nello spazio normalmente occupato da un brano solo era rivoluzionaria.

In seguito sono arrivati altri formati, ancora più efficienti e con qualità superiori, i prezzi delle memorie a stato solido sono crollati e la disponibilità delle connessioni Internet veloci per dispositivi mobili ha reso possibile lo streaming che rende irrilevante la capienza dei dispositivi, ma l'MP3 resta onnipresente.

Ricatto a Netflix: pagate o “libereremo" la nuova stagione di Orange is the New Black

Netflix sta affrontando in questi giorni una minaccia molto particolare: non quella delle reti televisive tradizionali, di cui sta intaccando il mercato insieme ad Amazon, ma quella dei criminali informatici. Questi criminali, che si fanno chiamare The Dark Overlord (mai uno che scelga un nome poco roboante, che so, Gli Informatici Flaccidi), hanno tentato una singolare forma di estorsione: sono riusciti a procurarsi le puntate inedite della quinta stagione della serie TV Orange is the New Black e hanno minacciato di disseminarle su Internet se Netflix non avesse pagato un riscatto.

L'azienda ha deciso di non pagare e così le puntate sono apparse in Rete sui circuiti che usano il protocollo Bittorrent (attenzione a non infettarsi cercandole). Lo stesso gruppo di criminali ora minaccia di rilasciare altre serie prodotte da altre aziende, come ABC, National Geographic e Fox, secondo quanto segnalato da Naked Security.

Come hanno fatto quelli di The Dark Overlord a procurarsi le puntate? Secondo Netflix, hanno violato la sicurezza di una delle società che si occupa della produzione: un metodo classico, che aveva già colpito per esempio la BBC con un'attesissima puntata della serie Sherlock. Spesso vengono presi di mira gli anelli più fragili della filiera di produzione, come per esempio gli studi di doppiaggio o i traduttori (che vengono così costretti a lavorare in condizioni disumane di paranoia, spesso senza poter neanche vedere quello che stanno traducendo o sottotitolando).

Normalmente, nota Naked Security, una violazione della sicurezza comporta un danno per l'azienda colpita, ma in questo caso sembra che la notizia delle puntate trafugate abbia giovato alla quotazione di borsa di Netflix, forse perché ha fatto parlare i media della vicenda e della serie TV, finendo per diventare una forma di pubblicità.

L'azienda ha deciso di non pagare e così le puntate sono apparse in Rete sui circuiti che usano il protocollo Bittorrent (attenzione a non infettarsi cercandole). Lo stesso gruppo di criminali ora minaccia di rilasciare altre serie prodotte da altre aziende, come ABC, National Geographic e Fox, secondo quanto segnalato da Naked Security.

Come hanno fatto quelli di The Dark Overlord a procurarsi le puntate? Secondo Netflix, hanno violato la sicurezza di una delle società che si occupa della produzione: un metodo classico, che aveva già colpito per esempio la BBC con un'attesissima puntata della serie Sherlock. Spesso vengono presi di mira gli anelli più fragili della filiera di produzione, come per esempio gli studi di doppiaggio o i traduttori (che vengono così costretti a lavorare in condizioni disumane di paranoia, spesso senza poter neanche vedere quello che stanno traducendo o sottotitolando).

Normalmente, nota Naked Security, una violazione della sicurezza comporta un danno per l'azienda colpita, ma in questo caso sembra che la notizia delle puntate trafugate abbia giovato alla quotazione di borsa di Netflix, forse perché ha fatto parlare i media della vicenda e della serie TV, finendo per diventare una forma di pubblicità.

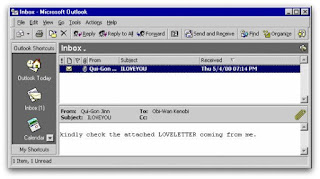

Archeoinformatica: Iloveyou, attacco virale storico (2000)

L'articolo è stato aggiornato dopo la pubblicazione iniziale. Ultimo aggiornamento: 2017/05/05 21:45.

L’attacco virale via mail avvenuto l'altroieri ha ricordato a molti uno degli attacchi più grandi della storia di Internet: Iloveyou, di cui ricorre il diciassettesimo anniversario proprio in questi giorni.

Era infatti il 4 maggio 2000 quando esplose la circolazione di una mail che aveva come titolo "ILOVEYOU" e come testo "Kindly check the attached LOVELETTER coming from me". Una dichiarazione d’amore irresistibile per chiunque: anche chi non era in cerca di storie d’amore difficilmente resisteva alla curiosità di sapere chi o cosa c'era dietro il messaggio. Anche l'uso di parole universali e semplici (è difficile trovare qualcuno che non sappia cosa vuol dire "I love you") ha contribuito immensamente al successo, per così dire, della propagazione del malware.

Come racconta Naked Security, furono colpiti utenti e aziende in tutto il mondo e a tutti i livelli, compresa la CIA, la Ford e il Parlamento britannico, intasati dalle migliaia di copie del messaggio che venivano generate automaticamente.

Iloveyou (noto anche come Love Bug, LoveLetter o VBS/LoveLet) aveva infatti un allegato, LOVELETTER.TXT.VBS, che usava la doppia estensione .txt.vbs per fingere di essere un file di testo e nascondere la vera identità di script in Visual Basic. Lo script veniva così eseguito da chi credeva di aprire un file di testo allegato alla mail d'invito e prendeva il controllo del computer in modo da inoltrare copie del malware agli utenti presenti nella rubrica della vittima.

L'autore dell’attacco fu scoperto in pochi giorni: era Onel de Guzman, un giovane studente delle Filippine, che il 10 maggio 2000 confessò di aver diffuso il worm. Non fu incriminato perché all’epoca le leggi filippine non contemplavano i reati informatici. Nelle Filippine Onel de Guzman fu visto come una sorta di star nazionale.

La storia di Iloveyou, comunque, non è finita nel 2000: è stata ripresa cinematograficamente nel 2011 per una commedia romantica dal titolo, piuttosto prevedibile, di Subject: I Love You.

|

| Credit: Naked Security. |

L’attacco virale via mail avvenuto l'altroieri ha ricordato a molti uno degli attacchi più grandi della storia di Internet: Iloveyou, di cui ricorre il diciassettesimo anniversario proprio in questi giorni.

Era infatti il 4 maggio 2000 quando esplose la circolazione di una mail che aveva come titolo "ILOVEYOU" e come testo "Kindly check the attached LOVELETTER coming from me". Una dichiarazione d’amore irresistibile per chiunque: anche chi non era in cerca di storie d’amore difficilmente resisteva alla curiosità di sapere chi o cosa c'era dietro il messaggio. Anche l'uso di parole universali e semplici (è difficile trovare qualcuno che non sappia cosa vuol dire "I love you") ha contribuito immensamente al successo, per così dire, della propagazione del malware.

Come racconta Naked Security, furono colpiti utenti e aziende in tutto il mondo e a tutti i livelli, compresa la CIA, la Ford e il Parlamento britannico, intasati dalle migliaia di copie del messaggio che venivano generate automaticamente.

Iloveyou (noto anche come Love Bug, LoveLetter o VBS/LoveLet) aveva infatti un allegato, LOVELETTER.TXT.VBS, che usava la doppia estensione .txt.vbs per fingere di essere un file di testo e nascondere la vera identità di script in Visual Basic. Lo script veniva così eseguito da chi credeva di aprire un file di testo allegato alla mail d'invito e prendeva il controllo del computer in modo da inoltrare copie del malware agli utenti presenti nella rubrica della vittima.

L'autore dell’attacco fu scoperto in pochi giorni: era Onel de Guzman, un giovane studente delle Filippine, che il 10 maggio 2000 confessò di aver diffuso il worm. Non fu incriminato perché all’epoca le leggi filippine non contemplavano i reati informatici. Nelle Filippine Onel de Guzman fu visto come una sorta di star nazionale.

La storia di Iloveyou, comunque, non è finita nel 2000: è stata ripresa cinematograficamente nel 2011 per una commedia romantica dal titolo, piuttosto prevedibile, di Subject: I Love You.

Attacco informatico virale via mail tramite Google Docs

Nella notte fra mercoledì e giovedì ha iniziato a circolare su Gmail una mail che sembrava un invito, proveniente da un amico o collega, a condividere un documento pubblicato su Google Docs, che in realtà era un attacco informatico che portava la vittima a un sito simile a quello di Google e otteneva l'accesso alla rubrica dei contatti se la vittima cliccava sulla richiesta di permesso d'uso delle credenziali di Google. La rubrica così acquisita veniva poi usata dall'attacco per mandare altre copie della mail-trappola agli indirizzi presenti nella rubrica stessa.

L'attacco sembra aver attaccato per primi vari giornalisti ma si è poi diffuso in maniera virale, come gli attacchi classici di una volta. Per fortuna Google è intervenuta dopo circa un’ora dalle prime segnalazioni, togliendo le pagine false ed eliminando gli account usati per l'attacco.

La mail-trappola era ben strutturata, con uno stile identico a quello delle vere richieste di Google e con un link che portava a una vera pagina di autorizzazione di Google. Il trucco usato per scavalcare le protezioni di Google era basato in parte sul fatto che il Google Docs da quale sembrava provenire il documento da condividere era in realtà un'app esterna a Google che era stata denominata "Google Docs" e usava un'icona uguale al logo di Google Docs.

Secondo Google sono stati colpiti "meno dello 0,1% degli utenti Gmail", che significa comunque che sono state coinvolte centinaia di migliaia di persone in un'oretta. Google dice inoltre che l'unico danno agli utenti è la sottrazione delle loro rubriche di contatti. Un danno non banale, specialmente per chi ha in rubrica contatti riservati.

Se avete per caso cliccato sull'invito, vi conviene andare a myaccount.google.com/permissions e verificare i permessi che avete dato alle app: se trovate un'app denominata "Google Doc", rimuovetela. E attenzione alle mail che vi arrivano da persone che conoscete: potrebbero essere delle trappole create attingendo alle rubriche acquisite da questo attacco.

Fonti: The Verge, Ars Technica, Ars Technica, Motherboard, The Register.

L'attacco sembra aver attaccato per primi vari giornalisti ma si è poi diffuso in maniera virale, come gli attacchi classici di una volta. Per fortuna Google è intervenuta dopo circa un’ora dalle prime segnalazioni, togliendo le pagine false ed eliminando gli account usati per l'attacco.

La mail-trappola era ben strutturata, con uno stile identico a quello delle vere richieste di Google e con un link che portava a una vera pagina di autorizzazione di Google. Il trucco usato per scavalcare le protezioni di Google era basato in parte sul fatto che il Google Docs da quale sembrava provenire il documento da condividere era in realtà un'app esterna a Google che era stata denominata "Google Docs" e usava un'icona uguale al logo di Google Docs.

Secondo Google sono stati colpiti "meno dello 0,1% degli utenti Gmail", che significa comunque che sono state coinvolte centinaia di migliaia di persone in un'oretta. Google dice inoltre che l'unico danno agli utenti è la sottrazione delle loro rubriche di contatti. Un danno non banale, specialmente per chi ha in rubrica contatti riservati.

Se avete per caso cliccato sull'invito, vi conviene andare a myaccount.google.com/permissions e verificare i permessi che avete dato alle app: se trovate un'app denominata "Google Doc", rimuovetela. E attenzione alle mail che vi arrivano da persone che conoscete: potrebbero essere delle trappole create attingendo alle rubriche acquisite da questo attacco.

Fonti: The Verge, Ars Technica, Ars Technica, Motherboard, The Register.

2017/05/02

#Bastabufale, troll tentano di impedire le adesioni

Stamattina, durante il convegno di #Bastabufale a Montecitorio, è stato annunciato che le adesioni dei cittadini alla campagna erano diventate oltre 30.000. Ma i tecnici che gestiscono il sito Bastabufale.it mi segnalano che il conteggio è stato alterato da dei troll che hanno passato la notte a eludere i sistemi di verifica volutamente blandi contro le adesioni fasulle (sai che fatica battere un captcha, senza mail con link di verifica) e hanno generato parecchie adesioni fittizie.

Un’operazione un po’ patetica, da newbie, che ha avuto un solo risultato: quello di seppellire le adesioni reali sotto quelle fake. In pratica i troll hanno impedito ai cittadini in buona fede di aderire.

Le adesioni reali verranno recuperate nei prossimi giorni; quelle finte sono già state rimosse.

Complimenti agli autori dell'attacco per la dimostrazione di democrazia. Candidatevi pure per la gara di strappo delle ali alle libellule, siete in pole position. O forse troll position.

Un’operazione un po’ patetica, da newbie, che ha avuto un solo risultato: quello di seppellire le adesioni reali sotto quelle fake. In pratica i troll hanno impedito ai cittadini in buona fede di aderire.

Le adesioni reali verranno recuperate nei prossimi giorni; quelle finte sono già state rimosse.

Complimenti agli autori dell'attacco per la dimostrazione di democrazia. Candidatevi pure per la gara di strappo delle ali alle libellule, siete in pole position. O forse troll position.

2017/05/01

SpaceX, immagini spettacolari del rientro e atterraggio su terraferma dopo il primo lancio militare

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi piace, potete farne una anche voi per incoraggiarmi a scrivere ancora. Ultimo aggiornamento: 2017/05/06 12:05.

Oggi SpaceX ha effettuato il suo primo lancio di un satellite militare statunitense (NROL-76), aprendosi la strada a una serie di commesse altamente remunerative, da soffiare alla concorrenza grazie ai prezzi più bassi consentiti dal riutilizzo del primo stadio.

Anche stavolta, infatti, il grande primo stadio del razzo Falcon 9 ha accelerato verso lo spazio e verso l’orbita intorno alla Terra il secondo stadio e il satellite militare e poi ha effettuato una spettacolare giravolta, raggiungendo la quota di 160 km; poi ha riacceso i motori per tornare verso la rampa di lancio al Kennedy Space Center in Florida ed è atterrato in un’apposita piazzola allestita da SpaceX poco lontano, come potete vedere nella foto qui sopra (che trovate in alta risoluzione qui).

È il quarto atterraggio su terraferma di SpaceX, e ci stiamo forse già abituando all’idea che un razzo spaziale non debba più essere gettato dopo l’uso ma possa atterrare verticalmente, posandosi sulle zampette come nei film di fantascienza classici. Ma stavolta, con la complicità dell’orario di lancio (la mattina presto, ora locale), che rendeva il cielo meno illuminato del solito, è stato possibile seguire l’intera manovra di rientro sia tramite le telecamere di bordo, sia tramite teleobiettivi situati a terra. Il risultato è mozzafiato per qualunque persona appassionata di spazio.

I momenti salienti del video qui sotto: 11:50 lancio; 14:20 separazione del primo stadio e giravolta; 19:05 accensione di rientro; 20:27 accensione di atterraggio; 20:47 atterraggio.

Non dimentichiamoci che fino a poco tempo fa molti dicevano che l’atterraggio verticale dopo un lancio orbitale non avrebbe mai funzionato e che quel razzo che si posa frenando all’ultimo istante è alto circa 47 metri.

Oggi SpaceX ha effettuato il suo primo lancio di un satellite militare statunitense (NROL-76), aprendosi la strada a una serie di commesse altamente remunerative, da soffiare alla concorrenza grazie ai prezzi più bassi consentiti dal riutilizzo del primo stadio.

Anche stavolta, infatti, il grande primo stadio del razzo Falcon 9 ha accelerato verso lo spazio e verso l’orbita intorno alla Terra il secondo stadio e il satellite militare e poi ha effettuato una spettacolare giravolta, raggiungendo la quota di 160 km; poi ha riacceso i motori per tornare verso la rampa di lancio al Kennedy Space Center in Florida ed è atterrato in un’apposita piazzola allestita da SpaceX poco lontano, come potete vedere nella foto qui sopra (che trovate in alta risoluzione qui).

È il quarto atterraggio su terraferma di SpaceX, e ci stiamo forse già abituando all’idea che un razzo spaziale non debba più essere gettato dopo l’uso ma possa atterrare verticalmente, posandosi sulle zampette come nei film di fantascienza classici. Ma stavolta, con la complicità dell’orario di lancio (la mattina presto, ora locale), che rendeva il cielo meno illuminato del solito, è stato possibile seguire l’intera manovra di rientro sia tramite le telecamere di bordo, sia tramite teleobiettivi situati a terra. Il risultato è mozzafiato per qualunque persona appassionata di spazio.

I momenti salienti del video qui sotto: 11:50 lancio; 14:20 separazione del primo stadio e giravolta; 19:05 accensione di rientro; 20:27 accensione di atterraggio; 20:47 atterraggio.

Non dimentichiamoci che fino a poco tempo fa molti dicevano che l’atterraggio verticale dopo un lancio orbitale non avrebbe mai funzionato e che quel razzo che si posa frenando all’ultimo istante è alto circa 47 metri.

Domani alle 10:30 nuovo appuntamento di #Bastabufale per impegni concreti

Domattina dalle 10:30 ci sarà una diretta Web da Montecitorio nell'ambito del progetto #Bastabufale della Presidenza della Camera dei Deputati italiana, dove verranno presentati e discussi i risultati degli incontri precedenti per arrivare a impegni concreti nel contrasto alle varie forme di manipolazione dell'informazione. Io sarò presente per un intervento introduttivo.

Questa è la descrizione dell'incontro tratta dal sito della Camera:

L'ingresso è libero fino ad esaurimento posti. L'evento dovrebbe essere visibile in diretta streaming presso webtv.camera.it/evento/11059.

Questa è la descrizione dell'incontro tratta dal sito della Camera:

“#Bastabufale. Impegni concreti” – Martedì alle 10,30 diretta webtv

"#Bastabufale. Impegni concreti". Le proposte operative della scuola, dell'impresa, dell'informazione e dei social network per contrastare le fake news saranno al centro dell'incontro promosso dalla Presidente della Camera Laura Boldrini che si terrà martedì 2 maggio, alle ore 10,30, nella Sala della Regina di Montecitorio e sarà trasmesso in diretta webtv. Dopo il saluto della Presidente e l'intervento introduttivo del giornalista Paolo Attivissimo, prenderanno la parola: Valeria Fedeli, Ministra dell'Istruzione, dell'Università e della Ricerca; Vincenzo Boccia, Presidente di Confindustria; Monica Maggioni, Presidente della Rai; Maurizio Costa, Presidente della Federazione italiana editori giornali; Richard Allan, Vicepresident public policy Facebook.

A condurre i lavori sarà l'attrice Geppi Cucciari. I relatori presenteranno le proposte che, ognuno nel proprio ambito, intendono attuare per fronteggiare il fenomeno della disinformazione. Idee messe nero su bianco a conclusione dei tavoli di lavoro tematici che si sono tenuti, sempre a Montecitorio, il 21 aprile scorso e che hanno permesso a 39 organizzazioni ed esperti di confrontarsi sul tema.

Al termine della mattinata verranno premiate le scuole vincitrici del concorso 'Bufale in rete: come riconoscerle!', bandito dalla Ibsa Foundation for scientific research e dall'Istituto Pasteur Italia. L'iniziativa prevedeva la realizzazione di un fumetto, a colori o in bianco e nero. A premiare i ragazzi, oltre alla Presidente Boldrini e alla Ministra Fedeli, ci sarà il fumettista di Gazebo Makkox.

L'ingresso è libero fino ad esaurimento posti. L'evento dovrebbe essere visibile in diretta streaming presso webtv.camera.it/evento/11059.

2017/04/28

Fitbit diventa testimone d’accusa in un caso di omicidio

|

| La vittima dell'omicidio, Connie Dabate. |

Arriva da Ellington, in Connecticut, la notizia che la polizia locale sta indagando sull'omicidio di una donna, Connie Dabate, avvenuto nel 2015. Secondo il marito, la donna sarebbe stata uccisa con un'arma da fuoco da un intruso mascherato, un uomo "alto e obeso" dalla voce profonda.

Ma la polizia ha scoperto che il braccialetto Fibit della donna stava ancora registrando dei passi più di un'ora dopo l'orario al quale sarebbe stata uccisa stando al racconto del marito. Anche altri dispositivi domestici, come l'antifurto, i computer, i telefonini e i messaggi pubblicati sui social network, contengono dati che contraddicono le dichiarazioni dell'uomo.

Il marito si dichiara innocente, ma è stato ora incriminato e arrestato ed è soggetto a una cauzione di un milione di dollari.

Iscriviti a:

Post (Atom)