|

| Credit: AFP/La Stampa |

Questo articolo vi arriva grazie alla gentile donazione di “ois.ni*” ed è stato aggiornato dopo la pubblicazione iniziale.

La Stampa e

altre testate annunciano la messa all'asta di una fotocamera che sarebbe

“il solo apparecchio fotografico della NASA ritornato sulla Terra dalle missioni Apollo che portarono allo sbarco dei primi uomini sulla Luna”. Sarà proposta a Vienna il 22 marzo prossimo con una base d'asta di 80.000 euro e un prezzo atteso fra 150.000 e 200.000 euro.

Più precisamente, secondo la

casa d'aste Westlicht si tratterebbe in realtà dell'unica fotocamera

usata sulla Luna e riportata a Terra. La Westlicht, fra l'altro, parla erroneamente di

“unica fotocamera mai usata su un altro pianeta

e riportata a casa”, ma la Luna non è un pianeta: è un satellite.

La Westlicht attribuisce la fotocamera alla missione Apollo 15,

dicendo che si tratta della Hasselblad numero 1038, una delle 14 usate sulla Luna durante le sei missioni Apollo che vi sbarcarono, e affermando che tutte queste fotocamere, tranne quella che verrà messa all'asta, furono lasciate sulla Luna per ridurre il peso al decollo. In effetti la prassi standard di tutte le missioni che sbarcarono sulla Luna prevedeva che il corpo macchina e gli obiettivi delle fotocamere venissero lasciati sulla Luna e che si riportassero a Terra soltanto i caricatori contenenti la pellicola.

L'autenticità della fotocamera messa all'asta, sempre secondo Westlicht, è dimostrabile perché il vetrino che porta le crocette di registro (

reseau plate) porta inciso il numero 38, che è lo stesso visibile nelle foto scattate durante la missione Apollo 15 dall'astronauta Jim Irwin, come quella qui sotto. Il numero è vicino al bordo inferiore, al centro.

L'oggetto proposto è indubbiamente una bellissima Hasselblad motorizzata, di certo molto simile a quelle modificate per l'uso all'esterno sulla Luna durante le missioni Apollo: il colore argento (per riflettere il calore ed evitare surriscaldamenti al Sole; le Hasselblad per uso a bordo erano nere), l'obiettivo Zeiss Biogon, il tasto di scatto più grande e le leve di regolazione maggiorate e molti altri dettagli corrispondono. Ma ci sono tre problemi.

Primo, secondo gli esperti di

Collectspace non è vero che una sola fotocamera usata sulla Luna tornò a Terra: anche quella di Alan Shepard (Apollo 14) e probabilmente quella di Gene Cernan (Apollo 17) furono riportate, anche se non si sa che fine abbia fatto quella di Cernan.

Secondo, i numeri di serie citati da Westlicht corrispondono a quelli di una fotocamera messa all'asta nel 2012 dalla RR Auction. In quell'occasione, però, la fotocamera fu descritta come una Hasselblad che aveva volato

fino all'orbita lunare, ma senza alcuna indicazione che fosse stata usata sulla Luna: una distinzione importante dal punto di vista della rarità e quindi del valore collezionistico dell'oggetto.

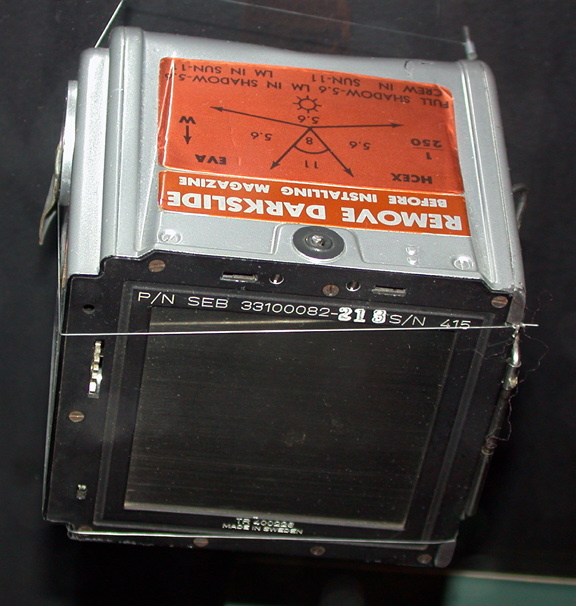

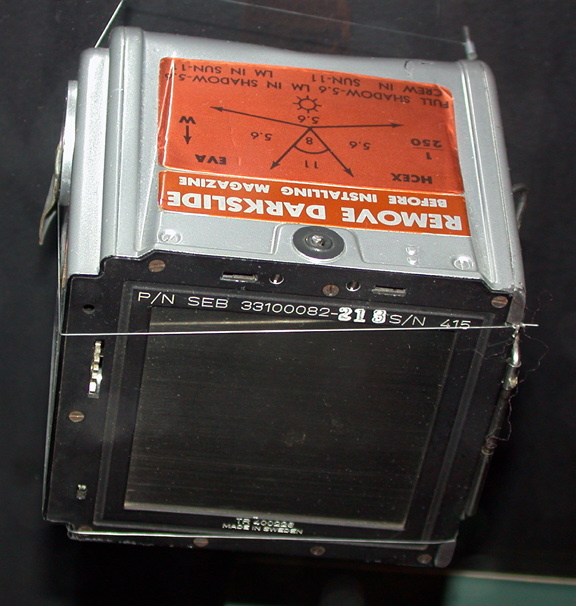

Terzo, confrontando le foto di quell'offerta del 2012 con quelle attuali, i graffi corrispondono ma è cambiato l'obiettivo e sono state rimosse alcune scritte, brutalmente sostituite con del nastro adesivo (cosa assurda per un cimelio di valore del genere). In particolare, il caricatore (il blocco cubico sul retro, contenente la pellicola fotografica) è da 70 pose (non previsto per uso lunare, per il quale invece si usavano pellicole con un numero di pose molto superiore), mentre la descrizione dell'asta Westlicht parla di un caricatore da 200 pose.

Nelle foto mostrate da

La Stampa manca inoltre la

darkslide, ossia la lamina che proteggeva la pellicola quando veniva rimosso il caricatore, e manca l'adesivo con le istruzioni di regolazione da usare sulla Luna, solitamente presente invece nei caricatori realmente usati sulla Luna e conservati nei musei, come quello mostrato qui sotto:

|

Caricatore lunare di Apollo 11, al National Air and Space Museum.

Credit: Ulli Lotzmann. |

Questa è una delle foto pubblicate da

La Stampa a illustrare la fotocamera:

Questa è la foto della fotocamera messa all'asta dalla RR Auction nel 2012: notate gli adesivi rimossi e l'obiettivo differente.

Questa, invece, è una Hasselblad di tipo lunare mostrata da Hasselbladusa.com:

Tra le foto scattate sulla Luna dalla missione Apollo 15 ne ho trovate alcune che mostrano almeno due delle

tre fotocamere usate all'esterno dagli astronauti in quell'occasione, a luglio del 1971:

|

Dettaglio di AS15-82-11168

(unica foto che mostra una fotocamera e che non è

contrassegnata dal numero 38, quindi non è scattata con la fotocamera

dichiarata da Westlicht). |

|

| Dettaglio di AS15-85-11439. |

|

| Dettaglio di AS15-85-11470. |

|

| Dettaglio di AS15-85-11492. |

Sia come sia, quella offerta all'asta è una Hasselblad meravigliosa: ma non è del tutto certo che sia davvero stata usata sulla Luna. Comunque se qualcuno ha voglia di regalarmela, non dico certo di no.