Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2018/03/03

Sette capitoli pronti del mio libro gratuito di risposte ai lunacomplottismi

Ho chiuso poco fa anche il settimo capitolo della versione estesamente ampliata e aggiornata di Luna? Sì, ci siamo andati, il mio libro gratuito di risposte alle tesi di complotto intorno agli sbarchi sulla Luna.

Questo capitolo copre e sbufala le presunte anomalie tecnologiche presentate dai lunacomplottisti ed è un’occasione per (ri)scoprire molti dettagli poco conosciuti delle missioni Apollo.

Il libro è stato già sfogliato da circa 134.000 visitatori da dicembre scorso.

Nessuna risposta, da parte dei lunacomplottisti, alla mia proposta di recensire American Moon, il nuovo video che sostiene le loro tesi, se viene fatta una donazione a Medici Senza Frontiere. Si vede che per questa gente la difesa della Verità è meno importante della difesa del portafogli.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Questo capitolo copre e sbufala le presunte anomalie tecnologiche presentate dai lunacomplottisti ed è un’occasione per (ri)scoprire molti dettagli poco conosciuti delle missioni Apollo.

Il libro è stato già sfogliato da circa 134.000 visitatori da dicembre scorso.

Nessuna risposta, da parte dei lunacomplottisti, alla mia proposta di recensire American Moon, il nuovo video che sostiene le loro tesi, se viene fatta una donazione a Medici Senza Frontiere. Si vede che per questa gente la difesa della Verità è meno importante della difesa del portafogli.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2018/03/02

Podcast del Disinformatico del 2018/03/02

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

Vincenzo Borgomeo su Repubblica critica l’auto elettrica. Con uno studio del 2013

Ultimo aggiornamento: 2018/09/18 22:20.

Mi state segnalando in tanti l’articolo Ma quanto inquina davvero un'auto elettrica? A volte più del diesel (copia su Archive.is per non regalare clic a Repubblica). Mi manca il tempo di scrivere un articolo dettagliato che smonti questa nuova collezione di luoghi comuni falsi sulle auto elettriche, ma segnalo soltanto una cosa.

Vincenzo Borgomeo cita lo studio “Comparative Environmental Life Cycle Assessment of Conventional and Electric Vehicles”. È la base della sua intera argomentazione. Si dimentica un particolare: un dettagliuzzo, una cosina da nulla. Lo studio è datato 2013. Cinque anni fa. Ma lui scrive “ora è tutto nero su bianco.”

In realtà da allora le cose sono un po’ cambiate nel mondo delle auto elettriche. Già due anni dopo, nel 2015, la Union of Concerned Scientists pubblicava Cleaner Cars from Cradle to Grave, che chiariva che le auto elettriche a batteria, nel loro ciclo di vita complessivo (fabbricazione, uso, smaltimento), generano la metà delle emissioni di un’auto a benzina paragonabile (attenzione ai vari articoli che confrontano una Tesla con una Panda invece che con una berlina di lusso equivalente). Lasciamo stare il confronto con le emissioni complessive di un diesel.

Forse Borgomeo ha difficoltà a distinguere fra impatto ambientale e inquinamento e non coglie la differenza fra inquinare in città con tanti veicoli da controllare uno per uno e inquinare in un luogo centralizzato e ispezionabile (grazie a pgc per la dritta). Lo invito quindi ad andare a proclamare che l’auto elettrica inquina “a volte più del diesel” in centro città nell’ora di punta. Si attacchi al tubo di scappamento di un bel dieselone e mi dica se gli piace quello che respira.

Numerosi commentatori mi hanno segnalato questa perla (il link porta ad Archive.is) di Vincenzo Borgomeo, che era convinto che l’auto ad aria compressa potesse funzionare e sarebbe stata messa in commercio “entro la metà del prossimo anno”. Era il 7 giugno 2012: siamo nel 2018 e l’auto non si è ancora vista. Però secondo Borgomeo era “ormai a un passo dal lancio commerciale”.

Borgomeo scriveva questo articolo sei anni dopo che erano usciti gli sbufalamenti di Quattroruote e miei. Sarei quindi un po’ cauto nel dare credibilità alle sue argomentazioni.

Riguardando in archivio, ho notato che lo stesso Borgomeo aveva annunciato (copia su Archive.is) a gennaio 2017 su Repubblica che la Fiat Chrysler Portal, “la prima auto elettrica del gruppo Fiat Chrysler”, sarebbe stata messa in vendita a breve: “l'entrata in produzione definitiva è annunciata entro l'anno e per questo tutta la parte meccanica è già definita”, scriveva il giornalista. Gli avevo scritto privatamente, all’epoca, chiedendo conferme, visto che passare da una concept car alla produzione di serie, soprattutto per un veicolo radicalmente differente come un’auto elettrica, pareva azzardato. La sua risposta è stata molto, come dire, interessante.

Sbaglio io, o la Fiat Portal elettrica promessa da Borgomeo non si è ancora vista?

Borgomeo ha risposto alla mia richiesta di chiarimenti sulla Portal elettrica, rifiutandosi di fornire qualunque informazione e con toni di lesa maestà che vi risparmio. La prossima volta che qualcuno mi chiederà perché non contatto prima privatamente un giornalista che pubblica una bufala, invece di segnalarlo subito pubblicamente, mi ricorderò di questo episodio.

Siamo a fine 2018 e la Portal annunciata da Borgomeo come in produzione entro il 2017 è ancora indicata come concept sul sito di FCA (copia su Archive.is) e secondo Automotive News entrerà in produzione “nel 2020”.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Mi state segnalando in tanti l’articolo Ma quanto inquina davvero un'auto elettrica? A volte più del diesel (copia su Archive.is per non regalare clic a Repubblica). Mi manca il tempo di scrivere un articolo dettagliato che smonti questa nuova collezione di luoghi comuni falsi sulle auto elettriche, ma segnalo soltanto una cosa.

Vincenzo Borgomeo cita lo studio “Comparative Environmental Life Cycle Assessment of Conventional and Electric Vehicles”. È la base della sua intera argomentazione. Si dimentica un particolare: un dettagliuzzo, una cosina da nulla. Lo studio è datato 2013. Cinque anni fa. Ma lui scrive “ora è tutto nero su bianco.”

In realtà da allora le cose sono un po’ cambiate nel mondo delle auto elettriche. Già due anni dopo, nel 2015, la Union of Concerned Scientists pubblicava Cleaner Cars from Cradle to Grave, che chiariva che le auto elettriche a batteria, nel loro ciclo di vita complessivo (fabbricazione, uso, smaltimento), generano la metà delle emissioni di un’auto a benzina paragonabile (attenzione ai vari articoli che confrontano una Tesla con una Panda invece che con una berlina di lusso equivalente). Lasciamo stare il confronto con le emissioni complessive di un diesel.

Forse Borgomeo ha difficoltà a distinguere fra impatto ambientale e inquinamento e non coglie la differenza fra inquinare in città con tanti veicoli da controllare uno per uno e inquinare in un luogo centralizzato e ispezionabile (grazie a pgc per la dritta). Lo invito quindi ad andare a proclamare che l’auto elettrica inquina “a volte più del diesel” in centro città nell’ora di punta. Si attacchi al tubo di scappamento di un bel dieselone e mi dica se gli piace quello che respira.

2018/03/03 12:30

Numerosi commentatori mi hanno segnalato questa perla (il link porta ad Archive.is) di Vincenzo Borgomeo, che era convinto che l’auto ad aria compressa potesse funzionare e sarebbe stata messa in commercio “entro la metà del prossimo anno”. Era il 7 giugno 2012: siamo nel 2018 e l’auto non si è ancora vista. Però secondo Borgomeo era “ormai a un passo dal lancio commerciale”.

Borgomeo scriveva questo articolo sei anni dopo che erano usciti gli sbufalamenti di Quattroruote e miei. Sarei quindi un po’ cauto nel dare credibilità alle sue argomentazioni.

Riguardando in archivio, ho notato che lo stesso Borgomeo aveva annunciato (copia su Archive.is) a gennaio 2017 su Repubblica che la Fiat Chrysler Portal, “la prima auto elettrica del gruppo Fiat Chrysler”, sarebbe stata messa in vendita a breve: “l'entrata in produzione definitiva è annunciata entro l'anno e per questo tutta la parte meccanica è già definita”, scriveva il giornalista. Gli avevo scritto privatamente, all’epoca, chiedendo conferme, visto che passare da una concept car alla produzione di serie, soprattutto per un veicolo radicalmente differente come un’auto elettrica, pareva azzardato. La sua risposta è stata molto, come dire, interessante.

Sbaglio io, o la Fiat Portal elettrica promessa da Borgomeo non si è ancora vista?

2018/03/03 13:20

Borgomeo ha risposto alla mia richiesta di chiarimenti sulla Portal elettrica, rifiutandosi di fornire qualunque informazione e con toni di lesa maestà che vi risparmio. La prossima volta che qualcuno mi chiederà perché non contatto prima privatamente un giornalista che pubblica una bufala, invece di segnalarlo subito pubblicamente, mi ricorderò di questo episodio.

2018/09/18 22:20

Siamo a fine 2018 e la Portal annunciata da Borgomeo come in produzione entro il 2017 è ancora indicata come concept sul sito di FCA (copia su Archive.is) e secondo Automotive News entrerà in produzione “nel 2020”.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Che differenza c’è fra www.аpple.com e www.apple.com? Tanta

Graham Cluley segnala un bell’esperimento: riuscite a vedere cosa c’è che non va in аpple.com? Visivamente sembra a posto, ma la A è in cirillico (U+0430) e non è la A standard (U+0061). A occhio non sembra esserci differenza, ma a livello informatico ce n’è tanta.

I criminali informatici lo sanno e sfruttano questa distinzione quasi invisibile per creare siti identici a quelli originali i cui nomi sono visivamente identici a quelli originali. Questa tecnica si chiama IDN homograph attack o attacco omografico (IDN sta per internationalized domain name, ossia “nome di dominio internazionalizzato”), e consente di avere un sito truffaldino che si chiama xn–pple-43d.com ma che viene visualizzato come аpple.com.

Soluzione: IDN Safe, per Chrome, Firefox e Opera: un add-on che vi avvisa quando visitate un sito che usa un nome di dominio internazionalizzato e ne blocca il caricamento.

Se volete approfondire l’argomento e leggere come è possibile trasformare, per esempio, "100.00€" in un documento visualizzato sullo schermo in "200.00€" quando si stampa quello stesso documento, il testo Unicode Security Considerations di Davis e Suignard è un ottimo punto di partenza.

I criminali informatici lo sanno e sfruttano questa distinzione quasi invisibile per creare siti identici a quelli originali i cui nomi sono visivamente identici a quelli originali. Questa tecnica si chiama IDN homograph attack o attacco omografico (IDN sta per internationalized domain name, ossia “nome di dominio internazionalizzato”), e consente di avere un sito truffaldino che si chiama xn–pple-43d.com ma che viene visualizzato come аpple.com.

Soluzione: IDN Safe, per Chrome, Firefox e Opera: un add-on che vi avvisa quando visitate un sito che usa un nome di dominio internazionalizzato e ne blocca il caricamento.

Se volete approfondire l’argomento e leggere come è possibile trasformare, per esempio, "100.00€" in un documento visualizzato sullo schermo in "200.00€" quando si stampa quello stesso documento, il testo Unicode Security Considerations di Davis e Suignard è un ottimo punto di partenza.

Occhio alle mail che parlano di prenotazioni di voli FlySwiss

Se ricevete messaggi o mail che sembrano provenire da FlySwiss, fate molta attenzione, perché si può trattare di tentativi di infettare il vostro computer con un trojan bancario denominato Retefe. Lo ha tweetato pochi giorni fa @Govcert_ch, l’account Twitter della Centrale d’annuncio e d’analisi per la sicurezza dell’informazione della Svizzera MELANI.

Lo schema della truffa è abbastanza classico, ma non manca mai di fare vittime: il messaggio-trappola parla di una prenotazione di un volo con la Swiss International Air Lines e include un allegato Word che a prima vista sembra la documentazione della prenotazione ma in realtà è infettante.

Il documento, infatti, contiene una dicitura che dice che per visualizzare il testo bisogna abilitare le macro e fornisce le istruzioni per farlo. Non è vero: abilitando l’esecuzione delle macro si attiva l’installazione del malware. Cestinate il messaggio senza aprire l’allegato e senza abilitare le macro e sarete a posto.

Retefe (documentato qui da Govcert.ch) circola almeno dal 2013 e si evolve man mano. Esiste anche in versione per Mac e Android, e usa una complessa serie di trucchi informatici per modificare la configurazione del computer e intercettare i dati delle transazioni bancarie.

Se ricevete questo genere di trappola, segnalatelo presso Antiphishing.ch.

Attention: Miscreants are currently sending out fake emails pretending to come from @FlySWISS, trying to infect Swiss citizens with eBanking Trojan "Retefe".— GovCERT.ch (@GovCERT_CH) 27 febbraio 2018

Help us and report suspect emails to https://t.co/EQYuk9dEOW pic.twitter.com/yfRg9CShIK

Lo schema della truffa è abbastanza classico, ma non manca mai di fare vittime: il messaggio-trappola parla di una prenotazione di un volo con la Swiss International Air Lines e include un allegato Word che a prima vista sembra la documentazione della prenotazione ma in realtà è infettante.

Il documento, infatti, contiene una dicitura che dice che per visualizzare il testo bisogna abilitare le macro e fornisce le istruzioni per farlo. Non è vero: abilitando l’esecuzione delle macro si attiva l’installazione del malware. Cestinate il messaggio senza aprire l’allegato e senza abilitare le macro e sarete a posto.

Retefe (documentato qui da Govcert.ch) circola almeno dal 2013 e si evolve man mano. Esiste anche in versione per Mac e Android, e usa una complessa serie di trucchi informatici per modificare la configurazione del computer e intercettare i dati delle transazioni bancarie.

Se ricevete questo genere di trappola, segnalatelo presso Antiphishing.ch.

Tornano i truffatori telefonici del “servizio clienti Microsoft”

A quanto pare i truffatori del finto “servizio clienti Microsoft” sono tornati e stanno facendo il giro della Svizzera, tentando numeri telefonici a casaccio, compreso il mio.

Il 26 febbraio scorso alle 9:26 ho ricevuto una chiamata apparentemente proveniente dal numero svizzero 0487533572: una voce di donna, in inglese con forte accento indiano, mi ha avvisato che (a suo dire) il mio computer Windows era infetto, secondo il copione classico. Questa è la registrazione della chiamata. Ero in auto e quasi a destinazione, per cui non l’ho potuta trattenere a lungo.

Valgono le consuete raccomandazioni: non seguite mai le istruzioni che vi danno per telefono, ma fatevi dare nomi e cognomi, prendete nota del numero del chiamante e poi segnalate il tentativo di truffa all’apposito servizio (vero) di Microsoft:

https://www.microsoft.com/en-us/reportascam

MELANI, la Centrale d’annuncio e d’analisi per la sicurezza dell’informazione della Svizzera, ha predisposto una pagina informativa apposita.

Soprattutto avvisate familiari e colleghi che potrebbero abboccare a questo genere di trappola.

Il 26 febbraio scorso alle 9:26 ho ricevuto una chiamata apparentemente proveniente dal numero svizzero 0487533572: una voce di donna, in inglese con forte accento indiano, mi ha avvisato che (a suo dire) il mio computer Windows era infetto, secondo il copione classico. Questa è la registrazione della chiamata. Ero in auto e quasi a destinazione, per cui non l’ho potuta trattenere a lungo.

Valgono le consuete raccomandazioni: non seguite mai le istruzioni che vi danno per telefono, ma fatevi dare nomi e cognomi, prendete nota del numero del chiamante e poi segnalate il tentativo di truffa all’apposito servizio (vero) di Microsoft:

https://www.microsoft.com/en-us/reportascam

MELANI, la Centrale d’annuncio e d’analisi per la sicurezza dell’informazione della Svizzera, ha predisposto una pagina informativa apposita.

Soprattutto avvisate familiari e colleghi che potrebbero abboccare a questo genere di trappola.

Sega Epic Fail: la demo del gioco conteneva l’intero gioco

Ultimo aggiornamento: 2018/03/02 10:45.

Il debutto di Yakuza 6: The Song of Life, distribuito pochi giorni fa per la PlayStation 4 in anteprima in Giappone da parte di Sega, è andato leggermente storto. Perlomeno dal punto di vista del produttore del gioco.

Come racconta Ars Technica, la versione demo di Yakuza 6 infatti conteneva per errore tutti i dati necessari per avere il gioco completo invece di avere accesso soltanto al primo capitolo, come era nelle intenzioni di Sega. Lo hanno scoperto, immagino con molto piacere, alcuni giocatori, che hanno poi diffuso online la notizia.

Sega ha rimosso dai PlayStation Store regionali la demo difettosa nel giro di poche ore e ha chiesto scusa per l’inconveniente. Chi ha già scaricato la demo (30 GB) ha ancora accesso al gioco completo, stando alle segnalazioni online, e Sega ha dichiarato che i save file prodotti con la demo saranno validi anche per la versione completa finale e ufficiale.

Il debutto di Yakuza 6: The Song of Life, distribuito pochi giorni fa per la PlayStation 4 in anteprima in Giappone da parte di Sega, è andato leggermente storto. Perlomeno dal punto di vista del produttore del gioco.

Come racconta Ars Technica, la versione demo di Yakuza 6 infatti conteneva per errore tutti i dati necessari per avere il gioco completo invece di avere accesso soltanto al primo capitolo, come era nelle intenzioni di Sega. Lo hanno scoperto, immagino con molto piacere, alcuni giocatori, che hanno poi diffuso online la notizia.

Sega ha rimosso dai PlayStation Store regionali la demo difettosa nel giro di poche ore e ha chiesto scusa per l’inconveniente. Chi ha già scaricato la demo (30 GB) ha ancora accesso al gioco completo, stando alle segnalazioni online, e Sega ha dichiarato che i save file prodotti con la demo saranno validi anche per la versione completa finale e ufficiale.

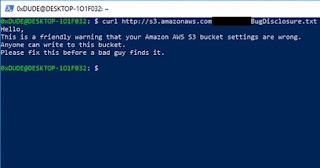

Buonanotte al secchio. Nel senso di bucket Amazon scrivibili da chiunque

|

| Credit: Victor Gevers. |

È quello che stanno scoprendo amaramente le tante aziende e organizzazioni governative che usano i servizi cloud di Amazon, i cosiddetti Amazon Web Services, per mettervi i propri dati. È un sistema potente e flessibile, ma bisogna saperlo usare. A quanto pare molti responsabili informatici non hanno studiato come si usa, perché hanno impostato questi servizi, denominati in gergo bucket (secchio), in modo che possano essere letti da chiunque. E in alcuni casi anche scritti dal primo che passa.

Non è colpa di Amazon, ma dei suoi clienti incompetenti. Clienti con nomi come Uber, Dow Jones, FedEx e persino il Pentagono, che hanno lasciato bene in vista i propri dati in questo modo, come raccontano WeLiveSecurity e la BBC. Secondo i dati della società di sicurezza francese HTTPCS, 1 bucket su 50 non è protetto contro la scrittura.

Mi è stato segnalato, per esempio, un noto canale satellitare europeo che ha la guida TV su Amazon Web Services scrivibile da chiunque. Far comparire qualcos’altro al posto delle immagini di Peppa Pig sarebbe un gioco da ragazzi.

|

| ****.s3.amazonaws.com/admin/server/php/files/peppa3.jpg |

Gli hacker buoni hanno fatto il possibile, lasciando messaggi di avvertimento nei bucket vulnerabili, ma in molti casi sono rimasti inascoltati. Alcuni esperti di sicurezza hanno contattato le organizzazioni maldestre per avvisarle, ma non sempre sono stati capiti e in alcuni casi rischiano anche ritorsioni legali (che è come rischiare una denuncia perché hai guardato in casa di qualcuno attraverso la finestra, hai visto che c’era un incendio e hai avvisato il proprietario).

Altri hanno preferito creare siti Web come Buckhacker (attualmente offline), che è una sorta di Google per i bucket aperti, in modo da portare il problema all’attenzione dei media.

Il guaio di queste vulnerabilità è che i dati messi a disposizione di chiunque sono spesso i nostri e sono un bersaglio ghiotto e facile per qualunque criminale. Immaginate qualcuno che cancella tutti i dati di un’azienda o di un’agenzia governativa, oppure li blocca con una password che verrà fornita solo in cambio di un riscatto. Se la vostra organizzazione usa gli Amazon Web Services, date un’occhiata alle impostazioni. Amazon ha allestito uno strumento apposito che facilita questo controllo.

Fonte aggiuntiva: Bitdefender.

Labels:

Amazon,

cloud,

disastri informatici,

falle di sicurezza,

ReteTreRSI

2018/03/01

Repubblica mette online un’insalata di parole spacciandola per un articolo

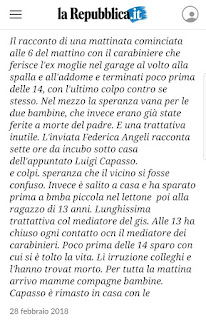

“Il racconto di una mattinata cominciata alle 6 del mattino con il carabiniere che ferisce l'ex moglie nel garage al volto alla spalla e all'addome e terminati poco prima delle 14, con l'ultimo colpo contro se stesso. Nel mezzo la speranza vana per le due bambine, che invece erano già state ferite a morte del padre. E una trattativa inutile. L'inviata Federica Angeli racconta sette ore da incubo sotto casa dell'appuntato Luigi Capasso. e colpi. speranza che il vicino si fosse confuso. Invece è salito a casa e ha sparato prima a bmba piccola nel lettone poi alla ragazzo di 13 anni. Lunghissima trattattiva col mediatore del gis. Alle 13 ha chiuso ogni contatto ocn il mediatore dei carabinieri. Poco prima delle 14 sparo con cui si è tolto la vita. Lì irruzione colleghi e l'hanno trovat morto. Per tutta la mattina arrivo mamme compagne bambine. Capasso è rimasto in casa con le”.

Questo è quello che secondo Repubblica è un testo pubblicabile (e pubblicato) come articolo. Sì, l’ho trascritto fedelmente. Non è più online su Repubblica, ma se ne trovano ancora tracce nella cache di Google.

Forse non è neanche più giornalismo spazzatura, ma siamo al fallimento totale del processo redazionale, per cui può finire online qualunque porcheria.

Ho chiesto chiarimenti a Repubblica:

Per ora ho ricevuto solo un eloquente silenzio.

Ringrazio @Grammarnaziit per la segnalazione. Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Questo è quello che secondo Repubblica è un testo pubblicabile (e pubblicato) come articolo. Sì, l’ho trascritto fedelmente. Non è più online su Repubblica, ma se ne trovano ancora tracce nella cache di Google.

Forse non è neanche più giornalismo spazzatura, ma siamo al fallimento totale del processo redazionale, per cui può finire online qualunque porcheria.

Ho chiesto chiarimenti a Repubblica:

C'è qualcun altro che ha uno screenshot o una copia cache di questo scempio segnalato da @GrammarNaziIT ? @mariocalabresi, mi conferma che è uscito in questa forma e poi è stato rimosso? Grazie. https://t.co/3UcgHh66JJ— Paolo Attivissimo (@disinformatico) March 1, 2018

Per ora ho ricevuto solo un eloquente silenzio.

Ringrazio @Grammarnaziit per la segnalazione. Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

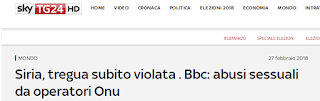

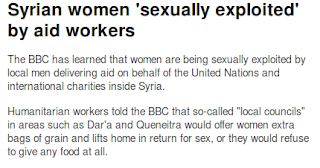

No, la BBC non ha detto che gli operatori ONU abusano delle donne in Siria

|

| Fonte: Sky TG24 / Archive.is. |

Quasi tutte le testate che hanno pubblicato la notizia errata hanno citato la fonte, che è un servizio della BBC, quindi con un alto livello di credibilità. La citazione ha comprensibilmente dato ai lettori e agli spettatori l’impressione che non ci potesse essere alcun dubbio di autenticità.

Ma andando a recuperare questa fonte emerge che il testo originale della notizia non parla affatto di “operatori dell’ONU”, ma di “uomini del posto che consegnavano gli aiuti per conto delle Nazioni Unite e di organizzazioni di beneficenza internazionali in Siria”. La BBC precisa che sono stati proprio gli operatori dell’ONU a denunciare questi abusi. Questi “uomini del posto” hanno il controllo politico delle aree bisognose di questi aiuti e il personale dell’ONU deve per forza passare tramite loro.

|

| Fonte: BBC. |

C'è una grande differenza fra accusare di abusi contro le donne il personale dell’ONU e le persone del posto, ma questa differenza si è persa nella traduzione dall’inglese da parte di chi ha riportato la notizia in italiano. In altre parole, la notizia falsa è nata per un errore di chi l’ha tradotta.

Ma come è possibile che tutte le testate giornalistiche in italiano abbiano commesso lo stesso errore? In teoria ognuna dovrebbe attingere alla fonte originale, tradursela e poi scrivere il proprio articolo o servizio, ma la realtà della produzione giornalistica è molto differente dalla teoria.

In moltissime redazioni si pratica infatti il cosiddetto “giornalismo copiaincolla”: non si va alla fonte originale, ma si copia e si incolla il testo di qualche agenzia di stampa (o, in alcuni casi, di qualche testata concorrente), gli si aggiunge qualche aggettivo e qualche considerazione generale, e il lavoro è fatto. I moderni mezzi informatici rendono questo copia-e-incolla estremamente semplice e conveniente, e la tentazione di usarli senza fare i controlli che invece sarebbero necessari è sempre molto forte per via della fretta e della pressione di pubblicare.

Il risultato è che se un giornalista o un’agenzia di stampa sbaglia e tutti copiano da lì, l’errore si propaga. I lettori, poi, vedono la stessa notizia ripetuta da varie fonti apparentemente indipendenti e quindi credono che sia autentica e verificata, anche se in realtà non è vera o è gravemente travisata, come nel caso della notizia sugli abusi contro le donne in Siria.

Conoscere questi meccanismi di produzione delle notizie è utile per non incappare in fake news come questa; conoscere le altre lingue, in particolare l’inglese, per poter andare alla fonte originale di una notizia è un antidoto prezioso a questo genere di errore a catena, sia come lettori, sia come giornalisti. In un mondo perfetto questo controllo da parte dei lettori non dovrebbe essere necessario, ma i fatti dimostrano, purtroppo, che anche il giornalismo contribuisce alle fake news e quindi occorre difendersi.

Questo articolo è basato sul testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu dell’1 marzo 2018.

Iscriviti a:

Post (Atom)