Il 14 ottobre sono stato ospite di Filo diretto, il programma condotto da Carlotta Gallino, per parlare di truffe via Internet insieme a Laura Tarchini, responsabile per la comunicazione di Pro Senectute Ticino e Moesano. Io arrivo a 16:00.

Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2020/10/12

Perché Immuni, Swisscovid e le altre app anti-coronavirus chiedono di attivare il GPS su Android? Lo spiegone

Ultimo aggiornamento: 2020/10/12 21:00.

Rispondo a una domanda-tormentone che continua ad arrivarmi: se le app anti-Covid come Immuni e SwissCovid dicono di non fare tracciamento di posizione, come mai su Android chiedono di attivare la geolocalizzazione? E se attivano la geolocalizzazione, mi accendono il GPS e quindi si consuma di più la batteria?

Risposta breve: perché Android è fatto così. Per poter usare il Bluetooth come scanner, Android deve chiedere di attivare la geolocalizzazione, ma in realtà le app anti-Covid non la usano. Soprattutto non usano il GPS e quindi i consumi non aumentano. Fine della storia.

---

Risposta dettagliata: perché su Android, per attivare la scansione Bluetooth usata dalle app anti-Covid per rilevare la vicinanza di altri telefonini dotati di queste app bisogna attivare la funzione generale di geolocalizzazione, che usa non solo il GPS ma anche Bluetooth e Wi-Fi. È una questione tecnica ben nota, introdotta nella versione 6 di Android a protezione degli utenti e risolta diversamente nella versione 11. Comunque queste app anti-Covid non usano la geolocalizzazione: non vi hanno accesso. Pertanto non attivano il modulo GPS del telefono e quindi non aumentano il consumo di batteria del telefonino.

La Guida di Android di Google spiega la questione qui, nella sezione intitolata appunto Perché l'impostazione Geolocalizzazione del telefono deve essere attiva (grassetto aggiunto da me):

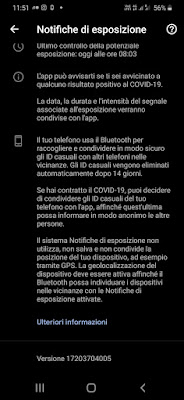

La tecnologia Notifiche di esposizione usa la scansione Bluetooth per capire quali dispositivi sono vicini l'uno all'altro. Sui telefoni con versioni del sistema operativo Android dalla 6.0 alla 10, il sistema Notifiche di esposizione utilizza la scansione Bluetooth. Affinché la scansione Bluetooth funzioni, l'impostazione Geolocalizzazione del dispositivo deve essere attiva per tutte le app, non solo per quelle create con il sistema Notifiche di esposizione.

Google e Apple hanno integrato delle misure di sicurezza per garantire che le app di tracciamento dei contatti governative create con il sistema SNE non possano dedurre la tua posizione. A tale scopo viene usata la rotazione degli ID casuali assegnati al tuo dispositivo affinché non sia possibile tracciare il tuo singolo dispositivo. Gli ID casuali non contengono informazioni sulla tua posizione quando vengono scambiati con altri dispositivi nel sistema.

“Attiva” non significa “usata”: significa “disponibile”. Android la offre, ma se l’utente non autorizza la singola app a usare la geolocalizzazione, o se il sistema vieta a un’app di usarla, l’app non può usarla.

Il concetto è spiegato su HDBlog.it dagli sviluppatori di Bending Spoons, l’azienda che ha creato Immuni:

Sugli smartphone Android, a causa di una limitazione del sistema operativo, il servizio di geolocalizzazione deve essere abilitato per permettere al sistema di notifiche di esposizione di Google di cercare segnali Bluetooth Low Energy e salvare i codici casuali degli smartphone degli utenti che si trovano lì vicini. Tuttavia, come si può vedere dalla lista di permessi richiesti da Immuni, l'app non è autorizzata ad accedere ad alcun dato di geolocalizzazione (inclusi i dati del GPS) e non può quindi sapere dove si trova l’utente.

La guida di Android presente sugli smartphone precisa che “sui telefoni con Android 11 non è necessario attivare l’impostazione Geolocalizzazione del telefono” e spiega di nuovo la necessità di tenere attiva la localizzazione nelle versioni precedenti di Android:

Il sistema Notifiche di esposizione non utilizza, non salva e non condivide la posizione del tuo dispositivo, ad esempio tramite GPS. La localizzazione del dispositivo deve essere attiva affinché il Bluetooth possa individuare i dispositivi nelle vicinanze con le Notifiche di esposizione attivate.

Screenshot:

La Guida di Android dice inoltre (grassetto aggiunto da me):

Il sistema Notifiche di esposizione non raccoglie e non utilizza i dati sulla posizione del dispositivo. Usa il Bluetooth per rilevare se ci sono due dispositivi vicini, senza rivelare informazioni sulla loro posizione.

Inoltre, l'app dell'autorità per la salute pubblica non è autorizzata a usare la posizione del tuo telefono o a monitorare la tua posizione in background.

E aggiunge: ”Il sistema Notifiche di esposizione non usa la posizione del dispositivo e abbiamo impedito alle app delle autorità per la salute pubblica che usano il sistema SNE di richiedere l'accesso alla posizione del dispositivo”.

Insomma: come detto da tutte le fonti in tutte le salse, la geolocalizzazione non viene usata dalle app anti-Covid. Quindi niente panico.

Potete verificarlo personalmente. Se avete Android 10, andate nelle Impostazioni di Android e procedete come segue (altre versioni di Android possono avere menu leggermente differenti).

- Scegliete Posizione - Autorizzazioni applicazione: vedrete quali app hanno accesso alla posizione: Immuni (o SwissCovid) non c’è.

- Scegliete Applicazioni - Immuni (o SwissCovid) - Autorizzazioni: noterete la dicitura Nessuna autorizzazione richiesta.

Le app anti-Covid non possono sapere dove siete e quindi preoccuparsi di essere spiati dallo stato tramite queste app non ha senso.

Ma un momento: Google potrebbe farlo, si obietta, per esempio tramite i Play Services e la localizzazione basata non su GPS ma sui Bluetooth e Wi-Fi visibili nelle vicinanze. In tal caso, se volete prevenire anche questa possibilità, potete disattivare la funzione di localizzazione tramite Bluetooth e Wi-Fi andando in Impostazioni - Posizione - Migliora precisione e disattivando Scansione Wi-Fi e Scansione Bluetooth.

Se invece volete sapere quali app stanno consumando più energia, potete andare in Impostazioni - Assistenza dispositivo - Batteria - Uso batteria. Magari scoprirete qual è l’app che realmente vi stia prosciugando la batteria.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2020/10/11

Immuni, citare il numero di download è “privo di senso”. Lo dice la documentazione dell’app

Ultimo aggiornamento: 2020/10/11 15:35.

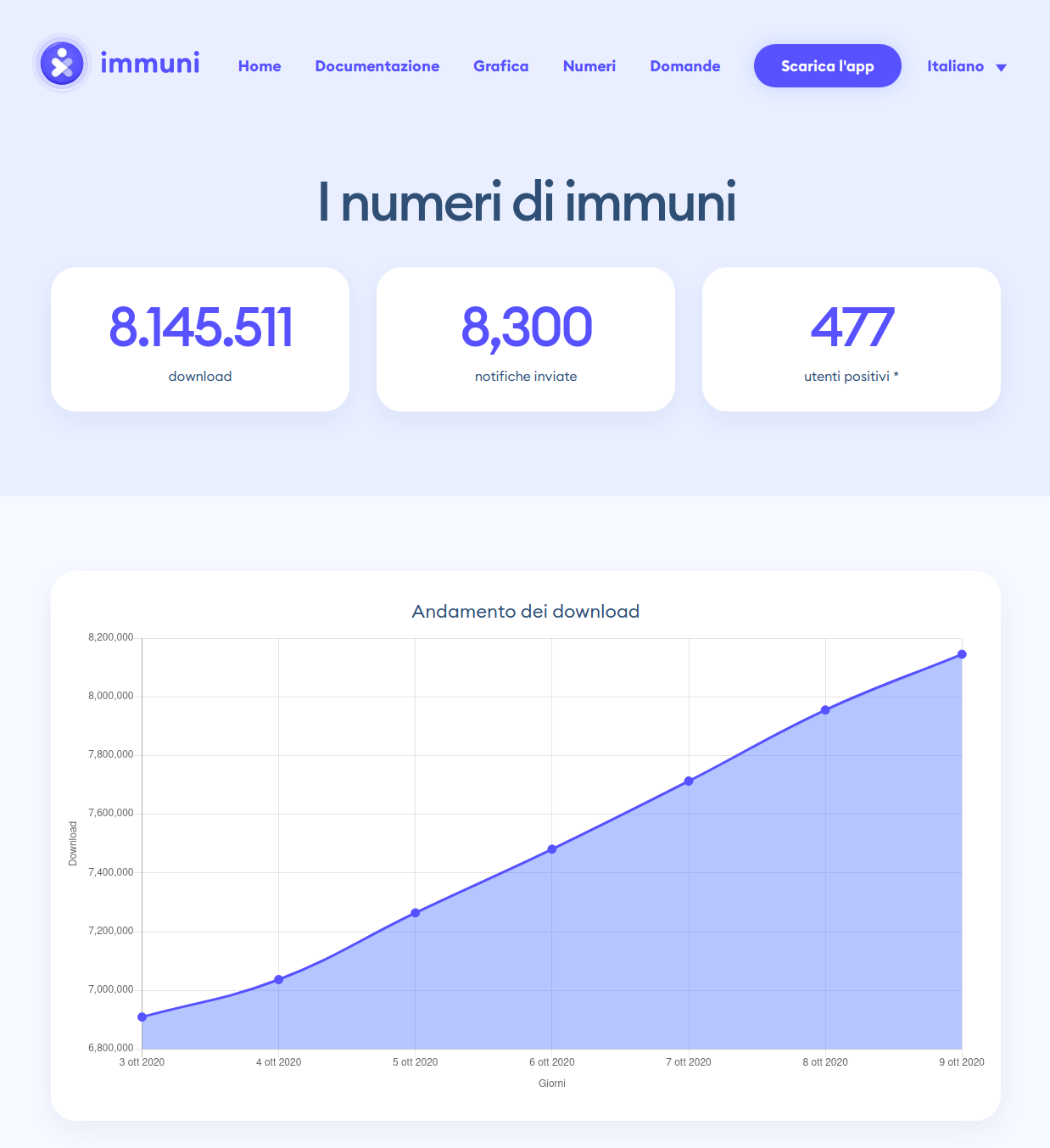

C’è una pagina del sito Immuni che elenca i numeri salienti di quest’app anti-coronavirus, forniti dal Ministero della Salute: al 9 ottobre, dichiara 8.145.511 scaricamenti, 8300 notifiche inviate e 477 utenti positivi. L’account Twitter di Immuni ha festeggiato la tappa degli 8 milioni di download con una certa enfasi.

In realtà siamo a 8.14 milioni, ma è difficile rimanere al passo con tutti i cittadini che hanno deciso di proteggere i loro cari e il Paese 🇮🇹 scaricando #immuni 😉👍 pic.twitter.com/h0XkZggkqo

— Immuni App (@immuni_app) October 10, 2020

Anche ANSA ne ha parlato come se si trattasse di una tappa importante. E sicuramente le app anti-coronavirus sono un elemento utilissimo per interrompere la catena dei contagi. Ma i trionfalismi basati su dati sbagliati vanno smascherati.

Infatti scaricamenti non significa necessariamente installazioni attive: un utente può aver scaricato l’app e poi averla rimossa, può averla installata senza attivarla, oppure ancora può averla scaricata più volte, per esempio quando ha cambiato smartphone.

Non solo: la documentazione pubblica di Immuni dichiara esplicitamente che il numero degli scaricamenti è una “misura in gran parte priva di significato” (“number of downloads—a largely meaningless metric”). Ringrazio @Clodo76 ed @ebobferraris per la segnalazione di questa precisazione.

In altre parole, esultare per il numero di download è solo propaganda. Quello che serve realmente sapere è il numero delle installazioni realmente attive.

----

Ma come si fa a sapere quante sono realmente le installazioni attive e quindi quanto è realmente diffusa fra la popolazione quest’app? Considerato che l’app è iper-rispettosa della privacy, come si potrebbe sapere quante persone davvero la usano? Il modo c’è.

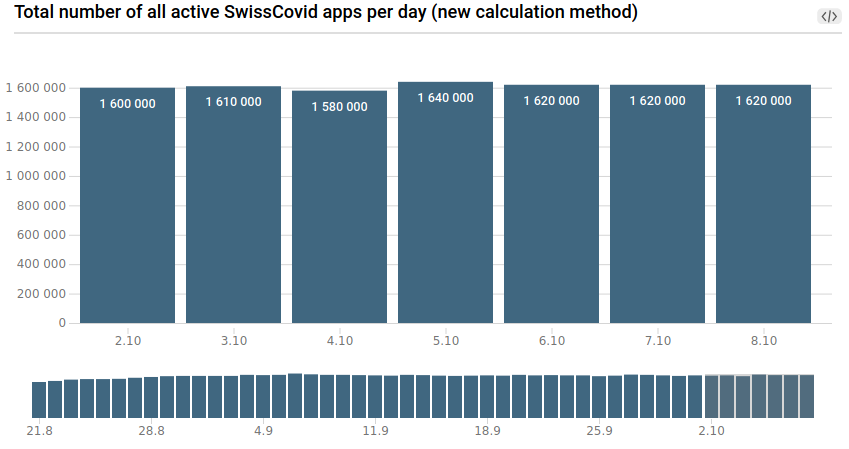

In Svizzera, dove vivo, sono disponibili anche i dati delle installazioni attive dell’app equivalente, SwissCovid, sul sito dell’Ufficio Federale di Statistica. Questi dati sono indicati separatamente dai download, e questo consente di notare che la differenza fra download e installazioni attive è notevole: in Svizzera ci sono stati circa 2.438.000 scaricamenti, ma le installazioni attive sono circa 800.000 in meno.

La stessa pagina dell’UFS spiega il metodo usato: statisticamente ogni cinque giorni, ogni app installata invia una richiesta fittizia al sistema di tracciamento di prossimità.

Until 22nd July 2020, the calculation of the number of active SwissCovid apps was based on the app’s automatic contact with the proximity tracing system to update configuration data. This automatic contact takes place several times a day, enabling the number of active apps per day to be calculated. This number largely corresponds with the number of users of the app but may be lower for technical reasons. This is the case, for example, if apps are not permanently active or when mobile phones are switched off or are not connected to a network.

Since 23rd July 2020, the calculated number of active SwissCovid apps is based on active apps making a dummy request to the proximity tracing system statistically once every five days.

These dummy requests are used to ensure data protection so that users who enter a covid code cannot be identified. The number of dummy requests provides a basis for calculating the number of active apps. This method is more robust than the method based on automatic contact to update the configuration.

Maggiori dettagli sono disponibili nel documento PDF apposito, in inglese, francese e tedesco.

La documentazione pubblica di Immuni dice che una stima analoga a quella offerta in Svizzera è possibile (grassetto aggiunto da me; notate la citazione dei dummy upload):

[...] some data on device activity and exposure notifications may be collected and uploaded. These data include:

- Whether the device runs iOS or Android

- Whether permission to leverage the Apple and Google Exposure Notification framework is granted

- Whether the device’s Bluetooth is enabled

- Whether permission to send local notifications is granted

- Whether the user was notified of a risky exposure after the last exposure detection (i.e., after the app has downloaded new temporary exposure keys from the server and detected if the user has been exposed to SARS-CoV-2-positive users)

- The date on which the last risky exposure took place, if any

The upload may take place after an exposure detection has been completed. The operational information is uploaded automatically.

To protect user privacy, the data are uploaded without requiring the user to authenticate in any way (e.g., no phone number or email verification). Moreover, traffic analysis is obstructed by dummy uploads.

Thanks to these data, it is possible to estimate the level of the app’s adoption across the country, not just measured by number of downloads—a largely meaningless metric—but by devices that are actually working properly.

Ho chiesto all’account Twitter di Immuni se esiste qualcosa di analogo al conteggio svizzero (nella fretta ho dimenticato un punto interrogativo, lo so).

@immuni_app Sono disponibili i dati sulle installazioni attive, non sui download? E se sì, come vengono calcolate. Linko l'esempio equivalente svizzero: https://t.co/2LBLE8MONs.

— Paolo Attivissimo (@disinformatico) October 11, 2020

In attesa di questo dato ben più concreto, festeggiare otto milioni di download è solo un’operazione politica di autopromozione che non ha nulla a che fare con la realtà.

Per quelli che pensano “ma dire che Immuni è stata scaricata 8 milioni di volte incoraggia a scaricarla, quindi è una sorta di ‘bugia’ a fin di bene”: no. Mentire, o gonfiare i dati, è un autogol. Immuni si regge sulla fiducia nelle istituzioni. Se le istituzioni vengono colte a mentire o alterare i fatti, questa fiducia viene minata.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2020/10/10

Puntata del Disinformatico RSI del 2020/10/09

È disponibile la puntata di ieri del Disinformatico della Radiotelevisione Svizzera, condotta da me insieme a Rosy Nervi.

Argomenti trattati:

- Arrestato per recensioni online negative di un albergo

- Bandire TikTok per motivi di sicurezza è un rischio per la sicurezza

- Dieci anni di Instagram

- Riconoscere le canzoni con Google, senza installare app

- Donald Trump e la Teoria del Green Screen

Podcast solo audio: link diretto alla puntata; link alternativo.

App RSI (iOS/Android): qui.

Video (con musica): è qui sotto.

Archivio dei video precedenti: La radio da guardare sul sito della RSI.

Buona visione e buon ascolto!

2020/10/09

Donald Trump e la Teoria del Green Screen

Un esempio forte in questo senso sta circolando a proposito del video che mostra Trump in piedi, sul prato davanti alla Casa Bianca, girato nei giorni successivi al suo annuncio di essere positivo al coronavirus: sta avendo molto successo la tesi secondo la quale il video sarebbe stato in realtà girato in studio, inserendo digitalmente Trump mediante la tecnica del green screen.

Questa tesi è proposta da account Twitter con bollino di autenticazione e un seguito notevole e ripresa da numerosi altri utenti molto popolari tra gli oppositori del presidente degli Stati Uniti, che sospettano che il video sia falso.

Gli indizi a supporto della tesi di complotto sono il fatto che Trump è inquadrato dalla vita in su, con telecamera fissa, come si fa appunto quando si usa un fondale finto, e il fatto che il movimento dello sfondo, soprattutto in alto a destra, sembra ripetersi ciclicamente, come se il fondale fosse un breve spezzone video ripetuto in loop. La tesi è che il video sarebbe falso per nascondere le reali condizioni di salute del presidente.

La Casa Bianca di Trump ci ha ormai abituato a informazioni e comunicazioni confuse e contraddittorie, ma in questo caso sono intervenuti gli esperti di effetti speciali e di falsificazioni video, come Captain Disillusion, che ha smontato la tesi di complotto con poche semplici considerazioni tecniche: prima di tutto, l’illuminazione di Trump è tipica di una scena all’aperto ed è difficilissima da ricreare in studio; poi ci sono dettagli molto accurati, come il vento che muove i capelli, il tono di voce tipico di chi parla all’aperto (difficile da assumere recitando) e il sottofondo dell’audio ambientale, che stridono con l’idea di una messinscena. E il presunto loop dello sfondo è un artefatto della compressione digitale video lossy usata dai social network, ben conosciuto dagli addetti ai lavori.

In realtà la spiegazione dell’aspetto effettivamente atipico di questo video è probabilmente più banale: Trump è stato inquadrato da notevole distanza, come precauzione sanitaria, con un teleobiettivo, e la compressione video ha falsato colori e contrasto. Ma chi vuole credere a tutti i costi al complotto, da una parte o dall’altra, non accetta queste giustificazioni.

Riconoscere le canzoni con Google, senza installare app

Dieci anni di Instagram

Vi ricordate il vecchio logo di Instagram, quello mostrato qui accanto? Sono ormai passati dieci anni dal debutto di questa app a ottobre 2010; a quell’epoca c’era soltanto la versione per iOS, e gli utenti Android dovettero aspettare quasi due anni, fino ad aprile 2012, per poter condividere foto online tramite quest’app.

Oggi può sembrare strano, ma inizialmente le foto di Instagram erano limitate al formato quadrato e non potevano superare i 640 x 640 pixel (la risoluzione dell’iPhone di allora); per arrivare alla risoluzione attuale di 1080 pixel fu necessario attendere il 2015, quando arrivarono le immagini multiple in un singolo post; le Storie arrivarono nel 2016.

Oggi e dal 2012 Instagram è di proprietà di Facebook, che sta progressivamente integrando Facebook e Instagram (e prossimamente anche WhatsApp) al livello dei messaggi: un utente di Facebook Messenger può comunicare con gli utenti di Instagram e viceversa, si possono collegare i propri account Facebook e Instagram, ed è possibile fare crossposting: per esempio condividere su Instagram un contenuto postato su Facebook e viceversa.

Attualmente Instagram conta circa un miliardo di utenti attivi su base mensile, ed è popolare soprattutto nella fascia d’età fra 18 e 34 anni, che è desideratissima dagli inserzionisti pubblicitari; in questa fascia sta eclissando la popolarità di Facebook.

La fusione di Facebook e Instagram è quindi una buona strategia per semplificare le comunicazioni degli utenti e per raccogliere più dati vendibili sulle loro abitudini, sui loro interessi e sulle loro reti di contatti, amici e conoscenti. Ma all’orizzonte si profilano già possibili successori e alternative, come TikTok e Discord.

Bandire TikTok per motivi di sicurezza è un rischio per la sicurezza

Il governo degli Stati Uniti accusa TikTok, il popolarissimo social network di proprietà della cinese Bytedance, di essere un rischio per la sicurezza dei cittadini statunitensi, perché raccoglie dati personali, e vuole quindi bandirlo. Lo stesso vale per un’altra app cinese, WeChat di Tencent.

Ad agosto il presidente Trump ha firmato un executive order, ossia un provvedimento legislativo presidenziale, che in sostanza obbliga TikTok a vendere la propria attività statunitense a un’azienda nazionale; se non lo fa, le sue transazioni negli Stati Uniti verranno bloccate. La questione è ora in mano alle autorità giudiziarie del paese e procede a colpi di rinvii e appelli.

Un ban di TikTok comporterebbe la scomparsa della sua app dagli store ufficiali, ma non necessariamente dagli smartphone degli utenti, e questo è concretamente un rischio di sicurezza peggiore degli imprecisati e non documentati rischi per la sicurezza nazionale asseriti dal governo statunitense.

Bandire un’app, infatti, significa che chi decide di tenerla sul proprio smartphone non può più aggiornarla in modo ufficiale e quindi non può ricevere le correzioni che ne sistemano i difetti e ne migliorano la sicurezza.

Significa anche che gli utenti che vogliono continuare a usare l’app, o la vogliono installare su un nuovo dispositivo, saranno indotti a cercarla nei siti “alternativi” di scaricamento, con il rischio di installare versioni alterate o infettanti dell’app o addirittura delle app completamente differenti che ne scimmiottano il nome e il logo. Queste app fasulle sono uno dei canali preferiti di diffusione di malware da parte dei criminali informatici.

Non è teoria: TikTok e altre applicazioni sono già state oggetto di blocco in India, ma gli utenti non hanno affatto lasciato la piattaforma e quindi oggi ci sono centinaia di milioni di persone che usano un’app priva di aggiornamenti correttivi.

Arrestato per recensioni online negative di un albergo

Le parole sono pietre, si dice spesso, ma in alcuni casi le parole sono manette. Una persona è stata arrestata in Thailandia per una recensione di un albergo su TripAdvisor, ritenuta diffamatoria.

Wesley Barnes, un cittadino americano che lavora in Thailandia, ha postato su TripAdvisor diverse recensioni negative del Sea View Resort, sull’isola di Koh Chang, dove era stato di recente.

L’albergo ha avviato una causa per diffamazione, che è culminata in una “sessione di mediazione”, supervisionata dalla polizia, al termine della quale l’hotel ha dichiarato che ritirerà la propria azione legale se il signor Barnes farà una dichiarazione di scuse all’albergo e all’ente turistico thailandese e darà spiegazioni all’ambasciata statunitense.

Il recensore improvvisato rischiava fino a due anni di carcere sulla base delle leggi locali contro la diffamazione, che sono piuttosto severe.

Insomma, valutate bene il contenuto delle vostre recensioni online, perché possono costarvi caro e rovinare una vacanza. E anche senza arrivare a questi estremi, una serie di recensioni negative fasulle può causare fortissimi danni a qualunque albergo, in un momento in cui il settore turistico è particolarmente sofferente.

Fonte: BBC.

2020/10/04

Vi siete mai imbattuti in un caso di furto automatico di PIN di validazione acquisti online?

|

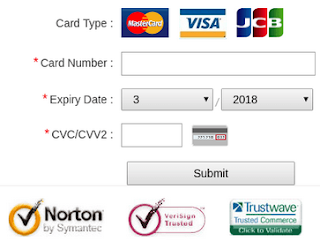

| Immagine esemplificativa. Credit: Fortinet. |

Ultimo aggiornamento: 2020/10/06 4:10.

Ho a che fare con un caso insolito di furto di denaro tramite carta di credito. La vittima è stata attirata con l’inganno su un sito di phishing, che ha visitato con il proprio iPhone (recente e aggiornato). Ha immesso nel sito il numero e il CVV della carta. Già così è una brutta situazione, lo so.

Ma il suo conto bancario è protetto da un sistema di sicurezza che include un SMS di verifica contenente un PIN usa e getta, per cui la transazione fraudolenta non può andare in porto se non viene digitato questo PIN.

Qui sta il mistero: l’SMS è arrivato alla vittima, che giura di non averlo digitato, ma la transazione è stata completata lo stesso come se il PIN fosse stato immesso manualmente. Alla società che gestisce la carta di credito risulta che il PIN sia stato immesso e quindi la transazione è andata in porto: i truffatori hanno rubato il denaro dalla carta della vittima e la banca si è rifiutata di risarcire perché stando ai suoi log la vittima ha usato l’SMS di validazione.

Subito dopo è arrivata una seconda transazione fraudolenta, con relativo PIN proveniente dalla società emettitrice della carta di credito, ma i truffatori non sono riusciti a prelevare altro denaro perché nel frattempo la società emettritrice aveva bloccato la carta.

L’ipotesi prevalente, per ora, è che il sito dei truffatori contenesse del software per leggere gli SMS ricevuti dalla vittima, forse usando la funzione OTP Autofill, come quando ci si iscrive ad alcuni social network e il PIN di autenticazione viene letto automaticamente dall’app del social network.

Se avete teorie migliori, segnalatele nei commenti. Grazie!

Stanno già arrivando le prime ipotesi:

Ho provato con l'iPhone a loggarmi su Amazon con 2F abilitato: cliccando sul campo di immissione del codice OTP dopo aver ricevuto l'SMS il codice compare più in basso, cliccandoci sopra il codice viene immesso nel campo senza doverlo digitare. pic.twitter.com/Mh3jf3dWF7

— PierGiggi (@pierchiodo) October 4, 2020

Questo è riferito a questa funzione:

— quellaltro (@ggalt5) October 5, 2020

Dai commenti cito questo articolo di Benthamsgaze che parla del Security Code AutoFill di iOS 12 e segnala la pericolosità degli SMS di autenticazione per le transazioni:

SMS based OTP, whether used for 2FA or transaction authentication, has been criticised for not being the most secure choice of technology. For example, in recent years the National Institute of Standards and Technology (NIST) initially publicly criticised SMS as a communication medium for secure authentication, labelling it as insecure and unsuitable for strong authentication. However more recently, they have softened their language and instead deprecated SMS 2FA. Yet, it’s still considered secure enough to be used for Strong Customer Authentication under the new EU Payment Service Directive 2.

[...] Examples in which Security Code AutoFill could pose a risk to online banking security include a Man-in-the-Middle attack on the user accessing online banking from Safari on their MacBook, injecting the required input field tag if necessary, or where a malicious website or app accesses the bank’s legitimate online banking service.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.