Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2019/03/15

Chat segrete? Social bloccati da filtri? Basta usare Google Docs

Se pensate che un filtro sulle app di messaggistica (da WhatsApp a Telegram a Snapchat) sia sufficiente a impedire lo scambio nascosto di messaggi online, forse state sottovalutando l’inventiva di un adolescente motivato. The Atlantic segnala infatti una tecnica che consente di chattare eludendo completamente i filtri di controllo parentale o scolastici sulle singole app. Ne parlo qui, pur sapendo di regalare ispirazione a qualcuno, perché credo che sia importante che genitori e docenti siano al corrente di questa tecnica ingegnosa e creativa.

La tecnica è questa: usare Google Docs. Docs viene usato spesso per attività collaborative a scuola, e Google non è quasi mai filtrato, a differenza dei siti dei social network, e così è possibile sfruttare la chat interna di Google Docs per scambiarsi messaggi in classe a insaputa dei docenti, che spesso non sanno neanche che esiste questa funzione di chat.

In alternativa, sempre in Google Docs si può evidenziare una frase o una parola e poi commentarla. La chat viene effettuata tramite questi commenti, magari all’interno di una copia temporanea di un documento sul quale gli studenti devono lavorare, così se qualcuno butta un occhio distrattamente sullo schermo gli sembra di vedere che gli studenti stanno lavorando sul documento. Con un clic sul pulsante Risolvi sparisce tutto.

In alternativa, viene creato un documento Docs condiviso, nel quale ciascuno scrive la propria parte della conversazione, identificandosi per esempio tramite font differenti. Alla fine si elimina il documento e tutto sparisce.

Quanto è realmente privata una conversazione del genere? Dipende. In teoria, Google ha accesso a tutto quello che viene scritto in Docs, per cui non la si può considerare realmente privata. Ma in molti casi si tratta di un livello di riservatezza sufficiente. Prudenza.

La tecnica è questa: usare Google Docs. Docs viene usato spesso per attività collaborative a scuola, e Google non è quasi mai filtrato, a differenza dei siti dei social network, e così è possibile sfruttare la chat interna di Google Docs per scambiarsi messaggi in classe a insaputa dei docenti, che spesso non sanno neanche che esiste questa funzione di chat.

In alternativa, sempre in Google Docs si può evidenziare una frase o una parola e poi commentarla. La chat viene effettuata tramite questi commenti, magari all’interno di una copia temporanea di un documento sul quale gli studenti devono lavorare, così se qualcuno butta un occhio distrattamente sullo schermo gli sembra di vedere che gli studenti stanno lavorando sul documento. Con un clic sul pulsante Risolvi sparisce tutto.

In alternativa, viene creato un documento Docs condiviso, nel quale ciascuno scrive la propria parte della conversazione, identificandosi per esempio tramite font differenti. Alla fine si elimina il documento e tutto sparisce.

Quanto è realmente privata una conversazione del genere? Dipende. In teoria, Google ha accesso a tutto quello che viene scritto in Docs, per cui non la si può considerare realmente privata. Ma in molti casi si tratta di un livello di riservatezza sufficiente. Prudenza.

Che fine fanno i nostri dati quando cancelliamo un account social?

Da un lettore del Disinformatico, Marco P., arriva una domanda che penso possa incuriosire molti: che fine fanno i nostri dati dopo la cancellazione di un account da un social network? Le nostre informazioni e i nostri metadati rimangono sui server di Facebook, Instagram o Twitter a tempo indeterminato anche dopo l'eliminazione di un account o vengono davvero cancellate senza lasciarne traccia?

Dice Marco: “Chiedo ciò perché dopo i vari scandali che hanno riguardato Facebook negli ultimi anni avevo pensato di cancellare il mio profilo, ma mi chiedo se abbia senso farlo se poi di fatto trattengono i dati degli utenti e considerando che creano persino profili fantasma di gente che non è nemmeno iscritta. Qual è il tuo consiglio?”

In teoria Facebook, come qualunque custode dei nostri dati, è tenuto a cancellarli quando non ne ha più bisogno per gestire i nostri account. Tuttavia la garanzia che i dati spariscano davvero non è assoluta, perché un errore tecnico nella cancellazione può sempre capitare, specialmente in un social network che ha avuto uno sviluppo caotico come Facebook. Ma il problema principale è che i nostri dati social esistono anche altrove: per esempio sui dispositivi degli utenti con i quali li abbiamo condivisi.

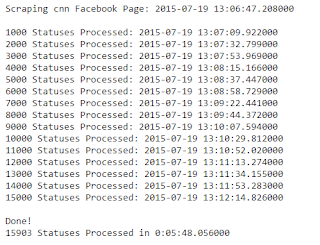

C’è anche un altro modo in cui i nostri dati social possono persistere dopo la richiesta di cancellazione: gli scraper. Si tratta di organizzazioni con vari livelli di legalità che usano programmi automatici per raccattare in massa i dati pubblicati dagli utenti nei social network e poi usarli per analisi di mercato oppure per estrarre indirizzi di mail, foto, elenchi di amici o altri dati da sfruttare per attacchi informatici.

Nonostante tutto questo, suggerirei comunque di cancellare: male non fa, e perlomeno riduce l’esposizione di contenuti sfruttabili.

Dice Marco: “Chiedo ciò perché dopo i vari scandali che hanno riguardato Facebook negli ultimi anni avevo pensato di cancellare il mio profilo, ma mi chiedo se abbia senso farlo se poi di fatto trattengono i dati degli utenti e considerando che creano persino profili fantasma di gente che non è nemmeno iscritta. Qual è il tuo consiglio?”

In teoria Facebook, come qualunque custode dei nostri dati, è tenuto a cancellarli quando non ne ha più bisogno per gestire i nostri account. Tuttavia la garanzia che i dati spariscano davvero non è assoluta, perché un errore tecnico nella cancellazione può sempre capitare, specialmente in un social network che ha avuto uno sviluppo caotico come Facebook. Ma il problema principale è che i nostri dati social esistono anche altrove: per esempio sui dispositivi degli utenti con i quali li abbiamo condivisi.

C’è anche un altro modo in cui i nostri dati social possono persistere dopo la richiesta di cancellazione: gli scraper. Si tratta di organizzazioni con vari livelli di legalità che usano programmi automatici per raccattare in massa i dati pubblicati dagli utenti nei social network e poi usarli per analisi di mercato oppure per estrarre indirizzi di mail, foto, elenchi di amici o altri dati da sfruttare per attacchi informatici.

Nonostante tutto questo, suggerirei comunque di cancellare: male non fa, e perlomeno riduce l’esposizione di contenuti sfruttabili.

Panico da blackout social

Facebook piange e Telegram ride. Per circa 14 ore Facebook è rimasto inaccessibile in buona parte del mondo. È stato il blackout più lungo nella storia di questo social network. Ora tutto è tornato a posto, ma non si sa cosa sia successo.

Facebook dice (BBC) che si è trattato di un “cambiamento di configurazione di server” che ha “innescato una serie di problemi in cascata” che hanno toccato anche WhatsApp e Instagram. Non c’è stato nessun attacco informatico, secondo l’azienda.

Per contro, Telegram, rivale di WhatsApp, ha aggiunto tre milioni di nuovi utenti nel giro di ventiquattro ore, festeggiando pubblicamente questo incremento. Il distacco fra Telegram e WhatsApp resta comunque grande: i 200 milioni di utenti dell’app di messaggistica di Pavel Durov sembrano tanti finché non si considera che WhatsApp ne ha circa un miliardo e mezzo. Tuttavia l’improvviso balzo indica che molti utenti sono prontissimi a cambiare social network e a portare con sé i propri amici, con un probabile effetto valanga.

Anche gli inserzionisti non sono contenti del blackout, perché hanno pagato Facebook per le proprie campagne pubblicitarie ma nessuno le vede. La sospensione del servizio sarebbe costata alle aziende di Zuckerberg circa 90 milioni di dollari di ricavi mancati. La BBC segnala intanto che Facebook ha perso circa 15 milioni di utenti negli Stati Uniti.

Facebook dice (BBC) che si è trattato di un “cambiamento di configurazione di server” che ha “innescato una serie di problemi in cascata” che hanno toccato anche WhatsApp e Instagram. Non c’è stato nessun attacco informatico, secondo l’azienda.

Per contro, Telegram, rivale di WhatsApp, ha aggiunto tre milioni di nuovi utenti nel giro di ventiquattro ore, festeggiando pubblicamente questo incremento. Il distacco fra Telegram e WhatsApp resta comunque grande: i 200 milioni di utenti dell’app di messaggistica di Pavel Durov sembrano tanti finché non si considera che WhatsApp ne ha circa un miliardo e mezzo. Tuttavia l’improvviso balzo indica che molti utenti sono prontissimi a cambiare social network e a portare con sé i propri amici, con un probabile effetto valanga.

Anche gli inserzionisti non sono contenti del blackout, perché hanno pagato Facebook per le proprie campagne pubblicitarie ma nessuno le vede. La sospensione del servizio sarebbe costata alle aziende di Zuckerberg circa 90 milioni di dollari di ricavi mancati. La BBC segnala intanto che Facebook ha perso circa 15 milioni di utenti negli Stati Uniti.

2019/03/14

Come mandare un SMS dalla Casa Bianca e altre truffe telefoniche

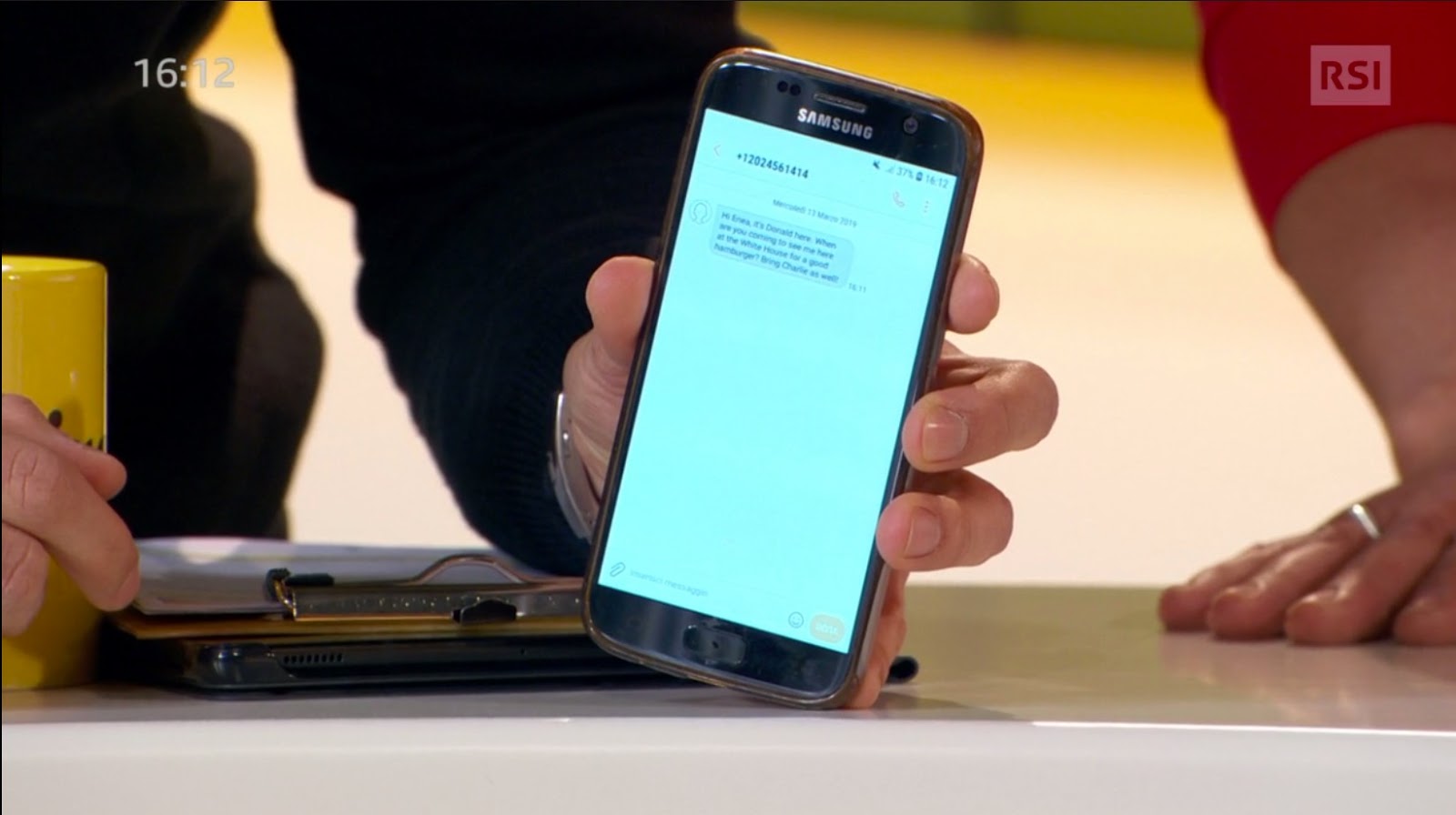

Ieri, durante la trasmissione Filo Diretto della Radiotelevisione Svizzera, ho inviato in diretta al conduttore, Enea Zuber, un SMS facendo in modo che il numero del mittente, sul suo telefonino, fosse quello della Casa Bianca (+1(202) 456-1414), con il seguente testo:

Ovviamente si tratta di un classico spoofing del numero del mittente, effettuato tramite uno dei tanti servizi disponibili online, e in questo esempio volutamente innocuo l’inganno è molto evidente. Ma se il numero di telefonino che ho simulato fosse stato quello di un amico o familiare di Enea presente nella sua rubrica telefonica, sul telefonino del conduttore sarebbe apparso anche il nome di quell’amico o familiare.

Questo rende estremamente credibile una truffa in cui per esempio il truffatore manda alla vittima un SMS spacciandosi per un familiare che è in viaggio all’estero (informazione facile da trovare grazie ai social network) e dice di essere stato derubato di tutto e di non poter pagare l’albergo, per cui ha bisogno che la vittima gli mandi subito dei soldi tramite Western Union. Le coordinate per il trasferimento di denaro sono nell’SMS e sono ovviamente quelle del conto Western Union del truffatore.

Un altro esempio: il truffatore manda un SMS imitando il numero di telefono della banca della vittima, informandola che c’è un grave problema sul suo conto, che risulta vuoto e chiedendo di richiamare l’assistenza clienti al numero indicato nel messaggio. Il numero è ovviamente quello del truffatore, che chiede alla vittima le coordinate del conto e i codici di accesso dicendo che gli servono per una verifica, e il gioco è fatto.

Se le restrizioni regionali ve lo consentono, potete vedere l’esperimento qui (da 4.21 in poi) oppure (senza restrizioni) qui, insieme a molti consigli su come difendersi dalle truffe telefoniche della giurista Katia Schober-Foletti e del giornalista Francesco Lepori.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Hi Enea, it's Donald here. When are you coming to see me here at the White House for a good hamburger? Bring Charlie as well!

Ovviamente si tratta di un classico spoofing del numero del mittente, effettuato tramite uno dei tanti servizi disponibili online, e in questo esempio volutamente innocuo l’inganno è molto evidente. Ma se il numero di telefonino che ho simulato fosse stato quello di un amico o familiare di Enea presente nella sua rubrica telefonica, sul telefonino del conduttore sarebbe apparso anche il nome di quell’amico o familiare.

Questo rende estremamente credibile una truffa in cui per esempio il truffatore manda alla vittima un SMS spacciandosi per un familiare che è in viaggio all’estero (informazione facile da trovare grazie ai social network) e dice di essere stato derubato di tutto e di non poter pagare l’albergo, per cui ha bisogno che la vittima gli mandi subito dei soldi tramite Western Union. Le coordinate per il trasferimento di denaro sono nell’SMS e sono ovviamente quelle del conto Western Union del truffatore.

Un altro esempio: il truffatore manda un SMS imitando il numero di telefono della banca della vittima, informandola che c’è un grave problema sul suo conto, che risulta vuoto e chiedendo di richiamare l’assistenza clienti al numero indicato nel messaggio. Il numero è ovviamente quello del truffatore, che chiede alla vittima le coordinate del conto e i codici di accesso dicendo che gli servono per una verifica, e il gioco è fatto.

Se le restrizioni regionali ve lo consentono, potete vedere l’esperimento qui (da 4.21 in poi) oppure (senza restrizioni) qui, insieme a molti consigli su come difendersi dalle truffe telefoniche della giurista Katia Schober-Foletti e del giornalista Francesco Lepori.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2019/03/12

Puntata del Disinformatico RSI del 2019/03/08

È disponibile lo streaming audio e video della puntata dell’8 marzo del Disinformatico della Radiotelevisione Svizzera.

È disponibile lo streaming audio e video della puntata dell’8 marzo del Disinformatico della Radiotelevisione Svizzera.La versione podcast solo audio (senza canzoni, circa 20 minuti) è scaricabile da questa sezione del sito RSI (link diretto alla puntata) oppure qui su iTunes (per dispositivi compatibili) e tramite le app RSI (iOS/Android); la versione video (canzoni incluse, circa 55 minuti) è nella sezione La radio da guardare del sito della RSI ed è incorporata qui sotto.

Buona visione e buon ascolto!

E-voting svizzero ha problemi di affidabilità: l’analisi tecnica in breve

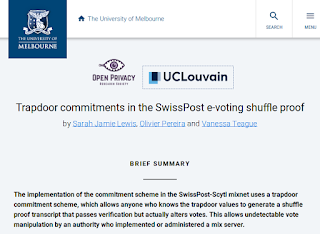

Secondo la ricerca pubblicata poco fa da Sarah Jamie Lewis, Olivier Pereira e Vanessa Teague (OpenPrivacy, UCLouvain e University of Melbourne), il sistema di voto elettronico svizzero proposto da SwissPost e oggetto di un test pubblico di sicurezza ha delle falle notevoli.

Sarebbe infatti possibile creare una “manipolazione dei voti non rilevabile”: “nel sistema SwissPost, i voti elettronici cifrati devono essere rimescolati per proteggere la riservatezza del singolo voto. Ogni server che rimescola i voti dovrebbe dimostrare che l’insieme di voti in ingresso che ha ricevuto corrisponde esattamente ai voti diversamente cifrati in uscita. Questo ha lo scopo di fornire un equivalente elettronico dell’uso pubblicamente osservabile di un’urna fisica o teca trasparente”.

I ricercatori forniscono “due esempi di come un’autorità che implementasse o amministrasse un server di rimescolamento potrebbe produrre una trascrizione che viene verificata perfettamente mentre in realtà i voti vengono manipolati.”

Aggiungono inoltre che nella loro analisi “nulla suggerisce che questo problema sia stato introdotto intenzionalmente. È totalmente compatibile con un’implementazione ingenua di un protocollo crittografico complesso da parte di persone con buone intenzioni che non hanno una piena comprensione dei suoi assunti di sicurezza e di altri dettagli importanti.”

In questo flusso di tweet, Sarah Jamie Lewis osserva che SwissPost ha dichiarato che si tratta effettivamente di un difetto e che lo si sapeva sin dal 2017, ma che Scytl (società partner del progetto) non l’aveva corretto. Ora SwissPost ha annunciato la correzione.

Si potrebbe dire che lo scopo del test pubblico del sistema di voto elettronico sia stato parzialmente raggiunto: evidenziare eventuali lacune prima che venga utilizzato. Ma è importante sottolineare che è stato raggiunto grazie al fatto che questi ricercatori non hanno rispettato i paletti inaccettabili di riservatezza proposti dal test, che richiedevano ai partecipanti al test di sottoscrivere un accordo di non pubblicazione salvo approvazione da parte di SwissPost.

La domanda, a questo punto, è come mai questi difetti del software di voto sono stati scoperti e corretti soltanto oggi, dopo anni, e da tre ricercatori esterni che si sono chinati per qualche giorni sulla questione, invece di essere rivelati dalle ripetute verifiche interne di SwissPost e Scytl. E soprattutto quanti altri errori attendono di essere scoperti.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Sarebbe infatti possibile creare una “manipolazione dei voti non rilevabile”: “nel sistema SwissPost, i voti elettronici cifrati devono essere rimescolati per proteggere la riservatezza del singolo voto. Ogni server che rimescola i voti dovrebbe dimostrare che l’insieme di voti in ingresso che ha ricevuto corrisponde esattamente ai voti diversamente cifrati in uscita. Questo ha lo scopo di fornire un equivalente elettronico dell’uso pubblicamente osservabile di un’urna fisica o teca trasparente”.

I ricercatori forniscono “due esempi di come un’autorità che implementasse o amministrasse un server di rimescolamento potrebbe produrre una trascrizione che viene verificata perfettamente mentre in realtà i voti vengono manipolati.”

Aggiungono inoltre che nella loro analisi “nulla suggerisce che questo problema sia stato introdotto intenzionalmente. È totalmente compatibile con un’implementazione ingenua di un protocollo crittografico complesso da parte di persone con buone intenzioni che non hanno una piena comprensione dei suoi assunti di sicurezza e di altri dettagli importanti.”

In questo flusso di tweet, Sarah Jamie Lewis osserva che SwissPost ha dichiarato che si tratta effettivamente di un difetto e che lo si sapeva sin dal 2017, ma che Scytl (società partner del progetto) non l’aveva corretto. Ora SwissPost ha annunciato la correzione.

Si potrebbe dire che lo scopo del test pubblico del sistema di voto elettronico sia stato parzialmente raggiunto: evidenziare eventuali lacune prima che venga utilizzato. Ma è importante sottolineare che è stato raggiunto grazie al fatto che questi ricercatori non hanno rispettato i paletti inaccettabili di riservatezza proposti dal test, che richiedevano ai partecipanti al test di sottoscrivere un accordo di non pubblicazione salvo approvazione da parte di SwissPost.

La domanda, a questo punto, è come mai questi difetti del software di voto sono stati scoperti e corretti soltanto oggi, dopo anni, e da tre ricercatori esterni che si sono chinati per qualche giorni sulla questione, invece di essere rivelati dalle ripetute verifiche interne di SwissPost e Scytl. E soprattutto quanti altri errori attendono di essere scoperti.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Internet delle Cose: antifurto “smart” per auto non è affatto smart

Questo articolo può essere ascoltato qui su Radio Inblu.

In informatica, e soprattutto nella sicurezza informatica, ci sono due regole non scritte ma fondamentali. La prima è che la parola “smart”, anche se letteralmente significa “intelligente”, deve essere capita come sinonimo di “vulnerabile”. Far diventare “smart” un oggetto lo fa diventare attaccabile. Un orologio normale non è un rischio di sicurezza: un orologio “smart”, invece, contiene dati e connessioni usabili per esempio per localizzare una persona o sapere quando è sveglia o dorme o è in intimità. I battiti del cuore e i movimenti, registrati da questi dispositivi, sanno essere molto rivelatori.

La seconda regola è che non bisogna mai vantarsi che il proprio prodotto sia “inattaccabile” o “a prova di hacker”, perché farlo è un invito a nozze per qualunque appassionato esperto che abbia voglia di divertirsi a saggiare questa presunta invulnerabilità e far fare al produttore una pessima figura pubblica.

Indovinate cos’è successo quando due aziende che vendono antifurto per auto hanno deciso di violare entrambe queste regole, introducendo un antifurto “smart” e vantandosi che era “a prova di hacker”. I ricercatori si sono scatenati e hanno dimostrato in pochissimo tempo che questi antifurto erano attaccabilissimi e anzi rendevano meno sicura l’auto rispetto agli antifurto non “smart”.

Questi antifurto, distribuiti sotto vari marchi, sono comandabili tramite smartphone e via Internet. Idea interessante, ma realizzata talmente male che tutto quello che doveva fare un aggressore era inviare un indirizzo di mail differente da quello del proprietario nei parametri passati al sito di gestione degli antifurto. Questo gli faceva ricevere un codice di reset o reimpostazione dell’account dell’antifurto e gli permetteva di prendere il controllo di questo account.

Fatto questo, poteva localizzare l’auto tramite GPS, sapere di che marca e modello si tratta (per non perdere tempo con auto che valgono poco), aprirne le serrature e persino avviarne il motore. In uno dei modelli di antifurto “smart” era anche possibile attivare i microfoni di bordo e ascoltare le conversazioni delle persone presenti nell’auto.

Un video dimostrativo, realizzato dalla società di sicurezza Pen Test Partners, mostra tutto questo e aggiunge una chicca finale: l’aggressore fa scattare l’allarme di un’auto in movimento, disorientando il conducente, che accosta, e poi gli spegne il motore, immobilizzando l’auto. Uno scenario perfetto per un’aggressione fisica.

Ma per fortuna il video è realizzato in condizioni controllate e la vittima è un collega consenziente degli esperti di sicurezza, che oltretutto si sono comportati responsabilmente e hanno già provveduto ad allertare con discrezione i fabbricanti, che hanno corretto la falla.

La morale di questa storia è chiara ma frequentemente trascurata: nella corsa verso soluzioni “smart”, che fanno sembrare all’avanguardia un prodotto, ci si dimentica spesso che la sicurezza non si ottiene a colpi di slogan e che ogni funzione in più è un appiglio in più per un aggressore. Conviene quindi adottare soluzioni semplici, con meno effetti speciali e più sostanza reale, e tenere d’occhio le recensioni degli esperti prima di fare qualunque acquisto digitale.

Fonti: The Register, Hot for Security.

In informatica, e soprattutto nella sicurezza informatica, ci sono due regole non scritte ma fondamentali. La prima è che la parola “smart”, anche se letteralmente significa “intelligente”, deve essere capita come sinonimo di “vulnerabile”. Far diventare “smart” un oggetto lo fa diventare attaccabile. Un orologio normale non è un rischio di sicurezza: un orologio “smart”, invece, contiene dati e connessioni usabili per esempio per localizzare una persona o sapere quando è sveglia o dorme o è in intimità. I battiti del cuore e i movimenti, registrati da questi dispositivi, sanno essere molto rivelatori.

La seconda regola è che non bisogna mai vantarsi che il proprio prodotto sia “inattaccabile” o “a prova di hacker”, perché farlo è un invito a nozze per qualunque appassionato esperto che abbia voglia di divertirsi a saggiare questa presunta invulnerabilità e far fare al produttore una pessima figura pubblica.

Indovinate cos’è successo quando due aziende che vendono antifurto per auto hanno deciso di violare entrambe queste regole, introducendo un antifurto “smart” e vantandosi che era “a prova di hacker”. I ricercatori si sono scatenati e hanno dimostrato in pochissimo tempo che questi antifurto erano attaccabilissimi e anzi rendevano meno sicura l’auto rispetto agli antifurto non “smart”.

Questi antifurto, distribuiti sotto vari marchi, sono comandabili tramite smartphone e via Internet. Idea interessante, ma realizzata talmente male che tutto quello che doveva fare un aggressore era inviare un indirizzo di mail differente da quello del proprietario nei parametri passati al sito di gestione degli antifurto. Questo gli faceva ricevere un codice di reset o reimpostazione dell’account dell’antifurto e gli permetteva di prendere il controllo di questo account.

Fatto questo, poteva localizzare l’auto tramite GPS, sapere di che marca e modello si tratta (per non perdere tempo con auto che valgono poco), aprirne le serrature e persino avviarne il motore. In uno dei modelli di antifurto “smart” era anche possibile attivare i microfoni di bordo e ascoltare le conversazioni delle persone presenti nell’auto.

Un video dimostrativo, realizzato dalla società di sicurezza Pen Test Partners, mostra tutto questo e aggiunge una chicca finale: l’aggressore fa scattare l’allarme di un’auto in movimento, disorientando il conducente, che accosta, e poi gli spegne il motore, immobilizzando l’auto. Uno scenario perfetto per un’aggressione fisica.

Ma per fortuna il video è realizzato in condizioni controllate e la vittima è un collega consenziente degli esperti di sicurezza, che oltretutto si sono comportati responsabilmente e hanno già provveduto ad allertare con discrezione i fabbricanti, che hanno corretto la falla.

La morale di questa storia è chiara ma frequentemente trascurata: nella corsa verso soluzioni “smart”, che fanno sembrare all’avanguardia un prodotto, ci si dimentica spesso che la sicurezza non si ottiene a colpi di slogan e che ogni funzione in più è un appiglio in più per un aggressore. Conviene quindi adottare soluzioni semplici, con meno effetti speciali e più sostanza reale, e tenere d’occhio le recensioni degli esperti prima di fare qualunque acquisto digitale.

Fonti: The Register, Hot for Security.

2019/03/10

Linkiesta e le auto elettriche: perché tante sciocchezze tecniche?

Ultimo aggiornamento: 2019/03/10 14:30.

Ultimo aggiornamento: 2019/03/10 14:30.Non so se è scoppiata una moda o se si tratta di emulazione o semplicemente di un argomento che giornalisticamente “tira”, ma ultimamente noto molti articoli allarmisti a proposito dei presunti pericoli delle auto elettriche.

Dopo le baggianate pubblicate da Difesaonline, stavolta mi state segnalando un articolo di Linkiesta.it (link intenzionalmente alterato, togliete “togliquesto” dall’URL) a firma di Marco Bentivogli (che, secondo la segnalazione di un lettore, è questo Marco Bentivogli, segretario generale metalmeccanici FIM CISL, autore anche di questo articolo di critica alle auto elettriche).

Ho salvato qui su Archive.is l’articolo de Linkiesta, così potete leggerlo senza regalare clic e visibilità.

Se volete darmi una mano a correggerne gli errori grossolani, che sono frammisti a considerazioni condivisibili, i commenti sono a vostra disposizione. Comincio io segnalandone un paio di dimensioni epiche.

...per ricaricare un auto elettrica serve una rete che sostenga i 150 kW e per quella rapida almeno i 300kW. Significa che se mettiamo sotto carica una Porsche o una Tesla di ultima generazione a Piazza Barberini oggi mandiamo in black-out elettrico diversi isolati.

Questa è una scempiaggine terroristica che si poteva benissimo evitare. Io carico senza problemi la mia auto elettrica, una piccola Peugeot iOn di seconda mano, anche a casa mia, sul mio contatore domestico. A casa mia posso caricare anche una Tesla. L’ho fatto, giusto per provare, e non è andato in blackout l’isolato.

|

| Una Tesla Model S, sotto carica sulla mia presa domestica, assorbe 11 kW. La presa è da 400 V, ma il display indica 230 V perché visualizza la tensione fra fase e neutro, mentre i 400 V sono fra fase e fase. I dettagli sono su Fuori di Tesla. |

Anche in Italia conosco proprietari di auto elettriche che caricano tranquillamente di notte, sul normale contatore domestico, senza causare blackout condominiali.

Infatti non è vero che “serve una rete che sostenga i 150 kW e per quella rapida almeno i 300kW.” Nessuna auto elettrica attualmente in commercio carica a 300 kW, tanto per cominciare, e comunque 150 kW è un valore necessario soltanto per le cariche ultrarapide, che sono una situazione rara e occasionale. La maggior parte delle auto elettriche oggi in circolazione non è neanche in grado di accettare 150 kW.

Normalmente un‘auto elettrica si carica con calma, durante la notte o nelle ore di sosta, impegnando pochi kW (la mia iOn, per esempio, non assorbe mai più di 2,3 kW sulla presa domestica). La carica ultrarapida serve soltanto durante i viaggi. E ovviamente le colonnine con questa potenza sono installate non da imbecilli che tirano una prolunga, ma da specialisti che dimensionano gli impianti in modo da non mandare “in black-out elettrico diversi isolati.”

Questo, per esempio, è il Supercharger (fino a 120 kW per auto) del Monte Ceneri, in Svizzera, in una foto che ho scattato ieri. Funziona e non ci sono blackout.

E questa è invece la stazione di ricarica gratuita dell’Ikea di Grancia, vicino a Lugano: sotto carica contemporaneamente una Tesla, la mia piccola iOn e (credo) una Zoe. Nessun blackout anche qui.

Simpatica anche quest’affermazione:

Non è la prima volta che sollecitiamo, prima la Fiat e poi la Fca a investire sulla nuova mobilità e su questo è evidente il nostro dissenso sui ritardi che la strategia di Marchionne su questo tema ha generato. Ma dal 29 novembre siamo riusciti a far cambiare strada al gruppo.

Avete letto bene. Linkiesta (o Bentivogli, come rappresentante del sindacato) si prende il merito di aver fatto cambiare la politica aziendale di un’intera casa automobilistica. Poteri forti, George Soros, fatevi da parte.

Come dimostrato da ricercatori italiani nel 2004, bastano 3 sigarette fumate in un box per generare 10 volte più PM10 di un motore diesel Euro 3 in 30 min.

Chi siano questi ricercatori italiani non si sa: peccato non includere un link alla loro ricerca. Siamo su Internet, suvvia, le fonti si possono anche citare. Tim Berners-Lee ha inventato i link apposta. Ma a parte questo, il paragone è insensato e tende a far sembrare trascurabile l’inquinamento prodotto da un motore diesel.

È insensato perché io posso anche scegliere di non essere così stupido da fumare tre sigarette in un box, ma non posso scegliere di non respirare l’aria che c’è per strada. E chiunque voglia asserire che un diesel Euro 3 acceso in un box sigillato è meno pericoloso di tre sigarette è pregato di dimostrarlo concretamente. Preferibilmente con Vigili del Fuoco e ambulanza pronto a soccorrerlo.

C’è poi da affrontare il tema della standardizzazione delle tecnologie di ricarica che richiederebbe di essere affrontata almeno a livello europeo.

Non è vero: come notato nei commenti qui sotto, a livello europeo le tecnologie di ricarica sono già standardizzate intorno a due tipi di connettore: il Tipo 2 per le auto che caricano in corrente alternata e il CCS Combo 2 per quelle che caricano in corrente continua.

Per il resto, l’articolo dice cose abbastanza sensate: per esempio, dice che non basta adottare le auto elettriche per risolvere il problema dell’inquinamento, visto che anche i riscaldamenti domestici antiquati sono un fattore molto importante nella generazione di emissioni inquinanti. Verissimo. Ma non siamo mica obbligati a fare una sola cosa per volta, come sembra suggerire l’articolo.

Non è che dobbiamo prima aspettare che siano sistemati tutti i riscaldamenti per poi passare alle auto elettriche. Possiamo fare le due cose insieme, cimentarci col problema su due fronti. Questa storia di “prima di fare X dobbiamo fare Y” suona molto come una classica scusa per non fare niente.

Chi può permettersi l’auto elettrica, di fatto, toglie dalla strada un’auto inquinante e rumorosa. Chi può cambiare riscaldamento in favore di un impianto meno inquinante riduce le emissioni per tutti. Scusate se è poco.

Scrivere “L’inquinamento delle auto a combustione è minimo rispetto a quello dei riscaldamenti: finiamola, quindi, con le mode” significa incoraggiare a ignorare il problema. Significa che chi ha i soldi per comprarsi un’auto elettrica comprerà invece un altro mega-SUV inquinante, usando come alibi dichiarazioni come quelle de Linkiesta.

Proviamo a fare meno terrorismo e più concretezza. Altrimenti, oltre all’aria inquinata, ci troveremo assediati dall’aria fritta.

Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2019/03/08

Paper.io è pericoloso? No, ma è meglio conoscerlo bene

Da una lettrice, Pascale, ricevo una richiesta a proposito di Paper.io2, successore di Paper.io, un gioco molto popolare per smartphone (qui su Google Play).

Si tratta di un gioco in sé innocuo come concezione: non ci sono spargimenti di sangue o altre situazioni di violenza ed è estremamente astratto, ma allora come mai viene classificato come “rara e/o moderata violenza”? È solo questione di classificazione prudenziale: nel dubbio, i classificatori scelgono una categoria superiore a quella che potrebbero assegnare.

Il gioco in sé non comporta problemi particolari di sicurezza informatica o privacy (anche se durante l’installazione avvisa che raccoglie dati personali, senza specificare quali) e non consente interazioni con altri giocatori.

Tuttavia è concepito per creare dipendenza, per cui va giocato ponendosi dei limiti, e il suo scopo è indurre i giocatori a guardare pubblicità, da cui deriva gran parte del profitto dell'azienda produttrice. Su Gamasutra trovate (in inglese) una sintesi dei trucchi psicologici usati per sedurre i giocatori.

Si tratta di un gioco in sé innocuo come concezione: non ci sono spargimenti di sangue o altre situazioni di violenza ed è estremamente astratto, ma allora come mai viene classificato come “rara e/o moderata violenza”? È solo questione di classificazione prudenziale: nel dubbio, i classificatori scelgono una categoria superiore a quella che potrebbero assegnare.

Il gioco in sé non comporta problemi particolari di sicurezza informatica o privacy (anche se durante l’installazione avvisa che raccoglie dati personali, senza specificare quali) e non consente interazioni con altri giocatori.

Tuttavia è concepito per creare dipendenza, per cui va giocato ponendosi dei limiti, e il suo scopo è indurre i giocatori a guardare pubblicità, da cui deriva gran parte del profitto dell'azienda produttrice. Su Gamasutra trovate (in inglese) una sintesi dei trucchi psicologici usati per sedurre i giocatori.

Password svizzere rubate, che fare? Niente panico

Molti utenti si sono preoccupati per la notizia di un nuovo grande archivio di password rubate, denominato Collection #1-5, contenente “almeno 78 conti di parlamentari federali”, quelli di migliaia di impiegati della Confederazione e dei Cantoni, e circa 3 milioni di altri account svizzeri.

Ricevo da Michela una domanda: di recente ha controllato se i suoi indirizzi di mail sono su Haveibeenpwned.com e Breachalarm.com, siti che consentono di sapere se un indirizzo è stato incluso in uno di questi archivi e quindi potrebbe essere stato violato. Quanto sono attendibili questi siti?

I siti in sé sono attendibili e gestiti responsabilmente: ma si basano su dati prodotti da criminali informatici, che non hanno necessariamente una grande attendibilità. Questi criminali, infatti, mirano a far soldi vendendo archivi di milioni di indirizzi, per cui riempiono questi archivi con dati non sempre esatti.

Il fatto che fra gli account trovati in questi archivi ci siano quelli di parlamentari federali o di membri dell'esercito non vuol dire che queste persone si siano fatte rubare i dati o le credenziali di accesso. Vuol dire semplicemente che il loro indirizzo di mail è negli archivi.

Ma per i criminali è facile raccattare gli indirizzi di mail di funzionari pubblici, visto che sono pubblicati sui rispettivi siti istituzionali, e poi abbinarli a qualcosa che somigli a una password ma che non è affatto la vera password dell’account, per gonfiare il numero di credenziali presenti nell’archivio da vendere. Lo so perché un “furto” di password analogo l’ho subito anch’io, e la password che era abbinata al mio account non era mia e non lo era mai stata.

Vale tuttavia la pena di cogliere l’occasione per ripassare e magari migliorare le proprie regole di sicurezza informatica:

Ricevo da Michela una domanda: di recente ha controllato se i suoi indirizzi di mail sono su Haveibeenpwned.com e Breachalarm.com, siti che consentono di sapere se un indirizzo è stato incluso in uno di questi archivi e quindi potrebbe essere stato violato. Quanto sono attendibili questi siti?

I siti in sé sono attendibili e gestiti responsabilmente: ma si basano su dati prodotti da criminali informatici, che non hanno necessariamente una grande attendibilità. Questi criminali, infatti, mirano a far soldi vendendo archivi di milioni di indirizzi, per cui riempiono questi archivi con dati non sempre esatti.

Il fatto che fra gli account trovati in questi archivi ci siano quelli di parlamentari federali o di membri dell'esercito non vuol dire che queste persone si siano fatte rubare i dati o le credenziali di accesso. Vuol dire semplicemente che il loro indirizzo di mail è negli archivi.

Ma per i criminali è facile raccattare gli indirizzi di mail di funzionari pubblici, visto che sono pubblicati sui rispettivi siti istituzionali, e poi abbinarli a qualcosa che somigli a una password ma che non è affatto la vera password dell’account, per gonfiare il numero di credenziali presenti nell’archivio da vendere. Lo so perché un “furto” di password analogo l’ho subito anch’io, e la password che era abbinata al mio account non era mia e non lo era mai stata.

Vale tuttavia la pena di cogliere l’occasione per ripassare e magari migliorare le proprie regole di sicurezza informatica:

- usando password lunghe

- usando password differenti per ogni servizio

- attivando l’autenticazione a due fattori

- usando un password manager di buona reputazione per gestire tutte queste password

Iscriviti a:

Post (Atom)