Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2020/07/17

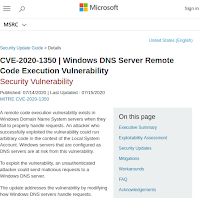

Una falla vecchia di 17 anni in Windows: turatela

La falla riguarda il DNS, o Domain Name System, vale a dire la “rubrica telefonica” di Internet che associa il nome di un sito all’indirizzo IP del server che ospita quel sito, un po’ come la vostra rubrica telefonica associa i nomi dei vostri contatti ai loro numeri telefonici.

Il problema è che la sicurezza del DNS dei computer Windows era difettosa, come ha scoperto la società di sicurezza israeliana Check Point, e questo è importante per tutti noi perché il difetto rende molto più facile per un aggressore dirottarci verso un sito falso, nel quale magari immettiamo dati personali o coordinate di carte di credito.

La falla normalmente sarebbe difficile da sfruttare, perché solitamente i server sono ben protetti e non sono esposti direttamente a Internet e quindi l’aggressore dovrebbe accedere al Wi-Fi aziendale o alla rete cablata dell’azienda bersaglio, ma la pandemia ha imposto a molte aziende dei rapidi cambi di struttura delle proprie reti che potrebbero renderle più vulnerabili.

Il difetto è classificato al massimo livello di criticità (10 su 10), tanto che il Dipartimento per la Sicurezza Interna statunitense ha ordinato alle autorità federali del paese di installare immediatamente l’aggiornamento correttivo, riguarda tutte le versioni di Windows Server dal 2008 a oggi ed è wormable, ossia propagabile automaticamente da un server all’altro, ma la buona notizia è che non è ancora stato sfruttato dagli aggressori. Una volta tanto, le guardie sono in anticipo sui ladri.

Fonti aggiuntive: Sophos, Ars Technica, Wired, Gizmodo.

2018/04/10

1.1.1.1

|

| Credit: Cloudflare. |

Il nuovo servizio di Cloudflare in pratica ci propone di usare un “traduttore” differente al posto di quello abituale, che di solito è offerto automaticamente dal nostro fornitore di accesso a Internet. Il vantaggio, dice Cloudflare, è che questo nuovo traduttore è ancora più veloce, per cui i siti si caricano più rapidamente, e soprattutto è più rispettoso della privacy, cosa che di questi tempi di certo non dà fastidio.

Infatti molti fornitori di accesso a Internet sono stati colti a vendere i dati degli utenti raccolti tramite i server DNS: in fin dei conti, chi gestisce questo servizio conosce tutti i siti che vengono visitati e quali app vengono usate dai suoi clienti, e queste sono informazioni estremamente rivendibili. Non solo: chi controlla il traduttore controlla la navigazione degli utenti. Può bloccare l’accesso a un sito dicendo che non esiste, può dirottare verso un altro sito, oppure può iniettare pubblicità e sistemi di tracciamento nei siti visitati dai suoi utenti.

Per esempio, la manipolazione di questo “traduttore” è una delle tecniche preferite per oscurare un sito e renderlo inaccessibile da uno specifico paese, per esempio dall’Italia. Cambiando traduttore, ossia impostando un server DNS differente, si elude questo oscuramento: una risorsa molto preziosa per chi viaggia all’estero oppure utilizza assiduamente i Wi-Fi degli alberghi.

Cloudflare ha una lunga tradizione di protezione degli utenti e di resistenza ai tentativi di sorveglianza e ha progettato il proprio servizio DNS 1.1.1.1 in modo che cancelli automaticamente ogni traccia delle navigazioni degli utenti dopo ventiquattro ore. Inoltre usa un nuovo protocollo, denominato DNS-over-HTTPS, che è più rispettoso della riservatezza degli utenti e rende molto più difficili le intercettazioni, le deviazioni e le sorveglianze commerciali.

Come sempre quando qualcuno offre qualcosa gratuitamente, bisogna chiedersi dove stia il suo guadagno. Cloudflare intende raccogliere dati statistici, che promette di rendere assolutamente anonimi e che saranno utili per ricerche di mercato che non consentiranno tracciamenti personalizzati o sorveglianze commerciali o governative.

Vale la pena di provarlo, se non altro per valutare la sua promessa di maggiore velocità: le istruzioni specifiche per farlo dipendono dal dispositivo che usate ma sono facilmente reperibili digitando in Google una ricerca del tipo “impostare server DNS” seguita dal nome del vostro dispositivo oppure dal sistema operativo che usa quel dispositivo.

Questo articolo è basato sul testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 10 aprile 2018. Fonti aggiuntive: BoingBoing, The Register.

2016/11/01

Antibufala: il “server segreto” di Donald Trump

Ieri Slate ha pubblicato un lungo articolo, a firma di Franklin Foer, nel quale si accusa Donald Trump di avere un server segreto con il quale comunicherebbe con la Russia, specificamente con la Alfa Bank, una delle più grandi banche commerciali del paese.

L’accusa sarebbe avvalorata dalle dichiarazioni di vari esperti informatici, che hanno studiato attentamente il traffico di dati fra questo server e Alfa Bank. Ma la storia, nonostante provenga da una testata solitamente attendibile, sta rapidamente prendendo la forma di una bufala alla quale ha dato corda anche la campagna elettorale di Hillary Clinton.

È facile perdersi nei dettagli tecnici della vicenda, in gran parte basata sui log DNS (semplificando, i registri dei contatti fra computer effettuati attraverso Internet), ma in estrema sintesi l’articolo di Slate si basa soltanto su indizi: “Quello che gli scienziati hanno raccolto non è una pistola fumante. È un insieme di indizi che non preclude in alcun modo delle spiegazioni alternative”, come dice l’articolo stesso.

Gli esperti informatici consultati e citati dall’articolo di Slate sono quasi tutti anonimi e se si leggono bene le loro dichiarazioni emerge che nessuno di loro ha confermato esplicitamente l’accusa; tutti hanno solo confermato alcuni aspetti secondari della vicenda. Uno dei pochi esperti citati per nome nell’articolo ha preso seccamente le distanze dalle conclusioni proposte.

L’analisi tecnica di Errata Security ha poi smontato pezzo per pezzo il castello di congetture di Slate. Il New York Times ha pubblicato un articolo nel quale risulta che l’FBI aveva già indagato sul presunto “server segreto” e aveva concluso che il traffico di dati poteva benissimo avere una spiegazione innocua. Il sito antibufala Snopes ha pubblicato una bella sintesi della vicenda. E The Intercept ha pubblicato uno dei messaggi inviati da questo presunto “server segreto”: una pubblicità per gli alberghi di Trump.

Il server, poi, non è neanche di Trump in senso stretto (o in senso largo): appartiene alla società di marketing Cendyn, usata da Trump dal 2007 per gestire le campagne di spam – pardon, di pubblicità – dei suoi alberghi; e la Cendyn a sua volta subappalta alla Listrak, che ospita materialmente il server in un data center di Philadelphia.

Ed è abbastanza difficile credere che Trump e soprattutto i russi scelgano, come nome del server segreto da usare per comunicazioni clandestine, proprio il nome trump-email.com.

2013/04/20

Le cose che non colsi - 2013/04/20

Dallo spazio (dalla Stazione Spaziale Internazionale) arriva questa splendida foto dell'Italia di notte (via @fragileoasis):

Una bambina recensisce Doctor Who (The Bells of St John). Lindalee è adorabile, se amate Doctor Who e conoscete l'inglese, e permette di capire come i bambini vedono questa serie che sta per celebrare cinquant'anni di vita. Santo cielo, Lindalee si ricorda la puntata meglio di me.

Si possono dirottare gli aerei col cellulare? Lo sostiene il ricercatore di sicurezza Hugo Teso durante Hack in the Box, dove presenta una demo sorprendente, ma la FAA e le agenzie per la sicurezza aerea dicono che è una bufala (BBC, InformationWeek, The Inquirer, The Register, Net-Security).

Forse Steve Jobs non rubò l'idea del Mac visitando la Xerox; la vide in TV. La Xerox è stata presa in giro per decenni per essersi fatta soffiare l'idea dell'interfaccia dello Xerox Alto (mouse, grafica, stampante laser nel 1979) facendolo vedere a un giovane Steve Jobs. Ma è emerso che l'Alto non era affatto un segreto ben custodito: c'era persino uno spot televisivo (Wired).

Come fu realizzato il Triceratops malato in Jurassic Park. Meraviglioso.

Whatsapp è sicuro? In termini di furto di dati, di furto d'identità e di spam, nel 2012 non lo era, secondo questa ricerca. Qualcuno sa come stanno le cose adesso?

Sirius, l'ufologia incontra i sostenitori delle energie esotiche alternative. C'è un complotto per nascondere il fatto che con soli sei milioni di dollari si potrebbe generare energia dal nulla – o meglio, dall'espansione dell'universo. Ma “loro” non vogliono farcelo sapere: stranamente si sono dimenticati di bloccare l'uscita del solito documentario che “rivela tutto” (recensione di Doubtful News).

Febbre da Bitcoin. Macchine ultrapotenti per generare Bitcoin. Impressionante, ma il rischio è che il costo del loro consumo di corrente superi il valore dei Bitcoin generati.

Ötzi, l'uomo dei ghiacci, era gay? The Straight Dope ha tutti i dettagli di questa diceria.

Come fa la Cina a censurare Weibo, la versione locale di Twitter, in tempo reale? Per forza bruta. 70.000 messaggi al minuto sorvegliati da un piccolo esercito di censori (Technology Review).

Malware che sfrutta gli attentati di Boston. Come previsto, la curiosità troppo morbosa viene punita da un trojan che usa come esca presunte immagini degli attentati (Naked Security).

Arriva Google Glass, come lo useremo? Male, secondo questo video umoristico: per far finta di seguire le conversazioni, per simulare di sapere più di quello che sappiamo davvero, per seguire le partite di nascosto.

Trovati pianeti molto simili alla Terra. La sonda Kepler ha trovato tre pianeti poco più grandi della Terra situati nella zona abitabile della loro stella (dove potrebbe esistere acqua allo stato liquido). Sono a 1200 anni luce da noi, nella costellazione della Lira (NASA, Slate). Siamo la prima generazione, in tutta la storia dell'umanità, che può dare una risposta scientifica alla domanda se siamo soli nell'universo. Fantastico.

2013/02/24

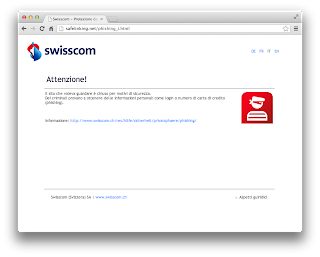

Perché Swisscom accusa Safelinking.net di phishing?

Anche a voi qualunque URL di Safelinking.net risulta bloccato o blacklistato?

Forse è un problema esclusivamente del mio provider (Bluewin/Swisscom), ma mi interessa sapere se anche altrove (in Svizzera con altri provider e all'estero) si verifica lo stesso problema, perché ho provato a chiedere lumi all'assistenza tecnica di Swisscom, ma dopo più di due settimane non ho ancora ottenuto una risposta che spieghi le ragioni del blocco dell'intero nome di dominio.

Mi sto anche chiedendo quanto questo tipo di blocco silenzioso sia esteso, anche perché all'inizio, quando mi sono accorto del problema (il 5 febbraio), Swisscom non visualizzava nessuna schermata di avviso (come fa ora e come vedete nello screenshot all'inizio di questo articolo) ma semplicemente il browser restava in attesa di una risposta dal sito che non giungeva mai. Dato che Safelinking.net è molto usato (anche) per linkare indirettamente copie di contenuti vincolati dal diritto d'autore, ho pensato a un blocco in stile blackhole relativo a questioni di copyright.

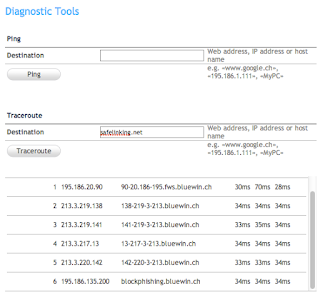

Poi ho fatto un traceroute (direttamente dal mio router, usando l'apposito diagnostico) e ho scoperto che il router (quello standard di Swisscom, impostato con i parametri di default del provider, in particolare con 195.186.4.162 e 195.186.1.162 come server DNS) routava Safelinking.net a blockphishing.bluewin.ch. Un nome molto eloquente, che oltretutto portava all'avviso che “Il sito che voleva guardare è chiuso per motivi di sicurezza. Dei criminali provano a ottenere delle informazioni personali come login o numero di carta di credito (phishing)”.

Phishing, dunque: strano, però, che venisse blacklistato l'intero dominio invece di uno specifico URL. Un approccio un po' drastico, come se un provider decidesse di bloccare gli URL shortener Bit.ly o T.co.

Con questi dati ho contattato il servizio clienti di Swisscom via Twitter (@Swisscom_care), che non ha fornito chiarimenti. Ho sollecitato il giorno successivo, anche perché altri utenti segnalavano la stessa anomalia: nessuna risposta significativa. Poi ho lasciato perdere, visto che ci avevo girato intorno con TunnelBear. Il 20 febbraio la rete Swisscom è andata in tilt in tutta la Svizzera (traceroute dal mio router) per un paio d'ore.

Con questi dati ho contattato il servizio clienti di Swisscom via Twitter (@Swisscom_care), che non ha fornito chiarimenti. Ho sollecitato il giorno successivo, anche perché altri utenti segnalavano la stessa anomalia: nessuna risposta significativa. Poi ho lasciato perdere, visto che ci avevo girato intorno con TunnelBear. Il 20 febbraio la rete Swisscom è andata in tilt in tutta la Svizzera (traceroute dal mio router) per un paio d'ore.Dopo il blackout, Safelinking.net ha iniziato a risolversi sul router come mostrato nell'immagine qui accanto (acquisita oggi). L'IP di Safelinking.net viene risolto dal router a 195.186.135.200 ma sostituito dall'avviso di Swisscom.

Cambiando i server DNS nei settaggi del router, dando per esempio quelli di OpenDNS.com, non serve a nulla: occorre cambiarli anche sulle singole macchine collegate.

Sarò paranoico, ma mi è venuto spontaneo riflettere su quanto sia potente questo genere di scelta tecnica: un sito sgradito semplicemente scompare e viene reso inaccessibile all'utente medio che non sa smanettare con i DNS o le VPN. Niente di nuovo, per carità, ma provarlo sulla propria pelle (digitale) fa un certo effetto.

Quello che mi ha turbato, a parte la reticenza del servizio clienti (che ha detto che il problema era stato “risolto” e mi ha proposto di provare un altro browser (sic)), è il fatto di avere un router e un provider che mandano in blackhole un sito senza avvisare del fatto e senza dare l'opzione di disabilitare questo comportamento. Viene da chiedersi quanti altri siti sono bloccati in questo modo, silenziosamente o adducendo scuse improbabili. Dico “improbabili” perché altri provider svizzeri (Orange, per esempio) non bloccano Safelinking.net e non c'è, a quanto mi risulta, nessun phishing che stia coinvolgendo questo sito. E viene da chiedersi se un provider ha il diritto di bloccare arbitrariamente un sito e quindi intralciarne l'attività commerciale.

Se avete idee, i commenti sono a vostra disposizione.

2006/12/12

Internet italiana bloccata da virus, dice il TG5

Questo articolo vi arriva grazie alle gentili

donazioni

di "frac" e "marco". L'articolo è stato aggiornato dopo la pubblicazione

iniziale.

Questo articolo vi arriva grazie alle gentili

donazioni

di "frac" e "marco". L'articolo è stato aggiornato dopo la pubblicazione

iniziale.

Il TG5 di stasera ha riportato una notizia informatica decisamente curiosa. Potete rivedere il servizio di Lella Confalonieri qui, ma vi trascrivo il testo qui sotto. Il titolo un tantinello allarmistico è "Internet: epidemia".

Avete presente le autostrade durante i periodi di vacanza? Tante macchine tutte in fila e nessuno che si muove di un centimetro? Ebbene, questa è la situazione che si sta verificando in questi giorni nella grande autostrada della rete Internet italiana. Collegamenti impossibili, posta elettronica difficile da inviare. Insomma, tutti fermi. Un fenomeno solo italiano, a quanto pare, dovuto a file cattivi che stanno infestando i computer nostrani. Spyware, programmi che si infiltrano e spiano le abitudini, malaware [sic] che provocano danni, o adware che ci inondano di pubblicità non desiderata. Sono parenti dei virus più aggressivi, e l'infezione si trasmette proprio navigando in Rete. Scaricando programmi che sembrano innocui, si installano sul computer anche quelli dannosi, e così i programmi da una sola postazione riescono a moltiplicare all'infinito gli accessi alla Rete, e il sistema va in tilt. Il problema è così sentito che Telecom, gestore di importanti server italiani, ha istituito un numero, 19122, che fornisce soluzioni tecniche adeguate, che poi sono sempre le stesse: un buon antivirus, da lanciare di tanto in tanto, giusto per fare un po' di pulizia.

In altre parole, il TG5 dice che c'è un problema dovuto a "file cattivi" (complimenti per la terminologia rigorosa e non ambigua), però non dice quali sono, non dice quali sistemi operativi sono colpiti, fornisce indicazioni contraddittorie sul metodo d'infezione (ci si infetta già soltanto navigando in Rete o bisogna anche scaricare dei "programmi che sembrano innocui"?), e non dice nulla di sensato sulle contromisure da prendere: anzi, fornisce anche un consiglio irresponsabile come usare l'antivirus solo "di tanto in tanto". Un po' come dire "la cintura di sicurezza? basta usarla di tanto in tanto". Il preservativo per i rapporti a rischio? Idem, è sufficiente usarlo solo "di tanto in tanto".

Saranno contenti gli addetti al call center di Telecom, che si troveranno inondati di chiamate grazie a un servizio di telegiornale che semina soltanto panico insensato senza fornire alcuna indicazione utile, ma anzi rifilando ad altri il pacco di spiegare agli utenti cosa fare.

Sto cercando di capire cosa può aver scatenato questa crisi di Paneraite. Dalla Svizzera, purtroppo, non posso chiamare il 19122. Questo articolo di Punto Informatico sembra gettare un po' di luce sulla questione: sarebbero sovraccarichi i server DNS di vari provider italiani, a causa dei numerosissimi computer infettati che stanno diffondendo spam. Può darsi che c'entri l'ondata di tentativi d'infezione lanciata nei giorni scorsi con la falsa e-mail di diffida dell'avvocato.

Il rimedio, sempre stando all'articolo di Punto Informatico, consiste almeno in parte in una modifica delle impostazioni del DNS nel proprio computer, che Alice.it dovrebbe pubblicare a breve nell'ambito di istruzioni per mitigare il problema.

Se sapete qualcosa, scrivetemi o lasciate un commento.

Aggiornamento (22:40)

Stando alle informazioni scovate da un lettore (grazie Maurizio), il TG5 ha tralasciato di specificare un dato importante: il servizio al numero 19122 è attivo soltanto dalle 8 alle 18.30, per cui è inutile chiamarlo adesso.

Maurizio segnala anche che Repubblica ha pubblicato un articolo insolitamente accurato (visti i precedenti bufalini della testata, ma la mano felice di Alessandro Longo fa la differenza) che spiega come modificare le impostazioni di DNS (per gli utenti Windows; quelli Mac e Linux si devono arrangiare) e dal quale il TG5 ha pescato a piene mani espressioni come "file cattivi" e paragoni autostradali, omettendo invece la sostanza: cambiando i settaggi del DNS, Internet riprende a funzionare. Se poi usate Windows, dovete inoltre controllare le condizioni del vostro computer usando non solo un antivirus, ma anche un antispyware, per eliminare eventuali infezioni.

Aggiornamento (2006/12/13 10:30)

I commenti qui sotto segnalano delle informazioni tecniche pubblicate da Telecom Italia presso www.helpadsl.it: si parla di "notevole diffusione di spyware o adware il cui effetto si manifesta nella possibile difficoltà di connessione e nel saltuario sovraccarico dei sistemi DNS dei vari Internet Service Provider." La soluzione è il cambio delle impostazioni di DNS descritto sul sito, seguendo le istruzioni fornite per Windows, Mac OS e Linux. I DNS indicati, tuttavia, sono presumibilmente riservati ai clienti Telecom: gli altri possono appoggiarsi agli OpenDNS citati da Repubblica.

2006/04/16

Zio Bill avvelena il DNS di Windows: XP si collega a Microsoft anche se gli dite di non farlo

Se dite a Windows XP di bloccare l'accesso ai siti Microsoft, lui ignora i vostri comandi e si connette lo stesso, grazie a funzioni non documentate che favoriscono i prodotti di sicurezza Microsoft e penalizzano quelli della concorrenza.

Stando alle ricerche di Dave Korn pubblicate su Securityfocus, Microsoft ha infatti "sabotato intenzionalmente" a proprio vantaggio uno dei fondamenti della gestione delle connessioni a Internet, ossia la risoluzione locale dei nomi dei siti (DNS lookup).

Traduco subito. Quando dite a un sistema operativo (Windows, Mac OS X, Linux, eccetera) di collegarsi a un sito, la prima cosa che fa il sistema operativo è consultare una tabella locale, contenuta in un file di nome hosts. Questo file è un elenco di corrispondenze fra nomi di siti e indirizzi IP numerici equivalenti (per esempio, www.attivissimo.net ha come indirizzo numerico equivalente 213.255.125.37).

Se il sistema operativo trova in questo file hosts il nome del sito che gli avete chiesto di contattare, lo raggiunge usando l'indirizzo numerico corrispondente, indicato anch'esso nel file; se non lo trova, consulta il server dei nomi del fornitore d'accesso a Internet (DNS server), che contiene un "mega-file" analogo (più propriamente si tratta di un database distribuito), con le corrispondenze fra nomi e indirizzi numerici per tutti i siti di Internet. L'intero procedimento è talmente rapido che risulta invisibile: digitate il nome e venite collegati pressoché istantaneamente al sito desiderato.

Questo modo di funzionare, talmente fondamentale nella gestione dell'accesso a Internet da essere utilizzato da tutti i principali sistemi operativi, ha numerosi vantaggi pratici. Per esempio, basta modificare il file hosts per bloccare l'accesso a un sito indesiderato (per esempio un disseminatore di spyware o di pubblicità): si aggiunge a hosts una riga nella quale il nome del sito indesiderato è associato all'indirizzo numerico 127.0.0.1, che è quello interno del vostro computer, e il gioco è fatto. Nessun programma e nessun utente del computer può accedere più al sito bloccato, perché la richiesta di contattarlo viene dirottata dal sistema operativo e torna indietro.

Varianti di questo trucchetto permettono, per esempio, di scavalcare il controverso blocco dei siti esteri di scommesse deciso dal governo italiano.

Tutto questo si basa, però, sul presupposto che il file hosts del vostro computer abbia priorità assoluta. Ma nel caso di Windows XP non è così: anche se bloccate nel file hosts certi siti di Microsoft (e ci sono delle buone ragioni per farlo), Windows vi si collega lo stesso.

Per esempio, le versioni recenti di Windows Media Player, racconta Dave Korn, si connettono automaticamente a mamma Microsoft per vedere se ci sono aggiornamenti (con le relative licenze più o meno restrittive), e non hanno un'opzione che permette di disattivare questo automatismo. Niente panico, potreste pensare: si modifica il file hosts, assegnando 127.0.0.1 a windowsmedia.com e www.windowsmedia.com, e nessun programma può più connettersi a questi siti senza permesso.

E invece Windows Media Player disubbidisce e continua a farlo. Dave Korn ha esaminato il file del programma, wmplayer.exe, e ha scoperto che contiene questo indirizzo:

http://go.microsoft.com/fwlink/?LinkId=9996

Immettendo quest'indirizzo in un browser, si viene portati alla pagina di aggiornamento di Media Player.

Come se non bastasse, anche bloccando go.microsoft.com tramite il file hosts, Windows Media Player continua imperterrito a connettersi al sito.

Così Dave Korn ha esaminato il file dnsapi.dll di Windows, responsabile della gestione delle equivalenze fra nomi di siti e indirizzi numerici, e vi ha trovato questi siti Microsoft predefiniti che sembrano beneficiare della medesima disubbidienza:

- www.msdn.com

- msdn.com

- www.msn.com

- msn.com

- go.microsoft.com

- msdn.microsoft.com

- office.microsoft.com>

- microsoftupdate.microsoft.com

- wustats.microsoft.com

- support.microsoft.com

- www.microsoft.com

- microsoft.com

- update.microsoft.com

- download.microsoft.com

- microsoftupdate.com

- windowsupdate.com

- windowsupdate.microsoft.com

Al momento in cui scrivo, Dave Korn ha verificato formalmente soltanto la disubbidienza di office.microsoft.com, ma è plausibile che gli altri siti elencati si comportino allo stesso modo. Divertitevi a provarli.

In altre parole, Microsoft ha intenzionalmente sovvertito il funzionamento di base del sistema operativo. E a quanto risulta per ora, l'ha fatto segretamente.

Questo ha diverse conseguenze discutibili. Innanzi tutto, avere un sistema operativo che disubbidisce ai comandi con funzioni non documentate non è piacevole (alla faccia del trusted computing, l'"informatica di cui fidarsi"), ma soprattutto apre la porta a sabotaggi da parte di intrusi: infatti lo stesso meccanismo potrebbe essere sfruttato per scopi ostili. Per esempio, un virus potrebbe alterare il file dnsapi.dll e usare questo canale di comunicazione privilegiato per scavalcare le contromisure difensive dell'utente.

Si può obiettare che questa funzione potrebbe essere stata introdotta per difendere Windows da una delle forme di attacco più frequenti: l'alterazione del file hosts da parte dei virus, in modo da bloccare l'accesso ai siti di aggiornamento degli antivirus e di Windows. Ma se così fosse, come mai non è documentata? E soprattutto, perché ne dovrebbe beneficiare Windows Media Player, che con la sicurezza c'entra ben poco?

Questa possibile giustificazione pone inoltre un problema più serio: ora che anche Microsoft offre soluzioni antivirus, questo meccanismo fa sì che in caso di alterazione di hosts da parte di un virus, gli antivirus non-Microsoft cessano di essere aggiornabili (i loro siti diventano irraggiungibili), mentre quelli Microsoft continuano magicamente ad esserlo. Questo apre la porta alla concorrenza sleale.

Difendersi da questo comportamento discutibile di Windows è possibile: basta usare un firewall, preferibilmente hardware o comunque esterno a Windows, e bloccare questi siti. Ma sorprese come queste non contribuiscono a ingenerare fiducia e rendono frustrante lavorare con Windows.