Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2014/09/15

Apple, come attivare la verifica in due passaggi

La pubblicazione delle foto intime private di celebrità, sottratte in gran parte dai loro iPhone, può essere un buon incentivo a migliorare le difese degli account Apple anche per chi non è una celebrità.

Apple offre sui suoi account la verifica in due passaggi (o, in gergo, l'autenticazione a due fattori), che rende più difficile questo genere di violazione perché obbliga l'aggressore ad avere non solo la password della vittima ma anche un accesso fisico ai suoi dispositivi (oppure a usare forme d'attacco molto più sofisticate e impegnative). Questo scoraggia i tentativi di furto fatti a distanza, via Internet, che sono la minaccia più diffusa.

Per attivare questa verifica in due passaggi occorre muoversi prontamente, perché c'è un periodo di attesa di tre giorni, per motivi di sicurezza, fra quando fate la richiesta e quando potete effettuare l'attivazione vera e propria.

Il primo passo è andare ad Appleid.apple.com (preferibilmente su un computer, non un tablet o smartphone) e cliccare su Gestisci il tuo ID Apple. Vi viene chiesta la vostra password: immettetela.

Scegliete la sezione Password e sicurezza. Apple vi chiede di rispondere alle domande di sicurezza: dato che si tratta di domande sulla vostra identità che qualcuno potrebbe conoscere o farvi rivelare con l'astuzia (sono domande del tipo “Come si chiamava il tuo migliore amico a scuola?” o “Dove si sono conosciuti i tuoi genitori?”), date delle risposte fasulle, non reali, e segnatevele da qualche parte.

Dopo che avete cliccato su Continua, compare la sezione Verifica in due passaggi. Cliccate su Inizia, leggete le spiegazioni e poi cliccate su Continua due volte e poi su Inizia. A questo punto vedete un avviso che vi dice che c'è, come accennato, un periodo di attesa di tre giorni prima di poter attivare la verifica in due passaggi.

Allo scadere dei tre giorni ricevete una mail di promemoria da Apple. A questo punto tornate ad Appleid.apple.com e ripetete la procedura: stavolta vi viene chiesto di aggiungere un numero di telefonino al quale ricevere gli SMS di verifica. Può essere il vostro o quello di una persona di cui vi fidate. Il massimo della sicurezza (o della paranoia) è usare un numero di telefonino apposito segreto, diverso da quello che usate pubblicamente.

Apple invia immediatamente a quel numero un SMS contenente un codice a quattro cifre: immettetelo nella schermata di AppleID. Volendo, potete usare anche un altro dispositivo associato allo stesso account, per esempio un iPad.

Cliccando su Continua vi viene affidata una chiave di recupero, ossia un codice d'emergenza. Questa chiave è fondamentale e va stampata o conservata digitalmente in un luogo sicuro (non sul computer, sul tablet o sul telefonino) e va reimmessa subito per confermare che l'avete conservata correttamente.

Nella schermata successiva, confermate le condizioni del servizio e cliccate Attiva la verifica in due passaggi.

Da questo momento in poi, per gestire il vostro account Apple dovrete avere a disposizione almeno due dei seguenti tre fattori: la vostra password, uno dei dispositivi che avete associato a questo account e la chiave di recupero. Questo renderà la vita molto più difficile agli aspiranti ladri di dati. Cliccate su Fine e il peggio è passato.

Una volta fatta quest'attivazione, le scocciature aggiuntive sono minime: vi verranno chiesti i due fattori (e riceverete un SMS con un codice temporaneo) se tentate di modificare il vostro account (o se qualcuno tenta di farlo al posto vostro) o se effettuate acquisti su iTunes o App Store da un dispositivo non associato: quelli associati, invece, vi chiederanno soltanto la password, come al solito.

Apple offre sui suoi account la verifica in due passaggi (o, in gergo, l'autenticazione a due fattori), che rende più difficile questo genere di violazione perché obbliga l'aggressore ad avere non solo la password della vittima ma anche un accesso fisico ai suoi dispositivi (oppure a usare forme d'attacco molto più sofisticate e impegnative). Questo scoraggia i tentativi di furto fatti a distanza, via Internet, che sono la minaccia più diffusa.

Per attivare questa verifica in due passaggi occorre muoversi prontamente, perché c'è un periodo di attesa di tre giorni, per motivi di sicurezza, fra quando fate la richiesta e quando potete effettuare l'attivazione vera e propria.

Il primo passo è andare ad Appleid.apple.com (preferibilmente su un computer, non un tablet o smartphone) e cliccare su Gestisci il tuo ID Apple. Vi viene chiesta la vostra password: immettetela.

Scegliete la sezione Password e sicurezza. Apple vi chiede di rispondere alle domande di sicurezza: dato che si tratta di domande sulla vostra identità che qualcuno potrebbe conoscere o farvi rivelare con l'astuzia (sono domande del tipo “Come si chiamava il tuo migliore amico a scuola?” o “Dove si sono conosciuti i tuoi genitori?”), date delle risposte fasulle, non reali, e segnatevele da qualche parte.

Dopo che avete cliccato su Continua, compare la sezione Verifica in due passaggi. Cliccate su Inizia, leggete le spiegazioni e poi cliccate su Continua due volte e poi su Inizia. A questo punto vedete un avviso che vi dice che c'è, come accennato, un periodo di attesa di tre giorni prima di poter attivare la verifica in due passaggi.

Allo scadere dei tre giorni ricevete una mail di promemoria da Apple. A questo punto tornate ad Appleid.apple.com e ripetete la procedura: stavolta vi viene chiesto di aggiungere un numero di telefonino al quale ricevere gli SMS di verifica. Può essere il vostro o quello di una persona di cui vi fidate. Il massimo della sicurezza (o della paranoia) è usare un numero di telefonino apposito segreto, diverso da quello che usate pubblicamente.

Apple invia immediatamente a quel numero un SMS contenente un codice a quattro cifre: immettetelo nella schermata di AppleID. Volendo, potete usare anche un altro dispositivo associato allo stesso account, per esempio un iPad.

Cliccando su Continua vi viene affidata una chiave di recupero, ossia un codice d'emergenza. Questa chiave è fondamentale e va stampata o conservata digitalmente in un luogo sicuro (non sul computer, sul tablet o sul telefonino) e va reimmessa subito per confermare che l'avete conservata correttamente.

Nella schermata successiva, confermate le condizioni del servizio e cliccate Attiva la verifica in due passaggi.

Da questo momento in poi, per gestire il vostro account Apple dovrete avere a disposizione almeno due dei seguenti tre fattori: la vostra password, uno dei dispositivi che avete associato a questo account e la chiave di recupero. Questo renderà la vita molto più difficile agli aspiranti ladri di dati. Cliccate su Fine e il peggio è passato.

Una volta fatta quest'attivazione, le scocciature aggiuntive sono minime: vi verranno chiesti i due fattori (e riceverete un SMS con un codice temporaneo) se tentate di modificare il vostro account (o se qualcuno tenta di farlo al posto vostro) o se effettuate acquisti su iTunes o App Store da un dispositivo non associato: quelli associati, invece, vi chiederanno soltanto la password, come al solito.

Labels:

Apple,

autenticazione,

ReteTreRSI,

sicurezza informatica

2014/09/12

Come fanno gli altri a sembrare così belli nelle foto?

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

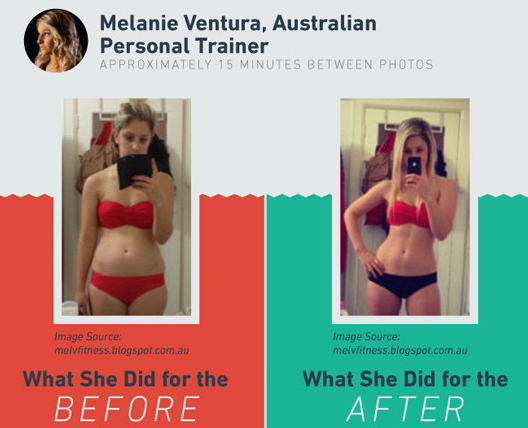

Occhio alle fotografie che “documentano” diete miracolose: Psychguides.com, sito dedicato ai disturbi dell’alimentazione e delll’immagine del corpo, mostra una demo illuminante realizzata da Melanie Ventura, una personal trainer australiana, che in due foto, le classiche “prima” e “dopo”, sembra aver perso quasi una decina di chili e aver ripreso una forma fisica invidiabile.

Ma le due foto sono state scattate a un quarto d’ora di distanza. Come ha fatto? Photoshop? No. Ha tirato in dentro la pancia, si è messa gli slip del bikini neri e della sua taglia giusta invece di quelli rossi e di una misura troppo stretta che la segnava, ha impostato bene le luci, ha scelto una posa più dinamica e impettita, con una mano sul fianco che visivamente toglie centimetri e le gambe leggermente divaricate, ha sorriso e si è fatta la foto un po’ più da lontano, evitando le distorsioni prodotte dagli obiettivi quando si fanno foto a distanza ravvicinata.

C’è anche l’esempio maschile, che usa trucchi quasi tutti differenti: il coach Jason Barnett pare inizialmente un po’ flaccido, ma poi sostituisce i pantaloncini flosci con degli short aderenti, si mette un po’ d’olio e usa luci dirette per evidenziare i muscoli (messi in risalto anche da un po’ di ginnastica appena prima dello scatto), si avvicina alla fotocamera per sembrare più massiccio, tira la pancia in dentro, gira leggermente il tronco e, come Melanie, fa un sorriso vincente a testa alta. Il video di Barnett rivela anche un altro trucco: la foto del “prima” viene scattata per seconda. In questo modo le campagne promozionali dei prodotti dietetici non possono essere accusate di usare foto false, perché le foto in sé sono entrambe autentiche. Geniale.

Occhio alle fotografie che “documentano” diete miracolose: Psychguides.com, sito dedicato ai disturbi dell’alimentazione e delll’immagine del corpo, mostra una demo illuminante realizzata da Melanie Ventura, una personal trainer australiana, che in due foto, le classiche “prima” e “dopo”, sembra aver perso quasi una decina di chili e aver ripreso una forma fisica invidiabile.

Ma le due foto sono state scattate a un quarto d’ora di distanza. Come ha fatto? Photoshop? No. Ha tirato in dentro la pancia, si è messa gli slip del bikini neri e della sua taglia giusta invece di quelli rossi e di una misura troppo stretta che la segnava, ha impostato bene le luci, ha scelto una posa più dinamica e impettita, con una mano sul fianco che visivamente toglie centimetri e le gambe leggermente divaricate, ha sorriso e si è fatta la foto un po’ più da lontano, evitando le distorsioni prodotte dagli obiettivi quando si fanno foto a distanza ravvicinata.

C’è anche l’esempio maschile, che usa trucchi quasi tutti differenti: il coach Jason Barnett pare inizialmente un po’ flaccido, ma poi sostituisce i pantaloncini flosci con degli short aderenti, si mette un po’ d’olio e usa luci dirette per evidenziare i muscoli (messi in risalto anche da un po’ di ginnastica appena prima dello scatto), si avvicina alla fotocamera per sembrare più massiccio, tira la pancia in dentro, gira leggermente il tronco e, come Melanie, fa un sorriso vincente a testa alta. Il video di Barnett rivela anche un altro trucco: la foto del “prima” viene scattata per seconda. In questo modo le campagne promozionali dei prodotti dietetici non possono essere accusate di usare foto false, perché le foto in sé sono entrambe autentiche. Geniale.

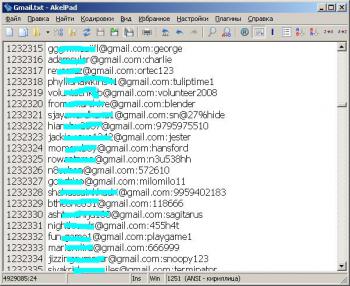

Cinque milioni di password rubate? Niente panico

Tranquilli. Non c'è stato nessun "attacco a Google" da parte di hacker cattivi. Come già accennato qualche giorno fa, è in circolazione un file contenente nomi di utenti e password riguardanti circa 4,9 milioni di account di Google e numerosi account di Yandex.ru, Yahoo, Hotmail e altri fornitori di caselle di mail e servizi online. Ma si tratta in gran parte di dati vecchi e non aggiornati, che a detta di Google non provengono da una violazione dei suoi server e non permettono di violare gli account: solo il due percento degli account elencati riporta la password corrente e molti di questi sarebbero stati protetti comunque dagli altri sistemi antifrode di Google.

Sono in circolazione anche altre collezioni di account rubati: si parla di 4,7 milioni di nomi utenti e password di Mail.ru e Yandex.ru, ma anche in questo caso i dati sono obsoleti. Probabilmente si tratta di dati raccolti nel corso di mesi o anni usando tecniche classiche di phishing, ma non di un attacco sistematico in corso ai danni di questi grandi nomi di Internet.

Intorno a queste fughe di dati nascono spesso siti che promettono di verificare se il vostro indirizzo è fra quelli presenti nelle collezioni, come è successo in questo caso con Isleaked.com, o addirittura di verificare la qualità delle vostre password. In generale non è il caso di fidarsi e di immettervi i propri dati: Isleaked, per esempio, è sospettato di collezionare gli indirizzi immessi per fare spamming. Immettere in un sito la propria password per provarne la robustezza è sconsigliabile, perché molti siti sono capaci di recuperare il vostro indirizzo di mail e quindi associarlo alla password.

Sono in circolazione anche altre collezioni di account rubati: si parla di 4,7 milioni di nomi utenti e password di Mail.ru e Yandex.ru, ma anche in questo caso i dati sono obsoleti. Probabilmente si tratta di dati raccolti nel corso di mesi o anni usando tecniche classiche di phishing, ma non di un attacco sistematico in corso ai danni di questi grandi nomi di Internet.

Intorno a queste fughe di dati nascono spesso siti che promettono di verificare se il vostro indirizzo è fra quelli presenti nelle collezioni, come è successo in questo caso con Isleaked.com, o addirittura di verificare la qualità delle vostre password. In generale non è il caso di fidarsi e di immettervi i propri dati: Isleaked, per esempio, è sospettato di collezionare gli indirizzi immessi per fare spamming. Immettere in un sito la propria password per provarne la robustezza è sconsigliabile, perché molti siti sono capaci di recuperare il vostro indirizzo di mail e quindi associarlo alla password.

2014/09/11

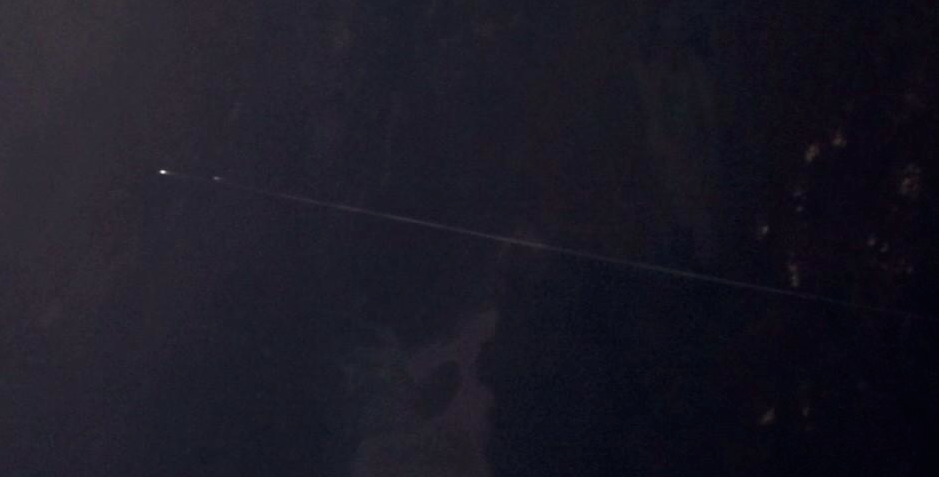

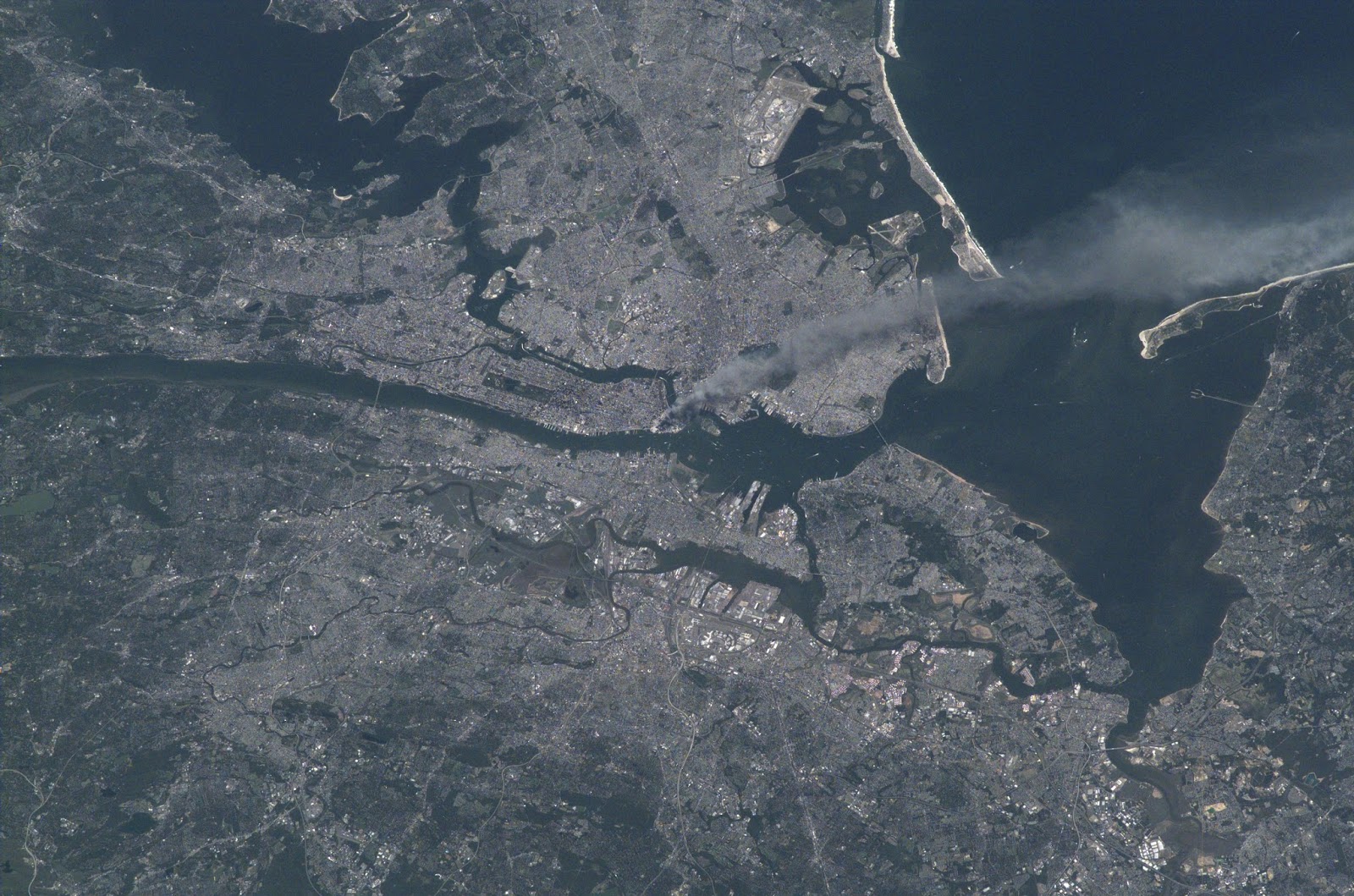

L‘11 settembre 2001 a New York, visto dallo spazio

|

| Credit: NASA. |

Dal diario dell'astronauta Frank Culbertson, che era a bordo della Stazione Spaziale Internazionale e scattò questa e altre fotografie: “È orrendo vedere il fumo scaturire dalle ferite del tuo paese da un punto d'osservazione così fantastico. La dicotomia di trovarsi su un veicolo spaziale dedicato al miglioramento della vita sulla Terra e di assistere alla distruzione della vita con atti così intenzionali e terribili è una scossa alla psiche, chiunque tu sia.... Le lacrime non scorrono allo stesso modo nello spazio.”

Queste sono le riprese video che realizzò quel giorno:

Culbertson ricorda gli eventi dell'11 settembre in questo video:

Vide anche il crollo di una delle Torri, e lo squarcio al Pentagono, quel giorno. Non sapeva ancora che in quello squarcio era perito un suo compagno di corso, Chic Burlingame, uno dei piloti del volo American Airlines 77. Per lui suonò il Silenzio a bordo della Stazione.

Volare dentro una meteora: foto del rientro di tre astronauti dallo spazio

L'astronauta Reid Wiseman ha scattato poche ore fa dalla Stazione Spaziale Internazionale questa fantastica immagine. Non è una stella cadente: è il rientro rovente della capsula Soyuz TMA-12M, con a bordo gli astronauti Steven Swanson, Alexander Skvortsov e Oleg Artemyev. Come scrivevo qui, questa gente eccezionale vola davvero dentro una meteora.

11/9, scaricabile gratis il libro smontacomplotti del CICAP

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

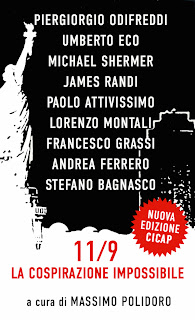

Nel 2007, all'apice della popolarità mediatica in Italia delle tesi alternative sugli attentati dell'11 settembre 2001, l'editore Piemme chiese al CICAP di preparare un libro di verifica di queste tesi e al tempo stesso invitò Giulietto Chiesa a prepararne uno che le sostenesse.

Il CICAP realizzò 11/9 La cospirazione impossibile: oltre 360 pagine di analisi puntuale e inesorabile delle asserzioni dei complottisti e di spiegazione divulgativa di cosa era successo realmente quel giorno, sulla base delle indagini tecniche e delle competenze degli esperti intervistati, lasciando da parte il fumo della geopolitica. Io scrissi due capitoli, dedicati alle Torri Gemelle e al World Trade Center in generale, mentre gli altri aspetti dell'11/9 furono affrontati dagli autori del CICAP avvalendosi anche del materiale tecnico e delle consulenze degli esperti raccolti dal gruppo Undicisettembre.

Giulietto Chiesa, invece, uscì con Zero, nel quale si dice che il Pentagono fu colpito da un “parassita militare” (pagina 80). C'è proprio scritto così. Se volete, ce n'è una recensione qui.

A metà agosto scorso, Piemme ha restituito agli autori de La cospirazione impossibile i diritti perché il libro ormai è fuori catalogo, e così mi sono messo di corsa a convertirlo in e-book in tempo per la ricorrenza degli attentati, intanto che Massimo Polidoro raccoglieva i consensi degli altri autori per la ripubblicazione. E così da oggi La cospirazione impossibile è scaricabile gratis in formato PDF ed è disponibile in formato EPUB sul sito del CICAP a prezzo simbolico (due euro).

Un'avvertenza: il tempo disponibile è stato pochissimo ed era impraticabile aggiornare tutto il testo, per cui considerate questa prima edizione digitale come una versione iniziale che fotografa la situazione del debunking e del complottismo nel 2007, con una manciata di aggiornamenti nel mio capitolo sulle Torri Gemelle. Inoltre per problemi tecnici non ho potuto usare il file finale adoperato da Piemme per la stampa, per cui possono esserci delle discrepanze. Anzi, se avete la copia cartacea, confrontatela con la versione digitale e ditemi se trovate errori o differenze, così le sistemerò nelle versioni successive.

Tenete presente, inoltre, che per ora il PDF è generato automaticamente partendo dall'EPUB, per cui non aspettatevi finezze d'impaginazione. Ma i contenuti e i link alle fonti ci sono (anche se alcuni sono obsoleti e recuperabili con Archive.org). Poca forma, molta sostanza. La forma, se vediamo che c'è ancora interesse, arriverà.

Insomma, scaricate il libro e tenetelo a disposizione per quando vi capita un complottista che inizia la propria litania: linkategli La cospirazione impossibile e non perdete altro tempo. Non ne vale la pena.

Per quest'anniversario, il blog Undicisettembre lascia da parte le tesi cospirazioniste e si dedica, come è ormai abitudine da tempo, alla raccolta delle testimonianze dei protagonisti diretti di quel giorno: oggi viene pubblicata l'intervista ad Alexander Spano, sopravvissuto all'incendio e al crollo delle Torri Gemelle (disponibile anche in inglese). E il 17 settembre Undicisettembre pubblicherà l'indagine sulle 28 pagine ancora secretate dei rapporti delle commissioni d'inchiesta, di cui tanto si parla in questi giorni.

Bene, Giulietto: noi “debunker” la nostra ricostruzione tecnica dei fatti l'abbiamo messa a disposizione di tutti, senza chiedere soldi. Ora tocca a te.

Nel 2007, all'apice della popolarità mediatica in Italia delle tesi alternative sugli attentati dell'11 settembre 2001, l'editore Piemme chiese al CICAP di preparare un libro di verifica di queste tesi e al tempo stesso invitò Giulietto Chiesa a prepararne uno che le sostenesse.

Il CICAP realizzò 11/9 La cospirazione impossibile: oltre 360 pagine di analisi puntuale e inesorabile delle asserzioni dei complottisti e di spiegazione divulgativa di cosa era successo realmente quel giorno, sulla base delle indagini tecniche e delle competenze degli esperti intervistati, lasciando da parte il fumo della geopolitica. Io scrissi due capitoli, dedicati alle Torri Gemelle e al World Trade Center in generale, mentre gli altri aspetti dell'11/9 furono affrontati dagli autori del CICAP avvalendosi anche del materiale tecnico e delle consulenze degli esperti raccolti dal gruppo Undicisettembre.

Giulietto Chiesa, invece, uscì con Zero, nel quale si dice che il Pentagono fu colpito da un “parassita militare” (pagina 80). C'è proprio scritto così. Se volete, ce n'è una recensione qui.

A metà agosto scorso, Piemme ha restituito agli autori de La cospirazione impossibile i diritti perché il libro ormai è fuori catalogo, e così mi sono messo di corsa a convertirlo in e-book in tempo per la ricorrenza degli attentati, intanto che Massimo Polidoro raccoglieva i consensi degli altri autori per la ripubblicazione. E così da oggi La cospirazione impossibile è scaricabile gratis in formato PDF ed è disponibile in formato EPUB sul sito del CICAP a prezzo simbolico (due euro).

Un'avvertenza: il tempo disponibile è stato pochissimo ed era impraticabile aggiornare tutto il testo, per cui considerate questa prima edizione digitale come una versione iniziale che fotografa la situazione del debunking e del complottismo nel 2007, con una manciata di aggiornamenti nel mio capitolo sulle Torri Gemelle. Inoltre per problemi tecnici non ho potuto usare il file finale adoperato da Piemme per la stampa, per cui possono esserci delle discrepanze. Anzi, se avete la copia cartacea, confrontatela con la versione digitale e ditemi se trovate errori o differenze, così le sistemerò nelle versioni successive.

Tenete presente, inoltre, che per ora il PDF è generato automaticamente partendo dall'EPUB, per cui non aspettatevi finezze d'impaginazione. Ma i contenuti e i link alle fonti ci sono (anche se alcuni sono obsoleti e recuperabili con Archive.org). Poca forma, molta sostanza. La forma, se vediamo che c'è ancora interesse, arriverà.

Insomma, scaricate il libro e tenetelo a disposizione per quando vi capita un complottista che inizia la propria litania: linkategli La cospirazione impossibile e non perdete altro tempo. Non ne vale la pena.

Per quest'anniversario, il blog Undicisettembre lascia da parte le tesi cospirazioniste e si dedica, come è ormai abitudine da tempo, alla raccolta delle testimonianze dei protagonisti diretti di quel giorno: oggi viene pubblicata l'intervista ad Alexander Spano, sopravvissuto all'incendio e al crollo delle Torri Gemelle (disponibile anche in inglese). E il 17 settembre Undicisettembre pubblicherà l'indagine sulle 28 pagine ancora secretate dei rapporti delle commissioni d'inchiesta, di cui tanto si parla in questi giorni.

Bene, Giulietto: noi “debunker” la nostra ricostruzione tecnica dei fatti l'abbiamo messa a disposizione di tutti, senza chiedere soldi. Ora tocca a te.

Labels:

11/9,

cospirazionismo,

debunking,

e-book,

Giulietto Chiesa

2014/09/10

Il Giornale ha un problemino di geografia: “controlli al confine italo-tedesco”

Secondo il Giornale, l'Italia e la Germania sono paesi confinanti. Tratto da qui grazie alla segnalazione di lrosa.

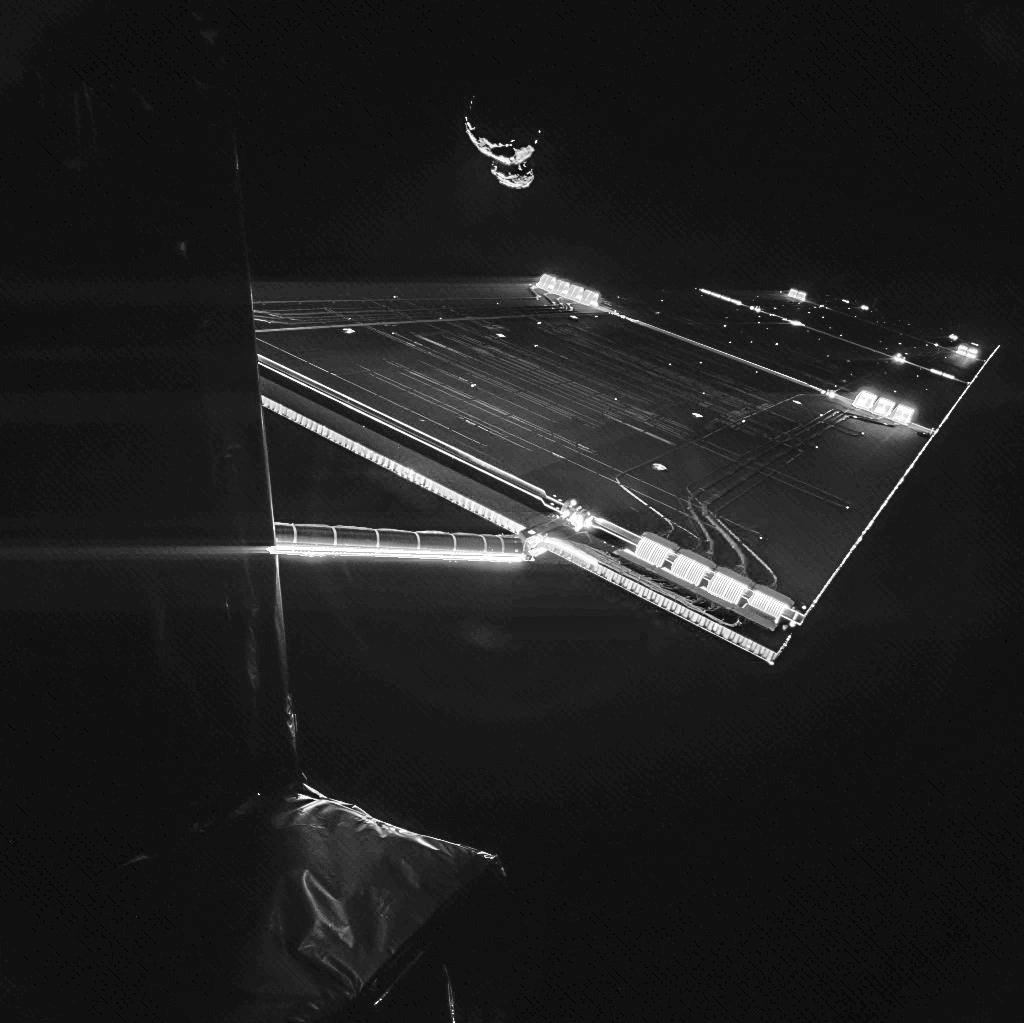

Rosetta, l’ESA fa arte involontaria da mezzo miliardo di chilometri di distanza

La sonda Rosetta ha inviato (e l'ESA ha postato su Twitter) questa bellissima fotografia composita (due scatti con tempi di posa differenti), realizzata tre giorni fa da una delle fotocamere di bordo di Philae, il veicolo trasportato da Rosetta che tenterà di atterrare sulla cometa 67P, che si trova a 500 milioni di chilometri dalla Terra.

La cometa è l'oggetto in alto al centro, quasi tutto in ombra, a circa 50 km di distanza. In primo piano c'è uno dei pannelli solari di Rosetta, lunghi 14 metri, con tanto di lens flare.

JJ Abrams, mangia la sua polvere (cosmica).

La cometa è l'oggetto in alto al centro, quasi tutto in ombra, a circa 50 km di distanza. In primo piano c'è uno dei pannelli solari di Rosetta, lunghi 14 metri, con tanto di lens flare.

JJ Abrams, mangia la sua polvere (cosmica).

|

| Credit: ESA/Rosetta/Philae/CIVA |

Possibile furto di password per 5 milioni di account Google

Questo articolo vi arriva grazie alla gentile donazione di “tomcec” e alle segnalazioni di “lrosa” e “mauriziog” ed è stato aggiornato dopo la pubblicazione iniziale.

Stando a Russia Today, sta circolando in Rete un file contenente circa 5 milioni di nomi utente e password di account Google. Una versione del database priva di password è qui: sfogliatela per vedere se contiene il vostro nome utente, nel qual caso è meglio cambiare password e in generale attivare l'autenticazione a due fattori.

Aggiornamento (16:00): Oversecurity ha alcuni dettagli aggiuntivi e una copia del file. Da mail private che mi sono giunte e dai commenti qui sotto risulta che almeno alcuni degli indirizzi elencati sono reali.

Stando a Russia Today, sta circolando in Rete un file contenente circa 5 milioni di nomi utente e password di account Google. Una versione del database priva di password è qui: sfogliatela per vedere se contiene il vostro nome utente, nel qual caso è meglio cambiare password e in generale attivare l'autenticazione a due fattori.

Aggiornamento (16:00): Oversecurity ha alcuni dettagli aggiuntivi e una copia del file. Da mail private che mi sono giunte e dai commenti qui sotto risulta che almeno alcuni degli indirizzi elencati sono reali.

Apple presenta iPhone maxi e pagamenti facili, ma niente Melarologio fino al 2015

Questo articolo vi arriva grazie alla gentile donazione di “gervasil*” ed è stato aggiornato dopo la pubblicazione iniziale.

Ieri sera, su richiesta della TV svizzera che mi ha chiesto un'impressione a caldo (video) e non per diletto personale, ho seguito la presentazione dei nuovi prodotti Apple. Ci tengo a precisarlo perché di solito mi tengo lontano dal delirio di anticipazioni, indiscrezioni e voci di corridoio e da queste cerimonie da telepredicatori che hanno un gadget al posto della Bibbia e folle osannanti pronte ad applaudire qualunque sciocchezza venga propinata dal guru. Per carità, molti prodotti Apple mi piacciono e li uso intensamente, ma sono allergico alle esaltazioni acritiche di qualunque genere e trovo giornalisticamente discutibile regalare così tanta pubblicità a una marca.

A dire il vero, seguito è una parola grossa, perché lo streaming (riservato a utenti di software o dispositivi Apple) è stato un fallimento totale, e non solo per me: non andava proprio (immagine qui accanto), e quando andava c'era l'audio dell'interprete cinese, c'era un brano fuori sequenza o in ritardo di vari minuti oppure non c'era audio del tutto. Inguardabile. Per fortuna c'erano i liveblog di Ars Technica e di altri giornalisti presenti in sala, che hanno riferito cosa stava accadendo. Non è stata una bella figura, per un'azienda che gioca così tanto sull'immagine e sul mito del “funziona e basta”.

Sono stati presentati gli iPhone 6: due taglie (una da 4,7 pollici e una maxi da 5,5, denominata Plus; scaricate qui la sagoma stampabile per farvi un'idea). Vetro anche lungo i bordi? Se ho capito bene, pare un invito a rottura ancora più facilitata. Carino il sensore barometrico per misurare l'altitudine. Interessante il Voice over LTE. Intrigante l'handover delle chiamate da Wi-Fi a rete cellulare e viceversa. Notevole lo stabilizzatore ottico (solo sul Plus). Goloso il video al rallentatore fino a 240 fotogrammi/sec. Discutibile l'HDR sui video. Saranno offerti 128 GB di memoria massima. Arriva finalmente l'NFC che gli altri avevano già. iPhone 6 sarà disponibile dal 19 settembre in USA, Canada, Regno Unito, Francia, Germania, Australia, Hong Kong, Singapore e Giappone, stando ai dati presentati ieri durante l'evento.

La novità più interessante dell'evento è quella di cui probabilmente si parlerà di meno: Apple Pay, il sistema integrato di pagamento che usa l'iPhone e il suo sensore d'impronta digitale come terminale di autenticazione per i pagamenti. Avvicini l'iPhone al terminale senza fili, appoggi il dito sul sensore, e i soldi vengono prelevati dalla carta di credito che hai memorizzato in un'area protetta del telefonino. Sui siti Web non devi più digitare i codici della carta e i dati personali per fare un acquisto: ci pensa Apple Pay. Nei ristoranti convenzionati puoi pagare il conto direttamente online. Apple dice di aver preso misure severe per non sapere cosa comprano gli utenti e non dare ai venditori i dati della carta (manda loro un codice usa e getta) e in caso di smarrimento dell'iPhone sospende automaticamente le carte di credito associate. Una bella sfida per Visa, Mastercard e soci.

Vengo, infine, all'iWatch, che non si chiama iWatch, ma Apple Watch (senza la classica “i” iniziale). Il “melarologio” (conio di @williwongi; io propongo iLora) in realtà non c'è ancora: quello che è stato mostrato è soltanto un prototipo, usato in condizioni strettamente controllate sul palco e poco funzionante (anche secondo Time) negli esemplari-demo mostrati o messi in mano ai giornalisti. Apple dice che sarà disponibile nei primi mesi del 2015. Niente orologio Apple per questo Natale, insomma.

Com'è lo smartwatch di Apple? Un po' come tutti gli altri: è proprio il concetto di smartwatch che si scontra con alcuni limiti fisici, tecnici ed ergonomici, e il Campo di Distorsione della Realtà spesso usato da Apple non può cambiare le cose. Quanto durerà la batteria? Non si sa. Quanto sarà leggibile alla luce del sole? Non si sa. Si sa che costerà 350 dollari nel modello base: c'è un assortimento impressionante di varianti, cosa insolita per il Pensiero Unico di Apple. Ci sono due taglie (grande e meno grande) e vari materiali. Ma la sua forma quadrata serve a far vedere “guarda, sto indossando uno smartwatch”: è meno discreta della concorrenza che usa schermi circolari (Moto 360, per esempio). Apple ha azzeccato il valore di status symbol che ha da sempre l'orologio: non è uno strumento per indicare l'ora, è un indicatore sociale.

Per contro, sono interessanti le soluzioni d'interfaccia utente. Bella l'idea di usare la corona, un elemento dell'orologio che è familiare e rassicurante, come pulsante di comando, in modo da ridurre il tempo per il quale le dita coprono il minischermo. Interessante lo schermo sensibile non solo al tocco ma anche alla pressione. Siri integrato. Non c'è una fotocamera integrata, come c'è invece per esempio nei Samsung, utilissima per esempio per i giornalisti in condizioni difficili. Divertente, ma un po' frivola, la trasmissione di dati in tempo reale da un Watch a un altro. I sensori di bordo includono il rilevamento delle pulsazioni, con ovvie applicazioni per il fitness digitalizzato, ma l'idea di mandare un ennesimo dato biometrico a un'azienda non mi entusiasma. Toglietevi l'Apple Watch prima degli amplessi e di altre attività analoghe, se non volete che vengano monitorate anche quelle.

La mia critica fondamentale agli smartwatch (di tutte le marche) è che sono un oggetto in più. Non sostituiscono il telefonino, di cui continuano ad avere bisogno: sono un suo accessorio, come lo è un auricolare Bluetooth. Questo significa che oltre a caricare ogni giorno lo smartphone dovrei caricare anche l'orologio. E così avrei due dispositivi con i quali rischierei di trovarmi a metà giornata con le batterie a terra, e due caricatori da portarmi in giro in viaggio.

Oltretutto non c'è molto che posso fare con lo smartwatch che non posso già fare (e soprattutto fare meglio) con il telefonino, a parte sbirciare i messaggi più discretamente o (nel caso di Apple Watch) avere una vibrazione che mi avvisa o mi guida e (forse) usare l'orologio come autenticatore di prossimità (mi avvicino al computer e il computer si sblocca senza dover digitare password, per esempio; idem per auto e camere d'albergo). Ci fosse stata la fotocamera, perlomeno avrei potuto scattare foto in modo discreto, ma non c'è. E comunque i telefonini, tablet e orologi Apple restano ecosistemi chiusi, vincolati da DRM e altri sistemi proprietari. Solo i suoi computer ti lasciano installare applicazioni non benedette da Apple. Per ora.

Conclusione: bella mossa l'iPhone Plus, che colma il vuoto fra iPhone e iPad mini; molto rumore per nulla per Apple Watch; e Apple Pay è la vera novità che verrà sistematicamente ignorata, coperta dall'ossessione per il feticcio da polso.

Aggiornamento (11:40): The Onion, come sempre, centra in pieno quest'ossessione e la mette alla berlina, annunciando che Apple Watch “consente a chi lo indossa di fermare lo scorrere del tempo e farlo ripartire”, è “discreto, ma non così tanto che qualcuno possa scambiarlo per un orologio normale”, “disponibile in una varietà di colori e stili per consentirvi di esprimere la vostra sottomissione personale all'azienda di tecnologie dominante del pianeta” e offre “tutti i vantaggi di un orologio tradizionale che ha bisogno di essere caricato ogni 12 ore”. Le altre cattiverie veritiere le trovate qui.

Aggiornamento (2014/09/11): Telefonino.net segnala che l'iPhone 6 costerà in Italia 729€ (16 GB), 839€ (64 GB) e 949€ (128 GB). Il Plus costerà 839€ (16 GB), 949€ (64 GB), 1059€ (128 GB).

Ieri sera, su richiesta della TV svizzera che mi ha chiesto un'impressione a caldo (video) e non per diletto personale, ho seguito la presentazione dei nuovi prodotti Apple. Ci tengo a precisarlo perché di solito mi tengo lontano dal delirio di anticipazioni, indiscrezioni e voci di corridoio e da queste cerimonie da telepredicatori che hanno un gadget al posto della Bibbia e folle osannanti pronte ad applaudire qualunque sciocchezza venga propinata dal guru. Per carità, molti prodotti Apple mi piacciono e li uso intensamente, ma sono allergico alle esaltazioni acritiche di qualunque genere e trovo giornalisticamente discutibile regalare così tanta pubblicità a una marca.

A dire il vero, seguito è una parola grossa, perché lo streaming (riservato a utenti di software o dispositivi Apple) è stato un fallimento totale, e non solo per me: non andava proprio (immagine qui accanto), e quando andava c'era l'audio dell'interprete cinese, c'era un brano fuori sequenza o in ritardo di vari minuti oppure non c'era audio del tutto. Inguardabile. Per fortuna c'erano i liveblog di Ars Technica e di altri giornalisti presenti in sala, che hanno riferito cosa stava accadendo. Non è stata una bella figura, per un'azienda che gioca così tanto sull'immagine e sul mito del “funziona e basta”.

Sono stati presentati gli iPhone 6: due taglie (una da 4,7 pollici e una maxi da 5,5, denominata Plus; scaricate qui la sagoma stampabile per farvi un'idea). Vetro anche lungo i bordi? Se ho capito bene, pare un invito a rottura ancora più facilitata. Carino il sensore barometrico per misurare l'altitudine. Interessante il Voice over LTE. Intrigante l'handover delle chiamate da Wi-Fi a rete cellulare e viceversa. Notevole lo stabilizzatore ottico (solo sul Plus). Goloso il video al rallentatore fino a 240 fotogrammi/sec. Discutibile l'HDR sui video. Saranno offerti 128 GB di memoria massima. Arriva finalmente l'NFC che gli altri avevano già. iPhone 6 sarà disponibile dal 19 settembre in USA, Canada, Regno Unito, Francia, Germania, Australia, Hong Kong, Singapore e Giappone, stando ai dati presentati ieri durante l'evento.

La novità più interessante dell'evento è quella di cui probabilmente si parlerà di meno: Apple Pay, il sistema integrato di pagamento che usa l'iPhone e il suo sensore d'impronta digitale come terminale di autenticazione per i pagamenti. Avvicini l'iPhone al terminale senza fili, appoggi il dito sul sensore, e i soldi vengono prelevati dalla carta di credito che hai memorizzato in un'area protetta del telefonino. Sui siti Web non devi più digitare i codici della carta e i dati personali per fare un acquisto: ci pensa Apple Pay. Nei ristoranti convenzionati puoi pagare il conto direttamente online. Apple dice di aver preso misure severe per non sapere cosa comprano gli utenti e non dare ai venditori i dati della carta (manda loro un codice usa e getta) e in caso di smarrimento dell'iPhone sospende automaticamente le carte di credito associate. Una bella sfida per Visa, Mastercard e soci.

Vengo, infine, all'iWatch, che non si chiama iWatch, ma Apple Watch (senza la classica “i” iniziale). Il “melarologio” (conio di @williwongi; io propongo iLora) in realtà non c'è ancora: quello che è stato mostrato è soltanto un prototipo, usato in condizioni strettamente controllate sul palco e poco funzionante (anche secondo Time) negli esemplari-demo mostrati o messi in mano ai giornalisti. Apple dice che sarà disponibile nei primi mesi del 2015. Niente orologio Apple per questo Natale, insomma.

Com'è lo smartwatch di Apple? Un po' come tutti gli altri: è proprio il concetto di smartwatch che si scontra con alcuni limiti fisici, tecnici ed ergonomici, e il Campo di Distorsione della Realtà spesso usato da Apple non può cambiare le cose. Quanto durerà la batteria? Non si sa. Quanto sarà leggibile alla luce del sole? Non si sa. Si sa che costerà 350 dollari nel modello base: c'è un assortimento impressionante di varianti, cosa insolita per il Pensiero Unico di Apple. Ci sono due taglie (grande e meno grande) e vari materiali. Ma la sua forma quadrata serve a far vedere “guarda, sto indossando uno smartwatch”: è meno discreta della concorrenza che usa schermi circolari (Moto 360, per esempio). Apple ha azzeccato il valore di status symbol che ha da sempre l'orologio: non è uno strumento per indicare l'ora, è un indicatore sociale.

Per contro, sono interessanti le soluzioni d'interfaccia utente. Bella l'idea di usare la corona, un elemento dell'orologio che è familiare e rassicurante, come pulsante di comando, in modo da ridurre il tempo per il quale le dita coprono il minischermo. Interessante lo schermo sensibile non solo al tocco ma anche alla pressione. Siri integrato. Non c'è una fotocamera integrata, come c'è invece per esempio nei Samsung, utilissima per esempio per i giornalisti in condizioni difficili. Divertente, ma un po' frivola, la trasmissione di dati in tempo reale da un Watch a un altro. I sensori di bordo includono il rilevamento delle pulsazioni, con ovvie applicazioni per il fitness digitalizzato, ma l'idea di mandare un ennesimo dato biometrico a un'azienda non mi entusiasma. Toglietevi l'Apple Watch prima degli amplessi e di altre attività analoghe, se non volete che vengano monitorate anche quelle.

La mia critica fondamentale agli smartwatch (di tutte le marche) è che sono un oggetto in più. Non sostituiscono il telefonino, di cui continuano ad avere bisogno: sono un suo accessorio, come lo è un auricolare Bluetooth. Questo significa che oltre a caricare ogni giorno lo smartphone dovrei caricare anche l'orologio. E così avrei due dispositivi con i quali rischierei di trovarmi a metà giornata con le batterie a terra, e due caricatori da portarmi in giro in viaggio.

Oltretutto non c'è molto che posso fare con lo smartwatch che non posso già fare (e soprattutto fare meglio) con il telefonino, a parte sbirciare i messaggi più discretamente o (nel caso di Apple Watch) avere una vibrazione che mi avvisa o mi guida e (forse) usare l'orologio come autenticatore di prossimità (mi avvicino al computer e il computer si sblocca senza dover digitare password, per esempio; idem per auto e camere d'albergo). Ci fosse stata la fotocamera, perlomeno avrei potuto scattare foto in modo discreto, ma non c'è. E comunque i telefonini, tablet e orologi Apple restano ecosistemi chiusi, vincolati da DRM e altri sistemi proprietari. Solo i suoi computer ti lasciano installare applicazioni non benedette da Apple. Per ora.

Conclusione: bella mossa l'iPhone Plus, che colma il vuoto fra iPhone e iPad mini; molto rumore per nulla per Apple Watch; e Apple Pay è la vera novità che verrà sistematicamente ignorata, coperta dall'ossessione per il feticcio da polso.

Aggiornamento (11:40): The Onion, come sempre, centra in pieno quest'ossessione e la mette alla berlina, annunciando che Apple Watch “consente a chi lo indossa di fermare lo scorrere del tempo e farlo ripartire”, è “discreto, ma non così tanto che qualcuno possa scambiarlo per un orologio normale”, “disponibile in una varietà di colori e stili per consentirvi di esprimere la vostra sottomissione personale all'azienda di tecnologie dominante del pianeta” e offre “tutti i vantaggi di un orologio tradizionale che ha bisogno di essere caricato ogni 12 ore”. Le altre cattiverie veritiere le trovate qui.

Aggiornamento (2014/09/11): Telefonino.net segnala che l'iPhone 6 costerà in Italia 729€ (16 GB), 839€ (64 GB) e 949€ (128 GB). Il Plus costerà 839€ (16 GB), 949€ (64 GB), 1059€ (128 GB).

Iscriviti a:

Post (Atom)