Kaboom mancati e riusciti, intercettazioni, teatrini della sicurezza e altre delizie

L'articolo è stato aggiornato dopo la pubblicazione iniziale.

Strutture sommerse dell'isola giapponese di Yonaguni. Qualcuno mi ha chiesto un parere su queste presunte strutture e mi ha segnalato

questo articolo (attenzione: contiene pubblicità un po' osé) che ipotizza che si tratti di opere dell'uomo risalenti a 10.000 anni fa. Non ho tempo di approfondire, lascio queste righe come appunto: segnalo solo che

l'articolo di Wikipedia cita varie fonti che suggeriscono che si tratti più banalmente di formazioni geologiche naturali di roccia che, come in altri luoghi del mondo, tende spontaneamente a fratturarsi secondo linee geometriche.

Ipotesi aliene e/o catastrofiche riguardanti una nube scoperta dalle sonde Voyager. Un altro lettore mi ha segnalato l'esistenza di farneticazioni sulla nube scoperta dalle sonde della NASA fuori dal nostro sistema solare e battezzata

"Local Fluff". Le informazioni tecniche per rispondere a queste idee menagramo sono

su Physorg.com e

su Nasa.gov.

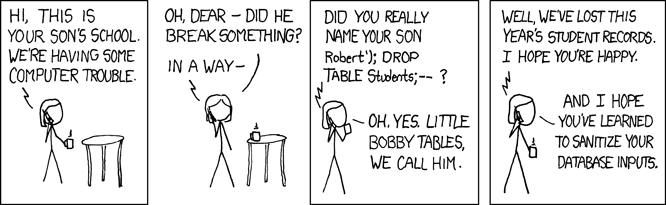

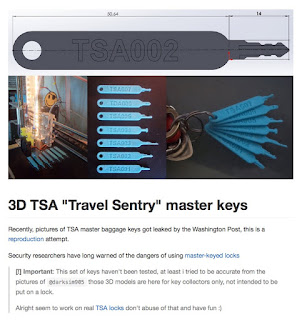

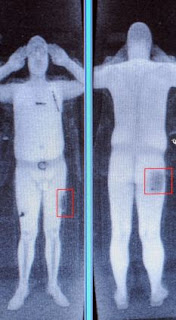

Teatrino della sicurezza Qualche pensiero sulla

sicurezza e soprattutto sui teatrini della sicurezza dopo il Mutandabomber del volo Northwest Airlines 253 da Amsterdam a Detroit:

Bruce Schneier prende giustamente per i fondelli la nuova regola sul non alzarsi dal posto durante l'ultima ora di volo.

BoingBoing si associa. Il teatrino prosegue: le istruzioni segretissime sulle nuove regole di sicurezza della TSA (Transportation Security Administration) americana

finiscono online. Come le

mutande dell'aspirante martire. E per quelli che dimenticano che le prime notizie diramate dai media spesso non sono esatte, segnalo che inizialmente le

agenzie parlavano di mini-petardi natalizi (i

Christmas crackers della tradizione britannica).

Scusi, quest'esplosivo è suo? Il teatrino arriva a livelli demenziali e da infarto con questa simpatica trovata delle autorità slovacche. Vediamo se i controlli di sicurezza funzionano: mettiamo dell'esplosivo di nascosto nella valigia di un passeggero ignaro e vediamo se i nostri colleghi ai controlli lo trovano. Indovinate come va a finire: l'esplosivo sfugge ai controlli e il passeggero se lo porta a casa a Dublino, dove viene arrestato e la sua abitazione viene circondata dagli artificieri per rimuoverne l'esplosivo. Le autorità slovacche aspettano tre giorni prima di avvisare la polizia irlandese del piccolo disguido e dicono che l'esplosivo non era pericoloso. Ma allora perché chiamare gli artificieri? Adesso non basta preoccuparsi delle bombe portate in aereo dai terroristi; bisogna anche preoccuparsi di quelle messe dagli "esperti" di sicurezza (

BBC).

Aggiornamento: le cose potrebbero essere andate diversamente da quanto descritto da Zia Beeb, come segnalato nei commenti qui sotto.

L'intercettazione dei video non cifrati dei Predator. Forse non è un errore grave come pare istintivamente. Schneier

sottolinea che a volte la mania di segretezza inutile fa più danni della disseminazione di segreti. Il problema nel caso dei Predator sarebbe stata la gestione dei codici di accesso sul campo di battaglia. Se il video in tempo reale non fosse stato disponibile a un gruppo di soldati nel momento del bisogno perché il sistema non accettava la password, la segretezza avrebbe prodotto danni maggiori. E si chiede quanto possa essere utile un feed video di una vista aerea senza coordinate o altri riferimenti. Il vero danno, qui, è quello d'immagine (la figuraccia pubblica dei militari).

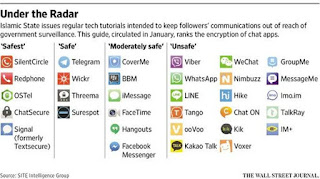

Più facile intercettare i GSM. È stato decifrato l'algoritmo di

channel hopping usato dai sistemi cellulari GSM per proteggere le telefonate contro le intercettazioni. Un progetto open source mirato a dimostrare l'insufficienza della privacy del sistema GSM ha

proposto, durante il Chaos Communication Congress di Berlino, un kit composto da un PC con una scheda grafica di medie prestazioni, un disco rigido capiente, due ricevitori USRP2 e del software per gestire il

channel hopping. Dopo qualche minuto d'intercettazione di una chiamata, l'algoritmo viene decifrato e siccome la chiamata è stata registrata (come flusso di dati cifrati), può essere decifrata anche la sua parte iniziale. Il kit registra solo uno degli interlocutori, ma anche questo in molti casi è sufficiente per commettere crimini, per esempio intercettando i menu vocali di un sistema bancario (

The Register).

Come spillare dati privati da Facebook. Wired

spiega che le nuove regole di privacy di Facebook rendono più facile scoprire nome, amici, sesso, età, interessi, domicilio, lavoro e titolo di studio corrispondenti a un indirizzo di e-mail usando la funzione di ricerca di amici. Buon divertimento.

Leggere i pensieri si può (o quasi). Basta accettare qualche piccolo impianto nel cervello, senza fili sporgenti o connettori alla Frankenstein: solo due bobinette applicate allo scalpo. Un dispositivo chiamato Neuralynx, realizzato presso la Boston University, rileva l'attività cerebrale dei centri della parola e la converte in suoni. Funziona: un primo modello sperimentale è già stato impiantato in un ventiseienne completamente paralizzato, generando correttamente alcuni suoni (

Physorg).

Demi Moore photoshoppata in copertina: arrivano gli avvocati per non farlo sapere.

Demi Moore photoshoppata in copertina: arrivano gli avvocati per non farlo sapere. Il popolare sito BoingBoing pubblica le prove di un fotoritocco dilettantesco che mozza un fianco a Demi Moore sulla copertina di una rivista (immagine qui accanto), e l'attrice, invece di chiedere scusa per la porcata e per l'ennesima anoressizzante presa in giro del pubblico, manda gli avvocati, e la rivista nega ogni ritocco. La risposta del legale di BoingBoing è da manuale. Mai sentito parlare del diritto di cronaca? Tutta la storia è

qui, e non è l'unica del suo genere. Leggete qui sotto.

Modelle impossibili.

Modelle impossibili. La presa in giro e la presentazione di modelli estetici inarrivabili raggiunge nuove vette in un poster di Ralph Lauren (qui accanto). E anche qui arrivano gli avvocati, che diffidano Photoshop Disasters, il blog che aveva pubblicato l'immagine. Photoshop Disasters ha rimosso

l'articolo, ma l'immagine è

ancora in giro. Esiste davvero qualcuno che crede che questo sia l'aspetto normale di una donna? E qualcun altro che approva e che stampa questa roba? E la soluzione, secondo i magnati della moda, è quella di imbavagliare chi denuncia i loro inganni?

Esperti di sicurezza sbaragliano botnet di 250.000 PC infetti. La botnet era arrivata a generare l'11% dello spam analizzato da MessageLabs. Gli smanettoni hanno preso il controllo dei server che gestivano la botnet. Geniale. I dettagli sono su

PCworld/Yahoo.

Cinque anni fa, l'attacco alla Terra dallo spazio. Il 27 dicembre 2004 la Terra fu investita da un fascio di raggi gamma e X tanto potente da accecare alcuni satelliti e ionizzare parzialmente gli strati superiori dell'atmosfera. Colpa di una

magnetar, la SGR1806-20: una stella di neutroni tanto densa che un centimetro cubo della sua materia pesa cento milioni di tonnellate e dotata di un campo magnetico mostruoso (donde il nome). Si trova a 50.000 anni luce da noi, sul lato opposto della nostra galassia, eppure è riuscita a far sentire il suo effetto fin qui, cosa che una "normale" supernova non riuscirebbe a fare da quella distanza. E poi dicono che la scienza è noiosa (

Bad Astronomy).

Cinque nuovi mondi.

Cinque nuovi mondi. Il telescopio spaziale Kepler della NASA ha trovato i suoi primi cinque nuovi pianeti al di fuori del sistema solare. Quattro sono ancora più grandi di Giove, e percorrono orbite strettissime intorno alla propria stella. Un anno, su quei mondi, dura fra tre e cinque

giorni terrestri. Uno, Kepler 7b, ha una densità media inferiore a quella del polistirolo espanso. Questo è solo un piccolo esercizio di collaudo: il telescopio Kepler è fatto per scoprire pianeti simili alla Terra (

BBC).

Antimateria kaboom. Incrociare i flussi è male, come sanno i fan di Ghostbusters: mettere insieme materia e antimateria nel cuore di una stella è

molto male. E avviene nella realtà, non nei telefilm di

Star Trek. Sette miliardi di anni fa, la stella Y-155, nella costellazione della Balena, aveva una massa 200 volte maggiore di quella del nostro sole ed è diventata tanto calda da generare coppie di particelle di materia e antimateria, scatenando una reazione termonucleare che l'ha fatta esplodere così violentemente da essere visibile da Terra nonostante si trovasse a metà strada dai confini dell'universo e generando un'energia equivalente a cento miliardi di volte quella del Sole (

Science Daily).

Oroscopi? Idiozia colossale. Lo dice Marco Cagnotti, giornalista scientifico e presidente della Società Astronomica Ticinese, in un eloquente

sfogo sul blog astronomico Stukhtra, giocando il jolly:

"... “Nature”, vol. 318, pp. 419-425, 5 dicembre 1985: una ricerca fondamentale. Effettuata con astrologi professionisti, impegnati in un protocollo a doppio cieco e messi nelle migliori condizioni operative, avendo tutte le informazioni su luogo, data e ora di nascita, quindi potendo stilare il tema natale preciso dal quale ricavare poi la personalità dei volontari. Risultato: fallimento totale." Niente male anche

l'incazzatura di Marcello Veneziani sul

Giornale:

"Giuro che al prossimo che mi fa l’oroscopo gli faccio l’endoscopia, con strumenti improvvisati".

Onnipotenza in Windows 7. Esiste un

"God Mode" in Windows 7, una serie di funzioni non documentate, inserite dagli sviluppatori, che permette di accedere rapidamente a tutti i pannelli di controllo del sistema operativo da una singola cartella. Basta creare una nuova cartella e darle il nome seguente:

GodMode.{ED7BA470-8E54-465E-825C-99712043E01C} (parentesi graffe incluse). Potete anche usare una stringa diversa da

"GodMode", ed esiste tutta una serie di codici aggiuntivi che attivano varie scorciatoie per controllare più agevolmente le impostazioni del sistema operativo. Cnet ne pubblica un

elenco che è spiegato in dettaglio

qui. Il codice che riporto qui sopra è quello che include tutte le scorciatoie: gli altri ne attivano dei sottogruppi. Da provare a vostro rischio e pericolo (specialmente in Vista, dove pare che tenda a crashare il sistema) (

Gizmodo).

Antibufala: Warren Beatty ha conosciuto biblicamente quasi 13.000 donne? Qualcuno ha fatto i conti in tasca a questa notizia che ha spopolato nei giorni scorsi sui giornali che non hanno niente di meglio da raccontare. Bufala, a meno che vogliate credere che il bellone di Hollywood sia riuscito a sedurre 1,06 donne al giorno, ogni giorno dell'anno, per 33 anni di fila (

Animalnewyork.com).

Immagini incredibili di animali nel grembo materno.

Immagini incredibili di animali nel grembo materno. Sono tratte da un documentario di National Geographic, ma le trovate su

Io9 e

Izismile.

Che fine ha fatto Second Life? È quasi deserto, ma fa più soldi di prima grazie alla conversione all'intrattenimento a luci rosse.

PcPro è andato a vedere cos'è successo al social network che tanti avevano dipinto come il futuro di Internet.

Fotocamere digitali, basta con la guerra dei megapixel, bisogna essere più sensibili. La nuova frontiera per la fotografia è l'introduzione di sensori capaci di ottenere immagini decenti in condizioni di luce sempre più fioca, fino a fotografare in città, di notte, in luce ambiente. ISO 12.800, estendibili a 102.400, per la Canon 1D Mark IV. Che nelle mani giuste fa dei video straordinari come

Nocturne. Se dovete chiedere quanto costa, non ve la potete permettere.