Un blog di Paolo Attivissimo, giornalista informatico e cacciatore di bufale

Informativa privacy e cookie: Questo blog include cookie di terze parti. Non miei (dettagli)

Prossimi eventi pubblici – Sostegno a questo blog – Sci-Fi Universe

Cerca nel blog

2017/12/05

App spione in Google Play rubavano conversazioni di WhatsApp e altri dati

WhatsApp è apprezzato dagli utenti perché offre garanzie di riservatezza che molte app concorrenti non offrono: in particolare, offre la cosiddetta crittografia end-to-end, che significa che i messaggi scambiati con WhatsApp non possono essere letti da Facebook (la società proprietaria di WhatsApp) o da qualcuno che li dovesse intercettare in transito.

Ma questo non vuol dire che i messaggi di WhatsApp siano perfettamente segreti, ed è meglio tenerlo presente per decidere cosa scrivere e cosa invece dirsi a voce in privato. Esistono infatti vari modi per intercettare questi messaggi, per esempio infettando con un’app ostile uno dei telefonini che partecipano a una conversazione digitale.

Google ha appunto segnalato da poco una serie di app per dispositivi Android che contenevano una sorta di virus, denominato Tizi, che catturava le comunicazioni e le chiamate vocali fatte dalla vittima con Facebook, Twitter, WhatsApp, Viber, Skype, LinkedIn e Telegram, rubava le password Wi-Fi, i contatti, le foto e la localizzazione del dispositivo, registrava l’audio ambientale e scattava foto in modo invisibile. Un ficcanaso di prima categoria, insomma.

Cosa peggiore, queste app infette non erano presenti in siti discutibili, ma erano ospitate da Google Play, il negozio ufficiale delle app Android. La buona notizia è che l’infezione è stata eliminata e queste app infette sono state rimosse. Ma il rischio rimane, per cui è meglio fare un po' di sana prevenzione.

Il primo passo di questa prevenzione va fatto durante l’installazione di una nuova app: controllate quali permessi chiede e siate scettici di app che ne chiedono troppi. Una app-torcia che vi chiedesse la localizzazione o l’accesso agli SMS, per esempio, sarebbe molto sospetta.

Il secondo passo è controllare di aver attivato Play Protect, che è il sistema di Google per controllare le app già scaricate e per avvisare se si scarica un’app infetta. Nell’app Play Store sul vostro dispositivo, toccate il menu con le tre barrette in alto a sinistra e poi scegliete Play Protect. Se non avete questa voce, vi conviene aggiornare il telefonino o le sue app. Poi controllate che sia attiva, in Play Protect, la voce “Cerca minacce alla sicurezza”. Se non è attiva, attivatela: è stato proprio Play Protect a salvare gli utenti colpiti da queste app infette, disabilitandole sui loro telefonini in modo automatico.

Google consiglia infine di tenere sempre aggiornato il proprio dispositivo: infezioni come quella di Tizi, infatti, hanno effetto soltanto su chi ha vecchie versioni di Android.

In altre parole: come dicono spesso i guru del digitale, la sicurezza informatica non è un prodotto, è un processo. Se usate un’app piuttosto sicura come WhatsApp ma su un telefonino infetto, la sicurezza offerta da WhatsApp viene scavalcata. Conviene prendere in considerazione lo stato non solo del proprio telefonino, ma anche di quelli delle persone con le quali si scambiano messaggi. Altrimenti è come scambiare confidenze con un amico decisamente troppo pettegolo.

Questo articolo è il testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 5 dicembre 2017.

Ma questo non vuol dire che i messaggi di WhatsApp siano perfettamente segreti, ed è meglio tenerlo presente per decidere cosa scrivere e cosa invece dirsi a voce in privato. Esistono infatti vari modi per intercettare questi messaggi, per esempio infettando con un’app ostile uno dei telefonini che partecipano a una conversazione digitale.

Google ha appunto segnalato da poco una serie di app per dispositivi Android che contenevano una sorta di virus, denominato Tizi, che catturava le comunicazioni e le chiamate vocali fatte dalla vittima con Facebook, Twitter, WhatsApp, Viber, Skype, LinkedIn e Telegram, rubava le password Wi-Fi, i contatti, le foto e la localizzazione del dispositivo, registrava l’audio ambientale e scattava foto in modo invisibile. Un ficcanaso di prima categoria, insomma.

Cosa peggiore, queste app infette non erano presenti in siti discutibili, ma erano ospitate da Google Play, il negozio ufficiale delle app Android. La buona notizia è che l’infezione è stata eliminata e queste app infette sono state rimosse. Ma il rischio rimane, per cui è meglio fare un po' di sana prevenzione.

Il primo passo di questa prevenzione va fatto durante l’installazione di una nuova app: controllate quali permessi chiede e siate scettici di app che ne chiedono troppi. Una app-torcia che vi chiedesse la localizzazione o l’accesso agli SMS, per esempio, sarebbe molto sospetta.

Il secondo passo è controllare di aver attivato Play Protect, che è il sistema di Google per controllare le app già scaricate e per avvisare se si scarica un’app infetta. Nell’app Play Store sul vostro dispositivo, toccate il menu con le tre barrette in alto a sinistra e poi scegliete Play Protect. Se non avete questa voce, vi conviene aggiornare il telefonino o le sue app. Poi controllate che sia attiva, in Play Protect, la voce “Cerca minacce alla sicurezza”. Se non è attiva, attivatela: è stato proprio Play Protect a salvare gli utenti colpiti da queste app infette, disabilitandole sui loro telefonini in modo automatico.

Google consiglia infine di tenere sempre aggiornato il proprio dispositivo: infezioni come quella di Tizi, infatti, hanno effetto soltanto su chi ha vecchie versioni di Android.

In altre parole: come dicono spesso i guru del digitale, la sicurezza informatica non è un prodotto, è un processo. Se usate un’app piuttosto sicura come WhatsApp ma su un telefonino infetto, la sicurezza offerta da WhatsApp viene scavalcata. Conviene prendere in considerazione lo stato non solo del proprio telefonino, ma anche di quelli delle persone con le quali si scambiano messaggi. Altrimenti è come scambiare confidenze con un amico decisamente troppo pettegolo.

Questo articolo è il testo preparato per il mio servizio La Rete in 3 minuti per Radio Inblu del 5 dicembre 2017.

2017/12/04

L’effetto speciale più spettacolare: la natura. Fulmini al rallentatore

Andate al monitor più grande che avete, meglio se 4K, mettete il video a tutto schermo e alzate il volume. No, non così: di più. Non ve ne pentirete.

Se volete sapere come è possibile catturare un fulmine così perfettamente, i dettagli sono qui.

Se volete sapere come è possibile catturare un fulmine così perfettamente, i dettagli sono qui.

Bandiera neonazista in caserma, due parole di debunking

Ultimo aggiornamento: 2017/12/05 7:20.

Sì, la bandiera di guerra imperiale tedesca è da considerare simbolo neonazista perché oggi è usata prevalentemente dai neonazisti.

La usano per eludere i divieti di usare la svastica e per far finta (anche a se stessi) di non essere nazisti di seconda mano, come segnalato dai colleghi debunker Maicol (Butac) e David Puente, che hanno già pubblicato due indagini sulla questione del video della bandiera di guerra dell’impero tedesco appesa nella caserma Baldissera di Firenze in modo ben visibile dall’esterno, per cui non mi dilungo: leggete le loro indagini qui e qui.

Questo uso frequente e predominante da parte dei neonazisti, ampiamente documentato, ha trasformato il significato corrente di quella bandiera, esattamente come l’uso della svastica da parte dei nazisti ha trasformato il significato di un simbolo che ha una storia plurimillenaria, come l‘uso di falce e martello da parte del comunismo li ha trasformati da semplici strumenti agricoli e industriali in simboli di oppressione.

Sembra che molti facciano fatica a capire il concetto che il significato di un simbolo dipende dal contesto e dal suo uso predominante. O forse quei molti sono solo imbecilli neonazisti che si sono visti togliere la foglia di fico e si sono accorti che ora tutti vedono le loro pochezze.

Segnalo la precisazione del Laboratorio di Storia marittima e navale dell’Università di Genova, che dice: “...questa bandiera - oggi sulla bocca di tutti - viene indicata come la bandiera della Marina imperiale tedesca, adottata in versioni di poco difformi tra 1871 e 1919. Non è del tutto corretto. Si tratta della REICHSKRIEGFLAGGE [link a Wikipedia aggiunto da me -- Paolo], la bandiera di guerra dell’Impero, nella versione adottata a partire dal 1907. Non la bandiera della Marina quindi, perché la Marina non aveva una sua bandiera esclusiva (come la nostra Marina Militare, ad esempio). Era la bandiera di guerra delle forze armate, Marina compresa naturalmente, ma non la bandiera della Marina nel senso esclusivo del termine.” Grazie a Federico Baglini per la segnalazione.

Aggiungo inoltre che la normativa tedesca sui simboli nazisti (Strafgesetzbuch, sezione 86a) vieta in Germania sicuramente la Reichskriegsflagge nella versione con la svastica; quella senza svastica non è esplicitamente vietata, ma la normativa si riferisce a qualunque simbolo se usato in un contesto neonazista.

Altre informazioni sulle bandiere militari tedesche e sui relativi divieti e permessi d’uso in Germania sono disponibili (in tedesco) presso Deutsche-schutzgebiete.de e Brandenburg.de, da cui cito (ringraziando @ch_swisswolf per la segnalazione): “Ein Sonderfall ist die Reichskriegsflagge (Kriegsflagge des Norddeutschen Bundes und des Deutschen Reiches von 1867 bis 1921) aus der Zeit vor 1935 (ohne Hakenkreuz): Sie zu zeigen ist nicht strafbar, die Polizei stellt sie jedoch in Brandenburg (auch in anderen Bundesländern) wegen „Verstoßes gegen die öffentlichen Ordnung“ sicher (so ein Erlass des brandenburgischen Innenministers von 1993)... Reichskriegsflagge (1867 – 1921) Das Zeigen der Flagge ist zwar nicht strafbar, die Polizei kann sie aber unter bestimmten Umständen wegen Störung der öffentlichen Ordnung einziehen”. In sintesi, mostrare la vecchia Reichskriegsflagge senza svastica non è punibile in sé, ma nel Brandeburgo e in altri stati tedeschi la polizia la può sequestrare per disturbo dell'ordine pubblico, secondo un decreto del ministro degli interni del Brandeburgo del 1993.

Se vi state chiedendo la ragione della foto del mio gatto Ombra, è che mi rifiuto di mostrare un simbolo neonazista in testa a un mio articolo e comunque per mostrare una foto di un gatto non c’è bisogno di avere una ragione. Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Sì, la bandiera di guerra imperiale tedesca è da considerare simbolo neonazista perché oggi è usata prevalentemente dai neonazisti.

La usano per eludere i divieti di usare la svastica e per far finta (anche a se stessi) di non essere nazisti di seconda mano, come segnalato dai colleghi debunker Maicol (Butac) e David Puente, che hanno già pubblicato due indagini sulla questione del video della bandiera di guerra dell’impero tedesco appesa nella caserma Baldissera di Firenze in modo ben visibile dall’esterno, per cui non mi dilungo: leggete le loro indagini qui e qui.

Questo uso frequente e predominante da parte dei neonazisti, ampiamente documentato, ha trasformato il significato corrente di quella bandiera, esattamente come l’uso della svastica da parte dei nazisti ha trasformato il significato di un simbolo che ha una storia plurimillenaria, come l‘uso di falce e martello da parte del comunismo li ha trasformati da semplici strumenti agricoli e industriali in simboli di oppressione.

Ho letto che ci sono dei dubbi sulla bandiera esposta dal giovane carabiniere. Toglieteveli. pic.twitter.com/6K0BfEgoVz— Emanuele Fiano (@emanuelefiano) December 4, 2017

Sembra che molti facciano fatica a capire il concetto che il significato di un simbolo dipende dal contesto e dal suo uso predominante. O forse quei molti sono solo imbecilli neonazisti che si sono visti togliere la foglia di fico e si sono accorti che ora tutti vedono le loro pochezze.

---

Segnalo la precisazione del Laboratorio di Storia marittima e navale dell’Università di Genova, che dice: “...questa bandiera - oggi sulla bocca di tutti - viene indicata come la bandiera della Marina imperiale tedesca, adottata in versioni di poco difformi tra 1871 e 1919. Non è del tutto corretto. Si tratta della REICHSKRIEGFLAGGE [link a Wikipedia aggiunto da me -- Paolo], la bandiera di guerra dell’Impero, nella versione adottata a partire dal 1907. Non la bandiera della Marina quindi, perché la Marina non aveva una sua bandiera esclusiva (come la nostra Marina Militare, ad esempio). Era la bandiera di guerra delle forze armate, Marina compresa naturalmente, ma non la bandiera della Marina nel senso esclusivo del termine.” Grazie a Federico Baglini per la segnalazione.

Aggiungo inoltre che la normativa tedesca sui simboli nazisti (Strafgesetzbuch, sezione 86a) vieta in Germania sicuramente la Reichskriegsflagge nella versione con la svastica; quella senza svastica non è esplicitamente vietata, ma la normativa si riferisce a qualunque simbolo se usato in un contesto neonazista.

Altre informazioni sulle bandiere militari tedesche e sui relativi divieti e permessi d’uso in Germania sono disponibili (in tedesco) presso Deutsche-schutzgebiete.de e Brandenburg.de, da cui cito (ringraziando @ch_swisswolf per la segnalazione): “Ein Sonderfall ist die Reichskriegsflagge (Kriegsflagge des Norddeutschen Bundes und des Deutschen Reiches von 1867 bis 1921) aus der Zeit vor 1935 (ohne Hakenkreuz): Sie zu zeigen ist nicht strafbar, die Polizei stellt sie jedoch in Brandenburg (auch in anderen Bundesländern) wegen „Verstoßes gegen die öffentlichen Ordnung“ sicher (so ein Erlass des brandenburgischen Innenministers von 1993)... Reichskriegsflagge (1867 – 1921) Das Zeigen der Flagge ist zwar nicht strafbar, die Polizei kann sie aber unter bestimmten Umständen wegen Störung der öffentlichen Ordnung einziehen”. In sintesi, mostrare la vecchia Reichskriegsflagge senza svastica non è punibile in sé, ma nel Brandeburgo e in altri stati tedeschi la polizia la può sequestrare per disturbo dell'ordine pubblico, secondo un decreto del ministro degli interni del Brandeburgo del 1993.

Se vi state chiedendo la ragione della foto del mio gatto Ombra, è che mi rifiuto di mostrare un simbolo neonazista in testa a un mio articolo e comunque per mostrare una foto di un gatto non c’è bisogno di avere una ragione. Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2017/12/01

Podcast del Disinformatico del 2017/12/01

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

È disponibile per lo scaricamento il podcast della puntata di oggi del Disinformatico della Radiotelevisione Svizzera. Buon ascolto!

A chi segnalare le chiamate della finta “assistenza Microsoft”; allerta Europol per riciclaggi

È stagione di regali ma anche di truffe informatiche: in questo periodo i truffatori si danno particolarmente da fare, per esempio con l’inganno classico ma sempre efficace della falsa assistenza Microsoft: la vittima riceve una telefonata o una mail da qualcuno che dice di far parte del servizio clienti Microsoft, avvisa che il computer della vittima è infetto (non è vero) e fornisce istruzioni per “pulirlo” che in realtà lo infettano.

La cosa migliore da fare, in questi casi, è non seguire le istruzioni e non dare dati personali, ma chiederli (per esempio il nome esatto dell’azienda, il nome della persona, l’indirizzo postale e il numero di telefono) e poi immetterli nella pagina Web che Microsoft ha approntato per raccogliere le segnalazioni e avviare le indagini:

https://microsoft.com/reportascam

Europol, invece, ha dato il via a una campagna informativa (con hashtag #DontBeaMule) per segnalare la truffa dei money mule, ossia degli utenti che accettano offerte di lavoro come “intermediari finanziari”, da svolgere comodamente a casa davanti al proprio computer, ricevendo soldi sul proprio conto corrente e inoltrandoli in cambio di una commissione. In realtà si tratta di ricevere denaro di provenienza fraudolenta e poi girarlo a complici dei truffatori: in altre parole, riciclaggio.

Le vittime di questa truffa che si prestano a riciclare inconsapevolmente finiscono nei guai, spiega Europol, che ha annunciato 159 arresti e l’identificazione di 766 money mule in 26 paesi. Se volete saperne di più e magari segnalare questo genere di reclutamento criminale agli amici e colleghi più suscettibili di cascarci, sul sito di Europol trovate il comunicato stampa, una miniguida e un video sul sito Europol.

Purtroppo il materiale Europol è solo in inglese; se vi serve un equivalente italiano, potete usare questo link della Polizia di Stato italiana e questo dell’Ufficio federale di polizia svizzero. E come sempre vale la solita regola: se un’offerta sembra troppo bella per essere vera, probabilmente non è vera.

La cosa migliore da fare, in questi casi, è non seguire le istruzioni e non dare dati personali, ma chiederli (per esempio il nome esatto dell’azienda, il nome della persona, l’indirizzo postale e il numero di telefono) e poi immetterli nella pagina Web che Microsoft ha approntato per raccogliere le segnalazioni e avviare le indagini:

https://microsoft.com/reportascam

Europol, invece, ha dato il via a una campagna informativa (con hashtag #DontBeaMule) per segnalare la truffa dei money mule, ossia degli utenti che accettano offerte di lavoro come “intermediari finanziari”, da svolgere comodamente a casa davanti al proprio computer, ricevendo soldi sul proprio conto corrente e inoltrandoli in cambio di una commissione. In realtà si tratta di ricevere denaro di provenienza fraudolenta e poi girarlo a complici dei truffatori: in altre parole, riciclaggio.

Le vittime di questa truffa che si prestano a riciclare inconsapevolmente finiscono nei guai, spiega Europol, che ha annunciato 159 arresti e l’identificazione di 766 money mule in 26 paesi. Se volete saperne di più e magari segnalare questo genere di reclutamento criminale agli amici e colleghi più suscettibili di cascarci, sul sito di Europol trovate il comunicato stampa, una miniguida e un video sul sito Europol.

Purtroppo il materiale Europol è solo in inglese; se vi serve un equivalente italiano, potete usare questo link della Polizia di Stato italiana e questo dell’Ufficio federale di polizia svizzero. E come sempre vale la solita regola: se un’offerta sembra troppo bella per essere vera, probabilmente non è vera.

Settimana difficile per gli informatici

Ultimo aggiornamento: 2017/12/28 10:25.

È un periodo difficile per gli informatici, che probabilmente stanno cercando un nuovo santo a cui raccomandarsi dopo una settimana di disastri.

Apple ha incassato la figuraccia della vulnerabilità clamorosa di macOS High Sierra, che era attaccabile senza conoscerne la password, e come se questo non bastasse l’ha corretta con un aggiornamento difettoso (che bloccava le condivisioni di file) e quindi ha dovuto rilasciare un secondo aggiornamento correttivo.

Dagli Stati Uniti arriva un altro pasticcio informatico: la American Airlines ha dichiarato che un errore del sistema informatico (semmai un errore di chi lo ha programmato) ha permesso a tutti i piloti della compagnia aerea di prendersi le ferie nella settimana di Natale, col risultato che circa 15.000 voli sono ora a rischio di annullamento. La compagnia sta offrendo una paga maggiorata ai piloti che rinunciano alle ferie natalizie. Una magagna informatica analoga era capitata a Ryanair a settembre scorso, portando all’annullamento di 2100 voli.

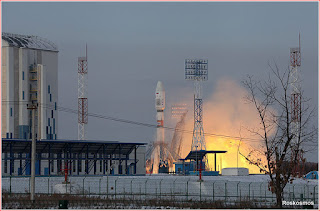

Ma il record per l’errore informatico più spettacolare spetta sicuramente alla Russia, che il 28 novembre ha lanciato un vettore Soyuz che avrebbe dovuto collocare in orbita intorno alla Terra ben 19 satelliti meteorologici ma che invece è andato fuori rotta, precipitando e distruggendo il proprio carico. La ricostruzione preliminare del disastro indica che il razzo ha funzionato perfettamente, ma il computer di bordo era impostato come se dovesse partire dalla base di lancio abituale della Russia, che si trova a Baikonur in Kazakistan, mentre il razzo in realtà decollava dal nuovo centro spaziale di Vostochny, situato ad alcune migliaia di chilometri di distanza. Il computer di bordo ha quindi cercato di correggere il piccolo errore di navigazione e raggiungere l’orbita stabilita, ma i componenti del vettore hanno usato due approcci contrastanti per orientarsi:

La missione è quindi fallita, concludendosi con un inatteso rientro in atmosfera sopra l’Oceano Atlantico settentrionale. Non vorrei essere nei panni di chi si è dimenticato di cambiare le impostazioni dei computer.

2017/12/28 10:25. La causa della perdita del satellite russo è stata confermata dal vice primo ministro russo, Dmitry Rogozin (IlPost).

È un periodo difficile per gli informatici, che probabilmente stanno cercando un nuovo santo a cui raccomandarsi dopo una settimana di disastri.

Apple ha incassato la figuraccia della vulnerabilità clamorosa di macOS High Sierra, che era attaccabile senza conoscerne la password, e come se questo non bastasse l’ha corretta con un aggiornamento difettoso (che bloccava le condivisioni di file) e quindi ha dovuto rilasciare un secondo aggiornamento correttivo.

Dagli Stati Uniti arriva un altro pasticcio informatico: la American Airlines ha dichiarato che un errore del sistema informatico (semmai un errore di chi lo ha programmato) ha permesso a tutti i piloti della compagnia aerea di prendersi le ferie nella settimana di Natale, col risultato che circa 15.000 voli sono ora a rischio di annullamento. La compagnia sta offrendo una paga maggiorata ai piloti che rinunciano alle ferie natalizie. Una magagna informatica analoga era capitata a Ryanair a settembre scorso, portando all’annullamento di 2100 voli.

Ma il record per l’errore informatico più spettacolare spetta sicuramente alla Russia, che il 28 novembre ha lanciato un vettore Soyuz che avrebbe dovuto collocare in orbita intorno alla Terra ben 19 satelliti meteorologici ma che invece è andato fuori rotta, precipitando e distruggendo il proprio carico. La ricostruzione preliminare del disastro indica che il razzo ha funzionato perfettamente, ma il computer di bordo era impostato come se dovesse partire dalla base di lancio abituale della Russia, che si trova a Baikonur in Kazakistan, mentre il razzo in realtà decollava dal nuovo centro spaziale di Vostochny, situato ad alcune migliaia di chilometri di distanza. Il computer di bordo ha quindi cercato di correggere il piccolo errore di navigazione e raggiungere l’orbita stabilita, ma i componenti del vettore hanno usato due approcci contrastanti per orientarsi:

In the Soyuz/Fregat launch vehicle, the first three booster stages of the rocket and the Fregat upper stage have their two separate guidance systems controlled by their own gyroscopic platforms. The guidance reference axis used by the gyroscopes on the Soyuz and on the Fregat had a 10-degree difference. The geographical azimuth of previous Soyuz/Fregat launcher from Baikonur, Plesetsk and Kourou normally laid within a range from positive 140 to negative 140 degrees. To bring the gyroscopic guidance system into operational readiness, its main platform has to be rotated into a zero-degree position via a shortest possible route. The azimuth of the ill-fated Vostochny launch was 174 degrees, and with an additional 10 degrees for the Fregat's reference axis, it meant that its gyro platform had to turn 184 degrees in order to reach the required "zero" position.

In the Soyuz rocket, the gyro platform normally rotated from 174 degrees back to a zero position, providing the correct guidance. However on the Fregat, the shortest path for its platform to a zero-degree position was to increase its angle from 184 to 360 degrees. Essentially, the platform came to the same position, but this is not how the software in the main flight control computer on the Fregat interpreted the situation. Instead, the computer decided that the spacecraft had been 360 degrees off target and dutifully commanded its thrusters to fire to turn it around to the required zero-degree position. After a roughly 60-degree turn, the gyroscope system on the Fregat stalled, essentially leaving the vehicle without any ability to orient itself in space...

La missione è quindi fallita, concludendosi con un inatteso rientro in atmosfera sopra l’Oceano Atlantico settentrionale. Non vorrei essere nei panni di chi si è dimenticato di cambiare le impostazioni dei computer.

2017/12/28 10:25. La causa della perdita del satellite russo è stata confermata dal vice primo ministro russo, Dmitry Rogozin (IlPost).

2017/11/30

No, non sono stati trovati batteri “extraterrestri” sulla Stazione Spaziale Internazionale

Ultimo aggiornamento: 2017/12/01 11:50.

Varie testate stanno riportando la notizia che sarebbero stati trovati dei batteri “alieni” o “extraterrestri” all’esterno della Stazione Spaziale Internazionale:

La prima cosa da fare, in casi come questi, è andare all’origine della notizia, che è questo articolo in russo della TASS (copia su Archive.is). Si tratta di un’intervista molto corposa al cosmonauta Anton Shkaplerov, che sta per tornare nello spazio ed è stato fra l’altro comandante della Soyuz che ha portato alla Stazione Spaziale Internazionale Samantha Cristoforetti. L’intervista è ricca di riflessioni e informazioni sulle attività spaziali e sulla vita da cosmonauta e non ha nulla di sensazionale.

In questo articolo della TASS c’è, fra le tante altre informazioni, una breve parte nella quale Shkaplerov parla di quelli che alcuni media stanno chiamando “batteri alieni” (la traduzione arriva subito sotto, non preoccupatevi):

Grazie a Luca Boschini (l’autore dell’ottimo libro Il mistero dei cosmonauti perduti) e ad alcuni lettori (in particolare Raimondo C.) posso offrirvi la traduzione di questo brano:

Tutto il clamore, insomma, deriva dall’ultimo paragrafo di questa parte dell’intervista: qualcuno ha pensato bene che se un cosmonauta parla di batteri che provengono da qualche parte dello spazio devono essere per forza batteri extraterrestri. Un’idea acchiappaclic irresistibile.

Prima di approfondire la questione scientifica, possiamo fare una semplice riflessione di buon senso. Scoprire la vita extraterrestre sarebbe clamoroso: perché un cosmonauta dovrebbe annunciarlo distrattamente, quasi per caso, insieme a tanti altri argomenti relativamente banali come la cucina e la ginnastica di bordo? Se davvero si trattasse di prove oggettive di vita aliena, l’intera intervista sarebbe dedicata a questo tema. E se ne parlerebbe nelle pubblicazioni scientifiche.

Inoltre, se si trattasse davvero di vita extraterrestre, come avrebbero fatto a decidere che si tratta proprio di batteri e non, che so, di virus o altri microorganismi? Che senso avrebbe classificare così categoricamente e rapidamente una forma di vita presumibilmente diversissima da quelle terrestri? E chi avrebbe fatto questa classificazione? Chiaramente qualcosa non quadra.

Infatti chi si occupa più seriamente di ricerca spaziale ha pubblicato articoli che spiegano la pseudonotizia: National Geographic, Slate, Popular Science chiariscono che parte del clamore deriva dalla traduzione erronea della parola russa космос, che in inglese è stata resa con outer space (spazio esterno o profondo), dando l’impressione che i batteri in questione arrivino da lontanissimo. Ma in realtà космос è semplicemente “spazio”: non implica affatto grandi distanze, visto che lo spazio inizia a cento chilometri dalla superficie terrestre (oltre la linea di Karman).

La presenza di batteri all’esterno della Stazione Spaziale Internazionale non è affatto sorprendente:

Insomma, ci sono molti motivi assai terrestri per spiegare la presenza di batteri all’esterno della Stazione. Prima di invocare spiegazioni straordinarie come quella di visitatori alieni, bisogna come sempre escludere le spiegazioni ordinarie. E magari cogliere l’occasione per imparare come funziona realmente l’Universo, che è sempre ricco di meraviglie e di sorprese.

Varie testate stanno riportando la notizia che sarebbero stati trovati dei batteri “alieni” o “extraterrestri” all’esterno della Stazione Spaziale Internazionale:

- Batteri ‘alieni’ fuori dalla Stazione Spaziale Internazionale: prove di vita extraterrestre? (Fanpage.it; copia su Archive.is)

- Bacteria found on International Space Station may be alien in origin, says cosmonaut (The Independent; copia su Archive.is)

- Batteri alieni viventi trovati sulla ISS, saranno innocui? (Tomshw.it; copia su Archive.is)

- Media: sulla superficie della ISS sono stati trovati batteri di origine extraterrestre (SputnikNews; copia su Archive.is)

- ISS contaminata da batteri extraterrestri: nessun pericolo per l’uomo (HDBlog.it; copia su Archive.is), titolo poi modificato in ISS contaminata da batteri sopravvissuti nello Spazio: nessun pericolo per l’uomo (ma il link e il tweet rivelano il titolo originale)

La prima cosa da fare, in casi come questi, è andare all’origine della notizia, che è questo articolo in russo della TASS (copia su Archive.is). Si tratta di un’intervista molto corposa al cosmonauta Anton Shkaplerov, che sta per tornare nello spazio ed è stato fra l’altro comandante della Soyuz che ha portato alla Stazione Spaziale Internazionale Samantha Cristoforetti. L’intervista è ricca di riflessioni e informazioni sulle attività spaziali e sulla vita da cosmonauta e non ha nulla di sensazionale.

In questo articolo della TASS c’è, fra le tante altre informazioni, una breve parte nella quale Shkaplerov parla di quelli che alcuni media stanno chiamando “batteri alieni” (la traduzione arriva subito sotto, non preoccupatevi):

— Неоднократно сообщалось об эксперименте по поиску жизни на внешней обшивке МКС. В чем заключается этот эксперимент, что космонавты делают во время его проведения? Откуда жизнь на обшивке МКС?

— Есть такой эксперимент, он состоит из нескольких частей. Во-первых, во время выхода выносятся специальные планшеты и устанавливаются на внешней обшивке станции. В них содержатся различные материалы, которые сейчас применяются в космосе и которые в будущем хотят использовать для изготовления космических аппаратов. Эти планшеты находятся вне станции годами. Через определенное время мы их забираем, доставляем на Землю, и специалисты, ученые смотрят, что там есть.

Нашли бактерии, которые там три года на поверхности прожили в условиях космического пространства

Сейчас нашли бактерии, которые там три года на поверхности прожили в условиях космического пространства, где вакуум и температура колеблется от минус 150 до плюс 150, и остались живы. Такие эксперименты называются "Тест" и "Биориск".

Кроме того, во время выходов мы берем ватными тампонами мазки с внешней стороны станции. Нам с Земли указывают, где нужно взять мазок, например, в месте скопления отходов топлива, выбрасываемых при работе двигателей, или в местах, где поверхность станции более затемнена, или, напротив, где чаще попадает свет солнца. Эти тампоны мы тоже доставляем на Землю.

И теперь выяснилось, что откуда-то на этих тампонах обнаружились бактерии, которых не было при запуске модуля МКС. То есть они откуда-то прилетели из космоса и поселились на внешней стороне обшивки. Пока они изучаются и, похоже, никакой опасности не несут.

Grazie a Luca Boschini (l’autore dell’ottimo libro Il mistero dei cosmonauti perduti) e ad alcuni lettori (in particolare Raimondo C.) posso offrirvi la traduzione di questo brano:

Si è parlato ripetutamente dell'esperimento di ricerca della vita sul rivestimento esterno della ISS. In cosa consiste questo esperimento? Cosa fanno i cosmonauti durante la sua esecuzione? Da dove viene la vita sul rivestimento della ISS?

C'è un esperimento di questo genere, costituito da diverse parti. Per prima cosa, durante le uscite si portano con sé delle tavolette speciali che si installano sul rivestimento esterno della stazione. Su di esse si trovano diversi materiali, che ora vengono adottati per lo spazio e che in futuro si vuole utilizzare per la costruzione degli apparati spaziali. Queste tavolette si trovano fuori dalla stazione da anni. Dopo un certo tempo, le andiamo a prendere, le portiamo a terra e gli esperti, gli scienziati, guardano cosa c'è.

Adesso hanno trovato dei batteri, che sono vissuti là fuori sulla superficie per tre anni, nell'ambiente del vuoto cosmico, dove c'è il vuoto e la temperatura va da meno 150 a più 150, e sono rimasti vivi. Questi esperimenti si chiamano "Test" e "Biorisk".

Inoltre, durante le uscite noi prendiamo delle pennellate con dei tamponi d'ovatta sulla parte esterna della stazione. Dalla Terra ci indicano dove bisogna prendere il tampone, per esempio nel punto dove si accumulano i residui del propellente che fuoriesce durante il funzionamento dei motori, oppure nel punto dove la superficie della stazione è più in ombra o, al contrario, dove più spesso cade la luce del sole. Anche questi tamponi li mandiamo a terra.

E adesso è stato chiarito che da qualche parte in questi tamponi si sono manifestati dei batteri che non c'erano al lancio della ISS. Perciò, da qualche parte dello spazio devono essere venuti, e si sono posati sulla parte del rivestimento esterno. Per ora li stanno studiando e, pare, non recano nessun pericolo.

Tutto il clamore, insomma, deriva dall’ultimo paragrafo di questa parte dell’intervista: qualcuno ha pensato bene che se un cosmonauta parla di batteri che provengono da qualche parte dello spazio devono essere per forza batteri extraterrestri. Un’idea acchiappaclic irresistibile.

Prima di approfondire la questione scientifica, possiamo fare una semplice riflessione di buon senso. Scoprire la vita extraterrestre sarebbe clamoroso: perché un cosmonauta dovrebbe annunciarlo distrattamente, quasi per caso, insieme a tanti altri argomenti relativamente banali come la cucina e la ginnastica di bordo? Se davvero si trattasse di prove oggettive di vita aliena, l’intera intervista sarebbe dedicata a questo tema. E se ne parlerebbe nelle pubblicazioni scientifiche.

Inoltre, se si trattasse davvero di vita extraterrestre, come avrebbero fatto a decidere che si tratta proprio di batteri e non, che so, di virus o altri microorganismi? Che senso avrebbe classificare così categoricamente e rapidamente una forma di vita presumibilmente diversissima da quelle terrestri? E chi avrebbe fatto questa classificazione? Chiaramente qualcosa non quadra.

Infatti chi si occupa più seriamente di ricerca spaziale ha pubblicato articoli che spiegano la pseudonotizia: National Geographic, Slate, Popular Science chiariscono che parte del clamore deriva dalla traduzione erronea della parola russa космос, che in inglese è stata resa con outer space (spazio esterno o profondo), dando l’impressione che i batteri in questione arrivino da lontanissimo. Ma in realtà космос è semplicemente “spazio”: non implica affatto grandi distanze, visto che lo spazio inizia a cento chilometri dalla superficie terrestre (oltre la linea di Karman).

La presenza di batteri all’esterno della Stazione Spaziale Internazionale non è affatto sorprendente:

- I componenti della Stazione non sono stati sterilizzati a fondo prima del lancio, come si fa per esempio con le sonde destinate a scendere su Marte, perché non c’è l’esigenza di non contaminare un ambiente extraterrestre.

- La Stazione orbita a soli 400 km dalla superficie della Terra ed è quindi ancora nella termosfera, lo strato tenue dell’atmosfera terrestre nel quale si formano le aurore, dove c’è ancora abbastanza aria da frenare lievemente la Stazione (che infatti ha bisogno di essere riaccelerata periodicamente); non è impossibile che batteri sospesi nell’altissima atmosfera possano raggiungerla e depositarsi, visto che sono state trovate forme di vita anche a circa 80 km di quota (Appl Environ Microbiol. 1978 Jan;35(1):1-5).

- Gli astronauti e cosmonauti periodicamente effettuano delle “passeggiate spaziali” (EVA) usando tute che non vengono sterilizzate e che stanno a lungo all’interno della Stazione, dove vengono toccate da tutti. La carica batterica che si accumula sull’esterno di queste tute può quindi trasferirsi alla superficie esterna della Stazione.

- Quando gli astronauti effettuano una EVA, parte dell’atmosfera di bordo, quella presente nell’airlock (camera di compensazione), viene scaricata nello spazio e viaggia insieme alla Stazione, sulla quale può quindi portare batteri.

- Sappiamo che molte spore e alcune forme di vita più complesse, come i tardigradi, sono in grado di sopravvivere nello spazio in condizioni estreme.

Insomma, ci sono molti motivi assai terrestri per spiegare la presenza di batteri all’esterno della Stazione. Prima di invocare spiegazioni straordinarie come quella di visitatori alieni, bisogna come sempre escludere le spiegazioni ordinarie. E magari cogliere l’occasione per imparare come funziona realmente l’Universo, che è sempre ricco di meraviglie e di sorprese.

Giornalismo informatico: strumenti tecnici per verificare foto e notizie

Si parla molto di fake news ma forse troppo poco degli strumenti informatici che consentono ai giornalisti di controllare se una notizia è autentica o no.

Per esempio, per verificare e datare un’immagine che accompagna una notizia di cronaca ci sono siti come Tineye.com oppure plug-in come RevEye per Google Chrome, che cerca contemporaneamente immagini in Tineye, Google, Bing, Yandex e Baidu.

Questi strumenti gratuiti cercano l’immagine in questione in vari archivi pubblici di Internet: se la trovano con una data che precede quella dell’evento descritto dalla notizia, è ovvio che la foto non si riferisce all’attualità, come avvenne per esempio per i fotogrammi di un video che furono pubblicati da molti giornali dopo l’attentato all’aeroporto di Bruxelles di marzo del 2016, presentandoli come una drammatica ripresa effettuata dalle telecamere di sorveglianza, e che in realtà risalivano a un altro episodio avvenuto altrove nel 2013.

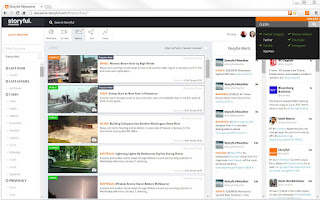

Un altro strumento prezioso è Storyful Multisearch, un plug-in per Google Chrome che cerca parole chiave simultaneamente in Twitter, Youtube, Tumblr, Instagram e Spokeo: funziona particolarmente bene con i nomi delle persone citate in una notizia e consente di trovare i loro profili sui social network, in modo da contattarle per chiedere loro conferme e ulteriori dettagli e per verificare le loro dichiarazioni, per esempio controllando se le loro foto o i loro tweet, che contengono informazioni di geolocalizzazione, confermano che si trovavano dove hanno affermato di trovarsi. C'è anche Mentionmapp, utile per esaminare i tweet di una persona e valutare le sue relazioni social.

Ma anche il fiuto giornalistico tradizionale ha un ruolo importante nel lavoro di verifica del giornalista: se in una foto si vede un’insegna di un negozio o un poster pubblicitario, cercarli in Google spesso offre indizi preziosi. Le targhe delle automobili, le forme delle prese elettriche, la vegetazione, gli stili dei tralicci per la corrente elettrica possono aiutare a identificare il paese, la regione o la località alla quale si riferisce una fotografia. Gli edifici, specialmente quelli molto alti e caratteristici, e i profili delle montagne sullo sfondo di una foto permettono di localizzare la scena usando Google Maps o Street View.

Una delle tecniche informatiche più eleganti contro le fake news è la verifica meteorologica: se per esempio una foto drammatica di una manifestazione mostra che stava piovendo nel luogo dell’evento, si può usare il sito WolframAlpha.com per sapere che tempo c’era in quel luogo nel giorno dell’avvenimento: basta chiederglielo in inglese. Se risulta che non pioveva, l’immagine è probabilmente falsa.

Infine, chi fa giornalismo deve fare attenzione anche ai profili falsi di celebrità creati sui social network dagli spacciatori di false immagini e notizie, usando nomi che somigliano graficamente a quelli veri: è facile non accorgersi della poca differenza visiva che c’è per esempio fra una I maiuscola e una L minuscola e quindi scambiare DonaIdTrump (che è falso) per DonaldTrump.

Un lavoro impegnativo, insomma, ma fattibile grazie a questi strumenti. Provate a usarli anche voi: scoprirete sicuramente qualcosa di interessante.

Fonti: First Draft News (1, 2, 3). Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

Per esempio, per verificare e datare un’immagine che accompagna una notizia di cronaca ci sono siti come Tineye.com oppure plug-in come RevEye per Google Chrome, che cerca contemporaneamente immagini in Tineye, Google, Bing, Yandex e Baidu.

Questi strumenti gratuiti cercano l’immagine in questione in vari archivi pubblici di Internet: se la trovano con una data che precede quella dell’evento descritto dalla notizia, è ovvio che la foto non si riferisce all’attualità, come avvenne per esempio per i fotogrammi di un video che furono pubblicati da molti giornali dopo l’attentato all’aeroporto di Bruxelles di marzo del 2016, presentandoli come una drammatica ripresa effettuata dalle telecamere di sorveglianza, e che in realtà risalivano a un altro episodio avvenuto altrove nel 2013.

Un altro strumento prezioso è Storyful Multisearch, un plug-in per Google Chrome che cerca parole chiave simultaneamente in Twitter, Youtube, Tumblr, Instagram e Spokeo: funziona particolarmente bene con i nomi delle persone citate in una notizia e consente di trovare i loro profili sui social network, in modo da contattarle per chiedere loro conferme e ulteriori dettagli e per verificare le loro dichiarazioni, per esempio controllando se le loro foto o i loro tweet, che contengono informazioni di geolocalizzazione, confermano che si trovavano dove hanno affermato di trovarsi. C'è anche Mentionmapp, utile per esaminare i tweet di una persona e valutare le sue relazioni social.

Ma anche il fiuto giornalistico tradizionale ha un ruolo importante nel lavoro di verifica del giornalista: se in una foto si vede un’insegna di un negozio o un poster pubblicitario, cercarli in Google spesso offre indizi preziosi. Le targhe delle automobili, le forme delle prese elettriche, la vegetazione, gli stili dei tralicci per la corrente elettrica possono aiutare a identificare il paese, la regione o la località alla quale si riferisce una fotografia. Gli edifici, specialmente quelli molto alti e caratteristici, e i profili delle montagne sullo sfondo di una foto permettono di localizzare la scena usando Google Maps o Street View.

Una delle tecniche informatiche più eleganti contro le fake news è la verifica meteorologica: se per esempio una foto drammatica di una manifestazione mostra che stava piovendo nel luogo dell’evento, si può usare il sito WolframAlpha.com per sapere che tempo c’era in quel luogo nel giorno dell’avvenimento: basta chiederglielo in inglese. Se risulta che non pioveva, l’immagine è probabilmente falsa.

Infine, chi fa giornalismo deve fare attenzione anche ai profili falsi di celebrità creati sui social network dagli spacciatori di false immagini e notizie, usando nomi che somigliano graficamente a quelli veri: è facile non accorgersi della poca differenza visiva che c’è per esempio fra una I maiuscola e una L minuscola e quindi scambiare DonaIdTrump (che è falso) per DonaldTrump.

Un lavoro impegnativo, insomma, ma fattibile grazie a questi strumenti. Provate a usarli anche voi: scoprirete sicuramente qualcosa di interessante.

Fonti: First Draft News (1, 2, 3). Questo articolo vi arriva gratuitamente e senza pubblicità grazie alle donazioni dei lettori. Se vi è piaciuto, potete incoraggiarmi a scrivere ancora facendo una donazione anche voi, tramite Paypal (paypal.me/disinformatico), Bitcoin (3AN7DscEZN1x6CLR57e1fSA1LC3yQ387Pv) o altri metodi.

2017/11/29

Falla epica in macOS High Sierra: accesso locale e remoto senza password. Pronta la patch (doppia)

Ultimo aggiornamento: 2017/12/01 11:35.

La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Su macOS si può diventare root senza digitare una password [aggiornamento: Apple ha rilasciato la correzione].

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

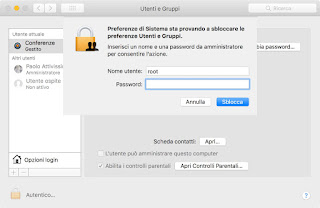

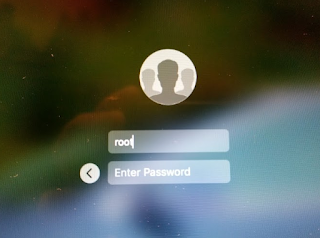

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore a questo punto digita root come nome utente e non immette una password ma semplicemente posiziona il cursore nella casella della password, gli basta cliccare su Sblocca ripetutamente (a me sono bastati due tentativi) e ottiene pieno accesso alle impostazioni del Mac.

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

Questo è un video che dimostra la vulnerabilità:

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

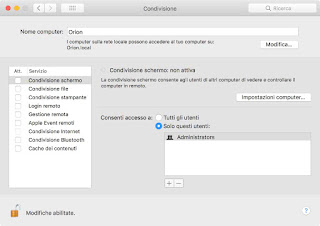

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

Altre soluzioni sono descritte da ericjboyd (anche qui).

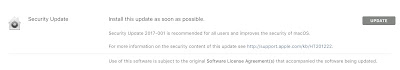

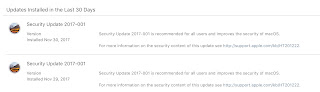

Apple ha rilasciato un aggiornamento correttivo. Lo trovate nei consueti aggiornamenti di macOS. Notevole la raccomandazione di “Installare questo aggiornamento il più presto possibile”.

È emerso che l’aggiornamento correttivo di Apple rilasciato inizialmente causa problemi nella condivisione di file locali, costringendo gli utenti ad effettuare una procedura (non banale per molti utenti) di ulteriore correzione. Apple ha così rilasciato un ulteriore aggiornamento che corregge la magagna e a quanto pare si installa automaticamente. Per sapere se l‘avete installato, andate nell’elenco degli aggiornamenti nell’app App Store: dovreste trovare due aggiornamenti etichettati Security Update 2017-001.

Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Sophos, Spider-Mac.com (in italiano).

La falla di sicurezza scoperta in macOS High Sierra da Lemi Orhan Ergin è talmente grave che molti utenti fanno fatica a credere che sia reale. Lo è. Su macOS si può diventare root senza digitare una password [aggiornamento: Apple ha rilasciato la correzione].

Traduzione: la versione più recente del sistema operativo per computer di Apple consente a un aggressore di ottenere diritti di amministratore (root), quindi di essere padrone assoluto del computer, senza conoscerne la password. L’aggressore può quindi installare programmi ostili, cancellare dati, disabilitare la crittografia del disco (FileVault), cambiare le password degli altri utenti, riconfigurare il sistema operativo e altro ancora.

In alcuni casi, questa vulnerabilità è sfruttabile anche via Internet, senza neanche dover accedere fisicamente al computer. Per ora esistono soltanto dei rattoppi temporanei. La falla non è presente nelle versioni precedenti di macOS.

In estrema sintesi, per l’utente Mac comune le raccomandazioni sono queste:

- se non siete ancora passati a High Sierra, aspettate a farlo;

- se usate High Sierra, non lasciate incustodito il vostro Mac sbloccato, disabilitate la manutenzione remota e installate subito l’aggiornamento correttivo quando Apple lo rilascerà [aggiornamento: è stato rilasciato].

Gli utenti più esperti possono inoltre disabilitare l’utente Ospite e creare un account root con password robusta per risolvere temporaneamente il problema.

---

La falla di base è questa: un aggressore che ha accesso fisico al Mac incustodito seleziona il login dell’Utente ospite, va nelle Preferenze di Sistema, clicca su Utenti e gruppi e clicca sul lucchetto per abilitare le modifiche. A questo punto gli viene chiesto di immettere un nome utente e una password di amministratore: normalmente, se l’aggressore non conosce queste informazioni, non può fare nulla e il Mac è protetto.

Ma nella versione attuale di macOS High Sierra (10.13 e 10.13.1), se l’aggressore a questo punto digita root come nome utente e non immette una password ma semplicemente posiziona il cursore nella casella della password, gli basta cliccare su Sblocca ripetutamente (a me sono bastati due tentativi) e ottiene pieno accesso alle impostazioni del Mac.

Da questo momento in poi, l’aggressore ha un account onnipotente sul computer della vittima. Se il computer della vittima ha più di un account (per esempio perché ha lasciato disponibile l’utente Ospite), l’aggressore può rientrare anche dopo un riavvio, e anche a computer bloccato sulla schermata di login: gli basta digitare root senza password per entrare e fare quello che gli pare. Ho verificato personalmente.

|

| Oops. |

Questo è un video che dimostra la vulnerabilità:

La falla, tuttavia, ha anche altre manifestazioni: se la vittima ha impostato il proprio computer in modo che sia accessibile e controllabile da remoto (per esempio con VNC) e ha protetto questo accesso con una password, un aggressore può comunque accedere e prendere il controllo del Mac via Internet senza digitare alcuna password e senza alcun accesso fisico preventivo. In altre parole, un disastro. È già partita la caccia ai Mac vulnerabili, facilmente scopribili via Internet. Fra l’altro, la falla era stata segnalata un paio di settimane fa in un forum di Apple (qui, da chethan177 alle 12:48 del 13 novembre).

Per sapere se avete attiva la gestione remota, andate in Preferenze di Sistema - Condivisione e controllate lo stato delle voci Condivisione schermo e Login remoto.

Apple ha dichiarato che sta preparando un aggiornamento software che risolva il problema: nel frattempo consiglia di creare un utente root e di assegnargli una password molto lunga e complicata, come descritto qui in inglese e qui in italiano.

In particolare, se avete provato a replicare questa falla e volete assegnare una password all’utente root che avete involontariamente già creato con il vostro esperimento:

- andate in Preferenze di Sistema - Utenti e Gruppi;

- sbloccate le impostazioni usando la vostra password di amministratore;

- cliccate su Opzioni login;

- cliccate su Accedi o Modifica (il pulsante accanto a Server account rete);

- cliccate su Apri Utility Directory;

- cliccate sul lucchetto e immettete un nome utente e una password di amministratore;

- dal menu in alto, scegliete Modifica e poi Modifica la password dell’utente root;

- immettete una password robusta per l’account root.

Altre soluzioni sono descritte da ericjboyd (anche qui).

2017/11/29 18:00

Apple ha rilasciato un aggiornamento correttivo. Lo trovate nei consueti aggiornamenti di macOS. Notevole la raccomandazione di “Installare questo aggiornamento il più presto possibile”.

2017/12/01 8:30

È emerso che l’aggiornamento correttivo di Apple rilasciato inizialmente causa problemi nella condivisione di file locali, costringendo gli utenti ad effettuare una procedura (non banale per molti utenti) di ulteriore correzione. Apple ha così rilasciato un ulteriore aggiornamento che corregge la magagna e a quanto pare si installa automaticamente. Per sapere se l‘avete installato, andate nell’elenco degli aggiornamenti nell’app App Store: dovreste trovare due aggiornamenti etichettati Security Update 2017-001.

Fonti: Ars Technica, The Register, Engadget, Gizmodo, Motherboard, 9to5 mac, Intego, Sophos, Spider-Mac.com (in italiano).

Labels:

Apple,

EPIC FAIL,

falle di sicurezza,

Mac OS X,

password,

ReteTreRSI

2017/11/27

Come fanno i ladri a rubare le auto “intelligenti” e come batterli

Ultimo aggiornamento: 2018/08/10 12:20.

Questo video mostra come i ladri d’auto possono rubare un veicolo senza averne le chiavi, se si tratta di una cosiddetta auto “smart” che ha una funzione keyless, ossia un telecomando (o una tessera) che fa da chiave, apre le portiere e avvia il motore per semplice prossimità.

I ladri usano due ripetitori di segnale radio: uno lo piazzano all’esterno della casa della vittima, in prossimità della chiave elettronica, che sta in casa ma si trova tipicamente vicino alla porta d’ingresso, e l‘altro lo mettono sulla maniglia della portiera dell’auto.

Questo fa in modo che il segnale radio dell’auto raggiunga la “chiave”, che quindi crede di essere vicina all’automobile e risponde trasmettendo il proprio segnale codificato, che viene ritrasmesso tal quale all’auto. In questo modo l’auto si apre e, mettendo il ripetitore nell’abitacolo, si avvia e viene portata via dai ladri.

I sistemi keyless sono solitamente progettati in modo da non spegnere il motore se l’auto perde il collegamento con la chiave, per motivi di sicurezza stradale (sarebbe spiacevole trovarsi con l’auto spenta di colpo mentre si scende lungo dei tornanti, per esempio), per cui i ladri possono portare via l’auto guidandola, a patto di non spegnere intenzionalmente il motore.

In realtà non è la prima volta che questa tecnica di furto viene registrata da una telecamera di sorveglianza: casi analoghi erano stati già documentati in Olanda nel 2016 ai danni di modelli Tesla.

Il rimedio, per fortuna, è relativamente semplice: custodire le chiavi elettroniche lontano dal perimetro dell’abitazione e/o in un contenitore metallico, in modo che il ripetitore non possa captarne il segnale. Nel caso di Tesla, ad agosto 2017 le Model S hanno ricevuto automaticamente, tramite la rete cellulare, un aggiornamento software che ha aggiunto un’opzione Passive Entry per disabilitare l’apertura delle portiere per semplice prossimità della chiave. Le altre marche di automobili restano vulnerabili oppure devono essere portate in officina per un aggiornamento del software, se predisposto dal fabbricante.

Del problema si è occupata venerdì scorso la trasmissione Patti Chiari della Radiotelevisione Svizzera in questo servizio, spiegando fra l’altro che una volta rubata l’auto è banale creare un duplicato della “chiave” inserendo un apposito dispositivo nella presa OBD situata nell’abitacolo.

2018/08/10 12:20: Un’altra registrazione video di un tentativo di furto con questa tecnica è disponibile presso Ring.com.

Questo video mostra come i ladri d’auto possono rubare un veicolo senza averne le chiavi, se si tratta di una cosiddetta auto “smart” che ha una funzione keyless, ossia un telecomando (o una tessera) che fa da chiave, apre le portiere e avvia il motore per semplice prossimità.

I ladri usano due ripetitori di segnale radio: uno lo piazzano all’esterno della casa della vittima, in prossimità della chiave elettronica, che sta in casa ma si trova tipicamente vicino alla porta d’ingresso, e l‘altro lo mettono sulla maniglia della portiera dell’auto.

Questo fa in modo che il segnale radio dell’auto raggiunga la “chiave”, che quindi crede di essere vicina all’automobile e risponde trasmettendo il proprio segnale codificato, che viene ritrasmesso tal quale all’auto. In questo modo l’auto si apre e, mettendo il ripetitore nell’abitacolo, si avvia e viene portata via dai ladri.

I sistemi keyless sono solitamente progettati in modo da non spegnere il motore se l’auto perde il collegamento con la chiave, per motivi di sicurezza stradale (sarebbe spiacevole trovarsi con l’auto spenta di colpo mentre si scende lungo dei tornanti, per esempio), per cui i ladri possono portare via l’auto guidandola, a patto di non spegnere intenzionalmente il motore.

The first time a 'relay crime' has been caught on CCTV. Watch high tech thieves steal a Mercedes without its keys. pic.twitter.com/6hNN6lzEqP— LBC (@LBC) November 26, 2017

In realtà non è la prima volta che questa tecnica di furto viene registrata da una telecamera di sorveglianza: casi analoghi erano stati già documentati in Olanda nel 2016 ai danni di modelli Tesla.

Il rimedio, per fortuna, è relativamente semplice: custodire le chiavi elettroniche lontano dal perimetro dell’abitazione e/o in un contenitore metallico, in modo che il ripetitore non possa captarne il segnale. Nel caso di Tesla, ad agosto 2017 le Model S hanno ricevuto automaticamente, tramite la rete cellulare, un aggiornamento software che ha aggiunto un’opzione Passive Entry per disabilitare l’apertura delle portiere per semplice prossimità della chiave. Le altre marche di automobili restano vulnerabili oppure devono essere portate in officina per un aggiornamento del software, se predisposto dal fabbricante.

Del problema si è occupata venerdì scorso la trasmissione Patti Chiari della Radiotelevisione Svizzera in questo servizio, spiegando fra l’altro che una volta rubata l’auto è banale creare un duplicato della “chiave” inserendo un apposito dispositivo nella presa OBD situata nell’abitacolo.

2018/08/10 12:20: Un’altra registrazione video di un tentativo di furto con questa tecnica è disponibile presso Ring.com.

Labels:

automobili,

ReteTreRSI,

sicurezza informatica,

Tesla (auto),

truffe

Iscriviti a:

Post (Atom)