|

| Credit: alberto_cz. |

Ultimo aggiornamento: 2016/04/09 15:15.

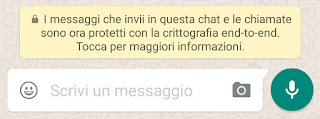

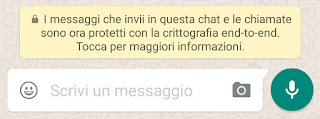

Martedì 5 aprile WhatsApp ha reso automaticamente disponibile la crittografia

end-to-end per tutti i propri utenti, per rendere meno vulnerabili le loro conversazioni: ora, infatti,

neanche WhatsApp sa cosa si dicono i suoi utenti. Il messaggio viene cifrato prima di lasciare il telefonino, viaggia cifrato via Internet e sui server di WhatsApp, e viene consegnato ancora cifrato al telefonino del destinatario, che è l’unico in grado di decifrarlo. Neanche i gestori di WhatsApp hanno la chiave di decifrazione.

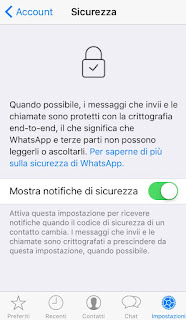

Tutto il procedimento è automatico: per attivarlo basta scaricare la versione più recente dell’app. Se la comunicazione è cifrata, compare un avviso sullo schermo. La crittografia

end-to-end si applica a ogni forma di comunicazione gestita da WhatsApp (compresi per esempio i gruppi, le chiamate vocali, le foto e i video) e funziona su tutti i tipi di telefonino (Android, iOS, Windows Phone).

È una svolta notevole: improvvisamente circa un miliardo di persone ha a disposizione uno strumento familiare che rende molto più difficile ai ficcanaso origliare le proprie comunicazioni. Soprattutto significa che i gestori di WhatsApp non possono più essere obbligati da un tribunale a fornire il contenuto di una conversazione effettuata tramite la loro app.

Certo, i criminali e i terroristi potranno comunicare tramite WhatsApp senza che gli inquirenti possano chiedere a WhatsApp di rivelare cosa si sono detti. Ma questa gente ha da sempre a disposizione strumenti sofisticati per nascondere le proprie comunicazioni. Fra l’altro, è ironico che la tecnologia di cifratura di WhatsApp sia stata sviluppata con i

fondi stanziati dal governo statunitense, che ora si lamenta della crittografia che ha

contribuito a creare, ma questa è un’altra storia.

Quello che conta, semmai, è che saranno meglio protette contro la sorveglianza di massa anche le persone normali nei paesi nei quali la libertà di comunicazione non è garantita, e che questa protezione è offerta tramite un’app popolarissima, non tramite qualche scomoda app di nicchia il cui possesso sarebbe già di per sé sospetto.

|

| Credit: @McCasp. |

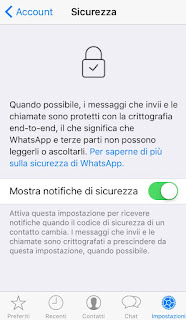

Tutto questo non vuol dire che le comunicazioni effettuate tramite WhatsApp siano perfettamente sicure e segrete: WhatsApp resta comunque una società commerciale il cui compito è fare soldi raccogliendo dati degli utenti. Per esempio, WhatsApp avvisa, nelle sue

avvertenze legali, che si riserva la facoltà di registrare i numeri di telefonino e la data e l’ora di ogni scambio di messaggi, per cui è sempre possibile sapere chi ha chattato con chi e a che ora; e WhatsApp avvisa che conserverà

“ogni altra informazione che è legalmente obbligata a raccogliere”. Le impostazioni di WhatsApp mettono bene in chiaro che la crittografia è applicata

“quando possibile”.

WhatsApp continua inoltre ad accedere periodicamente alla rubrica dei contatti

“per localizzare i numeri di telefonino di altri utenti WhatsApp”, raccogliendo i numeri ma non i nomi associati ai numeri.

Questa novità, insomma, va vista non tanto come un’opportunità per gli utenti di comunicare al riparo da occhi indiscreti, quanto come un espediente che permette a WhatsApp (e quindi a Facebook) di ridurre drasticamente le proprie responsabilità legali: se un governo chiede a WhatsApp di accedere alle comunicazioni che un utente ha fatto tramite l’app, WhatsApp può rispondere semplicemente che non le ha.

Infine non va dimenticato che sul telefonino del mittente e del destinatario (o di ciascun partecipante a un gruppo) rimane una copia delle conversazioni effettuate con WhatsApp, e questa copia è accessibile se il telefonino non è protetto da un PIN e dalla cifratura dei suoi contenuti.

Un’altra copia può trovarsi sui server di Apple se si usa WhatsApp su iPhone ed è attivo iCloud. Inoltre se si usa WhatsApp su qualunque smartphone e si accetta la proposta dell’app di salvare le conversazioni sul cloud di WhatsApp, l’azienda ha una copia (si spera cifrata) delle conversazioni: questa copia automatica è

disattivabile andando nelle impostazioni di WhatsApp. Infine, nel caso di una conversazione di gruppo su WhatsApp, è importante tenere presente che se anche uno solo dei membri del gruppo ha attivato il backup su iCloud (o altro cloud), esiste una registrazione dell’intero scambio di messaggi.

Per tutti i dettagli tecnici potete consultare l’

apposita documentazione pubblicata da WhatsApp e la

guida d'uso pubblicata dalla Electronic Frontier Foundation.

Fonti aggiuntive: Whisper Systems, Electronic Frontier Foundation, Wired.